Habilitar o Link Privado do Azure como uma implantação simplificada

Este artigo explica como usar o Link Privado do Azure para habilitar a conectividade privada entre os usuários e seus workspaces do Databricks e também entre clusters no plano de computação clássico e os principais serviços no plano de controle dentro da infraestrutura de workspace do Databricks.

Observação

- Para obter os requisitos e uma visão geral do Link Privado, consulte Habilitar conexões de back-end e front-end do Link Privado do Azure.

- Há dois tipos de implantação: padrão e simplificada. Este artigo descreve a implantação simplificada. Para comparar esses tipos de implantação, confira Escolher implantação padrão ou simplificada.

Introdução às conexões de front-end em uma implantação padrão

Para dar suporte a conexões de front-end privadas para o aplicativo da Web do Azure Databricks para clientes sem conectividade pública com a Internet, você deve adicionar um ponto de extremidade privado de autenticação do navegador para dar suporte a retornos de chamada de logon único (SSO) para o aplicativo da Web do Azure Databricks. Normalmente, essas conexões de usuário passariam por uma VNet que lida com conexões a redes e VPNs locais, chamada de VNet de trânsito. No entanto, para o estilo de implantação simplificado da integração do Link Privado do Azure ao Databricks, use uma sub-rede de trânsito em vez de uma VNet de trânsito.

Um ponto de extremidade privado de autenticação do navegador é uma conexão privada com o tipo de sub-recurso browser_authentication. Ele hospeda uma conexão privada de uma sub-rede de trânsito que permite que o Microsoft Entra ID redirecione os usuários após o logon para a instância correta do plano de controle do Azure Databricks.

- Se você planeja permitir conexões da rede de trânsito do seu cliente usuário com a Internet pública, adicionar um ponto de extremidade privado de autenticação do navegador da Web é recomendado, mas não obrigatório.

- Se você planeja não permitir conexões da rede de trânsito do cliente com a Internet pública, é necessário adicionar um ponto de extremidade privado de autenticação do navegador da Web.

O ponto de extremidade privado de autenticação do navegador é compartilhado entre todos os espaços de trabalho na região que compartilham a mesma zona DNS privada. Observe também que algumas soluções de DNS corporativo limitam efetivamente o uso de um ponto de extremidade privado regional para autenticação do navegador.

Importante

Para hospedar as configurações de rede privada de autenticação da Web, a Databricks recomenda enfaticamente a criação de um espaço de trabalho chamado workspace de autenticação da Web privado para cada região. Isso resolve o problema em que a exclusão de um workspace pode afetar outros workspaces na região. Para obter mais contexto e detalhes, consulte a Etapa 4: criar um ponto de extremidade privado para dar suporte ao SSO para acesso ao navegador da Web.

Diagramas de fluxo de rede e objeto de rede

O diagrama a seguir mostra o fluxo de rede em uma implementação típica da implantação simplificada do Link Privado:

O seguinte diagrama mostra a arquitetura do objeto de rede:

Para comparar esta implantação com a implantação padrão do Link Privado, confira Fluxo de rede e diagramas de objeto de rede

Etapa 1: Criar grupos de recursos

- Na portal do Azure, vá até a folha grupos de recursos.

- Clique em Criar grupo de recursos para criar um grupo de recursos para seu workspace. Defina a assinatura, a região e o nome do grupo de recursos do Azure. Clique em Revisar e Criar e em Criar.

Etapa 2: Criar ou preparar a VNet do workspace

Talvez você já tenha uma VNet que usará, ou pode criar uma especificamente para o Azure Databricks.

Para conhecer os requisitos dos intervalos de IP da VNet e as duas sub-redes necessárias para o workspace, consulte o artigo Implantar o Azure Databricks em sua rede virtual do Azure (injeção de VNet).

Os intervalos de IP de VNet e sub-rede usados para o Azure Databricks definem o número máximo de nós de cluster que você pode usar ao mesmo tempo. Escolha esses valores atentamente para que correspondam aos requisitos de rede da sua organização e ao máximo de nós de cluster que você espera usar ao mesmo tempo com o Azure Databricks. Confira Espaço de endereço e máximo de nós de cluster.

Por exemplo, você pode criar uma VNet com estes valores:

- Intervalo de IP: primeiro, remova o intervalo de IP padrão e adicione o intervalo de IP

10.28.0.0/23. - Criar sub-rede

public-subnetcom o intervalo10.28.0.0/25. - Criar sub-rede

private-subnetcom o intervalo10.28.0.128/25. - Criar sub-rede

private-linkcom o intervalo10.28.1.0/27. Na implantação simplificada, essa é sua sub-rede de trânsito.

Etapa 3: Provisionar um workspace do Azure Databricks e pontos de extremidade privados

Implante um novo workspace do Azure Databricks com as seguintes configurações:

- Para a rede para os recursos de computação, implante seu workspace do Azure Databricks em sua VNet. Esse recurso é conhecido como Implantar o Azure Databricks na rede virtual do Azure (injeção de VNet).

- Conectividade de cluster segura (também conhecida como nenhum IP público/NPIP).

- Suporte a Link Privado.

Para implantar um workspace com essas configurações, você tem várias opções, incluindo uma interface do usuário no portal do Azure, um modelo personalizado (que você pode aplicar na interface do usuário, com a CLI do Azure ou com o PowerShell) ou o Terraform. Para usar um modelo personalizado para criar um workspace habilitado para o Link Privado, use este modelo.

Qualquer que seja a abordagem escolhida, defina atentamente estes três valores ao criar o workspace:

- Acesso à rede pública (para o Link Privado de front-end) (no modelo como

publicNetworkAccess): controla suas configurações para o caso de uso do Link Privado de front-end.- Se isso for definido como

Enabled(o padrão), os usuários e clientes da API REST na Internet pública poderão acessar o Azure Databricks, embora seja possível limitar o acesso a intervalos de IP específicos de redes de origem aprovadas usando Configurar listas de acesso IP para workspaces. - Se você definir como

Disabled, haverá várias implicações. Nenhum acesso de usuário será permitido da Internet pública. A conexão do front-end poderá ser acessada apenas usando a conectividade do Link Privado, e não da Internet pública. As listas de acesso de IP não são eficazes em conexões do Link Privado. Além disso, com essa configuração, você deverá habilitar o Link Privado do back-end. - Se quiser usar apenas o Link Privado de back-end (sem o Link Privado de front-end), defina o acesso à rede pública como

Enabled.

- Se isso for definido como

- Regras de NSG necessárias (para o Link Privado de back-end) (no modelo como

requiredNsgRules): valores possíveis:- Todas as Regras (o padrão): esse valor está no modelo como

AllRules. Isso indica que o plano de computação do workspace precisa de um grupo de segurança de rede que inclua regras do Azure Databricks que permitam as conexões do plano de computação ao painel de controle pela Internet pública. Se não estiver usando o Link Privado de back-end, use essa configuração. - Sem Regras do Azure Databricks: no modelo, este valor está definido como

NoAzureDatabricksRules: adote este valor se estiver usando o Link Privado do back-end, o que significa que o plano de computação do workspace não precisará de regras de grupo de segurança de rede para se conectar ao painel de controle do Azure Databricks. Se estiver usando o Link Privado de back-end, use essa configuração.

- Todas as Regras (o padrão): esse valor está no modelo como

- Habilitar a conectividade de cluster segura (nenhum IP público/NPIP) (no modelo como

enableNoPublicIp): sempre definido como Sim (true), o que habilita a conectividade de cluster segura.

A combinação das configurações Acesso à rede pública (no modelo, publicNetworkAccess) e Regras de NSG necessárias (no modelo, requiredNsgRules) definem quais tipos de Link Privado têm suporte.

A tabela a seguir mostra os cenários com suporte para os dois principais casos de uso do Link Privado, que são front-end e back-end. Esta tabela se aplica somente à implantação simplificada do Link Privado. Há alguns cenários adicionais disponíveis com a implantação padrão do Link Privado.

| Cenário | Definir o acesso à rede pública como esse valor | Definir Regras de NSG necessárias como esse valor | Criar esses pontos de extremidade |

|---|---|---|---|

| Sem Link Privado para front-end ou back-end | habilitado | Todas as regras | N/D |

| Configuração recomendada: Link Privado de front-end e de back-end. A conectividade de front-end é bloqueada para exigir o Link Privado. | Desabilitado | NoAzureDatabricksRules | Um ponto de extremidade privado que é usado para conectividade de back-end e front-end. Além disso, um ponto de extremidade privado de autenticação do navegador por região. |

| O Link Privado de front-end e de back-end. A conectividade híbrida de ponta a ponta permite o Link Privado do Azure ou a Internet pública, normalmente usando Configurar listas de acesso IP para workspaces. Adote essa abordagem híbrida se você usar o Link Privado para acesso de usuário local, mas precisar permitir intervalos CIDR específicos da Internet. Os intervalos adicionais podem ser usados em serviços do Azure, como SCIM ou Azure Machine Learning, ou para fornecer acesso externo para JDBC, automação de nuvem ou ferramentas de administração. | habilitado | NoAzureDatabricksRules | Um ponto de extremidade privado para conectividade de back-end e front-end. Além disso, um ponto de extremidade privado de autenticação do navegador por região. |

| Link Privado somente do front-end. A conectividade de front-end é bloqueada para exigir o Link Privado (o acesso à rede pública é desabilitado). Sem Link Privado para back-end. | Esse é um cenário sem suporte. | Esse é um cenário sem suporte. | Esse é um cenário sem suporte. |

| Link Privado somente do front-end. A conectividade híbrida de ponta a ponta permite Link Privado do Azure ou Internet pública, talvez usando Configurar listas de acesso IP para workspaces. Sem Link Privado para back-end. | habilitado | Todas as regras | Um ponto de extremidade para front-end (opcional). Além disso, um ponto de extremidade privado de autenticação do navegador por região. |

Em todos os casos, você precisa definir estas configurações de workspace:

- Defina Tipo de preço como Premium (em um modelo, esse valor é

premium) - Defina Desabilitar IP (conectividade de cluster seguro) como Sim (em um modelo, esse valor é

true). - Defina Rede > Implantar workspace do Azure Databricks em sua Rede Virtual (Vnet) como Sim (em um modelo, esse valor é

true)

Observação

Em geral, você precisa habilitar o Link Privado ao criar um workspace. No entanto, se você tiver um workspace que nunca teve acesso de front-end ou de back-end do Link Privado ou se tiver usado os valores padrão para Acesso à rede pública (habilitado) e Regras de NSG necessárias (Todas as Regras), poderá optar por adicionar o Link Privado de front-end posteriormente. No entanto, o Acesso à rede pública permanecerá habilitado, de modo que apenas algumas das opções de configuração ficam disponíveis para você.

Há duas maneiras de criar o workspace:

Criar o workspace e os pontos de extremidade privados na interface do usuário do portal do Azure

O portal do Azure inclui automaticamente os dois campos do Link Privado (Acesso à rede públicaRegras NSG exigidas) ao criar um workspace do Azure Databricks.

Para criar o workspace com sua VNet (injeção de VNet). Para configurar e dimensionar as sub-redes, siga o procedimento de workspace em Implantar o Azure Databricks em sua rede virtual do Azure (injeção de VNet), mas não clique em Create ainda.

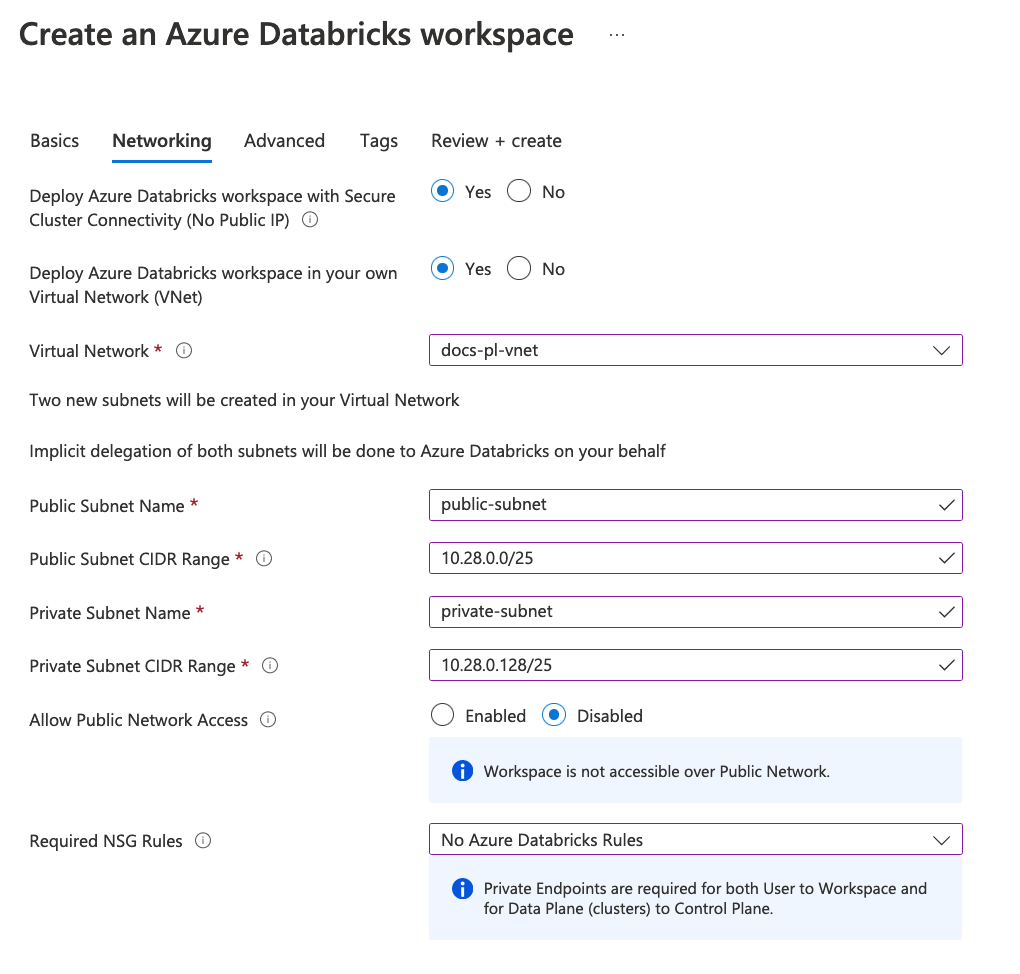

Defina os campos a seguir:

- Defina o Tipo de Preço como

premiumou você não verá os campos do Link Privado na interface do usuário. - Defina Rede > Implantar o workspace do Azure Databricks com de conectividade de cluster seguro (sem IP) (no modelo como

Disable Public Ip) como Sim. - Defina Rede > Implantar workspace do Azure Databricks em sua Rede Virtual (Vnet) como Sim.

- Defina as sub-redes de acordo com a VNet criada em uma etapa anterior. Para obter detalhes, consulte o artigo sobre injeção de VNet.

- Defina os campos de workspace do Link Privado Acesso à Rede Pública e Regras de NSG Necessárias de acordo com a tabela de cenários na Etapa 3: Provisionar um workspace do Azure Databricks e pontos de extremidade privados.

A captura de tela a seguir mostra os quatro campos mais importantes para a conectividade do Link Privado.

- Defina o Tipo de Preço como

Crie um ponto de extremidade privado para usar para conectividade de back-end e front-end:

Procure a seção Pontos de extremidade privados abaixo dos campos mostrados na captura de tela anterior. Se você não os vê, provavelmente não definiu o Tipo de Preço como Premium.

Clique em + Adicionar.

O portal do Azure mostra a folha Criar ponto de extremidade privado dentro do workspace de criação.

Quando você cria o ponto de extremidade privado de dentro do workspace, alguns campos do Azure para esse tipo de objeto não são mostrados porque são preenchidos automaticamente e não editáveis. Alguns campos são visíveis, mas não precisam ser editados:

O campo Sub-recurso do Azure Databricks é visível e é preenchido automaticamente com o valor databricks_ui_api. O valor desse sub-recurso representa o painel de controle atual do Azure Databricks para o workspace. O valor do nome desse sub-recurso é usado para pontos de extremidade privados para conectividade de back-end e de front-end.

Após você definir o grupo de recursos, a VNet e a sub-rede, a Zona de DNS Privado será preenchida automaticamente com um valor se você usar o DNS interno criado pelo Azure em vez de um DNS personalizado.

Importante

O Azure pode não escolher automaticamente a zona de DNS Privado que você deseja usar. Examine o valor do campo Zona de DNS Privado e modifique-o conforme necessário.

Defina o Local de modo a corresponder à região do workspace. Observe que, para o back-end, a região do ponto de extremidade privado e a região do workspace devem ser correspondentes, ainda que para conexões de ponto de extremidade privado de front-end isso não seja necessário.

Defina a Rede virtual como a VNet do workspace.

Defina a sub-rede como a sub-rede do Link Privado específica em seu workspace. Essa sub-rede não deve ser uma das sub-redes padrão usadas para injeção de VNet. Para obter informações relacionadas, confira requisitos de rede.

Para uso típico com o DNS do Azure interno, defina Integrar com a zona DNS privada como Sim. O restante dessas instruções pressupõe que você escolheu Sim.

Se sua organização mantiver o próprio DNS personalizado, talvez você queira definir esse valor como Não, mas examine este artigo da Microsoft sobre a configuração de DNS antes de continuar. Entre em contato com sua equipe de conta do Azure Databricks se você tiver dúvidas.

Clique em OK para criar o ponto de extremidade privado e retornar à folha de criação do workspace.

Para finalizar a criação do workspace, clique em Examinar + criar e, depois, em Criar.

Aguarde até que o workspace seja implantado e, em seguida, clique em Ir para o recurso. Este é o objeto do portal do Azure para seu workspace do Azure Databricks.

Criar o workspace usando um modelo personalizado

Se não quiser usar a interface do usuário do portal do Azure padrão para criar o workspace, poderá usar um modelo para implantar o workspace. Você pode usar o modelo com:

O modelo do ARM de implantação tudo em um para o Link Privado cria os seguintes recursos:

- Grupos de segurança de rede

- Grupos de recursos

- VNet, incluindo sub-redes para o workspace (as duas sub-redes padrão) e o Link Privado (uma sub-rede adicional)

- Workspace do Azure Databricks

- O ponto de extremidade do Link Privado com a zona DNS privada

Você pode implantar o modelo diretamente da página principal do modelo.

Para implantá-lo diretamente, clique em Implantar no Azure. Para exibir a origem, clique em Procurar no GitHub.

Em ambos os casos, defina os seguintes valores de parâmetro para o modelo:

- Defina

pricingTiercomopremium. Se você deixar comostandard, o portal do Azure ocultará os campos de configuração específicos do Link Privado. - Defina

enableNoPublicIpcomotrue - Defina

publicNetworkAccesserequiredNsgRulesde acordo com a tabela na Etapa 3: Provisionar um workspace do Azure Databricks e pontos de extremidade privados - Defina

networkSecurityGroupcomo a ID do NSG do workspace.

- Defina

Aguarde até que o workspace seja implantado.

Navegue até o novo recurso de Serviço do Azure Databricks que representa seu workspace. Este é o objeto do portal do Azure para seu workspace do Azure Databricks.

Etapa 4: criar um ponto de extremidade privado para dar suporte ao SSO para acesso ao navegador da Web

Importante

Ignore esta etapa caso não implemente o Link Privado de front-end. Além disso, se todos os workspaces na região dão suporte a conexões front-end de Link Privado e a rede cliente (a sub-rede de trânsito) permite acesso público à Internet, a configuração que esta etapa descreve é recomendada, mas opcional.

A autenticação do usuário no aplicativo Web do Azure Databricks usa o OAuth como parte da implementação do SSO do Microsoft Entra ID. Durante a autenticação, o navegador do usuário se conecta ao painel de controle do Azure Databricks. Além disso, o fluxo do OAuth requer um redirecionamento de retorno de chamada de rede do Microsoft Entra ID. Se você configurou o Link Privado de front-end, sem configuração adicional, o redirecionamento de rede do SSO falhará. Isso significa que os usuários não poderão se autenticar no Azure Databricks. Observe que esse problema se aplica ao logon do usuário na interface do usuário do aplicativo Web em uma conexão front-end, mas não a conexões da API REST, porque a autenticação da API REST não usa retornos de chamada de SSO.

Para dar suporte à autenticação do navegador da Web, se a rede cliente (a sub-rede de trânsito) não permitir o acesso à Internet pública, crie um ponto de extremidade privado de autenticação do navegador para dar suporte aos retornos de chamada de autenticação de SSO (logon único) do Microsoft Entra ID. Um ponto de extremidade privado de autenticação do navegador é um ponto de extremidade privado com o sub-recurso chamado browser_authentication. A criação de um ponto de extremidade privado de autenticação do navegador faz com que o Azure Databricks configure automaticamente os registros DNS, para o retorno de chamada do Microsoft Entra ID durante o logon do SSO. As alterações de DNS são feitas por padrão na zona DNS privada associada à VNet do workspace.

Para uma organização com vários workspaces, é importante entender que a definição correta da configuração de rede consiste exatamente em um ponto de extremidade privado de autenticação de navegador para cada região do Azure Databricks e cada zona DNS privada. O ponto de extremidade privado de autenticação do navegador configura a autenticação da Web privada para todos os workspaces do Link Privado na região que compartilham a mesma zona DNS privada.

Por exemplo, se você tiver 10 workspaces de produção na região Oeste dos EUA que compartilham a mesma zona DNS privada, terá um ponto de extremidade privado de autenticação de navegador para dar suporte a esses workspaces.

Importante

- Se alguém excluir o workspace que hospeda o ponto de extremidade privado de autenticação do navegador dessa região, isso interromperá a autenticação da Web do usuário em todos os outros workspaces na região que dependiam desse ponto de extremidade privado de autenticação do navegador e da configuração de DNS relacionada para retornos de chamada de SSO.

- Para reduzir os riscos de exclusão do workspace e incentivar a configuração padrão do workspace para seus workspaces de produção, o Databricks recomenda enfaticamente que você crie um workspace de autenticação da Web privado para cada região.

- Para implantações de não produção, você pode simplificar a implementação omitindo o workspace de autenticação da Web privado adicional. Nesse caso, o ponto de extremidade de autenticação da Web se conectaria a um de seus outros workspaces nessa região.

Um workspace de autenticação da Web privado é um workspace que você cria na mesma região que os workspaces do Azure Databricks e sua única finalidade é hospedar a conexão de ponto de extremidade privado de autenticação do navegador para os workspaces do Azure Databricks de produção reais nessa região. Em todos os outros aspectos, o workspace de autenticação da Web privado não é usado para nada, por exemplo, não use-o para executar trabalhos ou outras cargas de trabalho. Ele não precisa de dados reais do usuário nem de conectividade de rede de entrada que não seja o ponto de extremidade privado de autenticação do navegador. Você pode configurá-lo para não ter acesso do usuário. Ao definir a configuração do workspace Acesso de rede pública como Desabilitado e não criar pontos de extremidade privados de front-end para o workspace, os usuários não têm acesso ao logon do usuário no workspace.

Para visualizar como o workspace de autenticação da Web privado funciona com outros objetos para conectividade do Link Privado, consulte o diagrama mostrado anteriormente neste artigo.

O workspace de autenticação da Web privado atua como um serviço de retorno de chamada para todos os workspaces na região para o SSO do usuário durante o logon. Após fazer logon em seus workspaces regulares, o workspace de autenticação da Web privado não será utilizado até o próximo logon.

Quer você opte por criar ou não um workspace de autenticação da Web privado, precisará escolher um workspace na região que hospedará o destino do ponto de extremidade privado de autenticação do navegador. No portal do Azure, escolha um objeto de workspace do Azure Databricks que contenha o ponto de extremidade privado de autenticação do navegador. Em tempo de execução, o acesso real à rede ocorre da sub-rede de trânsito ao Microsoft Entra ID. Após o logon bem-sucedido usando o Microsoft Entra ID, o navegador da Web do usuário é redirecionado para a instância correta do painel de controle.

Dica

O Databricks recomenda enfaticamente a configuração do workspace de autenticação da Web privado quando você tem vários workspaces que compartilham uma configuração de DNS privado. É possível optar por omitir o workspace de autenticação da Web privada para qualquer uma das seguintes condições:

- Você tem apenas um workspace na região e está confiante de que não adicionará mais tarde.

- Você está confiante de que não precisará excluir nenhum workspace.

- Implantações de não produção.

Em qualquer um desses casos, omita o workspace de autenticação da Web privada e escolha um dos workspaces de produção para hospedar o ponto de extremidade privado de autenticação do navegador. No entanto, esteja ciente dos riscos de que a eventual exclusão desse workspace impedirá imediatamente a autenticação do usuário para outros workspaces na região com suporte de Link Privado de front-end.

Para criar um ponto de extremidade privado para dar suporte ao SSO:

Recomendado, mas opcional: crie um espaço de trabalho de autenticação da web privado para hospedar o serviço de autenticação da web.

Crie um grupo de recursos para hospedar o workspace de autenticação da Web privado. Crie um para cada região na qual você implantou workspaces do Azure Databricks.

Crie um workspace de autenticação da Web privado para cada região na qual você implantou workspaces do Azure Databricks.

- Você pode usar o portal do Azure, a CLI do Azure, o Powershell ou o Terraform para criar um workspace do Azure Databricks.

- Defina a camada como Premium.

- Defina o nome do workspace como

WEB_AUTH_DO_NOT_DELETE_<region>para garantir que ele não seja excluído. - Defina Regras de NSG necessárias (

requiredNsgRules) como o valorNoAzureDatabricksRules. - Defina Conectividade do Cluster Seguro (NPIP) (

enableNoPublicIp) comoEnabled. - Defina a Região como a mesma região que os outros workspaces de produção.

- Usar injeção de VNet. Crie ou use uma VNet separada da VNet que você como VNet do workspace principal.

- Defina Acesso à rede pública como (

publicNetworkAccess) como Desabilitado. - Não coloque nenhuma carga de trabalho do Azure Databricks nesse workspace.

- Não adicione nenhum ponto de extremidade privado diferente daquele de autenticação do navegador. Por exemplo, não crie nenhum ponto de extremidade privado com o sub-recurso

databricks_ui_api, o que habilitaria conexões de front-end ou back-end para o workspace, que não são necessárias.

Para obter detalhes sobre como implantar um workspace usando a injeção de VNet, consulte Implantar o Azure Databricks em sua rede virtual do Azure (injeção de VNet).

Para criar o workspace, você pode usar o modelo completo do ARM padrão e seguir os requisitos listados acima para a configuração do workspace.

Depois de criar o espaço de trabalho de autenticação da web privado, defina um bloqueio nele para impedir que o espaço de trabalho seja excluído. Navegue até a instância de serviço do Azure Databricks no portal do Azure. No painel de navegação à esquerda, clique em Bloqueios. Clique em +Adicionar. Defina o tipo de bloqueio como Excluir. Dê um nome ao bloqueio. Clique em OK.

No portal do Azure, navegue até a instância do Serviço do Azure Databricks que representa seu workspace.

- Se estiver usando um workspace de autenticação da Web privado, vá para o objeto da instância do Serviço do Azure Databricks do workspace de autenticação da Web privado.

- Se não estiver usando um workspace de autenticação da Web privado, escolha um que hospedará o ponto de extremidade privado de autenticação da Web. Lembre-se de que a exclusão desse workspace excluirá registros DNS necessários para todos os outros workspaces nessa região que usam conexões de front-end do Link Privado. no portal do Azure, abra a folha da instância do Serviço do Azure Databricks deste workspace.

Vá para Configurações>Rede>Conexões de ponto de extremidade privado.

Clique no botão + Adicionar para criar um ponto de extremidade privado para esse workspace.

O portal do Azure mostra a folha Criar ponto de extremidade privado dentro do fluxo do workspace de criação.

Na etapa Recurso, defina o campo Sub-recurso de destino como browser_authentication.

Observe que os campos Tipo de recurso e Recurso fazem referência automaticamente à instância do workspace do Serviço do Azure Databricks que você está editando.

Na etapa Rede Virtual:

- Defina a rede virtual como sua VNet que contém a sub-rede de trânsito. Seguindo as recomendações neste artigo, essa seria a VNet do workspace.

- Defina a sub-rede como a sub-rede de trânsito.

Na etapa de DNS:

Para uso típico com o DNS do Azure interno, defina Integrar com a zona DNS privada como Sim.

Se a organização mantiver o próprio DNS personalizado, você poderá definir Integrar com a zona DNS privada como Não, mas leia este artigo da Microsoft sobre a configuração de DNS antes de prosseguir. Entre em contato com sua equipe de conta do Azure Databricks se você tiver dúvidas.

O restante das instruções neste artigo pressupõe que você escolheu Sim.

Verifique se o Grupo de recursos está configurado para o grupo de recurso correto. Ele pode ter sido preenchido como o grupo de recursos correto, mas não há garantia disso. Defina-o para a mesma VNet que o ponto de extremidade privado front-end.

Importante

Essa é uma etapa comum para haver configuração incorreta, portanto, execute-a com cuidado.

Clique em OK para criar o ponto de extremidade privado.

Se você se integrar ao DNS interno do Azure, poderá confirmar que o DNS foi configurado automaticamente pelo ponto de extremidade privado de autenticação do navegador que você criou. Por exemplo, se você olhar dentro da zona DNS privada, verá um ou mais registros

Anovos com nomes que terminam em.pl-auth. Esses são registros que representam os retornos de chamada de SSO para cada instância de painel de controle na região. Se houver mais de uma instância de painel de controle do Azure Databricks nessa região, haverá mais de um registroA.

DNS Personalizado

Se você usar o DNS personalizado, precisará garantir que a configuração do DNS esteja definida corretamente para dar suporte a retornos de chamada de autenticação de SSO. Para obter diretrizes, entre em contato com sua equipe de conta do Azure Databricks.

Se você estiver usando um ponto de extremidade privado de front-end e os usuários acessarem o workspace do Azure Databricks de uma sub-rede de trânsito para a qual você habilitou o DNS personalizado, você precisará habilitar o endereço IP do ponto de extremidade privado para que o workspace esteja acessível usando a respectiva URL.

Talvez seja necessário configurar o encaminhamento condicional para o Azure ou criar um registro A de DNS para a URL do workspace no DNS personalizado (DNS local ou interno). Para obter instruções detalhadas sobre como habilitar o acesso a serviços habilitados para o Link Privado, consulte Configuração de DNS do Ponto de Extremidade Privado do Azure.

Por exemplo, se você mapear diretamente as URLs do recurso para os endereços IP do ponto de extremidade privado de front-end em seu DNS interno, precisará de duas entradas:

Um registro DNS

Amapeia a URL por workspace (adb-1111111111111.15.azuredatabricks.net) para o endereço IP do ponto de extremidade privado de front-end.Um ou mais registros DNS

Amapeiam a URL de resposta do fluxo OAuth do Microsoft Entra ID para o endereço IP do ponto de extremidade privado de front-end, por exemplowestus.pl-auth.azuredatabricks.net. Como uma região pode ter mais de uma instância do painel de controle, talvez seja necessário adicionar vários registrosA, um para cada instância do painel de controle.Observação

Se estiver usando DNS personalizado, para obter o conjunto de domínios de instância do plano de controle que você deve usar para a região que deseja usar, entre em contato com a equipe de conta do Azure Databricks. Algumas regiões têm mais de uma instância de plano de controle.

Além dos registros A individuais necessários para o acesso ao ponto de extremidade privado do espaço de trabalho, é necessário configurar pelo menos um conjunto de registros DNS OAuth (browser_authentication) por região. Isso fornece acesso de cliente privado em todo o acesso OAuth a todos os espaços de trabalho na região porque o ponto de extremidade privado browser_authentication para o plano de controle é compartilhado entre os espaços de trabalho nessa região.

Como alternativa, você poderia permitir que o tráfego do OAuth saísse pela rede pública se o acesso à Internet pública fosse permitido e o compartilhamento de um único endereço IP de ponto de extremidade privado de usuário para espaço de trabalho para todas as unidades de negócios fosse um problema devido ao DNS comum.

Depois que essas configurações estiverem preparadas, você poderá acessar o workspace do Azure Databricks e iniciar clusters para suas cargas de trabalho.

Etapa 5: Testar a autenticação SSO do usuário no workspace

Teste a autenticação em seu novo workspace. Para a tentativa de autenticação inicial, inicie o workspace de dentro do portal do Azure. No objeto do workspace, há um botão Iniciar Workspace, que é importante. Quando você clica nele, o Azure Databricks tenta fazer logon no workspace e provisionar sua conta inicial de usuário administrador do workspace. É importante testar a autenticação para garantir que o workspace esteja funcionando corretamente.

Clique no botão Iniciar Workspace.

Teste o acesso à rede de sua sub-rede de trânsito ou de um local de rede que se emparelhe com ela. Por exemplo, se sua rede local tiver acesso à sub-rede de trânsito, você poderá verificar o SSO do usuário em sua rede local. Confirme o acesso à rede da rede de teste à sua sub-rede de trânsito.

Se você não estiver em um local de rede que possa acessar a sub-rede de trânsito, teste a conectividade criando uma máquina virtual em sua sub-rede de trânsito ou um local de rede que possa acessá-la. Por exemplo, use uma máquina virtual Windows 10:

- Acesse a folha da Máquina Virtual no portal do Azure.

- Crie uma máquina virtual Windows 10 na VNet de teste e na sub-rede.

- Conecte-se a ela com um cliente de RDP, como a Área de Trabalho Remota da Microsoft.

Na VM ou em outro computador de teste, use um navegador da Web para se conectar ao portal do Azure e iniciar o workspace.

- No portal do Azure, localize o objeto de workspace do Azure Databricks.

- Clique em Iniciar Workspace para iniciar uma guia de janela que faz logon no Azure Databricks usando sua ID de usuário usada para fazer logon no portal do Azure.

- Confirme se o logon foi bem-sucedido.

Observação

Se a sua VM não tiver acesso ao portal do Azure, você pode testar o acesso à Conexão Privada acessando diretamente a URL por espaço de trabalho para seu espaço de trabalho.

Solução de problemas de autenticação

Erro: se você vir a mensagem "As configurações de privacidade definidas não permitem acesso ao workspace <your-workspace-id> na rede atual. Entre em contato com seu administrador para obter mais informações.”

Esse erro provavelmente significa que:

- Você está se conectando ao workspace pela Internet pública (não de uma conexão do Link Privado).

- Você configurou o workspace para não dar suporte ao acesso à rede pública.

Examine as etapas anteriores nesta seção.

Erro: "Falha do navegador com o código de erro DNS_PROBE_FINISHED_NXDOMAIN

Esse erro significa que o login de um usuário no aplicativo Web do Azure Databricks falhou, porque não foi possível encontrar a configuração de DNS apropriada para a instância do painel de controle do Azure Databricks na região de destino. O registro DNS que aponta para o nome <control-plane-instance-short-name>.pl-auth não foi encontrado. Talvez você tenha configurado incorretamente o ponto de extremidade privado da autenticação do navegador. Examine cuidadosamente a seção novamente na Etapa 4: criar um ponto de extremidade privado para dar suporte ao SSO para acesso ao navegador da web. Se você tiver dúvidas, entre em contato com sua equipe de conta do Azure Databricks.

Etapa 6: testar a conexão de Link Privado de back-end (necessária para uma conexão de back-end)

Se você adicionou uma conexão do Link Privado de back-end, é importante testar se ela está funcionando corretamente. Simplesmente fazer logon no aplicativo Web do Azure Databricks não testa a conexão de back-end.

Se ainda não estiver conectado ao workspace do Azure Databricks, faça logon novamente usando a URL do workspace ou o botão Iniciar Workspace na instância do Serviço do Azure Databricks no portal do Azure.

Na navegação à esquerda, clique em Computação

Clique em Criar Cluster, digite um nome de cluster e clique em Criar Cluster. Para obter mais informações sobre como criar clusters, consulte Referência de configuração de computação.

Aguarde até que o cluster pareça ter sido iniciado com êxito. Isso pode levar alguns minutos. Reinicie a página para obter o status mais recente.

Se ele não for iniciado, na página do cluster, clique em Log de Eventos e examine as entradas mais recentes. Em uma configuração incorreta típica do Link Privado, o Log de Eventos inclui um erro semelhante ao seguinte após uma espera de 10 a 15 minutos:

Cluster terminated. Reason: Control Plane Request FailureSe você se deparar com esse erro, revise cuidadosamente as instruções neste artigo. Se você tiver dúvidas, entre em contato com sua equipe de conta do Azure Databricks.

Como excluir um workspace do Azure Databricks que tenha pontos de extremidade privados

Importante

Se você estiver usando o estilo de implantação recomendado, mas opcional, que usa um workspace de autenticação da Web privado, é importante que nunca exclua o workspace ou o ponto de extremidade privado de autenticação do navegador associado ao workspace. Consulte a Etapa 4: criar um ponto de extremidade privado para dar suporte ao SSO para acesso ao navegador da Web.

O Azure bloqueará a exclusão de um workspace do Azure Databricks se ele tiver pontos de extremidade privados.

Importante

Você precisa excluir os pontos de extremidade privados antes de tentar excluir o workspace do Azure Databricks.

- No portal do Azure, abra a instância do Serviço do Azure Databricks que representa seu workspace.

- Na navegação à esquerda, clique em Configurações > Rede.

- Clique na guia Conexões de ponto de extremidade privado.

- Se você não estiver usando um workspace de autenticação da Web privado, verifique se sua organização pode estar usando esse workspace como um link CNAME de OAuth e ele pode ser compartilhado com outros workspaces que usam a mesma instância do painel de controle. Nesse caso, antes de excluir pontos de extremidade privados que possam depender do CNAME desse workspace, configure os objetos de rede do outro workspace para garantir que o CNAME ainda aponte para um registro

Ade zona válido de outro workspace. Consulte a Etapa 4: criar um ponto de extremidade privado para dar suporte ao SSO para acesso ao navegador da Web. - Para cada ponto de extremidade privado, selecione a linha e clique no ícone Remover. Clique em Sim para confirmar a remoção.

Quando terminar, você poderá excluir o workspace do portal do Azure.

Verificar aprovação pendente ou aprovar pontos de extremidade privados pendentes

Se o usuário do Azure que criou o ponto de extremidade privado para a sub-rede de trânsito não tiver permissões de proprietário/colaborador no workspace, então outro usuário com essas permissões no workspace deverá aprovar manualmente a solicitação de criação do ponto de extremidade privado antes que ele seja habilitado.

Os estados de conexão incluem:

- Aprovado: o ponto de extremidade foi aprovado e nenhuma ação adicional é necessária.

- Pendente: o ponto de extremidade requer aprovação de um usuário com permissões de proprietário/colaborador no workspace.

- Desconectado: o ponto de extremidade porque um objeto relacionado para essa conexão foi excluído.

- Rejeitado: o ponto de extremidade foi rejeitado.

Para verificar o estado da conexão:

No portal do Azure, navegue até o workspace que contém um ou mais pontos de extremidade privados que você criou recentemente.

Clique em Rede.

Clique na guia Conexões de ponto de extremidade privado.

Na lista de pontos de extremidade, examine a coluna Estado da conexão.

- Se todos eles tiverem o valor de estado de conexão Aprovado, nenhuma ação será necessária para aprovar o ponto de extremidade privado.

- Se o valor de algum for Pendente, ele exigirá aprovação de alguém com permissões de proprietário/colaborador para o workspace.

Se você tiver permissões de proprietário/colaborador para o workspace:

Selecione uma ou mais linhas de ponto de extremidade pendentes.

Se você aprovar a conexão, clique no botão Aprovar.

Se você desaprovar a conexão, clique no botão Rejeitar.

Se você não tiver permissões de proprietário/colaborador para o workspace, entre em contato com o administrador do workspace para aprovar a conexão.