Autenticação do usuário

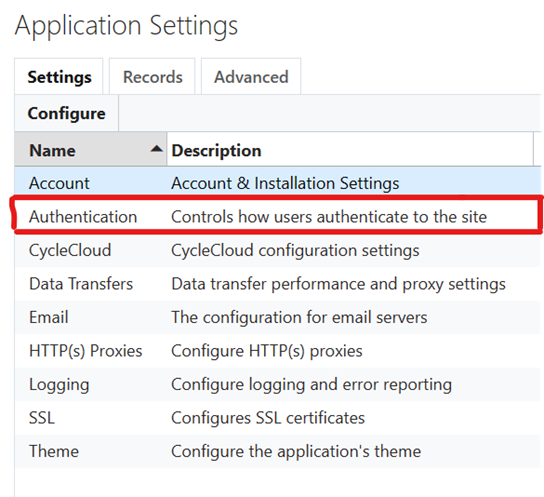

O Azure CycleCloud oferece quatro métodos de autenticação: um banco de dados interno com criptografia, Active Directory, LDAP ou ID do Entra. Para selecionar e configurar seu método de autenticação, abra a página Configurações no menu Administração (canto superior direito da tela) e clique duas vezes em Autenticação. Escolha seu método de autenticação preferencial e siga as instruções abaixo.

Built-In

Por padrão, o CycleCloud usa um esquema de autorização de banco de dados simples. As senhas são criptografadas e armazenadas no banco de dados, e os usuários se autenticam em seu nome de usuário e senha armazenados. Para selecionar esse método, clique na caixa marcar para Built-In na página Autenticação.

Você pode testar as credenciais de um usuário inserindo o nome de usuário e a senha e clicando em Testar para verificar as informações.

Active Directory

Cuidado

É possível se bloquear fora da instância do CycleCloud ao alterar da autenticação local para AD, LDAP ou Entra ID. O acesso será concedido aos usuários que têm uma conta local e podem se autenticar no servidor configurado (senhas locais serão ignoradas). As instruções a seguir se esforçam para proteger contra o bloqueio.

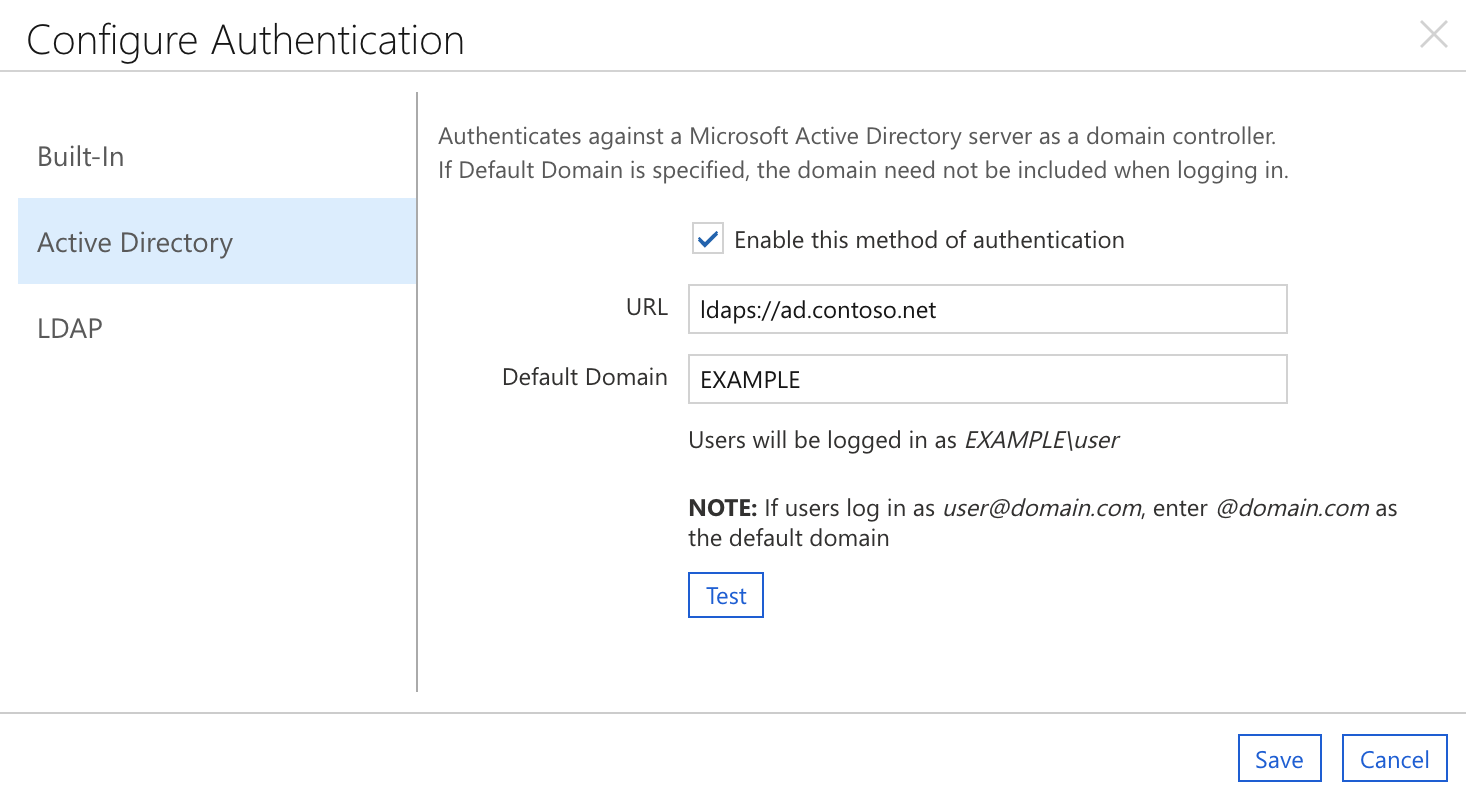

- Clique na caixa marcar para habilitar o Active Directory.

- Insira a URL do servidor do Active Directory (começando com ldap:// ou ldaps://)

- Insira o domínio padrão na forma de "DOMÍNIO" ou "@domain.com" dependendo se os usuários se autenticam com nomes como "DOMAIN\user" ou "user@domain.com" (UPN). Se esse campo for deixado em branco, os usuários deverão inserir seu nome totalmente qualificado.

- Clique em Testar para garantir que o CycleCloud possa usar as configurações fornecidas. Use uma conta que existe no servidor de autenticação.

- Em um navegador separado ou em uma janela anônima, faça logon como a conta de domínio que você adicionou na etapa 2.

- Se o logon na etapa 4 for bem-sucedido, você poderá sair da primeira sessão. A autenticação está configurada corretamente.

O exemplo acima mostra uma configuração de exemplo para um ambiente do Active Directory. Os usuários do Windows fazem logon como EXAMPLE\username, portanto, "EXAMPLE" é inserido como o Domínio. A autenticação é tratada pelo servidor ad.example.com, portanto , ldaps://ad.example.com é inserido como a URL.

Observação

Após uma tentativa de autenticação com falha, a mensagem "Falha na autenticação" ainda pode ser exibida na janela Configurações de autenticação . Clicar em Cancelar e iniciar novamente limpará esta mensagem. A autenticação bem-sucedida substituirá a mensagem "Falha na autenticação" por "Autenticação bem-sucedida".

LDAP

- Clique na caixa marcar para habilitar a autenticação LDAP.

- Insira as configurações de LDAP apropriadas.

- Clique em "Testar" para garantir que o CycleCloud possa usar as configurações fornecidas. Use uma conta que existe no servidor de autenticação.

- Em um navegador separado ou em uma janela anônima, faça logon como a conta de domínio que você adicionou na etapa 2.

- Se o logon na etapa 4 for bem-sucedido, você poderá sair da primeira sessão. A autenticação está configurada corretamente.

ID do Entra (VERSÃO PRÉVIA)

Configurando o CycleCloud para autenticação e autorização do Entra

Observação

Primeiro, você deve criar um aplicativo Microsoft Entra. Se você ainda não criou um, crie um agora

Configuração da GUI

Para habilitar a Autenticação de ID do Entra:

- Inicie o Cyclecloud e navegue até Configurações no canto superior direito

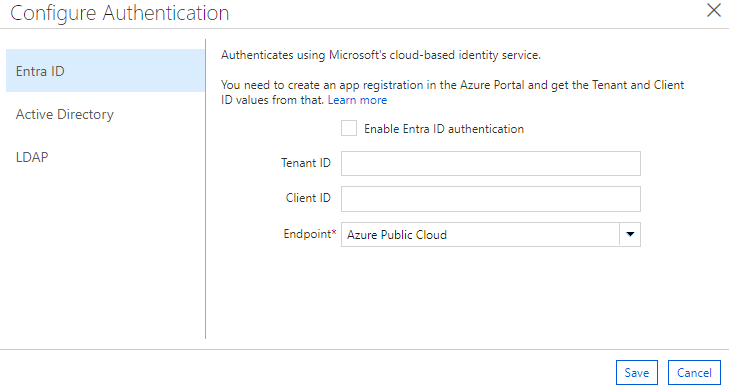

- Selecione a linha da tabela chamada Autenticação e clique em Configurar ou clique duas vezes na linha. Na caixa de diálogo pop-up, selecione a seção ID do Entra .

- Em seguida, você verá uma janela com três seções. Fique na seção ID do Entra .

- Marque a caixa de seleção Habilitar autenticação de ID do Entra .

- Localize a página Visão geral do aplicativo Microsoft Entra no Portal do Azure e preencha a ID do Locatário e a ID do Cliente com base nesses valores.

- Por padrão, o ponto de extremidade é definido https://login.microsoftonline.com como (o ponto de extremidade público). No entanto, você também pode definir um ponto de extremidade personalizado, como um para um ambiente de nuvem governamental.

- Clique em Salvar para salvar as alterações.

Configurando o acesso a nós de cluster

O recurso de Gerenciamento de Usuários do CycleCloud para clusters do Linux requer uma Chave Pública SSH para usuários com acesso de logon a nós de cluster. Quando a autenticação e a autorização da ID do Entra estiverem habilitadas, os usuários deverão fazer logon no CycleCloud pelo menos uma vez para inicializar o registro da conta de usuário e editar o perfil para adicionar a chave SSH pública.

O CycleCloud gerará automaticamente um UID e GID para Usuários. Mas se um cluster estiver acessando recursos de armazenamento persistentes, pode ser necessário que um Administrador defina o UID/GID para que os usuários correspondam explicitamente aos usuários existentes no sistema de arquivos.

Essas atualizações de perfil de usuário também podem ser executadas pela pré-criação de registros de usuário como uma alternativa à operação de GUI. Consulte Gerenciamento de Usuários para obter mais detalhes.

Usando a Autenticação de ID do Entra com o CycleCloud

Uma tentativa de autenticação com o CycleCloud usando a ID do Entra tem os seguintes cenários com suporte:

- A autenticação bem-sucedida sempre redefine as funções de usuário para corresponder às configuradas na ID do Entra. Observe que, como o tempo de vida padrão de um token de acesso é de uma hora, pode ser necessário que você faça logoff e faça logon novamente para que as novas funções sejam definidas.

- Se o usuário que você está autenticando como foi pré-criado, é possível que a ID do Locatário e a ID do Objeto não sejam definidas como nada antes do primeiro logon. Isso resultará em uma mensagem de aviso indo para os logs e esses valores estão sendo definidos para corresponder aos que vêm do token de ID do Entra.

- Se, por qualquer motivo, a ID do Objeto e/ou a ID do Locatário não corresponderem às do token de acesso, ela será tratada como erro de autenticação. O registro antigo do usuário precisará ser removido manualmente antes que esse usuário possa se autenticar.

- Se você se bloquear da conta de Superusuário esquecendo de criar uma que possa ser autenticada usando sua ID do Entra, poderá desabilitar a autenticação da ID do Entra por meio do console executando

./cycle_server reset_access - Os usuários criados por meio da autenticação de ID do Entra não têm chaves ssh públicas configuradas por padrão, portanto, você precisará configurá-las manualmente para usar o Gerenciamento de Usuários em nós.

Política de senha

O Azure CycleCloud tem uma política de senha integrada e medidas de segurança. As contas criadas usando o método de autenticação interno devem ter senhas entre 8 e 123 caracteres e atender a pelo menos 3 das 4 condições a seguir:

- Conter pelo menos uma letra maiúscula

- Conter pelo menos uma letra minúscula

- Conter pelo menos um número

- Contém pelo menos um caractere especial: @ # $ % ^ & * - _ ! + = [ ] { } | \ : ' , . ? ~ " ( ) ;

Os administradores podem exigir que os usuários atualizem senhas para seguir a nova política selecionando a caixa "Forçar Alteração de Senha no Próximo Logon" na tela Editar Conta .

Bloqueio de segurança

Qualquer conta que detecte cinco falhas de autorização dentro de 60 segundos uma da outra será bloqueada automaticamente por 5 minutos. As contas podem ser desbloqueadas manualmente por um administrador ou apenas aguardando os cinco minutos.