Conectando-se a nós de cluster

Você pode acessar remotamente um nó de cluster usando nós SSH para Linux e RDP para nós do Windows.

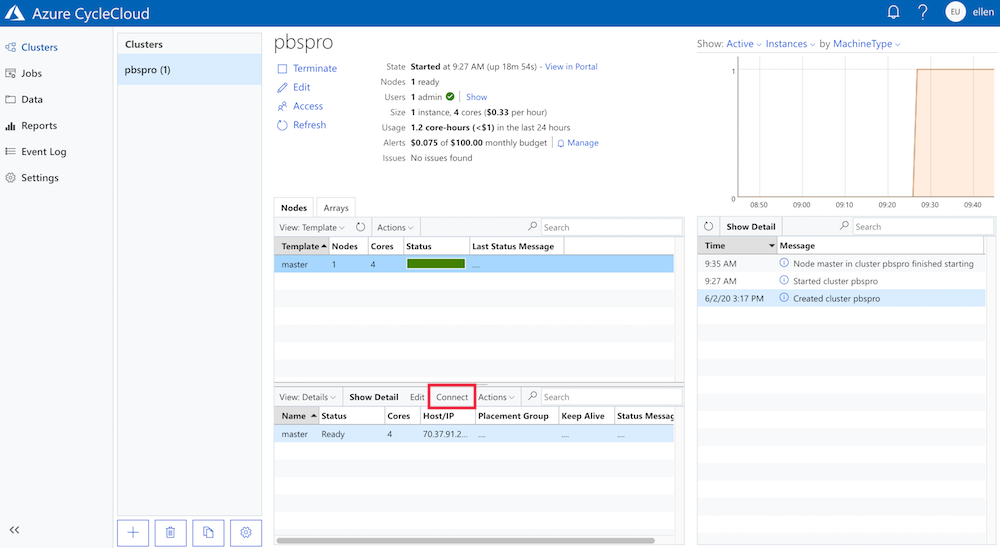

O botão Conectar no painel de gerenciamento de cluster fornece uma cadeia de conexão para acessar o nó. Por exemplo, para acessar um nó principal do cluster, selecione o nó master no painel de gerenciamento de cluster e clique no botão Conectar:

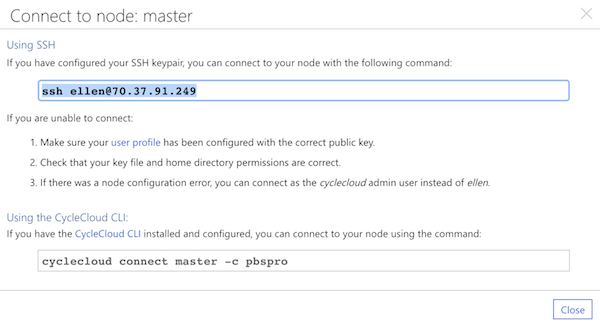

A janela pop-up mostra o cadeia de conexão que você usaria para se conectar ao cluster:

Copie a cadeia de conexão apropriada e use o cliente SSH ou a CLI do CycleCloud para se conectar ao nó master.

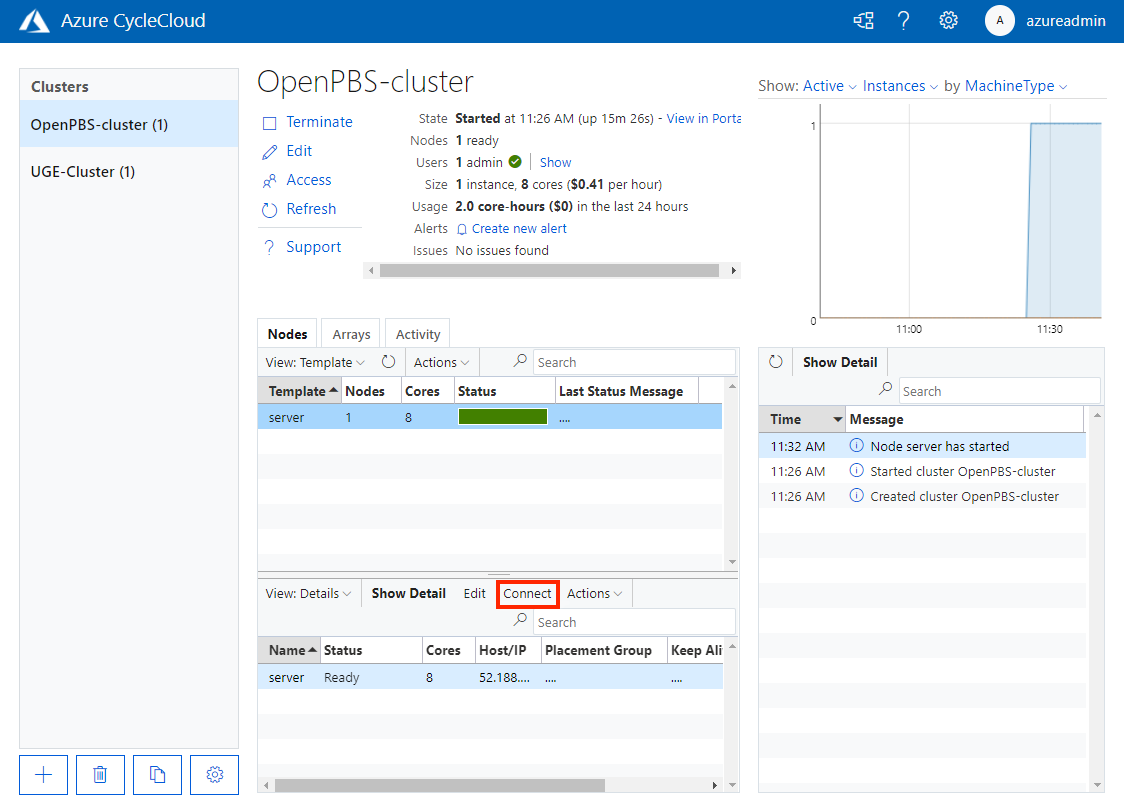

O botão Conectar no painel de gerenciamento de cluster fornece uma cadeia de conexão para acessar o nó. Por exemplo, para acessar um nó principal do cluster, selecione o nó do agendador no painel de gerenciamento de cluster e clique no botão Conectar :

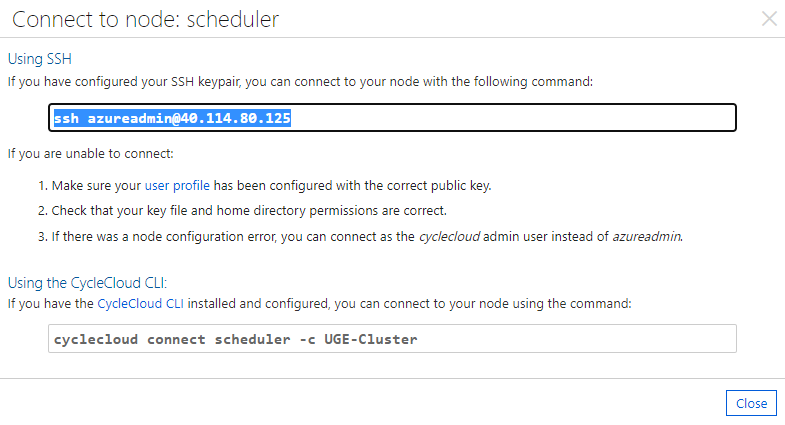

A janela pop-up mostra o cadeia de conexão que você usaria para se conectar ao cluster:

Copie a cadeia de conexão apropriada e use o cliente SSH ou a CLI do CycleCloud para se conectar ao nó master.

Acessando nós de cluster em uma sub-rede privada

Você pode usar cyclecloud connect comandos de cliente SSH brutos ou para acessar nós que estão dentro de uma sub-rede privada da VNET. Essas instruções pressupõem que você esteja usando o SSH com autenticação de chave pública. Isso é típico para nós do Linux. Para o Windows, você pode usar esse método para configurar um túnel RDP.

Primeiro, torne a chave privada acessível para o nó de destino. A maneira mais simples é executar um agente SSH em seu computador pessoal.

Aviso

A chave privada nunca deve sair do computador pessoal! Nos exemplos a seguir, sua chave privada nunca sai do computador. O agente usa isso para responder aos desafios de autenticação enviados pelo nó remoto.

No computador local, inicie o agente com o ssh-agent comando :

exec ssh-agent bash

Se a chave privada não for sua chave privada padrão (~/.ssh/id_rsa ou ~/.ssh/identity), adicione-a ao agente:

ssh-add PATH_TO_KEYPAIR

Esses comandos só precisam ser executados uma vez (ou depois de reinicializar).

Usando cyclecloud connect

Você pode se conectar a um nó por meio de um servidor bastion especificando o endereço IP na linha de comando:

cyclecloud connect htcondor-scheduler --bastion-host 1.1.1.1

O comando acima pressupõe cyclecloud como o nome de usuário, 22 como a porta, e carrega sua chave SSH padrão. Para personalizar esses valores, consulte as --bastion-* opções de ajuda para o comando da cyclecloud CLI.

Como alternativa, a CLI do CycleCloud poderá detectar o bastion host para você se você adicionar a seguinte diretiva ao seu ~/.cycle/config.ini:

[cyclecloud]

bastion_auto_detect = true

Com a diretiva acima, você pode executar cyclecloud connect htcondor-scheduler sem especificar detalhes sobre o servidor bastion.

Você também pode usar cyclecloud connect para conectar uma VM do Windows. Executar o comando a seguir criará uma conexão RDP em um túnel SSH. Além disso, ele iniciará o cliente RDP da Microsoft no OSX e no Windows:

cyclecloud connect windows-execute-1

Observação

O CycleCloud escolhe uma porta efêmera não usada para o túnel para a VM do Windows.

Você pode configurar o cyclecloud comando para usar um único bastion host para todas as suas conexões:

[cyclecloud]

bastion_host = 1.1.1.1

bastion_user = example_user

bastion_key = ~/.ssh/example_key.pem

bastion_port = 222

Usando comandos SSH brutos

Você pode se conectar a um servidor privado por meio do servidor bastion usando o encaminhamento de agente:

ssh -A -t cyclecloud@BASTION_SERVER_IP ssh -A cyclecloud@TARGET_SERVER_IP

Isso se conecta ao bastião e, em seguida, executa imediatamente o SSH novamente, para que você obtenha um terminal na VM de destino. Talvez seja necessário especificar um usuário diferente da cyclecloud VM se o cluster estiver configurado de forma diferente. O argumento -A encaminha a conexão do agente para que sua chave privada na máquina local seja usada automaticamente. Observe que o encaminhamento de agente é uma cadeia, portanto, o segundo comando SSH também inclui -A para que todas as conexões SSH subsequentes iniciadas a partir da VM de destino também usem sua chave privada local.

Conectando-se aos serviços na VM de destino

Você pode usar a conexão SSH para se conectar a serviços na VM de destino, como uma Área de Trabalho Remota, um banco de dados etc. Por exemplo, se a VM de destino for Windows, você poderá criar um túnel da Área de Trabalho Remota conectando-se à VM de destino com um comando SSH semelhante acima, usando o -L argumento :

ssh -A -t cyclecloud@BASTION_SERVER_IP -L 33890:TARGET:3389 ssh -A cyclecloud@TARGET_SERVER_IP

Isso fará o túnel da porta 3389 no destino para 33890 no computador local. Em seguida, se você se conectar a localhost:33890 você será realmente conectado à VM de destino.