Configurar o perímetro de segurança da rede para uma conta do Azure Cosmos DB

APLICA-SE A: NoSQL

Este artigo explica como configurar o perímetro de segurança da rede na conta do Azure Cosmos DB.

Importante

O perímetro de segurança da rede está em versão prévia pública. O recurso é fornecido sem um Contrato de Nível de Serviço. Para obter mais informações, consulte Termos de Uso Complementares de Versões Prévias do Microsoft Azure.

Visão geral do recurso

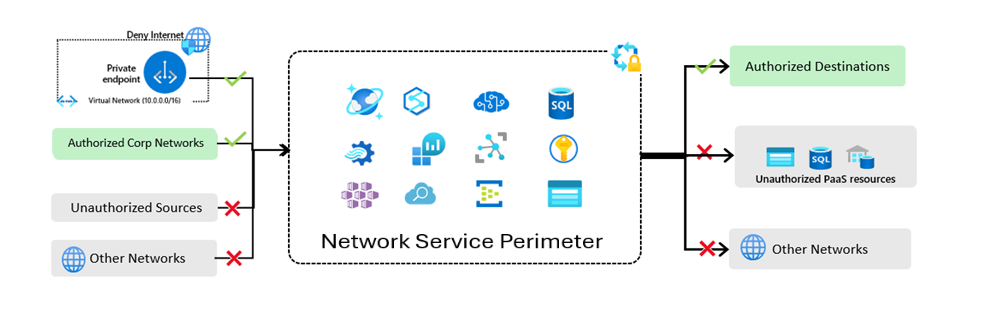

Os administradores de rede podem definir um limite de isolamento de rede para serviços PaaS, o que permite a comunicação entre a conta do Azure Cosmos DB e o Keyvault, o SQL e outros serviços por meio do perímetro de segurança da rede do Azure. A proteção do acesso público no serviço do Azure pode ser feita de diversas maneiras:

- Proteger as conexões de entrada: restrinja a exposição pública da conta do Azure Cosmos DB concedendo explicitamente acesso de entrada aos recursos no perímetro. Por padrão, o acesso de redes não autorizadas é negado, e é possível configurar o acesso de pontos de extremidades privados ao perímetro ou aos recursos em uma assinatura.

- Proteger a comunicação entre serviços: todos os recursos no perímetro podem se comunicar com quaisquer outros recursos que também estejam nele, o que ajuda a evitar a exfiltração de dados.

- Proteger conexões de saída: se o perímetro de segurança da rede não gerenciar o locatário de destino, o acesso será bloqueado ao tentar copiar dados de um locatário para outro. O acesso é concedido com base no FQDN ou no acesso de outros perímetros de rede. Todas as outras tentativas de acesso são negadas.

Todas essas comunicações são realizadas automaticamente quando o perímetro de segurança da rede é configurado, e os usuários não precisam gerenciá-las. Em vez de configurar um ponto de extremidade privado para cada recurso e habilitar a comunicação ou configurar a rede virtual, o perímetro de segurança da rede habilita essa funcionalidade no nível superior.

Observação

O perímetro de segurança da rede do Azure complementa o que existe atualmente, incluindo o ponto de extremidade privado, que permite acesso a um recurso privado no perímetro, e a injeção de VNet, que permite que ofertas de VNet gerenciada acessem recursos no perímetro. No momento, não há suporte para a combinação do perímetro de segurança da rede do Azure, de CMKs (chaves gerenciadas pelo cliente) e de recursos de armazenamento de logs, como o armazenamento de analise, o modo do feed de alterações de todas as versões e exclusões, as exibições materializadas e a restauração pontual. Para executar restaurações em uma conta habilitada para CMK com o perímetro de segurança da rede do Azure, você precisa diminuir temporariamente as configurações de perímetro no cofre de chaves para permitir que a conta do Cosmos DB acesse a chave.

Introdução

Importante

Antes de configurar um perímetro de segurança da rede, crie uma identidade gerenciada no Azure.

- No portal do Azure, pesquise perímetros de segurança da rede na lista de recursos e clique em Criar +.

- Na lista de recursos, selecione aqueles que você deseja associar ao perímetro.

- Adicione uma regra de acesso de entrada. O tipo de origem pode ser um endereço IP ou uma assinatura.

- Adicione regras de acesso de saída para permitir que recursos no perímetro se conectem à Internet e a recursos fora do perímetro.

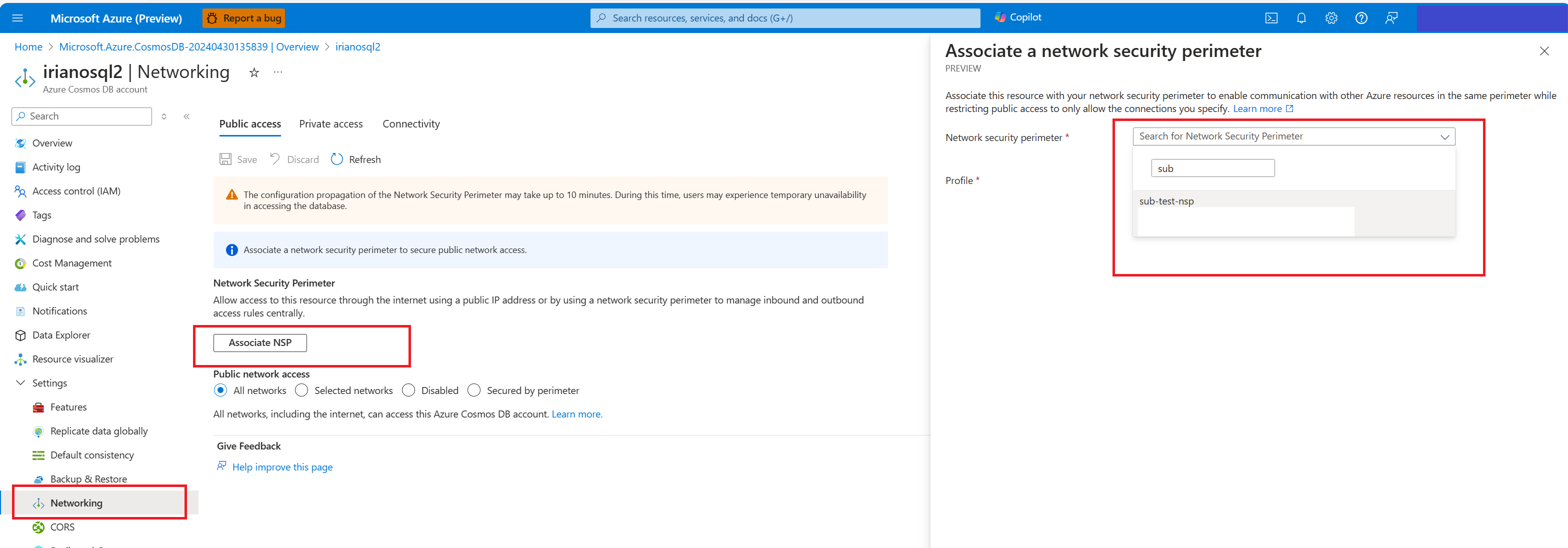

Nos casos em que você já tem uma conta do Azure Cosmos DB e deseja adicionar um perímetro de segurança:

- Selecione Rede no menu Configurações.

- Em seguida, selecione Associar NSP para associar esse recurso ao perímetro de segurança da rede e permitir a comunicação com outros recursos do Azure no mesmo perímetro, restringindo o acesso público para permitir somente as conexões especificadas.

Próximas etapas

- Visão geral do perímetro do serviço de rede

- Aprenda a realizar o monitoramento com logs de diagnóstico no perímetro de segurança da rede