Casosdeuso

Usando tecnologias de computação confidenciais, você pode proteger seu ambiente virtualizado do host, do hipervisor, do administrador do host e até mesmo do seu próprio administrador de VM. Dependendo do seu modelo de ameaça, oferecemos várias tecnologias que permitem:

Impedir o acesso não autorizado: Executar dados confidenciais na nuvem. Confie que o Azure oferece a melhor proteção de dados possível, com pouca ou nenhuma alteração no que é feito atualmente.

Atender à conformidade normativa: Migre para a nuvem e mantenha controle total dos dados para atender às normas governamentais para proteger informações pessoais e o IP organizacional.

Garantir colaborações seguras e não confiáveis: Lide com problemas de escala de trabalho de todos os setores, combinando dados entre organizações, até mesmo entre concorrentes, para revelar análises amplas de dados e insights mais detalhados.

Isolar o processamento: Ofereça uma nova onda de produtos que eliminam a responsabilidade sobre dados privados com o processamento cego. Os dados do usuário não podem ser recuperados nem mesmo pelo provedor de serviços.

Cenários

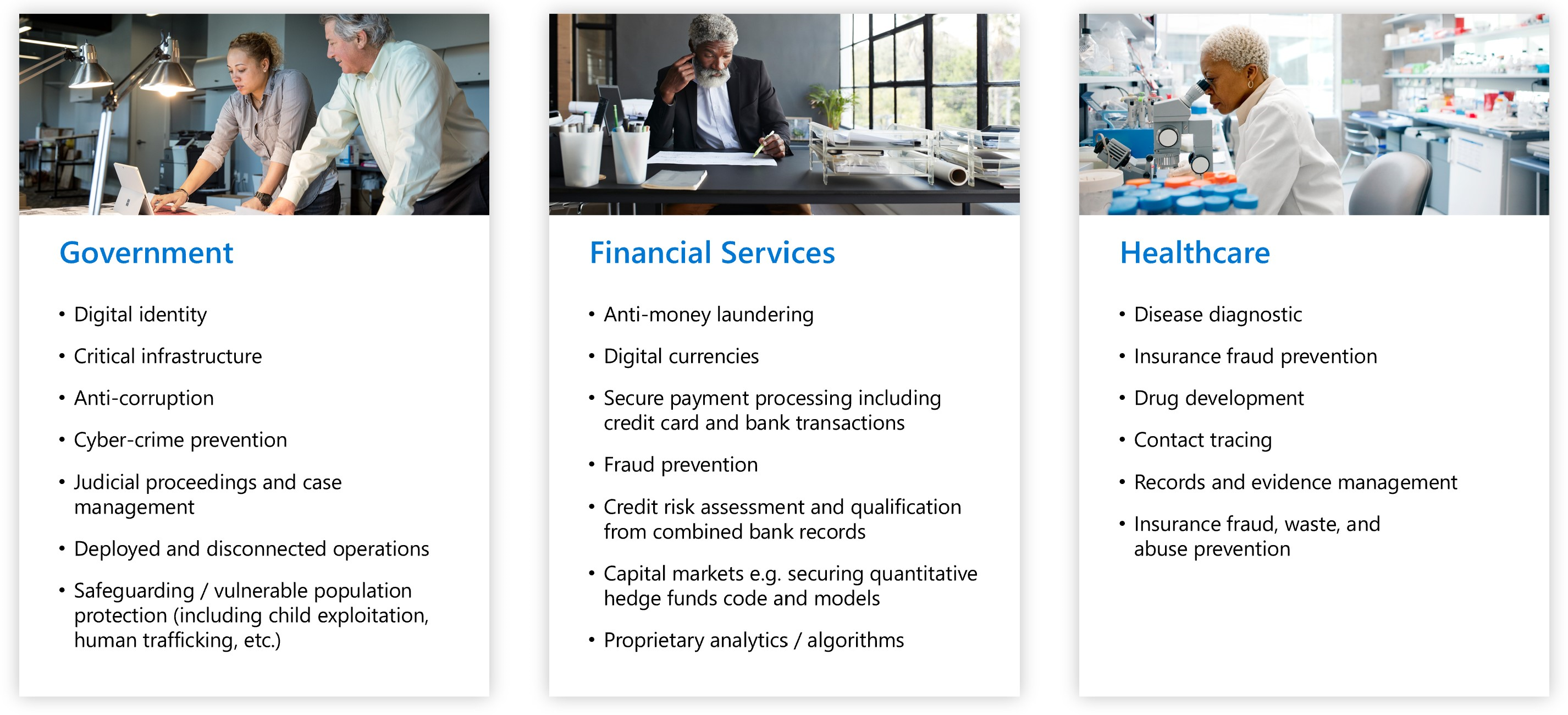

A computação confidencial pode se aplicar a vários cenários para proteger dados em setores regulamentados, como governo, serviços financeiros e institutos de saúde. Por exemplo, impedir o acesso a dados confidenciais ajuda a proteger a identidade digital dos cidadãos de todas as partes envolvidas, incluindo o provedor de nuvem que o armazena. Os mesmos dados confidenciais podem conter dados biométricos usados para localizar e remover imagens conhecidas de exploração infantil, evitar o tráfico humano e auxiliar investigações forenses digitais.

Este artigo fornece uma visão geral de vários cenários comuns. As recomendações neste artigo servem como um ponto de partida à medida que você desenvolve seu aplicativo usando serviços e estruturas de computação confidencial.

Após ler este artigo, você poderá responder as perguntas a seguir:

- Quais são alguns dos cenários para a computação confidencial do Azure?

- Quais são os benefícios de usar a computação confidencial do Azure para cenários de várias partes, privacidade aprimorada de dados do cliente e redes de blockchain?

Computação segura de várias entidades

As transações de negócios e a colaboração de projeto exigem o compartilhamento de informações entre várias partes. Geralmente, os dados compartilhados são confidenciais. Os dados podem ser informações pessoais, registros financeiros, registros médicos, dados de cidadãos privados, etc. As organizações públicas e privadas exigem que seus dados sejam protegidos contra acesso não autorizado. Às vezes, essas organizações ainda querem proteger dados de operadores de infraestrutura de computação ou engenheiros, arquitetos de segurança, consultores empresariais e cientistas de dados.

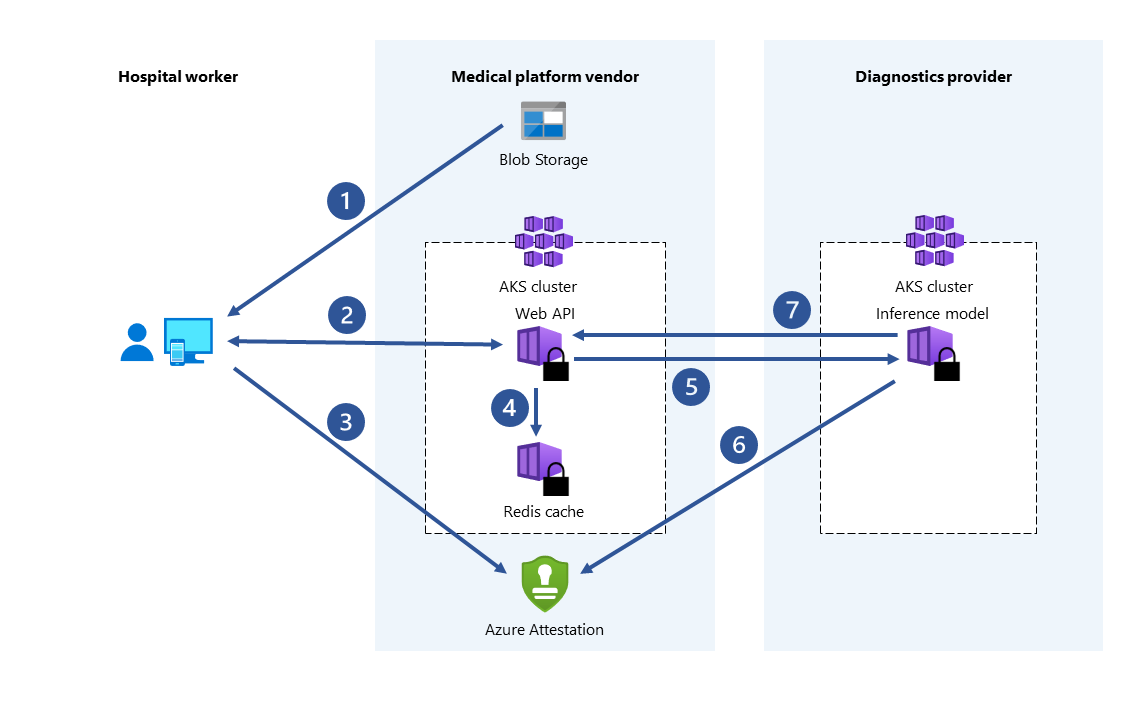

Por exemplo, o uso do aprendizado de máquina para serviços de saúde cresceu imensamente à medida que obtivemos acesso a conjuntos de grandes volumes de informações e imagens de pacientes capturados por dispositivos médicos. O diagnóstico de doenças e o desenvolvimento de drogas se beneficiam de várias fontes de dados. Os hospitais e as instituições de saúde podem colaborar compartilhando seus registros médicos de pacientes com um ambiente de execução confiável centralizado (TEE). Serviços de aprendizado de máquina em execução no TEE agregam e analisam dados. Essa análise de dados agregados pode fornecer maior precisão de previsão devido aos modelos de treinamento em conjuntos de dados consolidados. Com a computação confidencial, os hospitais podem minimizar os riscos de comprometimento da privacidade de seus pacientes.

A computação confidencial do Azure permite processar dados de várias fontes sem expor os dados de entrada a outras entidades. Esse tipo de computação segura permite cenários como antilavagem de dinheiro, detecção de fraudes e análise segura de dados de saúde.

Várias fontes podem carregar dados para um enclave em uma máquina virtual. Uma entidades diz ao enclave para fazer a computação ou o processamento dos dados. Nenhuma das entidades (nem mesmo a que está executando a análise) pode ver os dados de terceiros carregados no enclave.

Em computação segura de várias partes, os dados criptografados entram no enclave. O enclave descriptografa os dados usando uma chave, executa a análise, obtém um resultado e envia de volta um resultado criptografado que uma parte pode descriptografar com a chave designada.

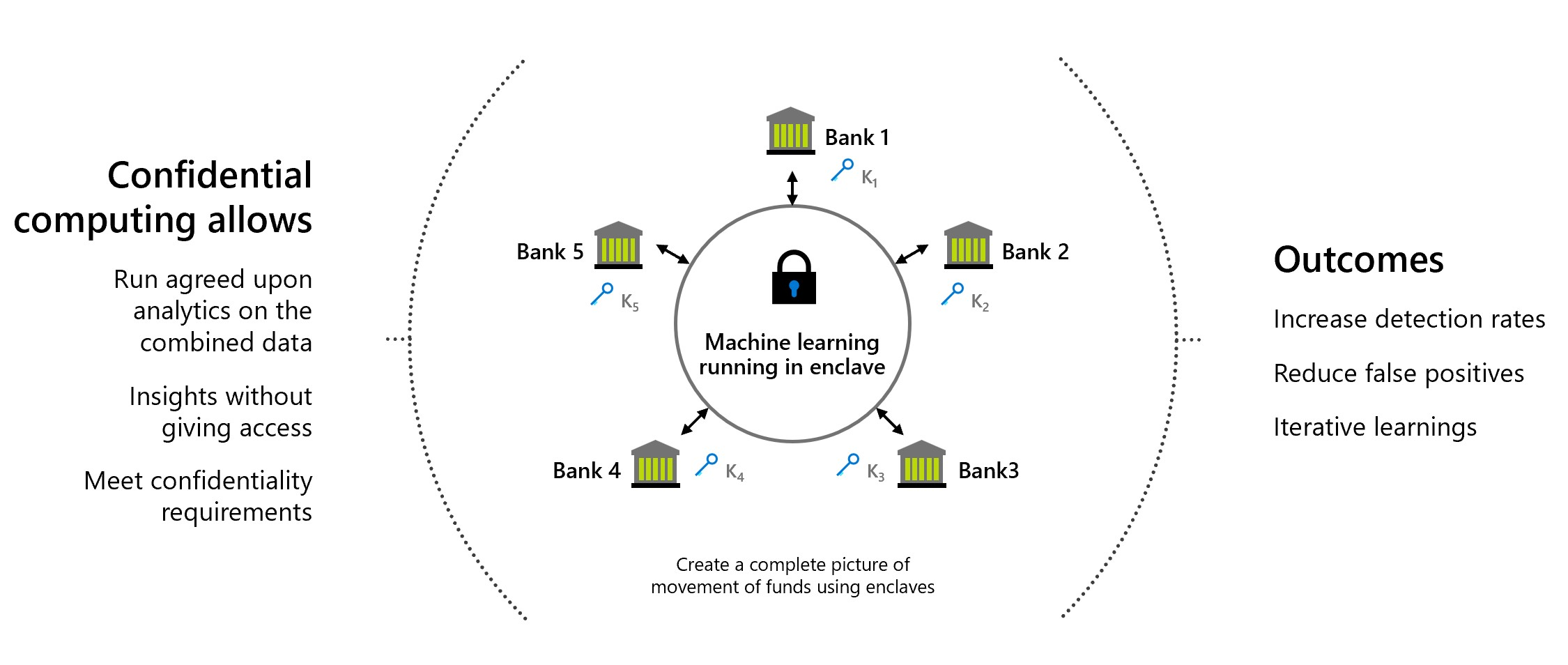

Antilavagem de dinheiro

Neste exemplo seguro de computação de várias entidades, vários bancos compartilham dados entre si sem expor os dados pessoais dos clientes. Os bancos executam análises acordadas no conjunto de dados confidenciais combinado. A análise no conjunto de dados agregados pode detectar a movimentação de dinheiro por um usuário entre vários bancos sem que os bancos acessem os dados uns dos outros.

Por meio da computação confidencial, essas instituições financeiras podem aumentar as taxas de detecção de fraudes, resolver cenários de lavagem de dinheiro, reduzir falsos positivos e continuar aprendendo com conjuntos de dados maiores.

Desenvolvimento de fármacos no setor de saúde

Os recursos de integridade parceiros contribuem com conjuntos de dados de integridade privada para treinar um modelo de ML. Cada instalação só pode ver o próprio conjunto de dados. Nenhuma outra instalação, nem mesmo o provedor de nuvem, pode ver os dados ou o modelo de treinamento. Todas as instalações se beneficiam do uso do modelo treinado. Ao criar o modelo com mais dados, o modelo ficou mais preciso. Cada recurso que contribuiu para treinar o modelo pode usá-lo e receber resultados úteis.

Protegendo a privacidade com soluções de criações inteligentes e IoT

Muitos países têm leis de privacidade rígidas sobre a coleta e o uso de dados sobre a presença e os movimentos das pessoas dentro dos edifícios. Isso pode incluir dados que sejam diretamente identificáveis pessoalmente a partir de verificações de CCTV ou crachás de segurança. Ou, indiretamente identificável onde diferentes conjuntos de dados de sensores podem ser considerados pessoalmente identificáveis quando agrupados.

A privacidade precisa ser equilibrada com as necessidades ambientais e de custo, em que as organizações estão interessadas em entender a ocupação/movimentação para fornecer o uso mais eficiente de energia para aquecer e iluminar um edifício.

Determinar quais áreas do setor imobiliário corporativo estão sub ou superocupadas pela equipe de departamentos individuais normalmente requer o processamento de alguns dados de identificação pessoal, juntamente com dados menos individuais, como sensores de temperatura e luz.

Neste caso de uso, o objetivo principal é permitir que a análise de dados de ocupação e sensores de temperatura seja processada juntamente com sensores de rastreamento de movimento CCTV e dados da notificação de passagem para entender o uso sem expor os dados agregados brutos a ninguém.

A computação confidencial é usada aqui, colocando o aplicativo de análise (neste exemplo, em execução em Instâncias de Contêiner Confidenciais) dentro de um ambiente de execução confiável, no qual os dados em uso são protegidos por criptografia.

Os conjuntos de dados agregados de vários tipos de sensores e feeds de dados são gerenciados em um banco de dados SQL Always Encrypted com Enclaves do Azure, o que protege as consultas em uso criptografando-as na memória. Isso impede que um administrador do servidor possa acessar o conjunto de dados agregados enquanto ele está sendo consultado e analisado.

Requisitos legais ou jurisdicionais

Normalmente aplicável ao FSI e ao setor de serviços de saúde, em que há requisitos legais ou regulatórios que limitam onde determinadas cargas de trabalho podem ser processadas e armazenadas em repouso.

Nesse caso de uso, usamos uma combinação de tecnologias de computação confidencial do Azure com o Azure Policy, os Grupos de Segurança de Rede (NSGs) e o Acesso Condicional do Microsoft Entra para garantir que as seguintes metas de proteção sejam atendidas para o “lift & shift” de um aplicativo existente:

- O aplicativo está protegido do operador da nuvem enquanto estiver em uso utilizando a Computação Confidencial

- Os recursos do aplicativo só podem ser implantados na região Oeste da Europa do Azure

- Os consumidores do aplicativo autenticado com protocolos de autenticação modernos podem ser mapeados para a região soberana da qual estão se conectando e ter o acesso negado, a menos que estejam em uma região permitida.

- O acesso usando protocolos administrativos (RDP, SSH, etc.) é limitado ao acesso do serviço Azure Bastion integrado ao Privileged Identity Management (PIM). A política de PIM exige uma Política de Acesso Condicional que valide a região soberana a partir da qual o administrador está acessando.

- Todos os serviços registram ações no Azure Monitor.

Fabricação – Proteção de IP

As organizações de fabricação protegem o IP em torno das suas tecnologias e processos de fabricação, muitas vezes a fabricação é terceirizada para terceiros que lidam com os processos físicos de produção, que podem ser considerados ambientes "hostis" em que há ameaças ativas para roubar esse IP.

Neste exemplo, a Tailspin Toys está desenvolvendo uma nova linha de brinquedos, as dimensões específicas e os designs inovadores de seus brinquedos são de propriedade da empresa e eles querem mantê-los seguros, ao mesmo tempo em que são flexíveis sobre qual empresa eles escolhem para produzir fisicamente seus protótipos.

A Contoso, uma empresa de impressão e testes 3D de alta qualidade, fornece os sistemas que imprimem fisicamente protótipos em larga escala e os executam através dos testes de segurança necessários para aprovações de segurança.

A Contoso implementa dados e aplicativos conteinerizados gerenciados pelo cliente no locatário da Contoso, que usa sua maquinaria de impressão 3D por meio de uma API do tipo IoT.

A Contoso usa a telemetria dos sistemas de fabricação física para impulsionar seus sistemas de cobrança, agendamento e pedidos de materiais, enquanto a Tailspin Toys usa a telemetria do seu conjunto de aplicativos para determinar com que êxito seus brinquedos podem ser fabricados e as taxas de defeitos.

Os operadores da Contoso podem carregar o conjunto de aplicativos da Tailspin Toys no locatário da Contoso usando as imagens de contêiner fornecidas pela Internet.

A política de configuração da Tailspin Toys exige a implantação em um hardware habilitado para Computação Confidencial para que todos os bancos de dados e servidores de aplicativos da Tailspin sejam protegidos durante o uso dos administradores da Contoso, mesmo que estejam sendo executados no locatário da Contoso.

Se, por exemplo, um administrador desonesto da Contoso tentar mover os contêineres fornecidos pela Tailspin Toys para um hardware de computação x86 geral que não é capaz de fornecer um Ambiente de Execução Confiável, isso pode significar uma exposição potencial de IP confidencial.

Nesse caso, o mecanismo de diretiva da Instância de Contêiner do Azure se recusaria a liberar as chaves de descriptografia ou iniciar os contêineres se a chamada de atestado revelar que os requisitos da política não podem ser atendidos, garantindo que o IP da Tailspin Toys esteja protegido em uso e em repouso.

O próprio aplicativo Tailspin Toys é codificado para fazer periodicamente uma chamada para o serviço de atestado e relatar os resultados de volta para a Tailspin Toys pela Internet para garantir que haja uma pulsação contínua do status de segurança.

O serviço de atestado retorna os detalhes assinados criptograficamente do hardware que dá suporte ao locatário da Contoso para validar se a carga de trabalho está sendo executada dentro de um enclave confidencial, conforme esperado, o atestado está fora do controle dos administradores da Contoso e é baseado na raiz de confiança do hardware que a Computação Confidencial fornece.

Privacidade aprimorada dos dados do cliente

Apesar de o nível de segurança fornecido pelo Microsoft Azure estar se tornando rapidamente um dos principais condutores para a adoção da computação em nuvem, os clientes confiam em seu provedor para diferentes extensões. O cliente solicita:

- Hardware, software e TCBs operacionais mínimos (bases de computação confiável) para cargas de trabalho confidenciais.

- Imposição técnica, em vez de apenas políticas e processos de negócios.

- Transparência sobre as garantias, os riscos residuais e as atenuações que eles obtêm.

A computação confidencial vai nessa direção, permitindo que os clientes tenham controle incremental sobre o TCB usado para executar suas cargas de trabalho na nuvem. A computação confidencial do Azure permite que os clientes definam precisamente todo o hardware e software que têm acesso às suas cargas de trabalho (dados e código) e fornece os mecanismos técnicos para impor essa garantia de forma verificada. Em suma, os clientes retêm o controle total sobre seus segredos.

Soberania de dados

No governo e nas agências públicas, a computação confidencial do Azure é uma solução para aumentar o grau de confiança em relação à capacidade de proteger a soberania de dados na nuvem pública. Além disso, graças à crescente adoção de recursos de computação confidenciais nos serviços de PaaS no Azure, um maior grau de confiança pode ser alcançado com um impacto reduzido na capacidade de inovação fornecida pelos serviços de nuvem pública. Essa combinação de proteção da soberania de dados com um impacto reduzido na capacidade de inovação torna a computação confidencial do Azure uma resposta muito eficaz para as necessidades de soberania e transformação digital dos serviços governamentais.

Cadeia de confiança reduzida

O enorme investimento e a inovação revolucionária na computação confidencial permitiram a remoção do provedor de serviços de nuvem da cadeia de confiança para um grau sem precedentes. A computação confidencial do Azure fornece o mais alto nível de soberania disponível no mercado atualmente. Isso permite que o cliente e os governos atendam às suas necessidades de soberania hoje e ainda aproveitem a inovação no futuro.

A computação confidencial pode expandir o número de cargas de trabalho qualificadas para a implantação de nuvem pública. Isso pode resultar em uma adoção rápida de serviços públicos para migrações e novas cargas de trabalho, melhorando rapidamente a postura de segurança dos clientes e permitindo rapidamente cenários inovadores.

Cenários BYOK (Bring Your Own Key)

A adoção de HSM (módulos seguros de hardware) permite a transferência segura de chaves e certificados para um armazenamento em nuvem protegido – o HSM gerenciado do Azure Key Vault – sem permitir que o provedor de serviços de nuvem acesse essas informações confidenciais. Os segredos que estão sendo transferidos nunca existem fora de um HSM em formato de texto sem formatação, permitindo cenários para a soberania de chaves e certificados que são gerados e gerenciados pelo cliente, mas ainda usando um armazenamento seguro baseado em nuvem.

Blockchain seguro

Uma rede de blockchain é uma rede descentralizada de nós. Esses nós são executados e mantidos por operadores ou validadores que desejam garantir a integridade e chegar a um consenso quanto ao estado da rede. Os nós em si são réplicas de livros razão e são usados para acompanhar transações de blockchain. Cada nó tem uma cópia completa do histórico de transações, garantindo a integridade e a disponibilidade em uma rede distribuída.

As tecnologias de blockchain criadas com base na computação confidencial podem usar a privacidade baseada em hardware para permitir a confidencialidade dos dados e a computação segura. Em alguns casos, todo o livro razão é criptografado para proteger o acesso a dados. Às vezes, a própria transação pode ocorrer em um módulo de computação dentro do enclave no nó.