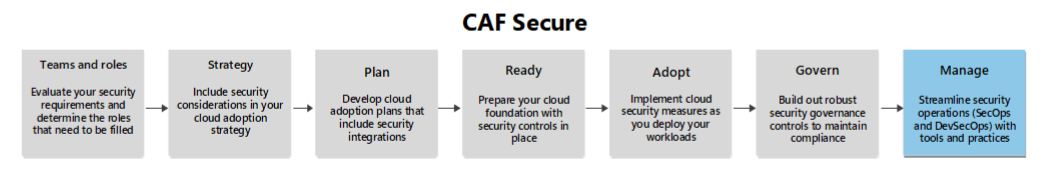

Gerencie sua propriedade na nuvem com segurança aprimorada

A fase Gerenciar de uma jornada de adoção da nuvem se concentra na operação contínua de sua propriedade de nuvem. Manter e fortalecer sua postura de segurança continuamente é fundamental para gerenciar com sucesso seu patrimônio e deve ser considerado a pedra angular de suas práticas de gerenciamento. Se você negligenciar a segurança em favor de economia de custos ou melhorias de desempenho, corre o risco de expor sua empresa a ameaças que podem prejudicá-la gravemente e reverter quaisquer benefícios de curto prazo que isso trouxe. Investir em mecanismos e práticas de segurança prepara sua empresa para o sucesso a longo prazo, minimizando os riscos de ataques prejudiciais.

Este artigo é um guia de suporte para a metodologia Gerenciar . Ele descreve áreas de otimização de segurança que você deve considerar à medida que avança nessa fase de sua jornada.

Modernização da postura de segurança

Durante a fase de gerenciamento de sua jornada de adoção da nuvem, você deve ter uma plataforma de observabilidade robusta com monitoramento completo e alertas inteligentes já configurados, mas a modernização dessa plataforma pode exigir uma nova mentalidade que se concentre fortemente em medidas proativas e na adoção dos princípios de Zero Trust.

Pressupor violação: Assumir que há uma violação em um ou mais de seus sistemas é um princípio fundamental da detecção proativa e o impulsionador da busca de ameaças e da engenharia de detecção. A caça a ameaças usa uma abordagem baseada em hipóteses - que uma violação já aconteceu de alguma forma específica - para analisar de forma inteligente seus sistemas por meio de ferramentas na tentativa de provar ou refutar essa hipótese. A engenharia de detecção é a prática de desenvolver mecanismos de detecção especializados para aumentar as plataformas de observabilidade que não estão equipadas para detectar ataques cibernéticos novos e inovadores.

Verifique explicitamente: Passar de uma mentalidade de "confiança por padrão" para "confiança por exceção" significa que você precisa ser capaz de validar atividades confiáveis por meio da visibilidade. Aumentar sua plataforma de observabilidade com monitoramento inteligente de identidade e acesso pode ajudá-lo a detectar comportamentos anômalos em tempo real.

Facilitação do Azure

- O Microsoft Defender XDR fornece busca avançada de ameaças em vários domínios, como pontos de extremidade, aplicativos de nuvem e identidade.

Gerenciando a preparação e resposta a incidentes

Preparação para incidentes:

Implemente uma solução de gerenciamento de eventos e informações de segurança (SIEM) e orquestração, automação e resposta de segurança (SOAR) para aumentar seus sistemas de monitoramento e alerta de infraestrutura para detectar e responder a incidentes de segurança.

Analise proativamente seus sistemas em nuvem em busca de vulnerabilidades. O uso de um scanner de vulnerabilidades que pode ser integrado a um sistema SIEM consolida os dados de segurança de todo o seu ambiente, o que ajuda a detectar e responder com eficiência a vários tipos de riscos e incidentes de segurança.

Aumente a profundidade de sua visibilidade dos riscos de segurança em seu ambiente implementando uma solução de detecção e resposta estendida (XDR). Alimentar esses dados em seu sistema SIEM unifica o monitoramento de segurança em um único painel de controle e otimiza a eficiência de sua equipe de operações de segurança.

Planejamento de resposta a incidentes: modernizar sua plataforma de observabilidade é essencial para a detecção de incidentes. É também a base para manter seu plano de resposta a incidentes. Seu plano de resposta a incidentes deve ser um documento ativo atualizado regularmente. Ele precisa se manter atualizado com seus esforços de engenharia de detecção e busca de ameaças e com informações de risco disponíveis publicamente, como a base de conhecimento MITRE ATT&CK .

Além de manter seus planos de resposta a incidentes, você também precisa ter planos de resposta a incidentes e recuperação de desastres totalmente desenvolvidos.

Continuidade dos negócios e recuperação de desastres: desenvolva e teste planos de recuperação de desastres para garantir que seu ambiente de nuvem seja resiliente e possa se recuperar rapidamente de incidentes. Inclua estratégias de backup e recuperação que ofereçam suporte à continuidade dos negócios. Em muitos casos, as cargas de trabalho individuais em seu ambiente têm destinos e processos de recuperação exclusivos, portanto, ter planos baseados em carga de trabalho, em vez de um único plano que cubra todas as facetas dos negócios, é uma boa estratégia. Consulte o guia de recuperação de desastre do Well-Architected Framework para obter diretrizes focadas na carga de trabalho sobre este tópico.

Facilitação do Azure

O Microsoft Defender para Nuvem oferece planos que monitoram e protegem muitos recursos de carga de trabalho, como servidores, armazenamento, contêineres, bancos de dados SQL e DNS. Esses planos permitem que você descubra insights profundos que, de outra forma, não conseguiria encontrar com sua solução de monitoramento existente.

- O Defender para Servidores inclui o Gerenciamento de Vulnerabilidades do Microsoft Defender para verificação de vulnerabilidades em suas VMs baseadas no Azure ou habilitadas para Azure Arc.

O Microsoft Sentinel é a solução SIEM e SOAR nativa de nuvem da Microsoft. Você pode usá-lo como uma solução independente. Ele também se integra ao Microsoft Defender para fornecer uma plataforma unificada de operações de segurança.

A investigação e a resposta automatizadas no Defender XDR ajudam sua equipe de operações de segurança a lidar com ameaças com mais eficiência e eficácia, fornecendo recursos automatizados de detecção e autocorreção para muitos cenários.

Gerenciando a confidencialidade

O gerenciamento contínuo de sua postura de segurança no que se refere à confidencialidade envolve a execução regular de práticas de monitoramento e auditoria bem projetadas, a manutenção de procedimentos de auditoria codificados e a busca de oportunidades de melhoria contínua.

Monitoramento e auditoria regulares: para garantir a integridade das políticas de confidencialidade, você precisa estabelecer uma cadência regular para monitoramento e auditoria. O monitoramento contínuo ajuda na detecção precoce de possíveis ameaças e anomalias à segurança. No entanto, o monitoramento por si só é insuficiente. Você precisa realizar auditorias regulares para verificar se as políticas e controles em vigor são eficazes e se estão sendo cumpridos. As auditorias fornecem uma análise abrangente de sua postura de segurança e ajudam a identificar quaisquer lacunas ou pontos fracos que você precise resolver.

Documentar e institucionalizar os procedimentos de auditoria: Documentar os procedimentos de auditoria é crucial para consistência e responsabilidade. A institucionalização desses procedimentos garante que as auditorias sejam realizadas de forma sistemática e regular. A documentação detalhada deve incluir o escopo da auditoria, metodologias, ferramentas usadas e a frequência das auditorias. Essa prática ajuda você a manter um alto padrão de segurança. Ele também fornece uma trilha clara para fins regulatórios e de conformidade.

As melhores práticas para aumentar a confidencialidade incluem:

Separação de funções (SoD): A implementação do SoD ajuda a evitar conflitos de interesse e reduz o risco de fraude. Dividir responsabilidades entre diferentes indivíduos garante que nenhuma pessoa tenha controle sobre todos os aspectos de um processo crítico.

Manutenção proativa do ciclo de vida do usuário: você precisa atualizar e gerenciar regularmente as contas de usuário. Essa prática inclui revogar imediatamente o acesso para usuários que não precisam mais dele, atualizar as permissões à medida que as funções mudam e garantir que as contas inativas sejam desativadas. A manutenção proativa ajuda a impedir o acesso não autorizado e ajuda a garantir que apenas usuários atuais e autorizados tenham acesso a dados confidenciais. Os arquitetos de acesso devem incluir essas medidas em seus procedimentos operacionais padrão.

Facilitação do Azure

A DLP (Prevenção Contra Perda de Dados) do Microsoft Purview pode ajudá-lo a detectar e impedir a exfiltração por meio de processos comuns usados por invasores. O Purview DLP pode detectar adversários que usam qualquer aplicativo de nuvem ou uso pela primeira vez para exfiltrar dados confidenciais de dispositivos de ponto de extremidade. O Purview DLP também pode identificar a execução dessas ferramentas quando os adversários as renomeiam para permanecerem não detectadas.

O Gerenciamento de Riscos Internos do Microsoft Purview pode ajudá-lo a detectar e evitar possíveis riscos internos mal-intencionados ou inadvertidos, como roubo de IP, vazamento de dados e violações de segurança.

Gerenciando a integridade

O gerenciamento de seus dados e a integridade do sistema requer monitoramento robusto com configurações específicas para detectar alterações não autorizadas em seus ativos. Outros princípios fundamentais da fase de gerenciamento são a adoção de práticas de melhoria contínua e treinamento.

Monitoramento da integridade dos dados: Monitorar efetivamente a integridade dos dados é uma tarefa complexa. Ferramentas inteligentes podem aliviar o fardo de configurar os mecanismos de monitoramento apropriados. Se você combinar a governança inteligente de dados com soluções SIEM e SOAR, poderá obter insights profundos sobre as atividades relacionadas aos seus dados e automatizar partes do seu plano de resposta a incidentes. Seu monitoramento deve detectar comportamentos anômalos, incluindo acesso não autorizado a armazenamentos de dados e alterações em armazenamentos de dados. Respostas automatizadas a incidentes, como bloqueios imediatos, podem ajudar a minimizar o raio de explosão de atividades maliciosas.

Monitoramento da integridade do sistema: O monitoramento eficaz da integridade do sistema é mais simples do que o monitoramento da integridade dos dados. A maioria das plataformas modernas de monitoramento e alerta está bem equipada para detectar alterações nos sistemas. Com proteções adequadas em torno de implantações, como permitir apenas alterações no ambiente por meio de IaC, e uma plataforma de autenticação e acesso bem projetada, você pode garantir que as alterações que ocorrem fora dos protocolos aprovados sejam detectadas e investigadas imediatamente.

Facilitação do Azure

Monitoramento de integridade de dados

- O gerenciamento de integridade do Microsoft Purview pode ajudá-lo a codificar padrões de dados e medir como os dados em seu patrimônio estão em conformidade com esses padrões ao longo do tempo. Ele fornece relatórios para rastrear a integridade dos dados e ajuda os proprietários de dados a corrigir problemas que surgem.

Gerenciando a disponibilidade

Gerenciar a disponibilidade de sua propriedade de nuvem requer um monitoramento de disponibilidade robusto e proativo que é validado por meio de testes.

Monitoramento de disponibilidade: verifique se toda a infraestrutura e aplicativos estão configurados para monitoramento e se os alertas estão configurados para notificar as equipes apropriadas. Use a funcionalidade de criação de log e instrumentação de aplicativos nativa da nuvem para simplificar seu projeto de monitoramento e reduzir a carga operacional.

Teste de disponibilidade: toda a infraestrutura e aplicativos devem ser testados regularmente quanto à disponibilidade como parte de sua estratégia geral de teste. A injeção de falhas e o teste de caos são excelentes estratégias para testar a disponibilidade e a segurança, introduzindo propositalmente avarias.

Facilitação do Azure

Além das soluções do Defender para Nuvem discutidas anteriormente, considere as seguintes soluções:

A instrumentação automática para o Application Insights do Azure Monitor permite que você instrumente facilmente seu aplicativo para monitoramento de telemetria avançado por meio do Application Insights. Muitos tipos de hospedagem locais e baseados no Azure têm suporte para instrumentação automática.

O Azure Chaos Studio é um serviço gerenciado que usa a engenharia do caos para ajudar você a avaliar, entender e melhorar a resiliência de aplicativos e serviços de nuvem.

Gerenciando a sustentação de segurança

Educação continuada

Incentive a educação e a certificação contínuas em práticas de segurança na nuvem para se manter atualizado com as ameaças e tecnologias em evolução. Esta formação deve abranger:

Detecção de ameaças. Use ferramentas avançadas de análise e monitoramento, como o Microsoft Sentinel, para detectar ameaças antecipadamente, enfatizando o monitoramento contínuo e a identificação proativa de ameaças. A análise avançada permite a identificação de padrões e comportamentos incomuns que podem indicar possíveis ameaças à segurança. A inteligência integrada de ameaças fornece informações atualizadas sobre ameaças conhecidas, o que aumenta a capacidade do sistema de detectar riscos emergentes. Inclua treinamento sobre respostas pré-planejadas, como ações automatizadas de contenção, para garantir uma reação rápida às ameaças detectadas.

Resposta a incidentes. Treine sua equipe de operações de segurança em estratégias robustas de resposta a incidentes que integrem os princípios Zero Trust, supondo que as ameaças possam vir de fontes internas e externas. Essa atividade inclui verificação contínua de identidades e proteção do acesso aos recursos. O treinamento também deve abranger o uso de árvores de decisão e fluxogramas para orientar ações de resposta com base em cenários de incidentes específicos.

- Disponibilidade. Forneça treinamento sobre como implantar soluções de alta disponibilidade e recuperação de desastre usando os serviços do Azure para garantir que os dados e recursos permaneçam acessíveis quando forem necessários. Esse treinamento inclui a manutenção de respostas pré-planejadas que descrevem as etapas para preservar a disponibilidade durante um incidente. O treinamento também deve abranger estratégias para garantir o acesso contínuo a recursos críticos, mesmo diante de interrupções, e incluir treinamento prático sobre como configurar e gerenciar ferramentas de alta disponibilidade e recuperação de desastre do Azure.

Exercícios de simulação: Realize simulações e simulações regulares de segurança para preparar a equipe para cenários do mundo real. Esses exercícios devem avaliar a capacidade da organização de responder a incidentes dentro da estrutura Zero Trust, tratando todos os segmentos de rede como potencialmente comprometidos até que sejam verificados como seguros. Cenários como ataques de phishing, violações de dados e ransomware devem ser simulados para identificar lacunas nas estratégias de resposta e fornecer experiência prática no tratamento de incidentes. Os exercícios devem enfatizar as estratégias de contenção, isolando rapidamente os sistemas comprometidos para evitar uma maior disseminação, a comunicação rápida por meio do estabelecimento de canais claros e eficientes para a disseminação de informações e a preservação de evidências, garantindo que todos os dados relevantes sejam coletados e armazenados com segurança para apoiar a análise e investigação subsequentes. Use respostas pré-planejadas, como manuais de incidentes e protocolos de comunicação, para garantir que as ações durante esses exercícios sejam consistentes e sistemáticas.

Exercícios de resposta a incidentes: teste regularmente os planos de resposta a incidentes por meio de exercícios realistas que simulam vários cenários de ameaça. Esses exercícios devem envolver todas as partes interessadas relevantes, incluindo a equipe do Centro de Operações de Segurança (SOC), coordenadores de resposta a incidentes, líder de governança, controlador de incidentes, líder de investigação, líder de infraestrutura e equipe de governança de nuvem, para garantir uma preparação abrangente em toda a organização. Incorpore elementos da tríade CIA e dos princípios Zero Trust nesses exercícios, como testar a eficácia dos controles de acesso (confidencialidade), implementar verificações de integridade para dados críticos e implementar procedimentos para manter a disponibilidade do serviço durante um incidente. Enfatize a coordenação eficaz, garantindo comunicação clara e esforços colaborativos entre as equipes por meio do uso de respostas pré-planejadas, como funções e responsabilidades predefinidas, e contenção rápida por meio do isolamento rápido dos sistemas afetados e mitigação de ameaças. Documente as ações tomadas para fornecer um registro claro para revisão pós-incidente e melhoria contínua.

Estratégias de melhoria contínua para confidencialidade e integridade

A melhoria contínua é essencial para manter e aprimorar a confidencialidade e a integridade em ambientes de nuvem corporativa. Documentar os resultados do gerenciamento de configuração, auditorias e inspeções é crucial. Esta documentação fornece um registro histórico que você pode analisar para identificar tendências, problemas recorrentes e áreas de melhoria.

Estratégias de confidencialidade:

Aprenda com o passado. A implementação das lições aprendidas com inspeções anteriores é um princípio fundamental da melhoria contínua. Ao analisar os resultados de auditorias e inspeções anteriores, as organizações podem identificar pontos fracos e implementar ações corretivas para evitar problemas semelhantes no futuro. Essa abordagem proativa garante que a organização evolua continuamente e melhore sua postura de segurança.

Use dados em tempo real. O monitoramento em tempo real desempenha um papel crítico na melhoria contínua. Ao usar dados em tempo real, as organizações podem identificar e responder rapidamente a possíveis ameaças, o que garante que as medidas de segurança estejam sempre atualizadas e eficazes. Essa abordagem dinâmica ajuda as organizações a evitar a repetição de erros do passado e garante que as organizações permaneçam resilientes contra ameaças emergentes.

Treinamento de confidencialidade. Como parte de sua estratégia geral de treinamento, certifique-se de que os funcionários sejam treinados em suas políticas e procedimentos de confidencialidade. Este treinamento deve ser obrigatório para novas contratações e deve ser recorrente regularmente para todos os funcionários. Para os funcionários da equipe de segurança, deve incluir um treinamento mais profundo específico para suas funções. Ensine a importância de implementar criptografia e controles de acesso rígidos para proteger informações confidenciais contra acesso não autorizado. O treinamento também deve abranger as melhores práticas em tecnologias de criptografia de dados e ferramentas de gerenciamento de acesso para ajudar a garantir que apenas pessoal autorizado possa acessar dados confidenciais.

Estratégias de integridade:

Audite seus dados rotineiramente. Execute rotineiramente auditorias manuais de seus dados para garantir que suas ferramentas de governança e monitoramento de dados estejam funcionando conforme o esperado. Procure oportunidades de melhoria.

Higiene dos dados. Adote bons hábitos de higiene de dados, como os seguintes.

Audite manualmente os dados quanto à qualidade, precisão e consistência. Corrija erros quando eles forem descobertos.

Use estratégias como normalização para reduzir inconsistências e redundâncias.

Arquive dados históricos em armazenamento frio ou offline quando não forem mais necessários na produção. Limpe os dados que não precisam ser arquivados.

Revise regularmente as configurações de criptografia para garantir que todos os dados confidenciais sejam criptografados em repouso e em trânsito. Revise regularmente os padrões do setor para criptografia e certifique-se de que seus sistemas estejam alinhados com esses padrões.

. Revise regularmente as configurações de backup para garantir que todos os armazenamentos de dados que contêm dados confidenciais ou outros dados críticos estejam sendo copiados. Execute testes de restauração para garantir que os dados de backup sejam válidos. Teste regularmente as restaurações para garantir que seus sistemas estejam em conformidade com as metas de RTO (objetivo de tempo de recuperação) e RPO (objetivo de ponto de recuperação) da sua organização.

Revise regularmente o acesso a sistemas e dados. As revisões das permissões de acesso a sistemas e armazenamentos de dados devem acontecer regularmente para garantir que não haja lacunas em seus controles e políticas de acesso.

Realize treinamento de integridade. Como parte de sua estratégia geral de treinamento, certifique-se de que os funcionários sejam treinados em suas políticas e procedimentos de integridade de dados e sistemas. Este treinamento deve ser obrigatório para novas contratações e recorrente regularmente para todos os funcionários. Para os funcionários da equipe de segurança, forneça um treinamento mais profundo e específico para suas funções. Forneça treinamento sobre o uso de processos de DevOps para infraestrutura como código (IaC) para ajudar a garantir a precisão e a confiabilidade dos dados. As práticas de DevOps, como controle de versão, integração contínua e testes automatizados, ajudam você a rastrear, auditar e validar alterações na infraestrutura do ambiente de nuvem antes da implantação. As práticas de DevOps são particularmente importantes para manter as zonas de destino, pois essas práticas garantem consistência e integridade na configuração, fornecendo uma maneira sistemática de lidar com alterações de infraestrutura.

Próxima etapa

Examine a estrutura de adoção de Confiança Zero para saber mais sobre como integrar abordagens de Confiança Zero em toda a sua jornada de adoção da nuvem.

Examine o pilar Segurança do Well-Architected Framework para obter diretrizes de segurança focadas na carga de trabalho.