Topologia de rede e conectividade para Oracle Database@Azure

Este artigo se baseia em várias considerações e recomendações definidas na área de design da zona de destino do Azure para topologia de rede e conectividade. Ele fornece as principais considerações e recomendações de design para a rede e conectividade do Oracle Database@Azure.

Considerações sobre o design

Considere as seguintes orientações ao projetar sua topologia de rede para o Oracle Database@Azure:

Você pode colocar fisicamente o serviço Oracle Database@Azure em datacenters do Azure ou em uma zona de disponibilidade do Azure. As zonas de disponibilidade são específicas da assinatura, o que afeta a latência e a resiliência da rede. Por exemplo, uma zona de disponibilidade não tem necessariamente o mesmo datacenter físico de uma assinatura para outra. Para obter mais informações, consulte O que são zonas de disponibilidade?.

Cada SKU do Oracle Database@Azure pode ter até oito clusters de VM (máquina virtual). Você deve ter uma rede virtual antes de criar um cluster de VMs. Você pode conectar clusters de VMs à mesma rede virtual ou a redes virtuais diferentes.

O serviço Oracle Database@Azure é implantado em sub-redes privadas no Azure e não pode ser acessado imediatamente pela Internet.

A sub-rede de tamanho mínimo necessária para o serviço Oracle Database@Azure depende do SKU usado. Para obter mais informações, consulte Configuração de rede para instâncias do Exadata Cloud Infrastructure.

Ao contrário das sub-redes regulares, as sub-redes que você delega à solução Oracle Database@Azure têm restrições. Para obter mais informações, consulte Planejamento de rede para o Oracle Database@Azure.

Os nós do banco de dados não têm um registro ou resolução de nome padrão porque o Oracle Database@Azure é executado apenas em sub-redes privadas.

Recomendações sobre design

Considere as seguintes recomendações ao projetar sua topologia de rede para o Oracle Database@Azure:

Não roteie o tráfego entre as sub-redes do aplicativo e do banco de dados usando NVAs (soluções de virtualização de rede) do Azure, firewalls (como o Firewall do Azure), hub da WAN Virtual do Azure ou NVAs de parceiros. Essa configuração adiciona latência de rede. Em vez disso, você pode usar a comunicação direta entre sub-redes dentro da mesma rede virtual para um fluxo de tráfego eficiente. Se as sub-redes do aplicativo e do banco de dados estiverem em redes virtuais diferentes, use o emparelhamento de rede virtual direto em vez do roteamento transitivo por meio do hub.

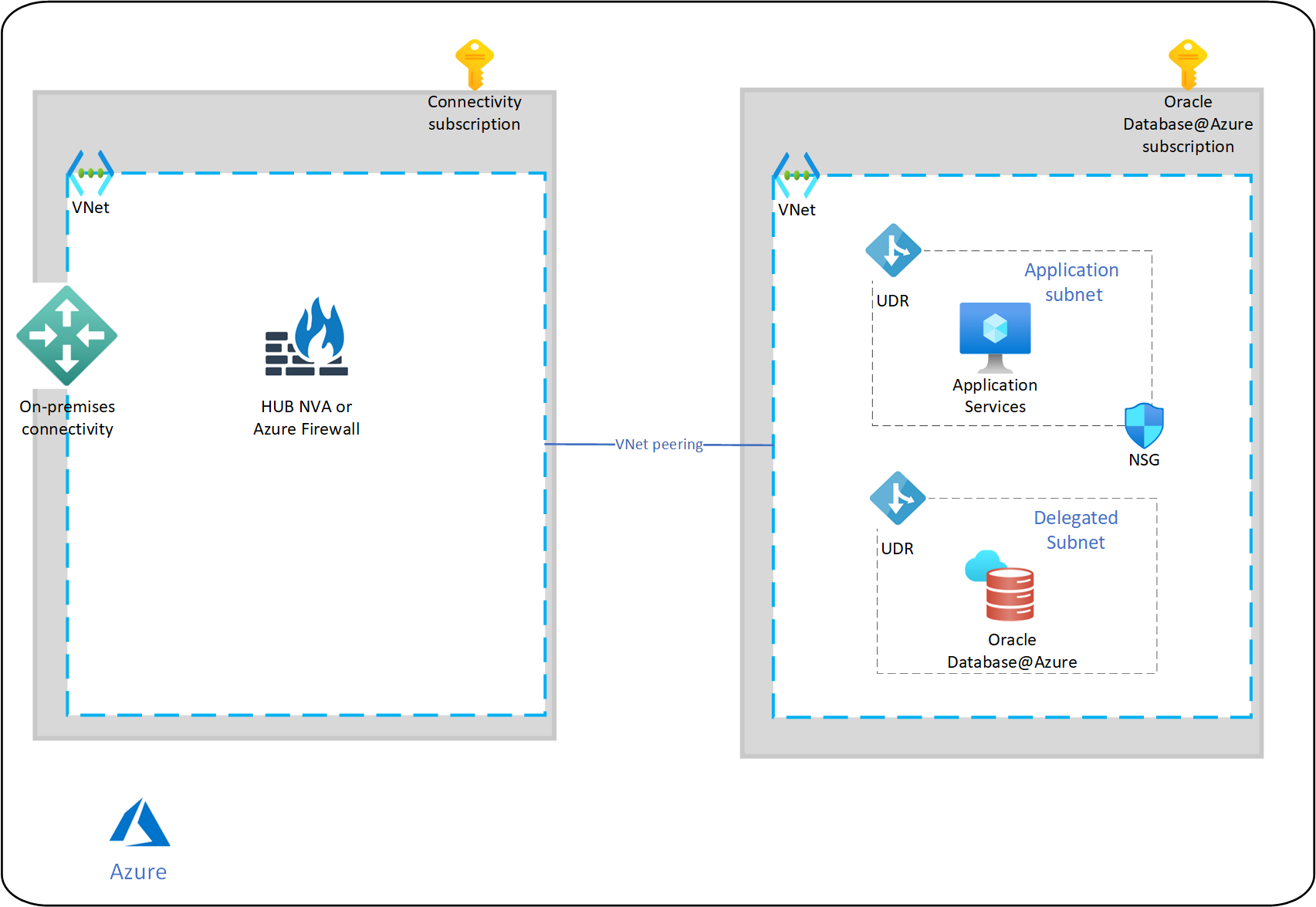

Coloque o portfólio de aplicativos e os serviços de banco de dados na mesma rede virtual se você tiver um número limitado de bancos de dados que atendem a um portfólio de aplicativos limitado gerenciado por uma única equipe. A colocação reduz a latência e simplifica o design da rede.

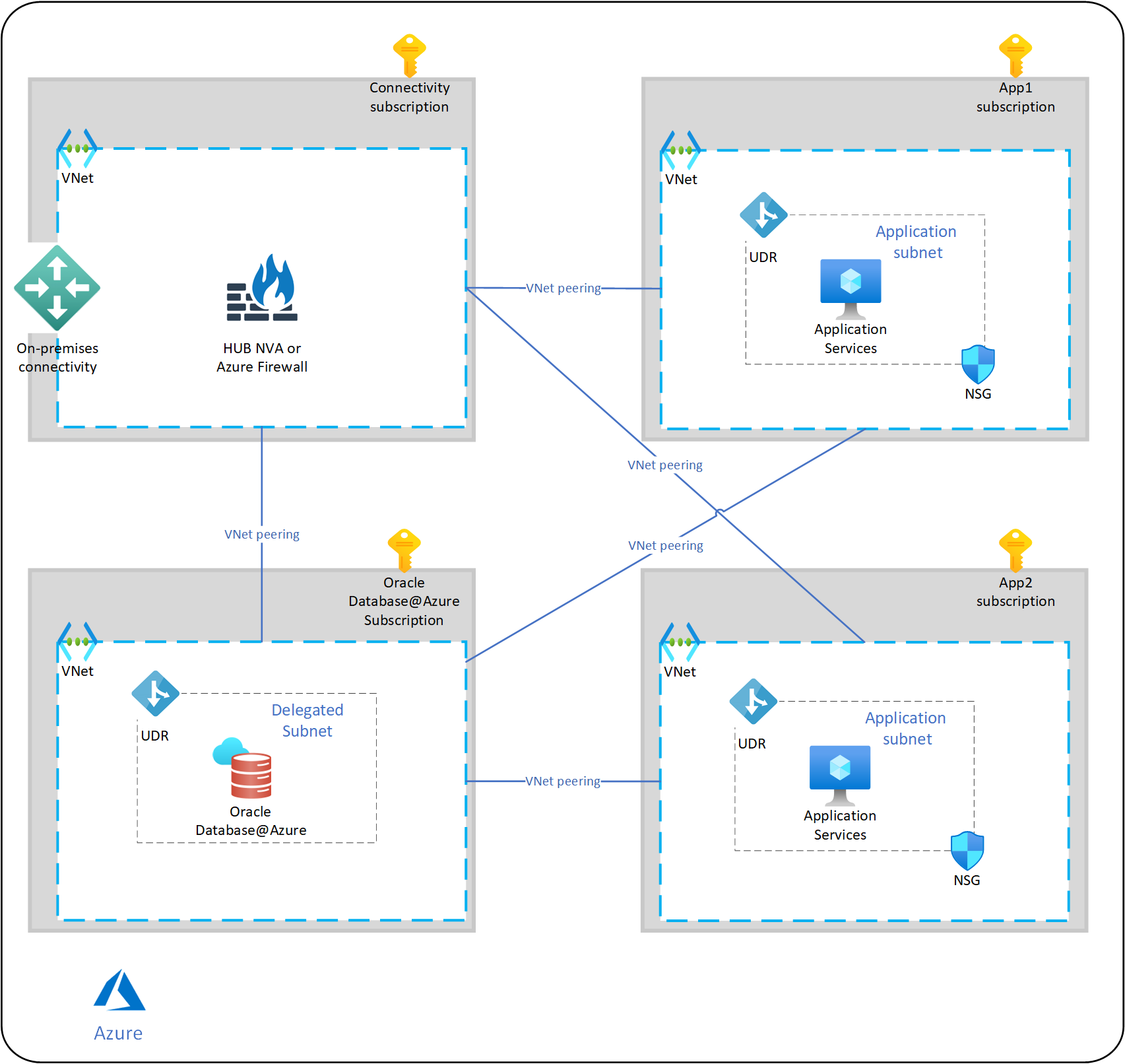

Trate a solução Oracle Database@Azure como um serviço dedicado se você tiver vários bancos de dados que atendem a diferentes aplicativos gerenciados por equipes diferentes. Implante a solução Oracle Database@Azure em uma ou mais assinaturas dedicadas. Implante as soluções de aplicativo em assinaturas separadas e use o emparelhamento de rede virtual para conectar as redes de aplicativos às redes de banco de dados. Use essa configuração para gerenciar as sub-redes do aplicativo e do banco de dados de forma independente.

Certifique-se de colocar os componentes do aplicativo e do banco de dados na mesma região e zona de disponibilidade para reduzir a latência entre o aplicativo e o banco de dados. Se os componentes do aplicativo estiverem em assinaturas diferentes dos componentes do banco de dados, consulte Zonas de disponibilidade físicas e lógicas. Use a

AvailabilityZoneMappingspropriedade para identificar a zona de disponibilidade física específica para colocar os serviços.As sub-redes do Oracle Database@Azure não suportam NSGs (grupos de segurança de rede). Siga estas recomendações de segurança:

Use NSGs nas sub-redes do aplicativo para controlar o tráfego de e para as sub-redes do aplicativo.

Use produtos de firewall na plataforma, como SELinux e cellwall, nos clusters de VMs do Oracle Database@Azure para controlar o tráfego para o serviço.

Use zonas DNS privadas do Azure para resolução de nomes entre sub-redes de aplicativo e banco de dados. Para obter mais informações, consulte DNS privado.

O exemplo de topologia de rede a seguir é para um portfólio de aplicativos complexo que é atendido por um ou vários bancos de dados.