Topologia de rede e conectividade para Oracle no acelerador de zona de aterrissagem das Máquinas Virtuais do Azure

Este artigo baseia-se em várias considerações e recomendações definidas na área de design da zona de aterrissagem do Azure para topologia de rede e conectividade. Ele oferece as principais considerações de design e práticas recomendadas para rede e conectividade de sua instância Oracle executada em Máquinas Virtuais do Azure. Como o Oracle oferece suporte a cargas de trabalho de missão crítica, você deve incluir a orientação para as áreas de design da zona de aterrissagem do Azure em seu design.

Priorize a segurança para cargas de trabalho Oracle

Como acontece com a maioria dos bancos de dados de produção, proteger uma carga de trabalho Oracle é essencial. O banco de dados deve permanecer privado e não ter pontos de extremidade públicos. Somente serviços de nuvem autorizados, como um aplicativo de negócios ou serviços front-end da Web, devem controlar o acesso aos dados. Alguns poucos indivíduos autorizados podem gerenciar qualquer banco de dados de produção usando um serviço seguro. Para obter mais informações, consulte Planejar o acesso remoto de VM.

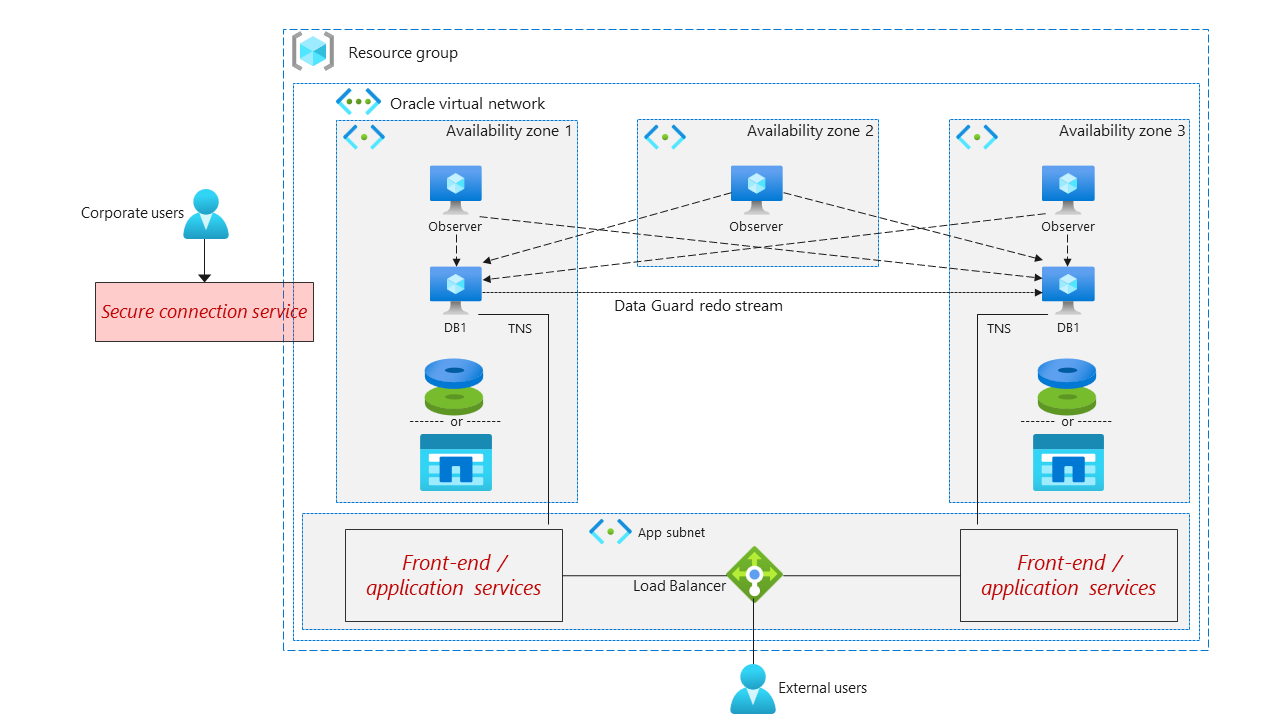

Design de rede de alto nível

O diagrama de arquitetura a seguir mostra considerações de rede para instâncias Oracle em uma zona de aterrissagem do Azure.

Certifique-se de que todos os serviços de solução residam em uma única rede virtual.

Use o Firewall do Azure, o Gateway de Aplicativo do Azure ou outros mecanismos de segurança para garantir que apenas o tráfego essencial tenha permissão para acessar a solução.

Implemente uma DMZ de rede para medidas de segurança de rede mais avançadas. Para obter mais informações, consulte Implementar uma rede híbrida segura.

Monitore e filtre o tráfego usando o Azure Monitor, os NSGs (grupos de segurança de rede) do Azure ou os grupos de segurança de aplicativos.

Certifique-se de que todas as VMs que suportam diretamente o banco de dados Oracle residam em uma sub-rede dedicada e sejam mantidas seguras da Internet.

A sub-rede do banco de dados Oracle deve incluir um NSG que permita o seguinte tráfego:

Porta de entrada 22 ou 3389 se os serviços de banco de dados Oracle estiverem sendo executados no Windows somente de uma fonte segura. Para obter mais informações sobre acesso seguro à VM, consulte Planejar o acesso remoto à VM.

Porta de entrada 1521 somente da sub-rede front-end. A sub-rede front-end deve seguir as práticas recomendadas para cargas de trabalho voltadas para a Internet.

Altere as portas quando a segurança exigir ofuscação. Não use portas padrão.

Limite o acesso de gerenciamento Oracle a um número mínimo de usuários autorizados usando o Bastião do Azure para se conectar com segurança às VMs na sub-rede Oracle.

Se você usar o Azure Bastion para acessar o servidor de banco de dados Oracle, verifique se o AzureBastionSubnet inclui um NSG que permite o tráfego de entrada na porta 443.

Configure grupos de posicionamento de proximidade para servidores de aplicativos Oracle e servidores de banco de dados Oracle para minimizar a latência de rede.

Use a rede acelerada para implantar todos os serviços.