Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo fornece as principais considerações de design e práticas recomendadas para governança, segurança e conformidade para ajudá-lo a planejar e implementar implantações de Instância Gerenciada SQL habilitadas para Azure Arc. Embora a documentação da zona de aterrissagem em escala empresarial abranja governança e segurança como tópicos separados, essas áreas críticas de design são consolidadas em um único tópico para Instância Gerenciada SQL habilitada para Arc.

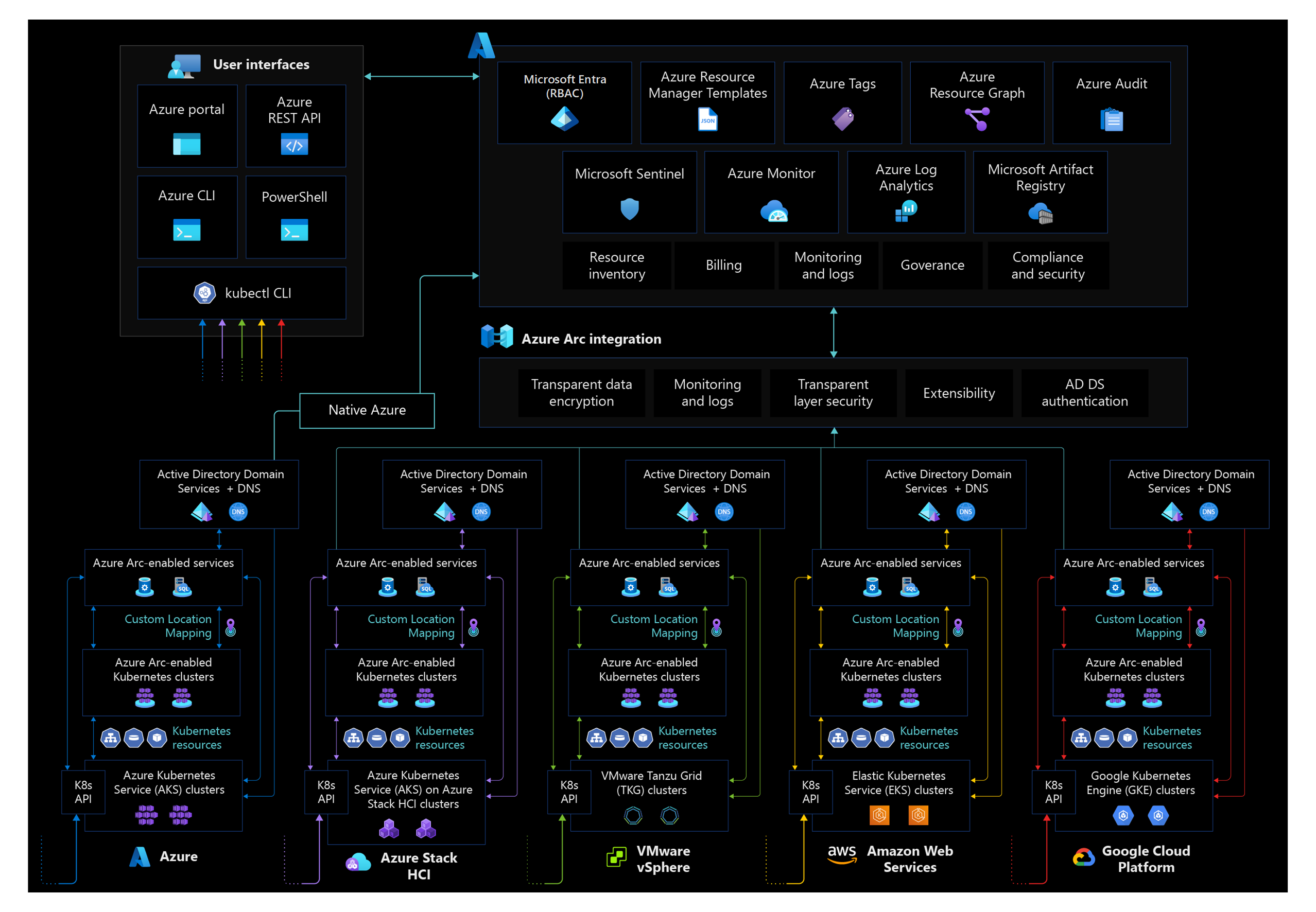

Arquitetura

O diagrama a seguir mostra uma arquitetura de referência conceitual que descreve as áreas de design de segurança, conformidade e governança para a Instância Gerenciada SQL habilitada para Arc:

Considerações sobre o design

Esta seção contém considerações de design que você deve ter em mente ao planejar a segurança e a governança de sua Instância Gerenciada SQL habilitada para Arc.

Analise as áreas de design de segurança e governança das zonas de aterrissagem do Azure para avaliar o efeito da Instância Gerenciada SQL habilitada para Arc em seus modelos gerais de governança e segurança.

Disciplinas de governança

- Analise a área de design crítico da organização de recursos para obter as práticas recomendadas sobre como impor a governança em sua zona de aterrissagem.

- Revise e imponha a convenção de nomenclatura da sua organização para seus recursos híbridos, como a Instância Gerenciada SQL habilitada para Arc, o Controlador de Dados e o Local Personalizado.

- Revise os perfis de configuração internos para o modo Conectado Indiretamente e decida se algum perfil personalizado é necessário de acordo com sua infraestrutura do Kubernetes.

Privacidade de dados e residência

- Considere em quais regiões do Azure você planeja implantar sua Instância Gerenciada SQL habilitada para Arc e Controladores de Dados com base em seus requisitos de segurança e conformidade, levando em consideração quaisquer requisitos de soberania de dados. Entenda quais dados são coletados de seus recursos no modo Conectado Direta e Indiretamente e planeje de acordo com os requisitos de residência de dados de sua organização.

Observação

Nenhum dado de banco de dados é enviado à Microsoft, apenas dados operacionais, dados de faturamento e inventário, diagnósticos e dados do Programa de Aperfeiçoamento da Experiência do Usuário (CEIP).

Segurança de cluster

- Sua Instância Gerenciada SQL habilitada para Arc pode residir em clusters Kubernetes híbridos ou multicloud. Analise as considerações de segurança e governança para o provedor de nuvem escolhido e a distribuição do Kubernetes.

- Revise as considerações de design na área de design de disciplinas de governança e segurança do Kubernetes habilitadas para Arco do Azure.

Segurança de rede

- Analise a área de design crítico de conectividade de rede para obter práticas recomendadas e orientação.

- Decida sobre o modo de conectividade a ser usado para sua Instância Gerenciada SQL habilitada para Arc, dependendo dos requisitos de segurança e conformidade da sua organização.

- Dependendo de onde o cluster está implantado, considere as portas de rede e os pontos de extremidade necessários para monitorar sua instância gerenciada SQL habilitada para arco usando Grafana e Kibana.

- Ao criar o Controlador de Dados, decida qual tipo de serviço você usará entre o Kubernetes LoadBalancer ou o NodePort.

Gerenciamento de identidade e acesso

- Analise o gerenciamento de identidade e acesso para a Instância Gerenciada SQL habilitada para Arc para obter práticas recomendadas e orientações.

- Ao considerar a separação de funções e os requisitos de acesso com privilégios mínimos da sua organização, defina a administração de cluster, as operações, a administração de banco de dados e as funções de desenvolvedor dentro da organização. O mapeamento de cada equipe para ações e responsabilidades determina as funções RBAC (controle de acesso baseado em função) do Azure ou o Kubernetes ClusterRoleBinding e RoleBinding dependendo do modo de conectividade usado.

- Considere o uso de uma matriz de partes responsáveis, responsáveis, consultadas e informadas (RACI) para apoiar esse esforço. Crie controles na hierarquia de escopo de gerenciamento que você define com base na consistência de recursos e nas diretrizes de gerenciamento de estoque.

- A implantação do Controlador de Dados do Azure Arc requer algumas permissões que podem ser consideradas de alto privilégio, como a criação de um namespace do Kubernetes ou a criação de uma função de cluster. Entenda as permissões necessárias para evitar privilégios excessivos.

- Decida sobre o modelo de autenticação a ser usado em sua Instância Gerenciada SQL habilitada para Arc, seja a autenticação do Microsoft Entra ou a autenticação SQL. Revise a área de design de gerenciamento de identidade e acesso para obter considerações de design e recomendações para escolher o modo de autenticação correto.

- Considere as diferenças entre keytab gerenciado pelo sistema e keytab gerenciado pelo cliente para implantar o conector do Azure Arc AD para dar suporte à autenticação do Microsoft Entra na Instância Gerenciada SQL habilitada para Arc. Ambos os métodos têm o benefício de operações simplificadas em comparação com o controle total do cliente do gerenciamento de contas de serviço e keytab para suporte à autenticação do Microsoft Entra.

Segurança da Instância Gerenciada SQL habilitada para Arco do Azure

- Decida sobre o modo de conectividade, considerando as compensações entre ter e não ter conexão direta com o Azure e como isso pode afetar suas instâncias híbridas e multicloud ao usar os recursos de segurança atuais e futuros habilitados pelo Azure.

- Analise os recursos de segurança disponíveis na Instância Gerenciada SQL habilitada para Arc para suas cargas de trabalho de dados.

- Defina a plataforma de armazenamento a ser usada para volumes persistentes em seus clusters Kubernetes e entenda os recursos de segurança disponíveis para proteger os dados que residem nos volumes persistentes. Analise a área de projeto crítica das disciplinas de armazenamento enquanto projeta para sua zona de pouso.

- Revise os requisitos e a arquitetura da Criptografia de Dados Transparente antes de habilitá-la em sua Instância Gerenciada SQL habilitada para Arc.

- Considere os diferentes locais onde você pode armazenar suas credenciais de Criptografia de Dados Transparente com base nas políticas e procedimentos de gerenciamento de chaves criptográficas da sua organização.

- Ao implantar a Instância Gerenciada SQL habilitada para Arc no modo Conectado Indiretamente, decida sobre a autoridade de certificação que será usada para fornecer o certificado gerenciado pelo usuário de acordo com os requisitos de segurança e conformidade da sua organização.

- A implantação da instância gerenciada SQL habilitada para arco no modo Diretamente Conectado fornece um certificado gerenciado pelo sistema com recursos de rotação automática. No modo Conectado Indiretamente, a intervenção manual é necessária para girar um certificado gerenciado pelo usuário. Considere as operações manuais e os requisitos de segurança ao escolher o modo de conectividade a ser implantado.

- Considere a necessidade de manter sua Instância Gerenciada SQL habilitada para Arc atualizada com as versões mais recentes, sejam elas implantadas no modo Conectado Diretamente ou Indiretamente. Analise a área de design crítico das disciplinas de capacidade de atualização para obter mais orientações.

Estratégia de monitoramento

- Revise o design da área crítica de design das disciplinas de gerenciamento e planeje a coleta de métricas e logs de seus recursos híbridos em um espaço de trabalho do Log Analytics para análise, auditoria e alertas adicionais

- Entenda as permissões de privilégio mínimo necessárias para que a entidade de serviço carregue logs e métricas no Azure Monitor.

Recomendações sobre design

Segurança de rede

- Proteja seus painéis de monitoramento Grafana e Kibana com certificados SSL/TLS para segurança da camada de transporte.

- Use o Kubernetes LoadBalancer como seu tipo de serviço ao implantar a Instância Gerenciada SQL habilitada para Arc para melhor disponibilidade.

Gerenciamento de identidade e acesso

- Prefira o uso da autenticação do Microsoft Entra para descarregar o gerenciamento do ciclo de vida do usuário para os serviços de diretório e use grupos de segurança na ID do Microsoft Entra para gerenciar permissões de usuário para acessar o banco de dados SQL.

- Use o modo keytab gerenciado pelo sistema para suporte à autenticação do Microsoft Entra para descarregar a sobrecarga de gerenciamento de guias de domínio e contas de domínio para simplificar as operações.

- Se a autenticação SQL for usada, adote diretivas de senha forte e habilite a auditoria para monitorar identidades de usuário SQL e permissões concedidas para acessar servidores de banco de dados e bancos de dados.

- Dedique um namespace do Kubernetes para a implantação do Controlador de Dados do Azure Arc e atribua as permissões de privilégio mínimo para implantar e gerenciar.

- Crie senhas fortes para painéis Grafana e Kibana e certifique-se de auditar e girar regularmente.

- Monitore o log de atividades da Instância Gerenciada SQL habilitada para Arc e dos Controladores de Dados para auditar as diferentes operações que ocorrem em seus recursos híbridos. Crie alertas para eventos relevantes e integre-se a ferramentas de gerenciamento de eventos e informações de segurança (SIEM), como o Microsoft Sentinel , para monitoramento de segurança e resposta a incidentes.

Segurança da Instância Gerenciada SQL habilitada para Arco do Azure

- Sempre que possível, escolha o modo Conectado Diretamente em vez da implantação do modo Conectado Indiretamente dos serviços de dados habilitados para Arco do Azure e da Instância Gerenciada SQL habilitada para Arc para garantir que você esteja obtendo todos os benefícios atuais e futuros do recurso de segurança associados ao modo Conectado Diretamente.

- Habilite a criptografia de dados transparente sempre que possível para criptografar seus dados em repouso.

- Armazene suas credenciais de criptografia de dados transparente em volumes persistentes para melhor resiliência.

- Use os recursos da plataforma de armazenamento para criptografar volumes persistentes de acordo com os requisitos de segurança e conformidade da sua organização.

- Certifique-se de ter sua política de backup em vigor de acordo com seus requisitos para se recuperar da perda de dados. Analise a área de projeto crítico de continuidade de negócios e recuperação de desastres para obter mais orientações.

- Ao implantar no modo Conectado Indiretamente, crie um processo para girar o certificado gerenciado pelo usuário.

- Certifique-se de ter um processo para manter sua Instância Gerenciada SQL habilitada para Arc atualizada para as versões mais recentes, independentemente do modo de conectividade.

Estratégia de monitoramento

- Monitore a expiração da credencial ou a alteração da entidade de serviço usada para carregar métricas e logs no Azure.

- Crie um processo para girar as credenciais da entidade de serviço de acordo com os requisitos de segurança e conformidade da sua organização.

Próximas etapas

Para obter mais informações sobre o percurso de nuvem híbrida e multicloud, confira os seguintes artigos:

- Analise os recursos dos Serviços de Dados habilitados para o Azure Arc.

- Examine as distribuições validadas do Kubernetes para serviços de dados habilitados para o Azure Arc.

- Examine Gerenciar ambientes híbridos e multicloud.

- Saiba mais sobre como operar a Instância Gerenciada SQL habilitada para Arc com o mínimo de privilégio.

- Experimente cenários automatizados de Instância Gerenciada SQL habilitada para Arc com o Azure Arc Jumpstart.

- Para saber mais sobre o Azure Arc, examine o Roteiro de aprendizagem do Azure Arc no Microsoft Learn.