Fase de design 2: conectividade com redes virtuais do Azure

As nuvens privadas da Solução VMware do Azure se conectam às redes virtuais do Azure por meio de circuitos gerenciados da Rota Expressa do Azure. Para obter mais informações, consulte Circuitos de Rota Expressa e Nuvens privadas da Solução VMware do Azure. Em redes do Azure hub-spoke (incluindo redes criadas com a WAN Virtual do Azure), conectar o circuito gerenciado de uma nuvem privada a um gateway de Rota Expressa na rede de hub (ou hub WAN Virtual) fornece conectividade de Camada 3 com a nuvem privada. No entanto, impor diretivas de segurança para permitir ou negar seletivamente conexões entre recursos geralmente é um requisito. Este requisito pode existir entre:

- Redes virtuais e VMs do Azure em execução na nuvem privada da Solução VMware do Azure.

- Redes virtuais do Azure e pontos de extremidade de gerenciamento da nuvem privada da Solução VMware do Azure.

Embora as redes virtuais do Azure e o vSphere/NSX-T forneçam construções nativas para segmentação de rede, as soluções de firewall implantadas como dispositivos virtuais de rede (NVAs) em redes virtuais do Azure geralmente são a opção preferida em ambientes de escala empresarial. Este artigo se concentra em uma configuração de rede virtual que permite rotear o tráfego entre nuvens privadas e redes virtuais do Azure usando próximos saltos personalizados, como NVAs de firewall.

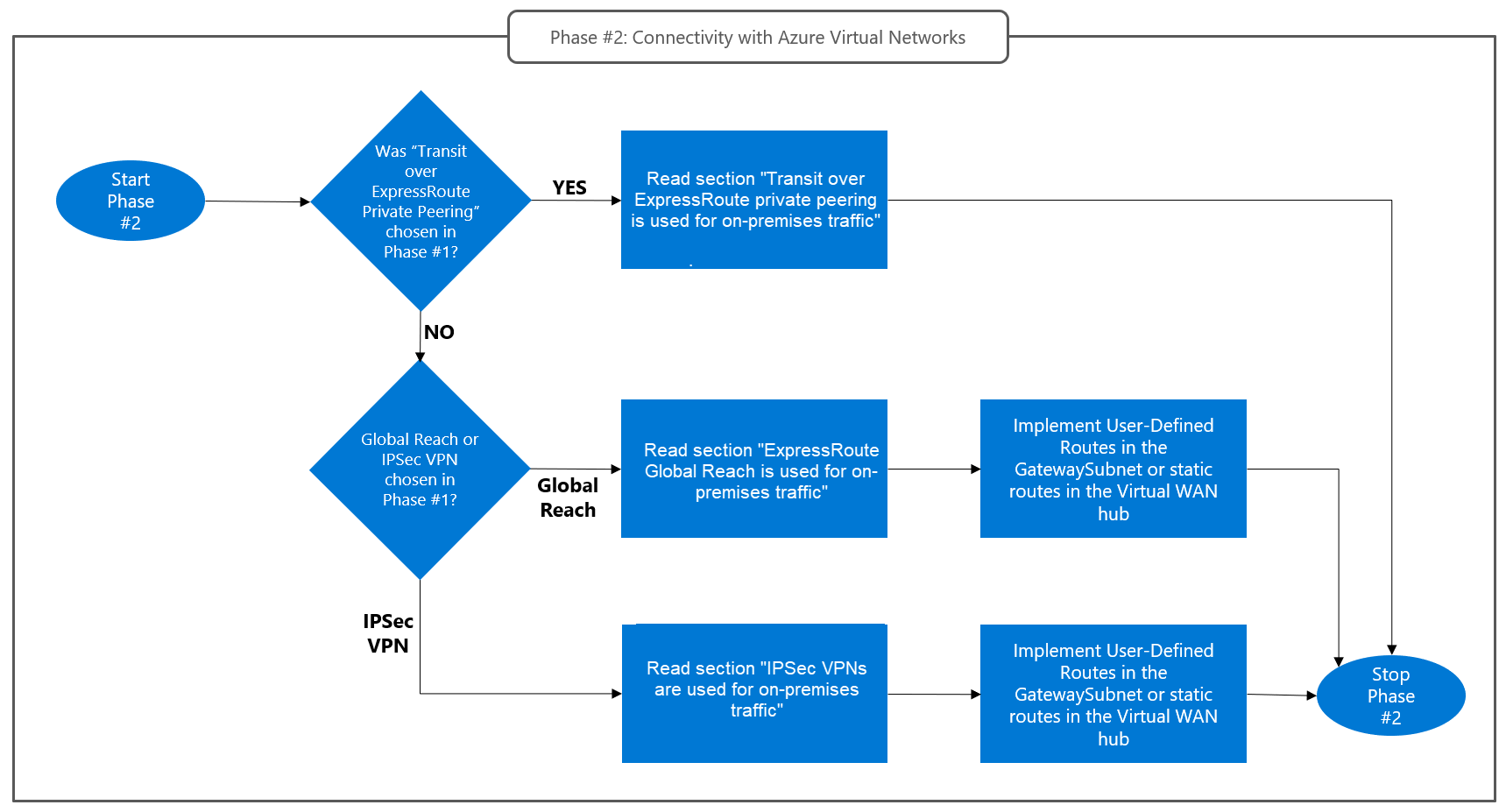

A escolha feita nesta fase de design depende da opção selecionada na fase de design 1 para conectividade local. Na verdade, o circuito gerenciado da Rota Expressa que conecta uma nuvem privada a uma rede virtual do Azure também pode desempenhar um papel na conectividade com sites locais. Esse é o caso se você escolher o trânsito em vez do emparelhamento privado da Rota Expressa durante a fase de design 1. Este fluxograma mostra o processo de escolha de uma opção para conectividade com redes virtuais do Azure:

Para obter mais informações sobre conectividade com redes virtuais do Azure, leia uma das seções a seguir. Escolha a seção que corresponde à opção de conectividade híbrida selecionada durante a fase de design 1.

O emparelhamento privado do trânsito pela Rota Expressa é usado para tráfego local

Quando você usa o trânsito pela Rota Expressa emparelhamento privado para conectividade com sites locais, o tráfego é roteado por meio de NVAs (geralmente o Firewall do Azure ou soluções de firewall de terceiros) na rede de hub. O tráfego de sites locais entra na rede virtual do Azure por meio do gateway da Rota Expressa (conectado ao circuito de propriedade do cliente) e é roteado para o NVA do firewall. Após a inspeção, o tráfego é encaminhado (se não for descartado pelo firewall) para a nuvem privada por meio do circuito gerenciado da Rota Expressa.

Na direção oposta, o tráfego da nuvem privada entra na rede virtual do hub ou na rede virtual auxiliar, dependendo da opção de implementação escolhida durante a fase de projeto 1 (rede virtual única ou rede virtual auxiliar). Em seguida, ele é roteado pelo gateway ExpressRoute que está conectado ao circuito gerenciado e ao NVA do firewall. Após a inspeção, o tráfego é encaminhado (se não for descartado pelo firewall) para o destino local por meio do circuito de Rota Expressa de propriedade do cliente.

As opções de rede virtual única e rede virtual auxiliar incluem configuração de roteamento que faz com que todo o tráfego de uma nuvem privada seja encaminhado para os NVAs de firewall na rede de hub, independentemente de seu destino (rede virtual do Azure ou sites locais). As regras de firewall para permitir ou descartar conexões entre máquinas virtuais em execução na nuvem privada e recursos do Azure devem ser adicionadas à política de firewall.

O ExpressRoute Global Reach é usado para tráfego local

Quando você usa o ExpressRoute Global Reach para conectividade com sites locais, a conexão de gateway da Rota Expressa entre a rede de hub e a nuvem privada transporta apenas o tráfego destinado aos recursos do Azure. Para rotear esse tráfego por meio de um dispositivo de firewall, você precisa implementar a seguinte configuração:

- Em redes hub-spoke tradicionais, você precisa adicionar UDRs (Rotas Definidas pelo Usuário) à GatewaySubnet da rede virtual de hub para todos os destinos (prefixos IP) no Azure que precisam ser alcançados por meio dos NVAs. O endereço IP do próximo salto para os UDRs é o VIP do firewall (o endereço IP privado do firewall quando você usa o Firewall do Azure).

- Em redes hub-spoke baseadas em WAN Virtual com NVAs integradas a hub (Firewall do Azure ou soluções de segurança de terceiros), você precisa adicionar rotas estáticas personalizadas à tabela de rotas padrão do hub de WAN Virtual. Um UDR é necessário para cada prefixo IP que precisa ser alcançado por meio dos NVAs da Solução VMware do Azure. O próximo salto para esses UDRs precisa ser o firewall ou o VIP da NVA. Como alternativa, você pode ativar e configurar a intenção de roteamento da WAN Virtual e as políticas de roteamento em hubs de WAN Virtual protegidos.

VPNs IPSec são usadas para tráfego local

Ao usar VPNs IPSec para conectividade com sites locais, você precisa configurar o roteamento adicional para rotear conexões entre uma nuvem privada e recursos em redes virtuais do Azure por meio de NVAs de firewall:

- Em redes hub-spoke tradicionais, você precisa adicionar UDRs à GatewaySubnet da rede de hub para todos os destinos (prefixos IP) no Azure que precisam ser alcançados por meio dos NVAs. O endereço IP do próximo salto para os UDRs é o VIP do firewall (o endereço IP privado do firewall quando você usa o Firewall do Azure).

- Em redes hub-spoke baseadas em WAN Virtual com NVAs integrados ao hub (Firewall do Azure ou soluções de segurança de terceiros), você precisa adicionar rotas estáticas personalizadas à tabela de rotas padrão do hub de WAN Virtual para cada conjunto de destinos (prefixos IP) que precisam ser alcançados por meio dos NVAs da Solução VMware do Azure. Para cada UDR, o próximo salto deve ser o firewall ou o VIP do NVA. Como alternativa, você pode ativar e configurar a intenção de roteamento da WAN Virtual e as políticas de roteamento em hubs de WAN Virtual protegidos.

Próximas etapas

Saiba mais sobre a conectividade de entrada com a Internet.