Mapeamento de controle de segurança com zonas de aterrissagem do Azure

Muitas organizações são obrigadas a cumprir determinados regulamentos setoriais/regionais antes de adotar e integrar os serviços de nuvem do Azure. Esses regulamentos de conformidade são identificados por domínio de conformidade e controles, respectivamente. Por exemplo, CMMC L3 AC 1.001 onde AC é o domínio de Controle de Acesso e 1.001 é um ID de controle na estrutura de Certificação de Modelo de Maturidade de Segurança Cibernética (CMMC). A recomendação de prática recomendada é mapear os controles de conformidade necessários para o Microsoft Cloud Security Benchmark (MCSB) e identificar o conjunto personalizado dos controles que não são cobertos pelo MCSB.

Além disso, o MCSB também fornece a lista de GUIDs de políticas internas e iniciativas de política para abordar os controles necessários. Para os controles que não são cobertos no MCSB, a orientação de mapeamento de controle inclui um processo passo a passo sobre como criar políticas e iniciativas.

Mapear os controles necessários para o benchmark de segurança de nuvem da Microsoft pode agilizar muito a experiência de integração segura do Azure. O benchmark de segurança em nuvem da Microsoft fornece um conjunto canônico de controles técnicos de segurança centrados na nuvem com base em estruturas de controle de conformidade amplamente utilizadas, como NIST, CIS, PCI. Há iniciativas internas de conformidade regulatória já disponíveis. Se você estiver interessado em um domínio de conformidade específico, consulte Iniciativas internas de conformidade normativa.

Observação

Os mapeamentos de controle entre o benchmark de segurança de nuvem da Microsoft e os benchmarks do setor, como CIS, NIST e PCI, indicam apenas que um recurso específico do Azure pode ser usado para atender total ou parcialmente a um requisito de controle definido nesses benchmarks do setor. Você deve estar ciente de que tal implementação não se traduz necessariamente na conformidade total dos controles correspondentes nesses benchmarks do setor.

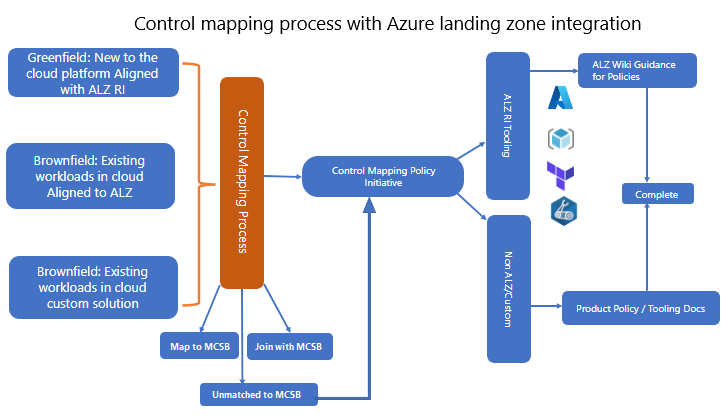

O diagrama a seguir mostra o fluxo de processo do mapeamento de controle:

Etapas de mapeamento de controle

- Identifique os controles necessários.

- Mapeie os controles necessários para o benchmark de segurança de nuvem da Microsoft.

- Identifique os controles não mapeados com o benchmark de segurança de nuvem da Microsoft e respectivas políticas.

- Realizar avaliação de nível de serviço e plataforma.

- Implemente guardrails com iniciativas de política usando ferramentas de zona de aterrissagem do Azure, ferramentas nativas ou ferramentas de terceiros.

Dica

Você deve revisar as diretrizes sobre como personalizar a arquitetura da zona de aterrissagem do Azure para dar suporte aos seus requisitos de mapeamento de controle.

1. Identificar os controles necessários

Reúna todas as listas existentes e necessárias de controles de conformidade da equipe de Segurança. Se a lista não existir, capture os requisitos de controle em uma planilha do Excel. Use o formato abaixo como orientação para criar a lista. Uma lista consistiria em controles de uma ou várias estruturas de conformidade. Use o modelo de mapeamento de controle de segurança para capturar os controles necessários e as estruturas relacionadas.

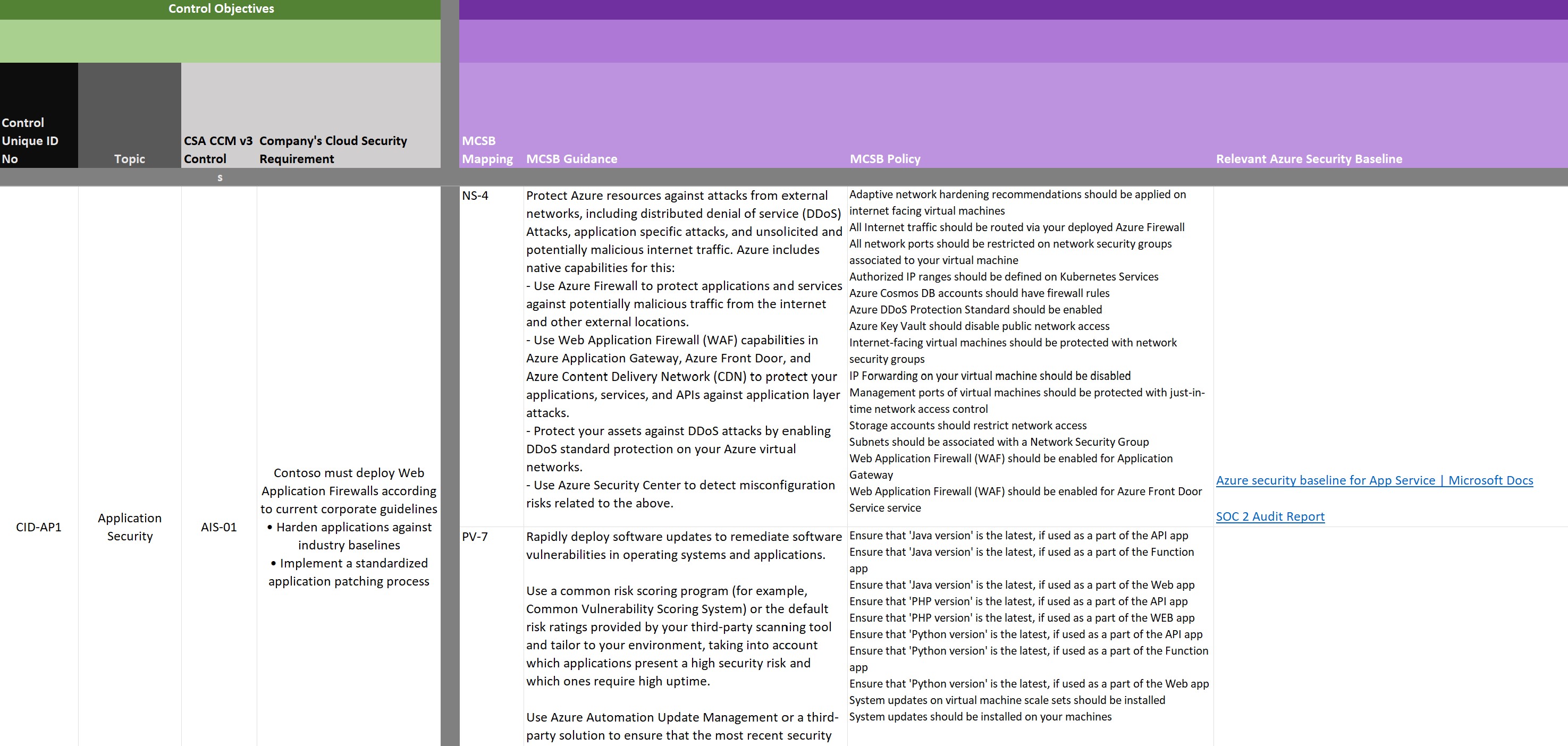

Uma amostra de lista de controles formalizados.

2. Mapeie os controles para o benchmark de segurança de nuvem da Microsoft e crie um conjunto de controles personalizados

Para cada controle capturado, use títulos de controle apropriados, categorias de domínio e orientação/descrição para identificar controles relacionados. Alinhe a intenção de cada controle o mais próximo possível e observe o desvio ou lacunas na planilha.

Você também pode usar estruturas comuns mapeadas para o benchmark de segurança de nuvem da sua organização e da Microsoft, onde elas existem. Por exemplo, se os controles de benchmark de segurança de nuvem da Microsoft e o seu já estiverem mapeados para NIST 800-53 r4 ou CIS 7.1, você poderá unir os conjuntos de dados nesse pivô. Quadros comuns intermédios podem ser encontrados na secção de recursos

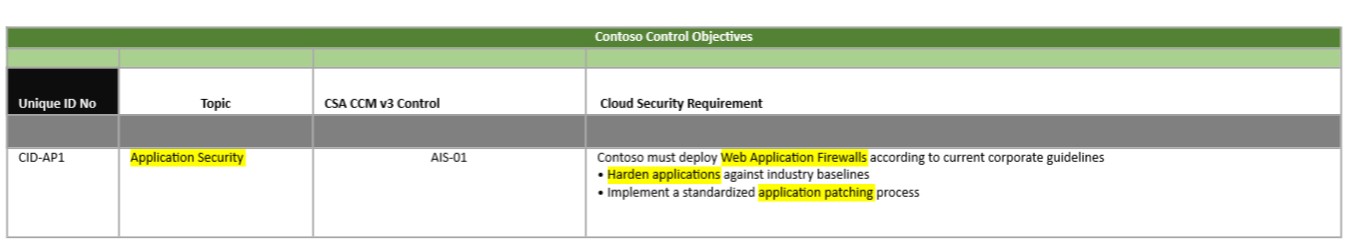

Exemplo de mapeamento de controle único: os objetivos de controle da sua organização

A tabela acima mostra um dos objetivos de controle exclusivos com palavras-chave destacadas.

Neste exemplo, podemos examinar a categorização existente de um determinado controle 'Segurança de aplicativo' para identificá-lo como um controle relacionado ao aplicativo. O conteúdo no campo de requisito é implementar firewalls de aplicativos e proteger e corrigir seus aplicativos. Analisando os controles de benchmark de segurança de nuvem da Microsoft e a orientação para uma correspondência adequada, podemos ver que há muitos controles que podem ser aplicados e mapeados adequadamente.

Para pesquisar rapidamente uma determinada versão do benchmark de segurança em nuvem da Microsoft, fornecemos arquivos de download do Excel para cada versão que podem ser pesquisados rapidamente pela ID de controle ou parte da verborragia da descrição. Nesta etapa, o processo identifica e mapeia os controles que são cobertos pelo benchmark de segurança de nuvem da Microsoft.

3. Identifique os controles não mapeados com o benchmark de segurança em nuvem da Microsoft e respectivas políticas

Quaisquer controles identificados que possam não ser mapeados diretamente devem ser marcados como necessitando de mitigação de automação, e uma política personalizada ou script de automação deve ser desenvolvido no processo de implementação do guardrail.

Dica

O AzAdvertizer é uma ferramenta orientada pela comunidade endossada pelo Cloud Adoption Framework. Ele pode ajudá-lo a descobrir políticas internas, a partir de zonas de aterrissagem do Azure ou do repositório de Política do Azure da comunidade em um único lugar.

4. Realizar avaliação de plataforma e nível de serviço

Depois de ter seus controles e objetivos claramente mapeados para o benchmark de segurança em nuvem da Microsoft e ter reunido as informações de suporte sobre responsabilidade, orientação e monitoramento, o escritório de segurança de TI ou a organização de suporte deve revisar todas as informações fornecidas em uma avaliação oficial da plataforma.

Essa avaliação de plataforma determinará se o benchmark de segurança em nuvem da Microsoft atende ao limite mínimo de uso e se pode atender a todos os requisitos de segurança e conformidade impostos pelos regulamentos.

Se houver lacunas identificadas, você ainda poderá usar o benchmark de segurança de nuvem da Microsoft, mas talvez precise desenvolver controles atenuantes até que essas lacunas sejam fechadas e o benchmark possa lançar atualizações para resolvê-las. Além disso, você pode mapear os controles personalizados criando uma definição de política e, opcionalmente, adicionando a uma definição de iniciativa.

Listas de verificação para aprovação

A equipe de segurança aprovou a plataforma Azure para uso.

Você precisará associar uma linha de base de serviço de benchmark de segurança de nuvem individual da Microsoft aos mapeamentos de controle em nível de plataforma concluídos anteriormente.

- Adicione colunas para acomodar a avaliação como: cobertura, aplicação, efeitos permitidos.

Execute uma análise linha por linha do modelo de avaliação de linha de base de serviço resultante:

Para cada objetivo de controle, indique:

- Se pode ser atendido pelo serviço ou um risco.

- Valor de risco, se houver.

- Status da revisão desse item de linha.

- Controles atenuantes necessários, se houver.

- O que a Política do Azure pode impor/monitorar o controle.

Quando existirem lacunas no controlo ou na aplicação do serviço e do controlo:

- Reporte à equipe de benchmark de segurança em nuvem da Microsoft para fechar lacunas no conteúdo, monitoramento ou aplicação.

Para quaisquer áreas que não atendam aos seus requisitos, observe o risco envolvido se você optar por isentar esse requisito, o impacto e se é aceitável aprovar ou se você está bloqueado devido à lacuna.

O status do serviço é determinado:

- Ou o serviço atende a todos os requisitos, ou que o risco é aceitável e é colocado em uma lista de permissões para ser usado depois que os guardrails estiverem em vigor.

- OU, as lacunas de serviço são muito grandes / o risco é muito grande e o serviço é colocado em uma lista de bloqueio. Ele não pode ser usado até que as lacunas sejam fechadas pela Microsoft.

Entradas - nível de plataforma

- Modelo de avaliação de serviço (Excel)

- Objetivos de controle para o mapeamento de benchmark de segurança na nuvem da Microsoft

- Serviço de Destino

Saídas - nível de plataforma

- Avaliação de serviço concluída (Excel)

- Controles atenuantes

- Lacunas

- Aprovação/não aprovação para uso do serviço

Após a aprovação de sua equipe interna de segurança/auditoria de que a plataforma e os serviços principais atendem às suas necessidades, você precisa implementar o monitoramento e os guardrails apropriados acordados. Durante o processo de mapeamento e avaliação, se houver controles atenuantes que se estendam além do benchmark de segurança de nuvem da Microsoft, os controles internos ou a Política do Azure precisarão ser implementados usando definições de política e, opcionalmente, adicionando a uma definição de iniciativa.

Lista de verificação - nível de serviço

- Resuma as políticas que foram identificadas como necessárias como uma saída da avaliação da plataforma e das avaliações de serviço.

- Desenvolva quaisquer definições de política personalizadas necessárias para oferecer suporte à redução de controles/lacunas.

- Criar iniciativa de política personalizada.

- Atribua a iniciativa de política com ferramentas de zona de aterrissagem do Azure, ferramentas nativas ou ferramentas de terceiros.

Insumos - nível de serviço

- Avaliação de serviço concluída (Excel)

Saídas - nível de serviço

- Iniciativa de política personalizada

5. Implemente guardrails usando a zona de aterrissagem do Azure ou ferramentas nativas

As seções a seguir descrevem o processo de identificação, mapeamento e implementação de controles relacionados à conformidade regulatória como parte da implantação da zona de aterrissagem do Azure. A implantação abrange políticas alinhadas com o benchmark de segurança de nuvem da Microsoft para controles de segurança em nível de plataforma.

Dica

Como parte dos aceleradores de zona de aterrissagem do Azure (Portal, Bicep e Terraform), atribuímos a iniciativa de política de benchmark de segurança de nuvem da Microsoft ao Grupo de Gerenciamento Raiz Intermediário por padrão.

Você pode saber mais sobre as políticas atribuídas como parte de uma implantação do Acelerador da zona de aterrissagem do Azure.

Diretrizes de política de implementação

Dependendo de seus objetivos de controle, talvez seja necessário criar definições de política personalizadas, definições de iniciativa de política e atribuições de política.

Consulte as diretrizes a seguir para cada opção de implementação do acelerador.

Portal do acelerador de zona de aterrissagem do Azure

Ao usar a experiência baseada no portal da zona de aterrissagem do Azure:

- Criar políticas de segurança personalizadas no Microsoft Defender for Cloud

- Tutorial: Criar uma definição de política personalizada

- Atribuir iniciativas de política ou política do Azure

Azure Resource Manager com AzOps

Ao usar os modelos do Gerenciador de Recursos com o AzOps Accelerator, consulte o artigo de implantação para saber como operar a plataforma Azure usando a infraestrutura como código.

- Adicionando definições e iniciativas personalizadas da Política do Azure

- Atribuindo a Política do Azure

Módulo Terraform

Ao usar o módulo Terraform de zonas de aterrissagem do Azure, consulte o wiki do repositório para obter orientação sobre como gerenciar definições e atribuições de políticas adicionais.

- Adicionando definições e atribuições personalizadas da Política do Azure

- Atribuindo uma Política do Azure interna

- Expandir definições de arquétipo internas

Bicep

Ao usar a implementação do Bicep de zonas de aterrissagem do Azure, saiba como criar suas próprias definições de política e atribuições.

- Adicionando definições e iniciativas personalizadas da Política do Azure

- Atribuindo políticas do Azure

Implementar políticas personalizadas quando não estiver usando uma implementação de zonas de aterrissagem do Azure

Portal do Azure

Ao usar o portal do Azure, consulte os seguintes artigos.

- Criar políticas de segurança personalizadas no Microsoft Defender for Cloud

- Criar uma definição de política personalizada

- Criar e gerenciar políticas para impor a conformidade

- Atribuir iniciativas de política

Modelos do Azure Resource Manager

Ao usar os modelos do Gerenciador de Recursos, consulte os seguintes artigos.

- Criar uma definição de política personalizada

- Atribuir iniciativas de política

- Criar uma atribuição de política para identificar recursos sem conformidade usando um modelo do Resource Manager

- Referência do modelo de definição de política do Bicep e do Gerenciador de Recursos

- Referência de modelo do conjunto Bicep e do Gerenciador de Recursos (iniciativa)

- Referência do modelo de atribuição de política do Bicep e do Gerenciador de Recursos

Terraform

Ao usar o Terraform, consulte os seguintes artigos.

- Adicionando definições e iniciativas de política personalizadas do Azure

- Adicionando definição do conjunto de políticas do Azure

- Atribuindo a diretiva de grupo de gerenciamento

- Atribuindo a Política do Azure ou iniciativa de política

Bicep

Ao usar os modelos Bicep, consulte os seguintes artigos.

- Guia de início rápido: criar uma atribuição de política para identificar recursos não compatíveis usando um arquivo Bicep

- Referência do modelo de definição de política do Bicep e do Gerenciador de Recursos

- Referência de modelo do conjunto de políticas (iniciativa) do Bicep e do Gerenciador de Recursos

- Referência do modelo de atribuição de política do Bicep e do Gerenciador de Recursos

Orientação para usar o Microsoft Defender for Cloud

O Microsoft Defender for Cloud compara continuamente a configuração de seus recursos com os requisitos dos padrões, regulamentos e benchmarks do setor. O painel de conformidade normativa fornece informações sobre sua postura de conformidade. Saiba mais sobre como melhorar sua conformidade normativa.

Perguntas frequentes

Estamos usando uma estrutura não mapeada para o benchmark de segurança em nuvem da Microsoft, como ainda posso integrar nossos objetivos de controle?

Fornecemos mapeamentos de benchmark de segurança na nuvem da Microsoft para muitas das estruturas do setor mais procuradas. No entanto, para os controles que não estão cobertos no momento, um exercício de mapeamento manual é necessário. Nesses casos, consulte nossas etapas para executar um mapeamento de controle manual.

[Exemplo] Precisamos atender à conformidade com o PBMM (Federal Protected B) do Canadá, e o benchmark de segurança em nuvem da Microsoft ainda não tem um mapeamento para o PBMM. Para fazer essa ponte entre esse mapeamento, você pode encontrar um mapeamento de estrutura compartilhada, como o NIST SP 800-53 R4, disponível e mapeado para PBMM e MCSB v2. Usando essa estrutura comum, você pode entender quais recomendações e orientações devem seguir no Azure para atender à estrutura desejada.

Nossos objetivos de controle não são cobertos pelos controles de benchmark de segurança em nuvem da Microsoft, como posso desbloqueá-los da integração?

O benchmark de segurança na nuvem da Microsoft está focado nos controles técnicos do Azure. Áreas objetivas em torno de itens não técnicos, como treinamento, ou para itens que não são segurança técnica direta, como segurança de data center, são omitidas por design. Esses itens podem ser marcados como responsabilidade da Microsoft e evidências de conformidade podem ser fornecidas a partir do conteúdo de benchmark de segurança na nuvem da Microsoft ou de relatórios de auditoria da Microsoft. Se você achar que o objetivo é realmente um controle técnico, crie um controle atenuante além da base para rastreamento e envie uma solicitação para MCSBteam@microsoft.com resolver os controles ausentes em versões futuras.

Recursos

Portal de Confiança do Serviço

Visão geral da segurança do datacenter

Visão geral dos serviços financeiros