Fazer o backup do banco de dados SAP ASE (Sybase) nas VMs do Azure pelo Backup do Azure

Este artigo descreve como configurar o backup para bancos de dados DO SAP Adaptive Server Enterprise (ASE) (Sybase) que estão em execução em VMs (máquinas virtuais) do Azure no portal do Azure.

Observação

- Atualmente, a Versão Prévia Pública do SAP ASE está disponível apenas nas regiões públicas que não sejam dos EUA. Esse recurso estará disponível nas regiões públicas dos EUA em breve. Saiba mais sobre as regiões com suporte.

- Saiba mais sobre as configurações e cenários com suporte para backup de banco de dados DO SAP ASE em VMs do Azure.

Pré-requisitos

Antes de configurar o banco de dados SAP ASE para backup, examine os seguintes pré-requisitos:

Identifique ou crie um cofre dos Serviços de Recuperação na mesma região e assinatura da VM que executa o SAP ASE.

Permita a conectividade da VM com a Internet para que ela possa alcançar o Azure.

O comprimento combinado do nome da VM do servidor SAP ASE e do nome do Grupo de Recursos não excede 84 caracteres para VMs do ARM (Azure Resource Manager) (e 77 caracteres para VMs clássicas). Essa limitação ocorre porque o serviço reserva alguns caracteres.

A VM tem python >= 3.6.15 (recomendado– Python3.10) e o módulo de solicitações do Python deve ser instalado. O sudo python3 padrão deve executar o Python 3.6.15 ou versão mais recente. Valide executando python3 e sudo python3 em seu sistema e verifique qual versão do Python ele executa por padrão. Ele deve executar a versão necessária. Você pode alterar a versão vinculando o python3 ao Python 3.6.15 ou superior.

Execute o script de configuração de backup do SAP ASE (script de pré-registro) na máquina virtual em que o ASE está instalado, como o usuário raiz. Esse script prepara o sistema ASE para backup. Saiba mais sobre o fluxo de trabalho de script de pré-registro.

Execute o script de pré-registro com o parâmetro -sn ou --skip-network-checks, se a configuração do ASE usar pontos de extremidade privados. Saiba como executar o script de pré-registro.

Atribua os seguintes privilégios e configurações para a operação de backup:

Privilégio/Configuração Descrição Função de operador Habilite essa função de banco de dados ASE para o usuário do banco de dados criar um usuário de banco de dados personalizado para as operações de backup e restauração e passá-la no script de pré-registro. Privilégio Mapear de arquivo externo Habilite essa função para permitir o acesso ao arquivo de banco de dados. Privilégio Possuir qualquer banco de dados Permite backups diferenciais. O Permitir despejos incrementais para o banco de dados deve ser Verdadeiro. Privilégio Trunc log on chkpt Desabilite esse privilégio para todos os bancos de dados que você deseja proteger usando o Backup do ASE. Permite que você faça backup do log de banco de dados no cofre dos serviços de recuperação. Saiba mais sobre a Nota do SAP - 2921874 - "log trunc no chkpt" nos bancos de dados com HADR - SAP ASE - SAP para Mim. Observação

Não há suporte para os backups de log do banco de dados mestre. Quanto aos outros bancos de dados do sistema, os backups de log só poderão ser suportados se os arquivos de log do banco de dados forem armazenados separadamente dos seus arquivos de dados. Por padrão, os bancos de dados do sistema são criados com os arquivos de dados e de log no mesmo dispositivo do banco de dados, o que impede os backups de log. Para habilitar os backups de log, o administrador do banco de dados deve alterar o local dos arquivos de log em um dispositivo separado.

Use as funções internas do Azure para configurar a atribuição de backup de funções e escopo para os recursos. A função Colaborador a seguir permite que você execute a operação Configurar Proteção na VM do banco de dados.

Recurso (controle de acesso) Função Usuário, grupo ou entidade de serviço VM do Azure de origem executando o banco de dados ASE Colaborador de Máquina Virtual Permite configurar a operação de backup.

Fluxo de trabalho de script de pré-registro

O script de pré-registro é um script Python executado na VM em que o banco de dados SAP ASE está instalado. O script executa as seguintes tarefas:

- Cria o grupo necessário em que os usuários do plug-in são adicionados.

- Instala e atualiza pacotes necessários, como waagent, Python, curl, unzip, Libicu e PythonXML.

- Verifica o status do waagent, verifica

wireservereIMDS connectivity, testa conectividade TCP com a Microsoft Entra ID. - Confirma se há suporte para a região geográfica.

- Verifica se há espaço livre disponível para logs, no diretório

waagente no diretório/opt. - Valida se a versão do ASE (Adaptive Server Enterprise) tem suporte.

- Faz logon na instância SAP usando o nome de usuário e a senha fornecidos, habilitando o histórico de despejo, que é necessário para operações de backup e restauração.

- Garante que a versão do sistema operacional tenha suporte.

- Instala e atualiza os módulos do Python necessários, como solicitações e criptografia.

- Cria o arquivo de configuração da carga de trabalho.

- Configura os diretórios necessários em

/optpara operações de backup. - Criptografa a senha e a armazena com segurança na máquina virtual.

Executar o script de pré-registro

Para executar o script de pré-registro para backup de banco de dados DO SAP ASE, execute os seguintes comandos bash:

Copie o arquivo para a VM (máquina virtual).

Observação

Substitua

<script name>os comandos a seguir pelo nome do arquivo de script que você baixou e copiou para a VM.Converta o script no formato Unix.

dos2unix <script name>Altere a permissão do arquivo de script.

Observação

Antes de executar o comando a seguir, substitua

/path/to/script/filepelo caminho real do arquivo de script na VM.sudo chmod -R 777 /path/to/script/fileAtualize o nome do script.

sudo ./<script name> -usExecute o script.

Observação

Antes de executar o comando a seguir, forneça os valores necessários para os espaços reservados.

sudo ./<script name> -aw SAPAse --sid <sid> --sid-user <sid-user> --db-port <db-port> --db-user <db-user> --db-host <private-ip-of-vm> --enable-striping <enable-striping>Lista de parâmetros:

<sid>: nome do servidor ASE necessário (obrigatório)<sid-user>: nome de usuário do sistema operacional sob o qual o Sistema ASE é executado (por exemplo,syb<sid>) (obrigatório)<db-port>: o número da porta do servidor de banco de dados ASE (por exemplo, 4901) (obrigatório)<db-user>: o nome de usuário do banco de dados ASE para conexão ODBC (por exemplo,sapsa) (obrigatório)<db-host>: endereço IP privado da VM (obrigatório)<enable-striping>: habilitar a distribuição (opções: ['true', 'false'], obrigatório)<stripes-count>: contagem de listras (padrão: '4')<compression-level>: Nível de compactação (padrão: '101')

Observação

Para localizar o

<private-ip-of-vm>, abra a VM no portal do Azure e verifique o IP privado na seção Rede.Exibir detalhes dos parâmetros.

sudo ./<script name> -aw SAPAse --helpDepois de executar o script, você será solicitado a fornecer a senha do banco de dados. Forneça a senha e pressione ENTER para continuar.

Criar uma função personalizada para o Backup do Azure

Para criar uma função personalizada para o Backup do Azure, execute os seguintes comandos bash:

Observação

Após cada um desses comandos, verifique se você executa o comando go para executar a instrução.

Entre no banco de dados usando o usuário da função SSO.

isql -U sapsso -P <password> -S <sid> -XCrie uma nova função.

create role azurebackup_roleConceda a função de operador à nova função.

grant role oper_role to azurebackup_roleHabilite permissões granulares.

sp_configure 'enable granular permissions', 1Entre no banco de dados usando o usuário da função SA.

isql -U sapsa -P <password> -S <sid> -XAlterne para o banco de dados mestre.

use masterConceda o privilégio de mapear arquivo externo à nova função.

grant map external file to azurebackup_roleEntre novamente usando o usuário da função SSO.

isql -U sapsso -P <password> -S <sid> -XCrie um usuário.

sp_addlogin backupuser, <password>Conceda a função personalizada ao usuário.

grant role azurebackup_role to backupuserDefina a função personalizada como o padrão para o usuário.

sp_modifylogin backupuser, "add default role", azurebackup_roleConceda o privilégio de possuir qualquer banco de dados à função personalizada como usuário do SA.

grant own any database to azurebackup_roleEntre no banco de dados como usuário SA novamente.

isql -U sapsa -P <password> -S <sid> -XHabilitar o acesso ao arquivo.

sp_configure "enable file access", 1Habilite o backup diferencial no banco de dados.

use master go sp_dboption <database_name>, 'allow incremental dumps', true goDesabilite trunc log on chkpt no banco de dados.

use master go sp_dboption <database_name>, 'trunc log on chkpt', false go

Estabelecer conectividade de rede

Para todas as operações, um banco de dados SAP ASE em execução em uma VM do Azure requer conectividade com o serviço de Backup do Azure, o Armazenamento do Azure e a ID do Microsoft Entra. Essa conectividade pode ser obtida usando pontos de extremidade privados ou permitindo o acesso aos endereços IP públicos ou FQDNs necessários. Não permitir a conectividade adequada com os serviços necessários do Azure pode levar a falhas em operações, como a descoberta do banco de dados, configuração de backup, execução de backups e restauração de dados.

A seguinte tabela lista as várias alternativas que você pode usar para estabelecer a conectividade:

| Opção | Vantagens | Desvantagens |

|---|---|---|

| Pontos de extremidade privados | Permitir backups em IPs privados na rede virtual. Forneça controle granular no lado da rede e do cofre. |

Incorre em custos de ponto de extremidade privado padrão. |

| Marcas de serviço NSG (Grupo de Segurança de Rede) | Mais fácil de gerenciar porque as alterações de intervalo são mescladas automaticamente. Sem custo adicional. |

Usado somente com NSGs. Fornece acesso a todo o serviço. |

| Marcas de FQDN do Firewall do Azure | Mais fácil de gerenciar, pois os FQDNs necessários são gerenciados automaticamente. | Usado somente com o Firewall do Azure. |

| Permitir o acesso a FQDNs/IPs de serviço | Sem custo adicional. Funciona com todos os dispositivos e firewalls de segurança de rede. Também é possível usar pontos de extremidade de serviço para Armazenamento. Porém, no caso do Backup do Azure e da ID do Microsoft Entra, é necessário atribuir o acesso aos IPs/FQDNs correspondentes. |

Um amplo conjunto de IPs ou FQDNs pode ser necessário para ser acessado. |

| Ponto de Extremidade de Serviço de Rede Virtual | Usado para o Armazenamento do Microsoft Azure. Fornece um grande benefício para otimizar o desempenho do tráfego do plano de dados. |

Não pode ser usado com a ID do Microsoft Entra, serviço de Backup do Azure. |

| Solução de Virtualização de Rede | Usado para o Armazenamento do Azure, a ID do Microsoft Entra, o serviço de Backup do Azure. Plano de dados – Armazenamento do Microsoft Azure: *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net Plano de gerenciamento - ID do Microsoft Entra: permitir acesso a FQDNs mencionados nas seções 56 e 59 do Microsoft 365 Common e do Office Online. – Serviço de Backup do Azure: .backup.windowsazure.com Saiba mais sobre as Marcas de serviço do Firewall do Azure. |

Adiciona sobrecarga ao tráfego do plano de dados e diminui a taxa de transferência/o desempenho. |

As seções a seguir detalham o uso das opções de conectividade.

Pontos de extremidade privados

Os pontos de extremidade privados permitem que você se conecte com segurança de servidores em uma rede virtual ao cofre dos Serviços de Recuperação. O ponto de extremidade privado usa um IP do espaço de endereço da VNET para o cofre. O tráfego de rede entre seus recursos na rede virtual e o cofre percorre sua rede virtual e um link privado na rede de backbone da Microsoft. Isso elimina a exposição à Internet pública. Saiba mais sobre pontos de extremidade privados para o Backup do Azure.

Observação

- Há suporte para pontos de extremidade privados para o Backup e o armazenamento do Azure. A ID do Microsoft Entra tem suporte para pontos de extremidade privados nesta versão prévia. Até que eles estejam em disponibilidade geral, o backup do Azure dá suporte à configuração de proxy para a ID do Microsoft Entra para que nenhuma conectividade de saída seja necessária para VMs do ASE. Para obter mais informações, consulte a seção de suporte ao proxy.

- A operação de download do script de Pré-registro do SAP ASE (scripts de carga de trabalho do ASE) requer acesso à Internet. Contudo, nas VMs com Ponto de Extremidade Privado (PE) habilitado, o script de pré-registro não pode baixar esses scripts de carga de trabalho diretamente. Por isso, é necessário baixar o script em uma VM local ou outra VM com acesso à Internet e usar o SCP ou qualquer outro método de transferência para movê-lo para a VM habilitada para PE.

Marcas do Grupo de Segurança de Rede

Se você usar o NSG (grupo de segurança de rede), use a tag de serviço AzureBackup para permitir o acesso de saída ao Backup do Azure. Além da marca de Backup do Azure, você também precisa permitir a conectividade para autenticação e transferência de dados criando regras NSG semelhantes para a Microsoft Entra ID e o Armazenamento do Azure (Armazenamento).

Para criar uma regra para a marca do Backup do Azure, siga estas etapas:

- No portal do Azure, vá para grupos de segurança de rede e selecione o grupo de segurança de rede.

- Na folha Configurações, selecione regras de segurança de saída.

- Selecione Adicionar.

- Insira todos os detalhes necessários para criar uma nova regra. Verifique se o Destino está definido como Marca de Serviço e Marca de serviço de destino está definida como

AzureBackup. - Selecione Adicionar para salvar a regra de segurança de saída recém-criada.

De maneira semelhante, é possível criar regras de segurança de saída de NSG para o Armazenamento do Azure e o Microsoft Entra ID. Saiba mais sobre marcas de serviço.

Marcas do Firewall do Azure

Se estiver usando o Firewall do Azure, crie uma regra de aplicativo usando a tag de FQDN do Firewall do Azure AzureBackup. Isso permite todo o acesso de saída ao Backup do Azure.

Observação

Atualmente, o Backup do Azure não oferece suporte à Regra de aplicativo com inspeção TLS habilitada no Firewall do Azure.

Permitir o acesso aos intervalos de IP de serviço

Se você optar por permitir IPs de serviço de acesso, consulte os intervalos de IP no arquivo JSON. Você precisa permitir o acesso a IPs correspondentes ao Backup do Azure, ao Armazenamento do Azure e à ID do Microsoft Entra.

Permitir o acesso a FQDNs de serviço

Também é possível usar os seguintes FQDNs para permitir o acesso aos serviços necessários de seus servidores:

| Serviço | Nomes de domínio a serem acessados | Portas |

|---|---|---|

| Serviço de Backup do Azure | *.backup.windowsazure.com |

443 |

| Armazenamento do Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| ID do Microsoft Entra | *.login.microsoft.com Permita acesso a FQDNs nas seções 56 e 59 de acordo com este artigo. |

443 Conforme aplicável. |

Usar um servidor proxy HTTP para rotear o tráfego

Observação

Atualmente, o proxy HTTP para o tráfego de ID do Microsoft Entra só tem suporte para o banco de dados SAP ASE. Se você precisar remover os requisitos de conectividade de saída (para o Backup do Azure e o tráfego do Armazenamento do Azure) para backups de banco de dados por meio do Backup do Azure em VMs do ASE, use outras opções, como pontos de extremidade privados.

Usar um servidor proxy HTTP para o tráfego de ID do Microsoft Entra

Para usar um servidor proxy HTTP para rotear o tráfego para a ID do Microsoft Entra, siga estas etapas:

No banco de dados, vá para a pasta

opt/msawb/bin.Crie um novo arquivo JSON denominado

ExtensionSettingsOverrides.json.Adicione um par chave-valor ao arquivo JSON da seguinte maneira:

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Altere as permissões e a propriedade do arquivo da seguinte maneira:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.json

Observação

Não é necessário reiniciar nenhum serviço. O serviço de Backup do Azure tentará rotear o tráfego da ID do Microsoft Entra por meio do servidor proxy mencionado no arquivo JSON.

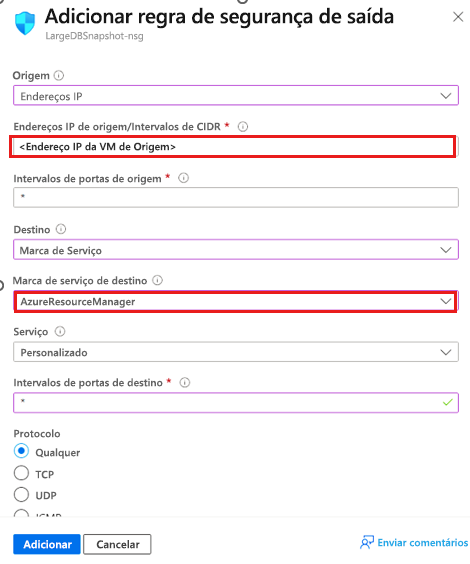

Usar regras de saída

Se a configuração de Firewall ou NSG bloquear o domínio management.azure.com da Máquina Virtual do Azure, os backups de instantâneo falharão.

Crie a seguinte regra de saída e permita que o nome de domínio faça backup do banco de dados. Saiba como criar as regras de saída.

Origem: endereço de IP da VM.

Destino: Marca de Serviço.

Marca de serviço de destino: AzureResourceManager

Criar um cofre dos Serviços de Recuperação

Um cofre dos Serviços de Recuperação é uma entidade de gerenciamento que armazena pontos de recuperação criados ao longo do tempo e que fornece uma interface para executar operações relacionadas a backup. Essas operações incluem fazer backups sob demanda, executar restaurações e criar políticas de backup.

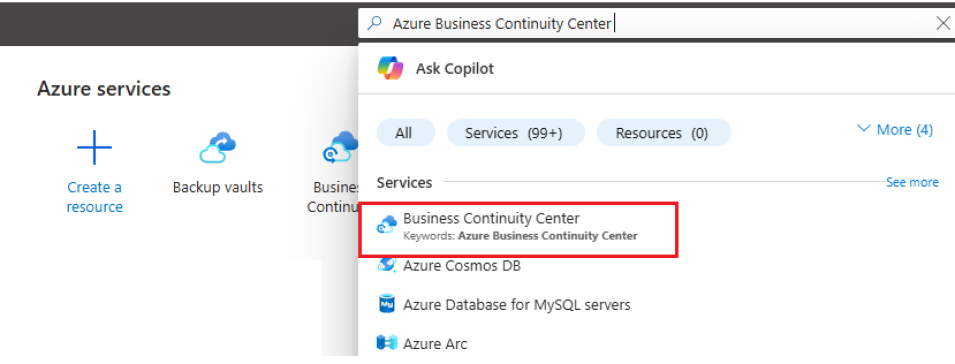

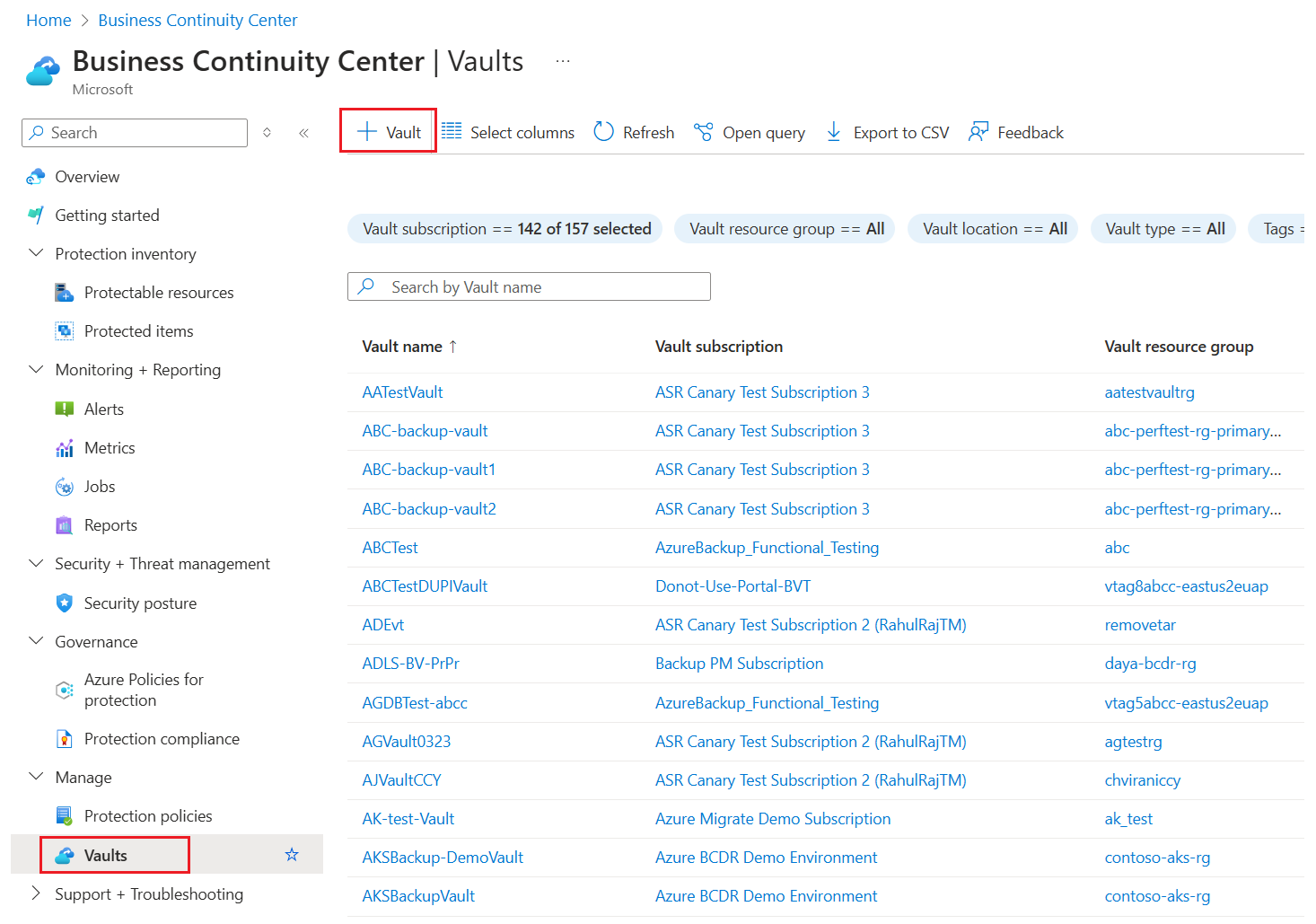

Para criar um cofre de Serviços de Recuperação:

Entre no portal do Azure.

Pesquise pelo Centro de Continuidade de Negócios e vá para o painel do Centro de Continuidade de Negócios.

No painel Cofre, selecione +Cofre.

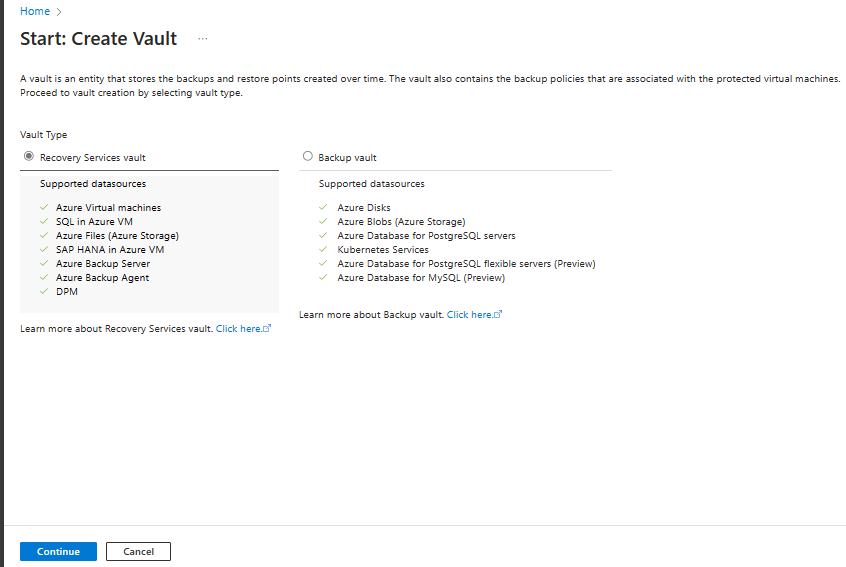

Selecione Cofre dos Serviços de Recuperação>Continuar.

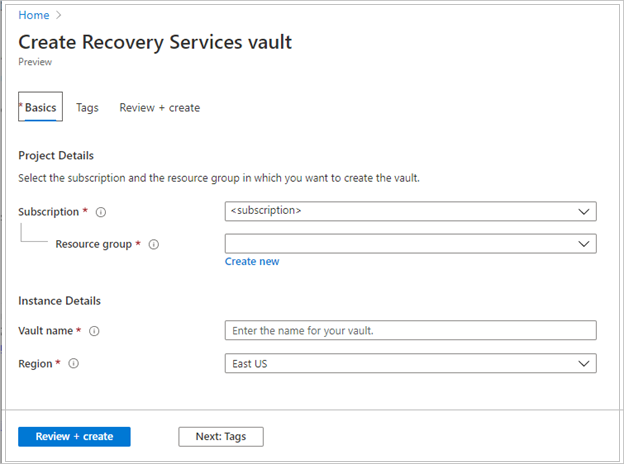

No painel cofre dos Serviços de Recuperação, insira os seguintes valores:

Assinatura: selecione a assinatura a ser utilizada. Se você for um membro de apenas uma assinatura, verá esse nome. Se você não tem certeza de qual assinatura usar, use a assinatura padrão. Só haverá múltiplas opções se a sua conta corporativa ou de estudante estiver associada a várias assinaturas do Azure.

Grupo de recursos: Use um grupo de recursos existente ou crie um novo. Para ver uma lista de grupos de recursos disponíveis na assinatura, selecione Usar existente e depois selecione um recurso na lista suspensa. Para criar um grupo de recursos, selecione Criar e insira o nome. Para saber mais sobre os grupos de recursos, confira Visão geral do Azure Resource Manager.

Nome do cofre: digite um nome amigável para identificar o cofre. O nome deve ser exclusivo para a assinatura do Azure. Especifique um nome que tenha, pelo menos, dois, porém, não mais de 50 caracteres. O nome deve começar com uma letra e consistir apenas em letras, números e hifens.

Região: selecione a região geográfica do cofre. Para criar um cofre para ajudar a proteger qualquer fonte de dados, o cofre deve estar na mesma região que a fonte de dados.

Importante

Se você não tem certeza da localização da fonte de dados, feche a janela. Vá para a lista de seus recursos no portal. Se você tiver fontes de dados em várias regiões, crie um cofre dos Serviços de Recuperação para cada região. Crie o cofre na primeira localização antes de criar um cofre em outra localização. Não é necessário especificar contas de armazenamento para armazenar os dados de backup. O cofre dos Serviços de Recuperação e o Backup do Azure cuidam disso automaticamente.

Depois de fornecer os valores, selecione Examinar + criar.

Para concluir a criação do cofre dos Serviços de Recuperação, selecione Criar.

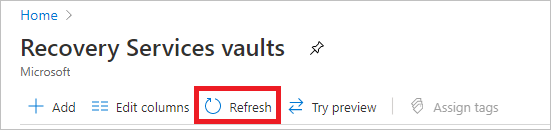

Pode levar um tempo para criar o cofre dos Serviços de Recuperação. Monitore as notificações de status na área Notificações no canto superior direito. Depois que o cofre for criado, ele será exibido na lista de cofres dos Serviços de Recuperação. Se o cofre não for exibido, selecione Atualizar.

Observação

O Backup do Azure agora suporta os cofres imutáveis que ajudam você a garantir que os pontos de recuperação, uma vez criados, não possam ser excluídos antes de expirarem, de acordo com a política de backup. Você pode tornar a imutabilidade irreversível para a máxima proteção dos seus dados de backup contra várias ameaças, incluindo ataques de ransomware e agentes mal-intencionados. Saiba mais.

Habilitar Restauração entre Regiões

No cofre dos Serviços de Recuperação, você pode habilitar Restauração Entre Regiões. Saiba mais sobre como ativar a Restauração entre Regiões.

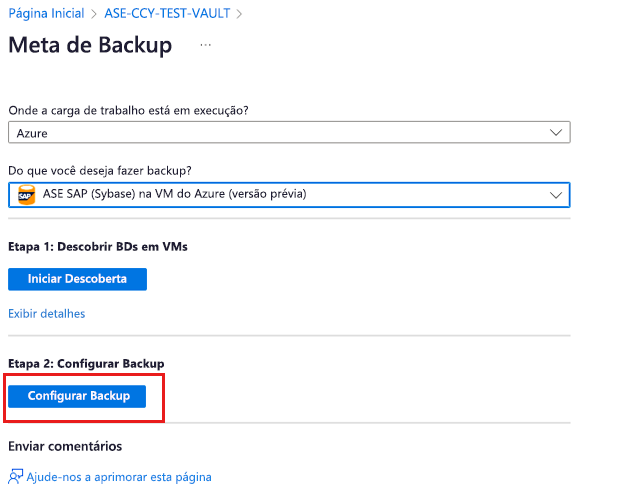

Descobrir os bancos de dados

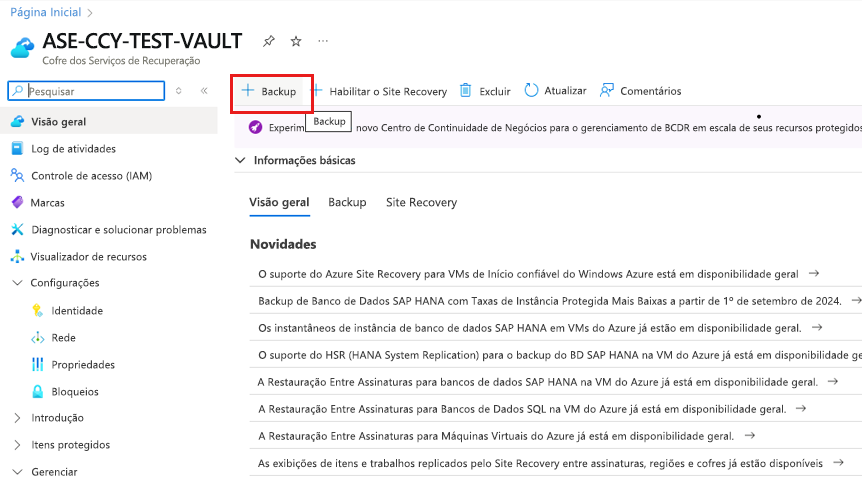

Para descobrir os bancos de dados SAP ASE, siga estas etapas:

Vá para o Cofre dos Serviços de Recuperação e selecione + Backup.

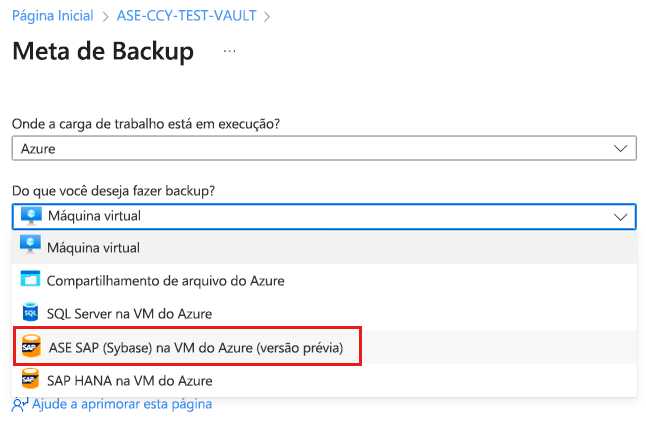

Na Meta de Backup, selecione SAP ASE (Sybase) na VM do Azure (versão prévia) como o tipo de fonte de dados.

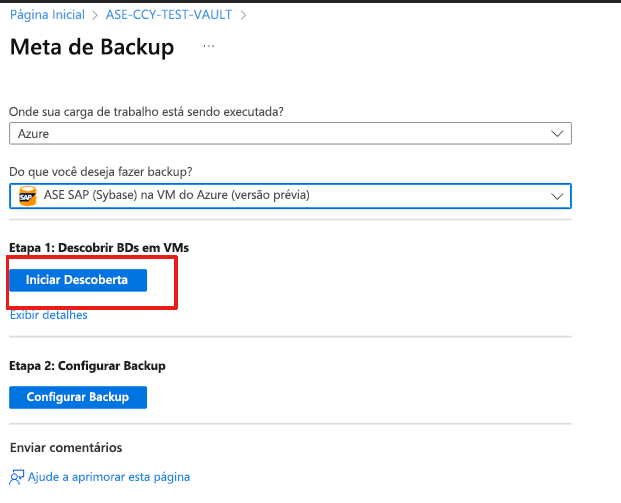

Selecione Iniciar Descoberta. Isso inicia a descoberta de VMs do Linux desprotegidas na região do cofre.

Observação

- Após a descoberta, as VMs não protegidas aparecem no portal, listadas por nome e grupo de recursos.

- Se uma VM não estiver listada conforme o esperado, verifique se ela já fez backup em um cofre.

- Várias VMs podem ter o mesmo nome, mas elas pertencerão a diferentes grupos de recursos.

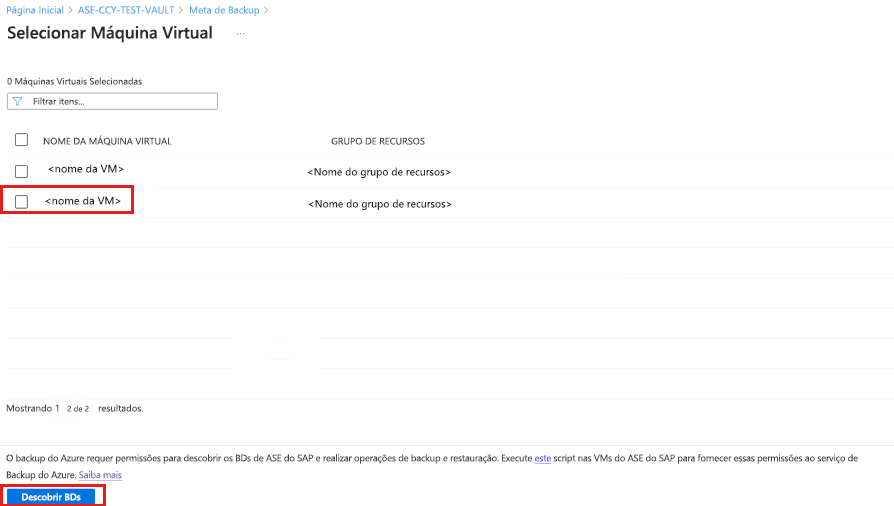

Na folha Selecionar Máquinas Virtuais, baixe o script de pré-postagem que fornece permissões para o serviço de Backup do Azure acessar as VMs do SAP ASE para descoberta de banco de dados.

Execute o script em cada VM que hospeda bancos de dados SAP ASE que você deseja fazer backup.

Depois de executar o script nas VMs, na folha Selecionar Máquinas Virtuais, selecione as VMs e selecione Descobrir DBs.

O Backup do Azure descobre todos os bancos de dados SAP ASE na VM. Durante a descoberta, o Backup do Azure registra a VM com o cofre e instala uma extensão na VM. Nenhum agente é instalado no banco de dados.

Configurar o backup do banco de dados SAP ASE (Sybase)

Para configurar a operação de backup para o banco de dados SAP ASE, siga estas etapas:

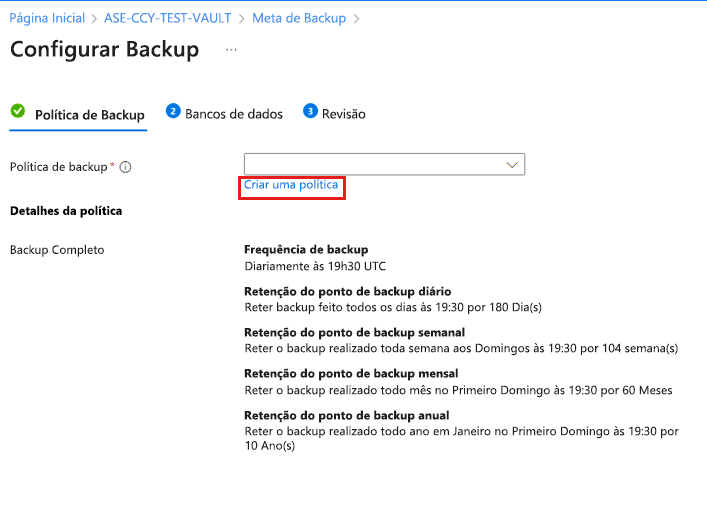

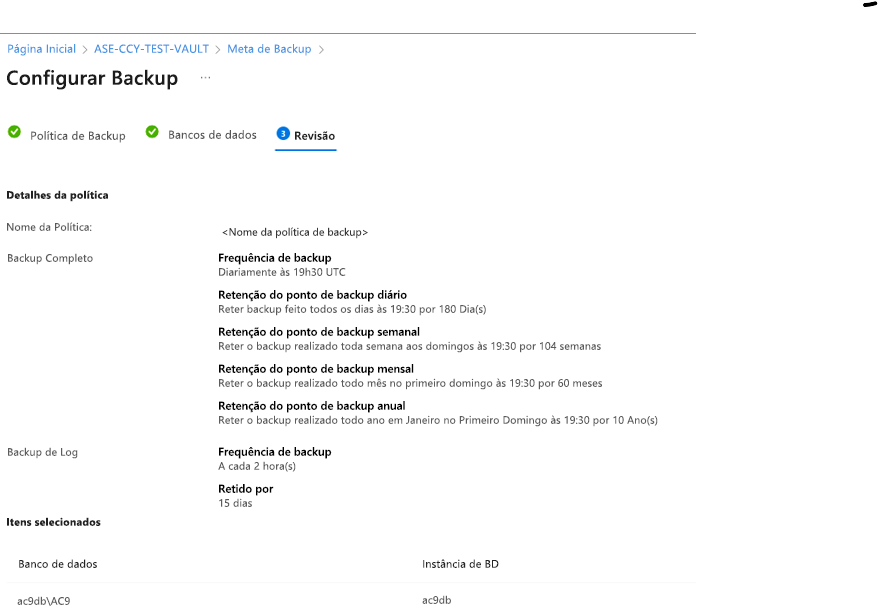

2.Na Política de Backup, selecione Criar uma nova política para os bancos de dados.

Uma política de backup define quando os backups são feitos e por quanto tempo eles são mantidos.

- Uma política é criada no nível do cofre.

- Vários cofres podem usar a mesma política de backup, mas você deve aplicar a política de backup a cada cofre.

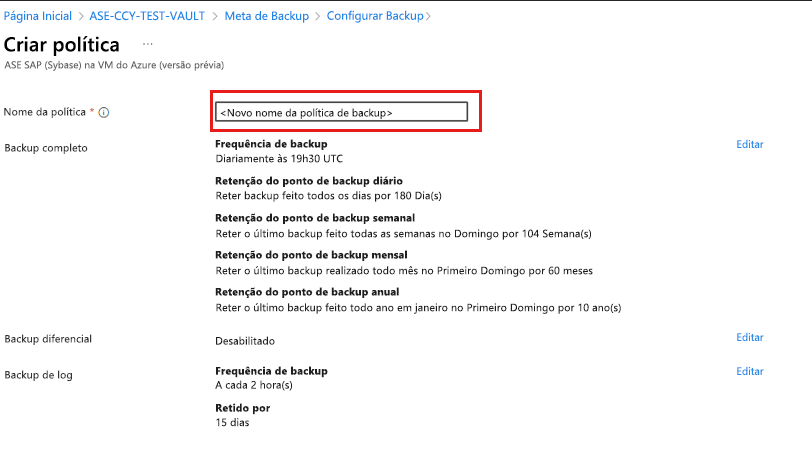

No Nome da política, forneça um nome para a nova política.

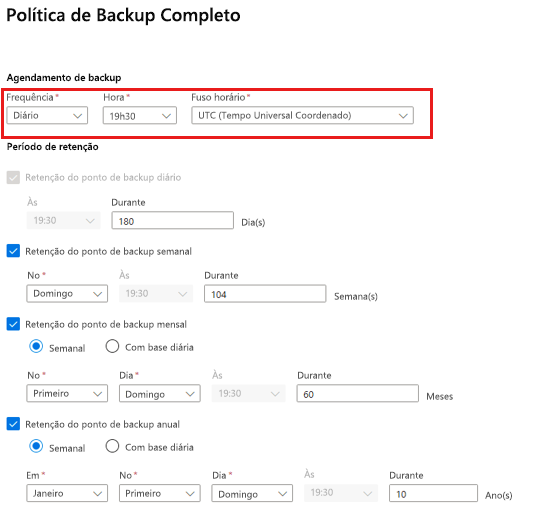

Na política de Backup Completo, selecione uma Frequência de Backup e, em seguida, selecione Diário ou Semanal de acordo com o requisito.

Diariamente: selecione a hora e o fuso horário no qual o trabalho de backup começa.

Observação

- Você precisa executar um backup completo. Você não pode desativar essa opção.

- Vá para a política de Backup Completo para exibir as configurações de política.

- Você não pode criar backups diferenciais para backups diários completos.

Semanalmente: selecione o dia da semana, hora e fuso horário no qual o trabalho de backup é executado.

A captura de tela a seguir mostra o agendamento de backup para backups completos.

No Intervalo de Retenção, defina o intervalo de retenção para o backup completo.

Observação

- Por padrão, todas as opções são selecionadas. Desmarque os limites de intervalo de retenção que você não deseja usar e defina os que você deseja.

- O período de retenção mínimo para qualquer tipo de backup (completo/diferencial/log) é de sete dias.

- Os pontos de recuperação são marcados para retenção com base em seu intervalo de retenção. Por exemplo, se você selecionar um backup completo diário, apenas um backup completo será disparado a cada dia.

- O backup para um dia específico é marcado e mantido com base na configuração e no período de retenção semanal.

- Os intervalos de retenção mensal e anual comportam-se de maneira semelhante.

Na política de Backup Completo, selecione OK para aceitar as configurações.

Selecione o Backup Diferencial para adicionar uma política diferencial.

Na política de Backup Diferencial, selecione Habilitar para abrir os controles de frequência e retenção.

Observação

- No máximo, você pode acionar um backup diferencial por dia.

- Backups diferenciais podem ser retidos por até 180 dias. Se você precisar de retenção mais longa, deverá usar os backups completos.

Selecione OK para salvar a política e retornar à página de política de Backup.

Selecione Backup de Log para adicionar uma política de backup de log transacional.

No Backup de Log, selecione Habilitar para definir os controles de frequência e retenção.

Observação

- Os backups de log só começam a fluir depois que um backup completo bem-sucedido é concluído.

- Cada backup de log é encadeado ao backup completo anterior para formar uma cadeia de recuperação. Esse backup completo é mantido até que a retenção do último backup de log tenha expirado. Isso pode significar que o backup completo é mantido por um período extra para garantir que todos os logs possam ser recuperados. Vamos supor que o usuário tenha um backup de log completo semanal, diferencial diário e logs de 2 horas. Todos eles são retidos por 30 dias. No entanto, o backup completo semanal poderá ser realmente limpo/excluído somente depois que o próximo backup completo estiver disponível, ou seja, após 30 + 7 dias. Digamos, por exemplo, que um backup completo semanal ocorra em 16 de novembro. De acordo com a política de retenção, ele deve ficar retido até 16 de dezembro. O último backup de log para esse completo ocorre antes do próximo completo agendado, em 22 de novembro. Até que esse log esteja disponível até 22 de dezembro, o completo de 16 de novembro não poderá ser excluído. Portanto, o completo de 16 de novembro é mantido até 22 de dezembro.

Na Configuração do Backup, selecione a nova política em Política de Backup e, em seguida, selecione Adicionar.

Selecione Configurar backup.

Nos itens Selecionar para fazer backup, selecione os Bancos de Dados para proteção e selecione Avançar.

Examine a configuração de backup.

Selecione Habilitar Backup para iniciar a operação de backup.

Executar um backup sob demanda

Para executar backups sob demanda, siga estas etapas:

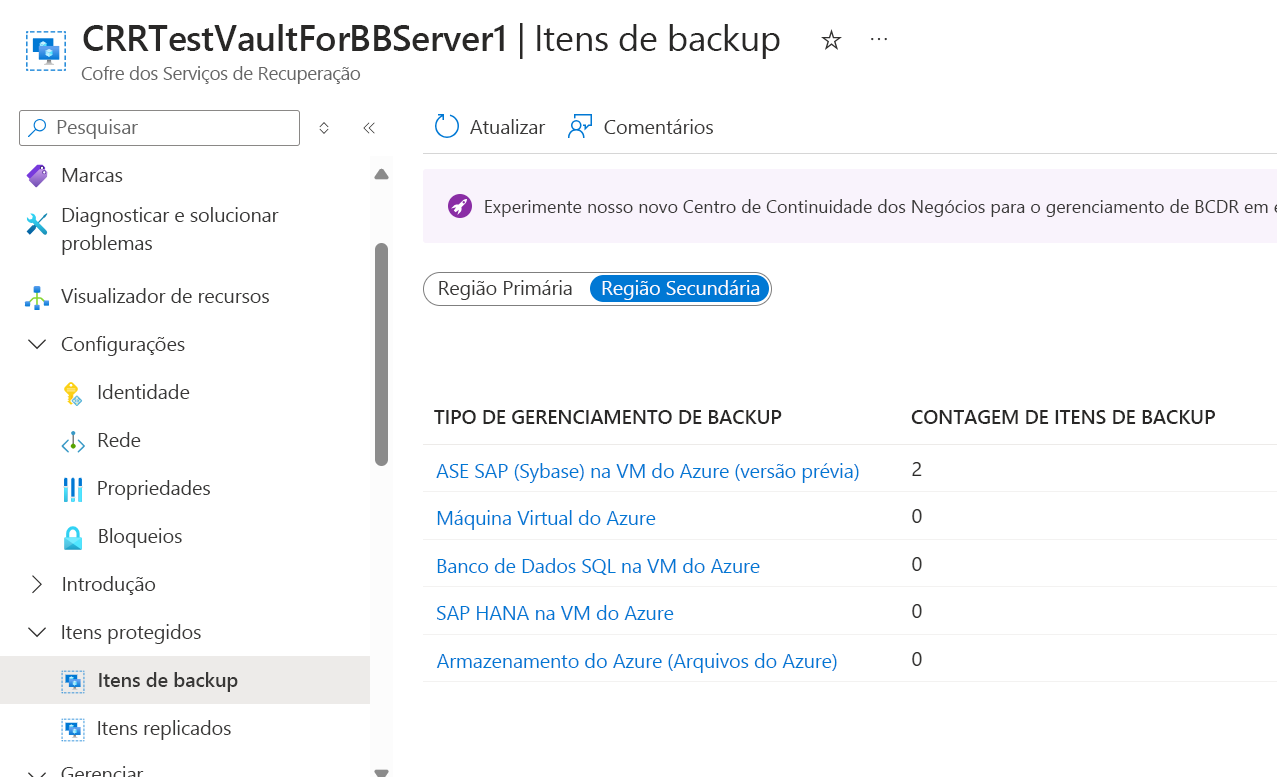

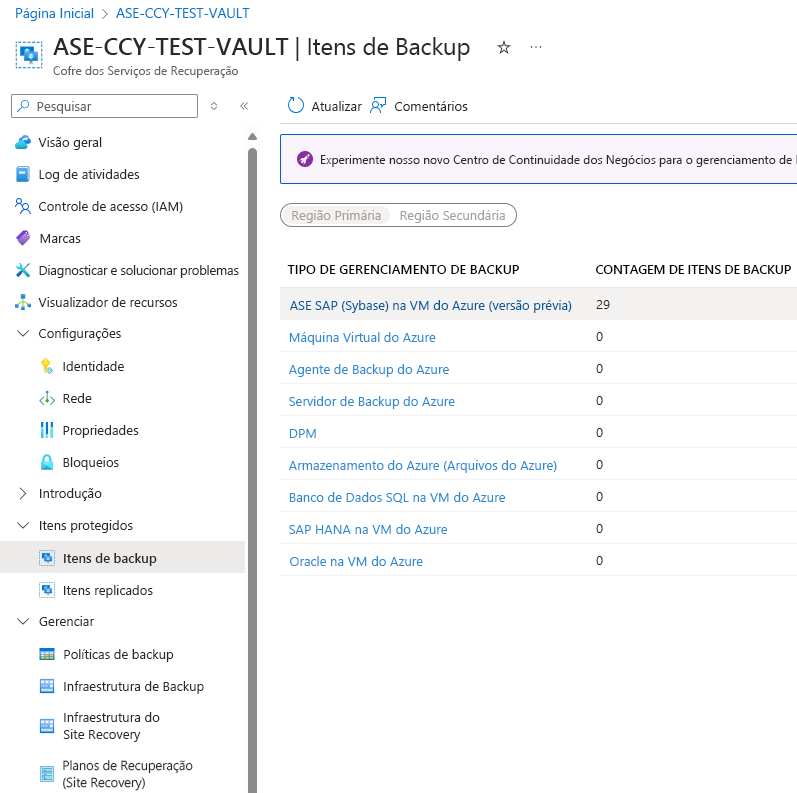

Vá para o cofre dos Serviços de Recuperação e selecione itens de Backup.

Na folha Itens de Backup, selecione o Tipo de Gerenciamento de Backup como SAP ASE (Sybase) na VM do Azure.

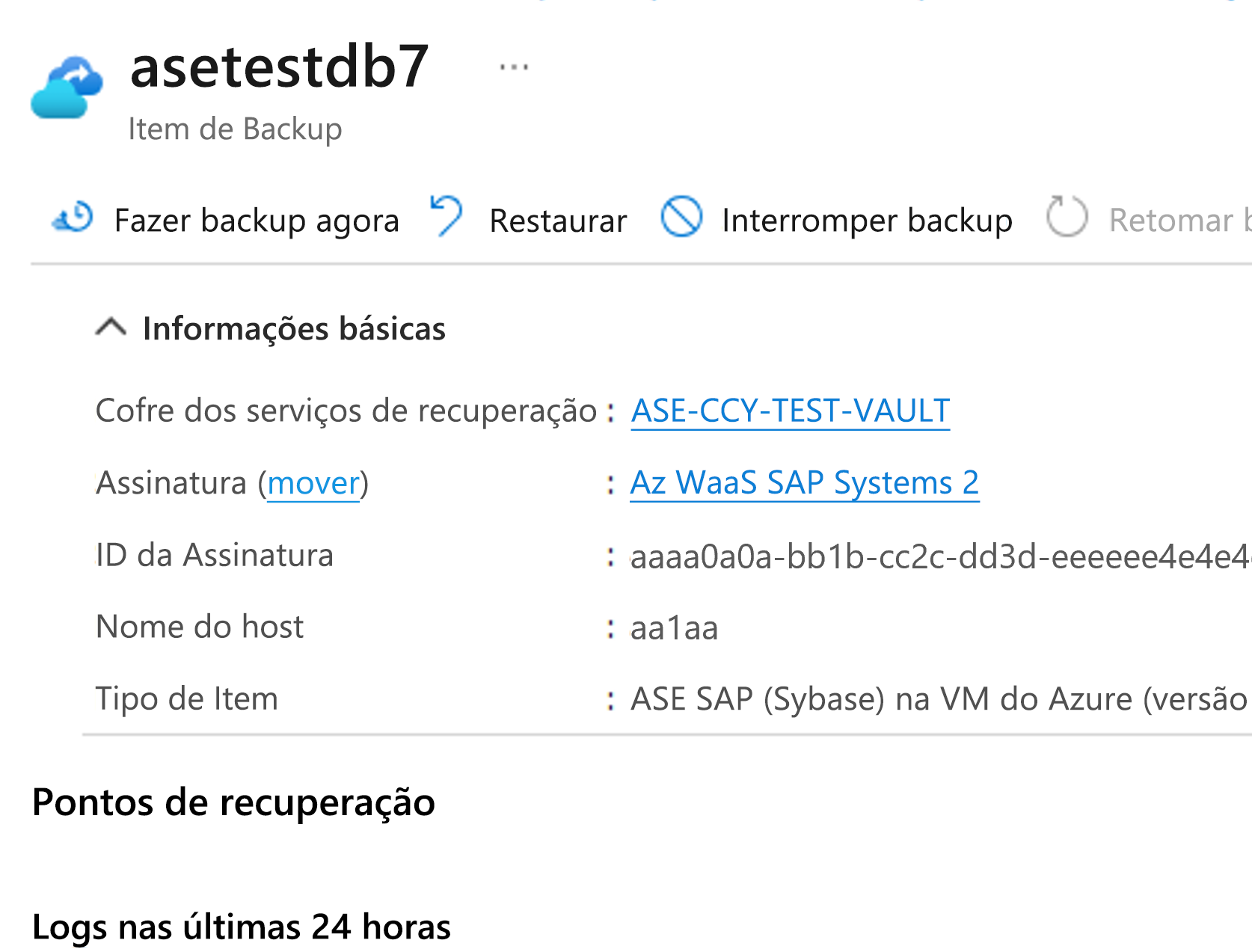

Selecione exibir detalhes do Banco de Dados para backup sob demanda.

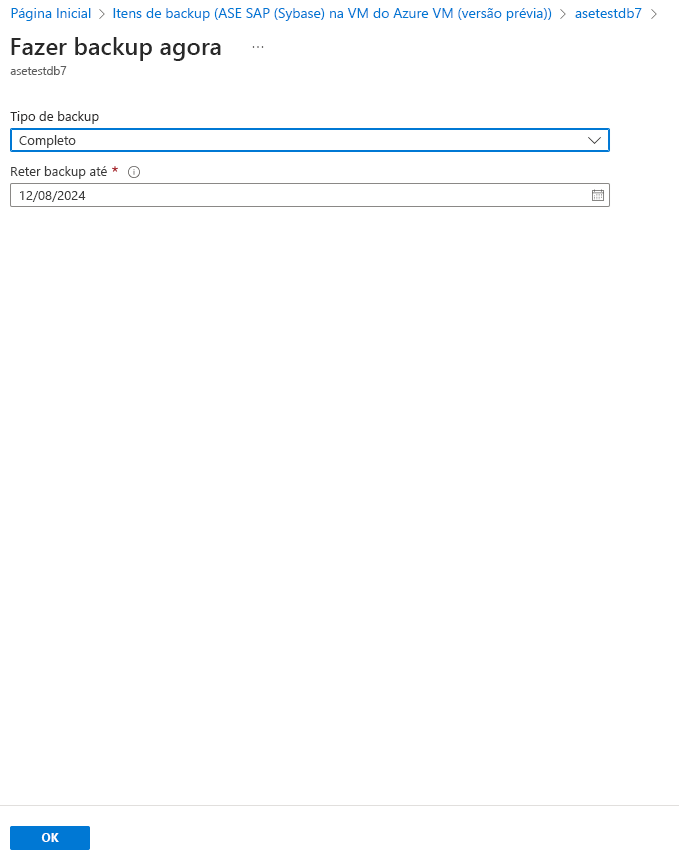

Selecione Fazer backup agora para fazer backup sob demanda.

No painel Fazer backup agora, escolha o tipo de backup que você deseja executar e selecione OK. O período de retenção desse backup é determinado pelo tipo de backup sob demanda que você executou.

- Os backups completos sob demanda são mantidos por um mínimo de 45 dias e um máximo de 99 anos.

- Os backups diferenciais sob demanda são retidos de acordo com o conjunto de retenção de log na política.