Criptografar dados de backup em um cofre de Backup usando chaves gerenciadas pelo cliente

Você pode usar o Backup do Azure para criptografar seus dados de backup por meio de CMKs (chaves gerenciadas pelo cliente) em vez de PMKs (chaves gerenciadas por plataforma), que são habilitadas por padrão. Suas chaves de criptografia dos dados de backup precisam ser armazenadas no Azure Key Vault.

A chave de criptografia que você usa para criptografar backups pode ser diferente daquela que você usa para a origem. Uma DEK (chave de criptografia de dados) baseada em AES 256 ajuda a proteger os dados. As KEKs (chaves de criptografia de chave), por sua vez, ajudam a proteger o DEK. Você tem controle total sobre os dados e as chaves.

Para permitir a criptografia, conceda a identidade gerenciada do cofre de Backup que deseja usar para a CMK, as permissões para acessar a chave de criptografia no cofre de chaves. Você pode alterar a chave quando necessário.

Observação

As configurações de criptografia e a CMK são usados de forma intercambiável.

Regiões com suporte

As CMKs para cofres de backup estão atualmente disponíveis em todas as regiões públicas do Azure.

Requisitos da chave de HSM gerenciado e do Key Vault

Antes de habilitar a criptografia em um cofre de Backup, examine os seguintes requisitos:

As configurações de criptografia usam o Azure Key Vault ou uma chave HSM (módulo de segurança de hardware) gerenciada, juntamente com os detalhes da identidade gerenciada do cofre de backup.

A identidade gerenciada do cofre de Backup precisará ter:

- Uma função interna Usuário de Criptografia do Serviço de Criptografia atribuída, se o cofre de chaves estiver usando uma configuração de RBAC (controle de acesso baseado em função) baseada no IAM (gerenciamento de identidade e acesso).

- As permissões Obter, Encapsular e Desencapsular se o cofre de chaves estiver usando uma configuração baseada em políticas de acesso.

- As permissões Obter, Encapsular e Desencapsular concedidas por meio do RBAC local na chave se você estiver usando um HSM gerenciado. Saiba mais.

Verifique se você tem uma chave válida e habilitada do Key Vault. Não use uma chave expirada ou desabilitada, pois ela não pode ser usada para criptografia em repouso e causará falhas nas operações de backup e restauração. O termo Key Vault também indica um HSM gerenciado se você não anotou anteriormente.

O Key Vault deve ter a exclusão temporária e a proteção contra limpeza habilitadas.

As configurações de criptografia dão suporte às chaves RSA e RSA-HSM do Azure Key Vault somente dos tamanhos 2.048, 3.072 e 4.096. Saiba mais sobre as chaves. Antes de considerar as regiões do Key Vault para configurações de criptografia, consulte cenários de recuperação de desastre do Key Vault para obter suporte a failover regional.

Considerações

Antes de habilitar a criptografia em um cofre de Backup, examine as seguintes considerações:

Depois de habilitar a criptografia usando CMKs para um cofre de Backup, você não poderá reverter para o uso de PMKs (o padrão). Você pode alterar as chaves de criptografia ou a identidade gerenciada para atender aos requisitos.

A CMK é aplicada no cofre de armazenamento do Backup do Azure e nas camadas de arquivo morto do cofre. Não é aplicável para a camada operacional.

Atualmente, não há suporte para mover um cofre de Backup criptografado por CMK entre grupos de recursos e assinaturas.

Depois de habilitar as configurações de criptografia no cofre de Backup, não desabilite ou desanexe a identidade gerenciada nem remova as permissões do Key Vault usadas para configurações de criptografia. Essas ações levam à falha de trabalhos de backup, restauração, camada e expiração de ponto de restauração. Eles incorrerão em custos para os dados armazenados no cofre de Backup até:

- Você restaura as permissões do Key Vault.

- Você reabilita uma identidade atribuída pelo sistema, concede as permissões do cofre de chaves a ela e atualiza as configurações de criptografia (se você usou a identidade atribuída pelo sistema para configurações de criptografia).

- Você reanexa a identidade gerenciada para garantir que ela tenha permissões para acessar o cofre de chaves e a chave para usar a nova identidade atribuída pelo usuário.

As configurações de criptografia usam a chave do Azure Key Vault e os detalhes de identidade gerenciada do cofre de backup.

Se a chave ou o Key Vault que você está usando for excluído ou o acesso for revogado e não puder ser restaurado, você perderá o acesso aos dados armazenados no cofre de Backup. Além disso, verifique se você tem permissões apropriadas para fornecer e atualizar a identidade gerenciada, o cofre de backup e os detalhes do cofre de chaves.

Os cofres que usam identidades gerenciadas atribuídas pelo usuário para criptografia CMK não dão suporte ao uso de pontos de extremidade privados para Backup do Azure.

Os cofres de chaves que limitam o acesso a redes específicas não têm suporte atualmente com identidades gerenciadas atribuídas pelo usuário para criptografia CMK.

Habilitar a criptografia usando chaves gerenciadas pelo cliente na criação do cofre

Ao criar um cofre de Backup, você pode habilitar a criptografia em backups usando CMKs. Saiba como criar um cofre de Backup.

Selecione um cliente:

Para habilitar a criptografia, siga estas etapas:

No portal do Azure, acesse o cofre de Backup.

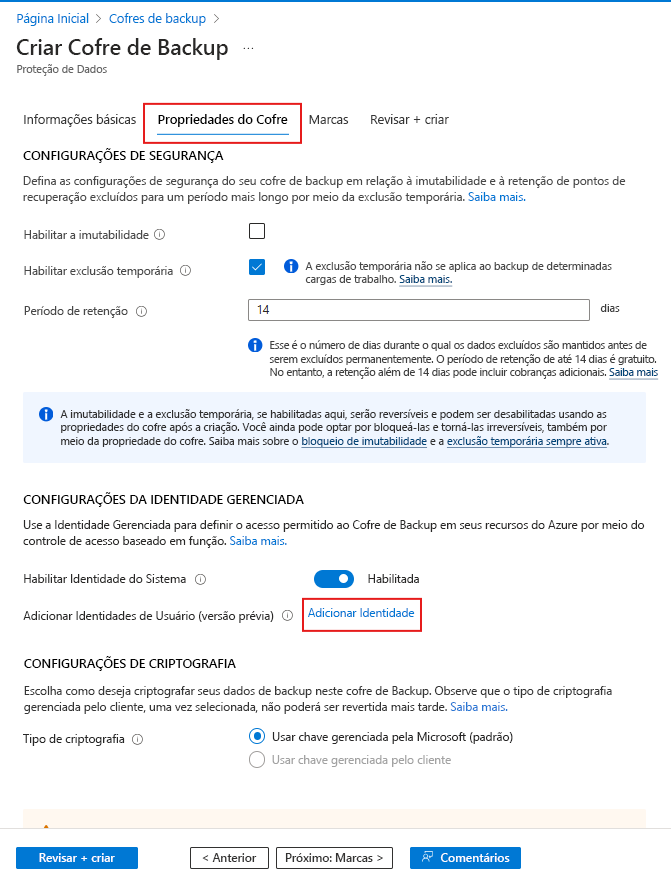

Na guia Propriedades do Cofre, selecione Adicionar Identidade.

Na folha Selecionar identidade gerenciada atribuída pelo usuário, escolha uma identidade gerenciada na lista que você deseja usar para criptografia e selecione Adicionar.

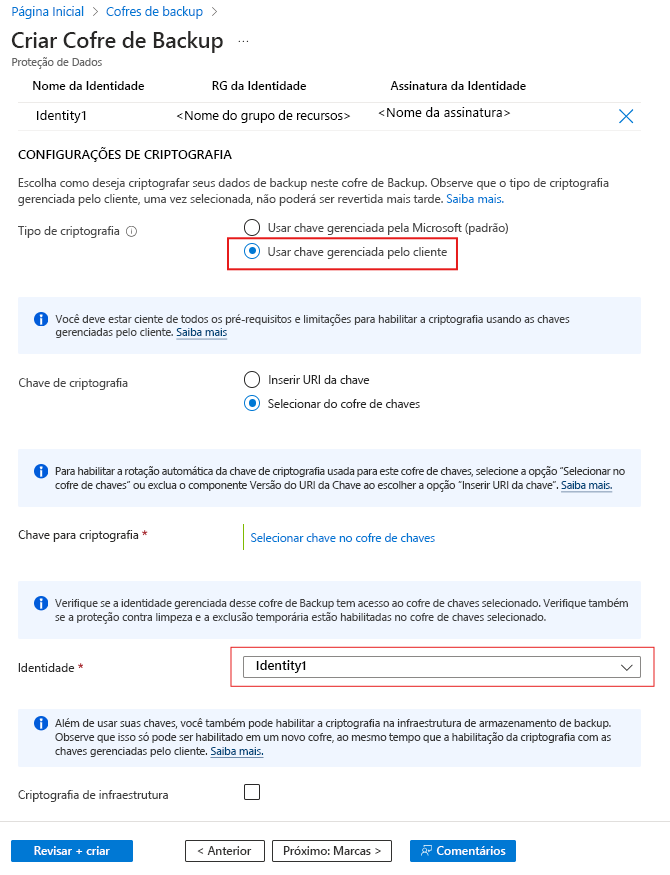

Em Tipo de criptografia, selecione Usar chave gerenciada pelo cliente.

Para especificar a chave a ser usada na criptografia, selecione a opção apropriada.

Para habilitar a rotação automática da versão da chave de criptografia usada para o cofre de Backup, escolha Selecionar no Key Vault. Ou remova o componente de versão no URI de chave selecionando Inserir URI da chave. Saiba mais sobre a rotação automática.

Forneça o URI da chave de criptografia. Você também pode procurar e selecionar a chave.

Adicione uma identidade gerenciada atribuída pelo usuário para gerenciar a criptografia com CMKs.

Durante a criação do cofre, somente as identidades gerenciadas atribuídas pelo usuário podem ser usadas para a CMK.

Para usar a CMK com a identidade gerenciada atribuída pelo sistema, atualize as propriedades do cofre depois de criá-lo.

Para habilitar a criptografia na infraestrutura de armazenamento de backup, selecione Criptografia de Infraestrutura.

Habilite a Criptografia de Infraestrutura somente em um novo cofre durante a criação e usando CMK (Chaves Gerenciadas pelo Cliente).

Adicione marcas (opcional) e continue criando o cofre.

Atualizar as propriedades do cofre de backup para criptografar usando chaves gerenciadas pelo cliente

Você pode modificar as Configurações de Criptografia de um cofre de Backup nos seguintes cenários:

- Habilite a chave gerenciada pelo cliente para um cofre já existente. Para cofres de Backup, você pode habilitar a CMK antes ou depois de proteger os itens no cofre.

- Atualize os detalhes em Configurações de Criptografia, como a identidade gerenciada ou a chave de criptografia.

Vamos habilitar a chave gerenciada pelo cliente para um cofre existente.

Para configurar um cofre, execute as seguintes ações na sequência:

Habilite uma identidade gerenciada para o cofre de Backup.

Atribua permissões ao cofre de Backup para acessar a chave de criptografia no Azure Key Vault.

Habilite a exclusão temporária e a proteção contra limpeza no Azure Key Vault.

Atribua a chave de criptografia ao cofre de Backup.

As seções a seguir discutem cada uma dessas ações em detalhes.

Habilitar uma identidade gerenciada para seu cofre de Backup

O Backup do Azure usa identidades gerenciadas atribuídas pelo sistema e identidades gerenciadas atribuídas pelo usuário do cofre de Backup para acessar chaves de criptografia armazenadas no Azure Key Vault. Você pode escolher qual identidade gerenciada usar.

Observação

Depois de habilitar uma identidade gerenciada, você não deve desabilitá-la (mesmo temporariamente). A desabilitação da identidade gerenciada pode resultar em um comportamento inconsistente.

Por motivos de segurança, você não pode atualizar um URI de chave do Key Vault e uma identidade gerenciada em uma única solicitação. Atualize um atributo de cada vez.

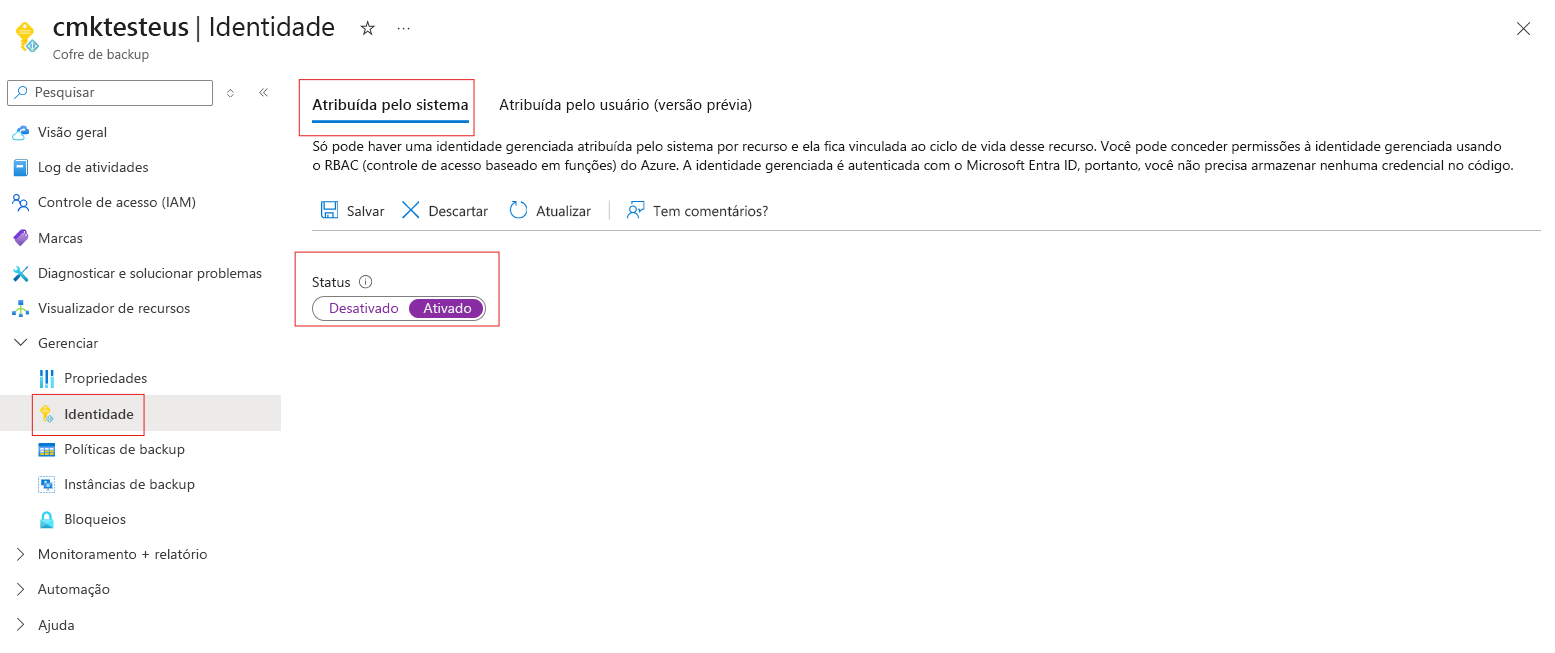

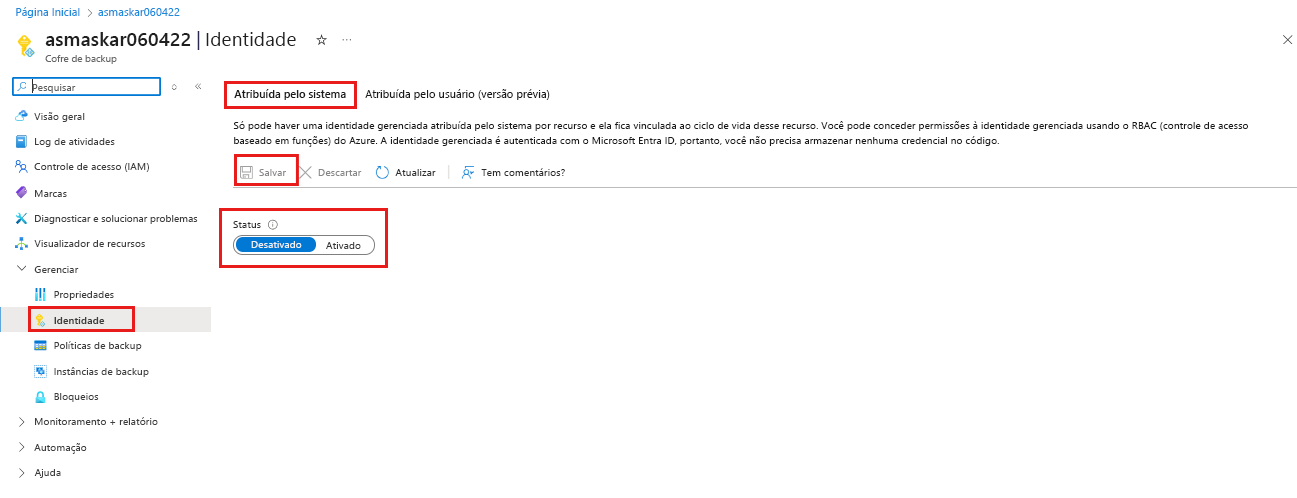

Habilitar uma identidade gerenciada atribuída pelo sistema para o cofre

Selecione um cliente:

Para habilitar uma identidade gerenciada atribuída pelo sistema para seu cofre de Backup, siga estas etapas:

Acesse Cofre de Backup>Identidade.

Selecione a guia Atribuído pelo sistema.

Altere o Status para Ativado.

Clique em Salvar a fim de habilitar a identidade para o cofre.

As etapas anteriores geram uma ID de objeto, que é a identidade gerenciada atribuída pelo sistema do cofre.

Atribuir uma identidade gerenciada atribuída pelo usuário ao cofre

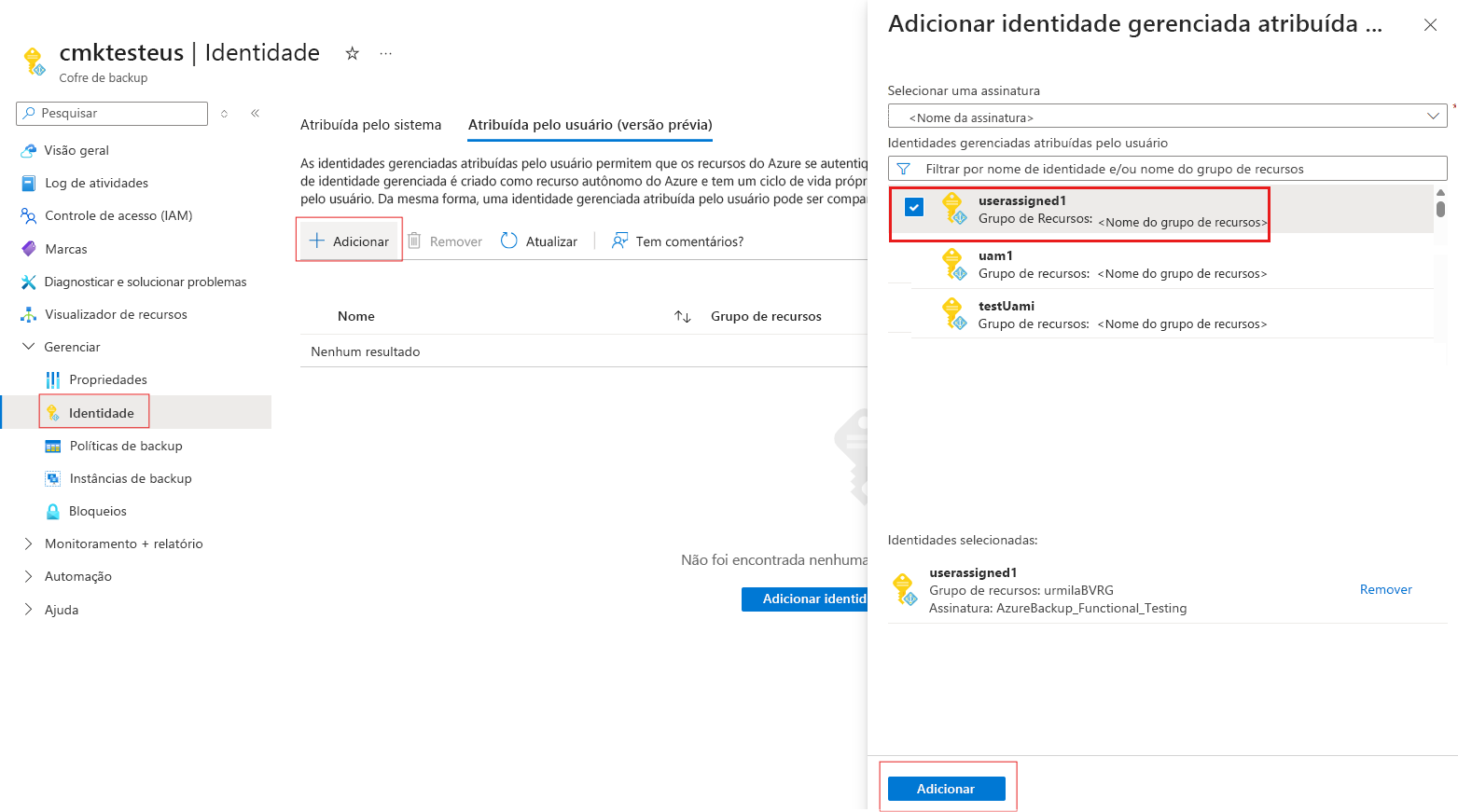

Para atribuir uma identidade gerenciada atribuída pelo usuário ao seu cofre de Backup, siga estas etapas:

Acesse Cofre de Backup>Identidade.

Selecione a guia Usuário atribuído (versão prévia).

Clique em +Adicionar para adicionar uma identidade gerenciada atribuída pelo usuário.

No painel Adicionar identidade gerenciada atribuída pelo usuário, selecione a assinatura para sua identidade.

Escolha a identidade na lista. Você também pode filtrar pelo nome da identidade ou grupo de recursos.

Selecione Adicionar para concluir a atribuição da identidade.

Observação

Os cofres de chaves que limitam o acesso a redes específicas ainda não têm suporte para uso com identidades gerenciadas atribuídas pelo usuário para criptografia CMK.

Atribuir permissões à Identidade Gerenciada do cofre de Backup (sistema ou atribuído pelo usuário) para acessar a chave de criptografia no Azure Key Vault

Selecione um cliente:

Você precisa permitir que a identidade gerenciada do cofre de Backup acesse o cofre de chaves que contém a chave de criptografia.

Cenário: o Key Vault tem a configuração de controle de acesso (IAM) habilitada

Siga estas etapas:

- Vá para seu cofre de chaves>Controle de Acesso e selecione Adicionar Atribuição de Função.

- Selecione a função Usuário de Criptografia do Serviço de Criptografia do Key Vault nas funções Função de trabalho.

- Escolha Avançar>Atribuir Acesso a>Identidade Gerenciada>Selecionar Membros.

- Selecione a identidade gerenciada do cofre de backup.

- Escolha Avançar e atribua-a.

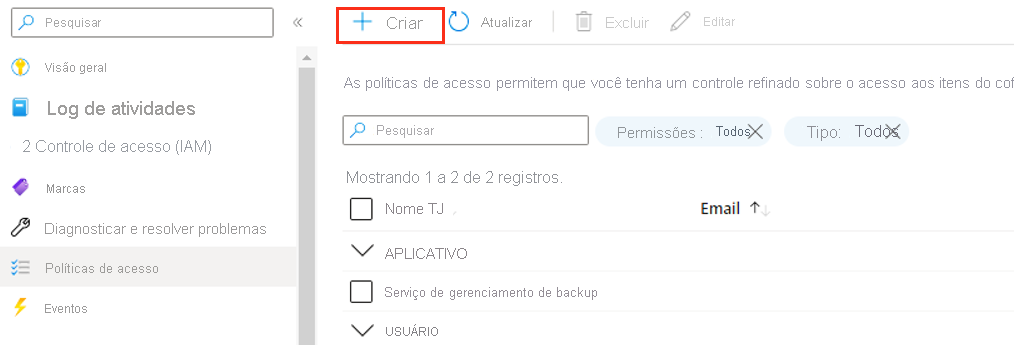

Cenário: o cofre de chaves tem a configuração das políticas de acesso habilitadas

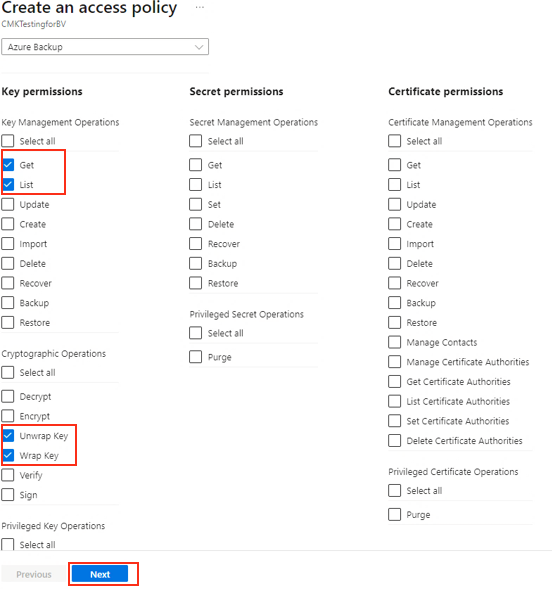

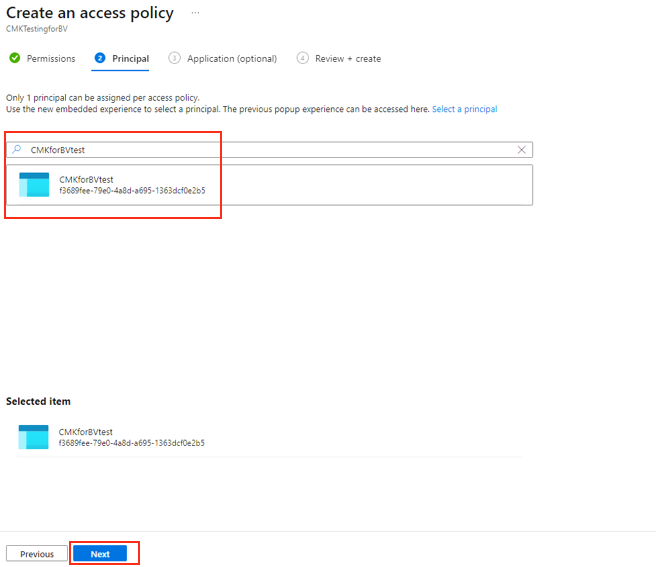

Siga estas etapas:

Vá para seu cofre de chaves>Políticas de acesso e selecione +Criar.

Especifique as ações para permitir na chave. Em Permissões de chave, selecione as operações Obter, Listar, Desencapsular Chave e Encapsular Chave. Em seguida, selecione Avançar.

Na guia Principal, pesquise seu cofre na caixa de pesquisa usando seu nome ou identidade gerenciada. Quando o cofre for exibido, selecione-o e selecione Avançar.

Selecione Adicionar para adicionar a nova política de acesso.

Selecione Salvar para salvar as alterações feitas na política de acesso do cofre de chaves.

Se você estiver usando uma identidade atribuída pelo usuário, deverá atribuir as mesmas permissões a ela.

Você também pode atribuir uma função RBAC ao cofre de Backup que contém as permissões mencionadas anteriormente, como a função Responsável pela Criptografia do Key Vault. Essa função pode conter permissões adicionais.

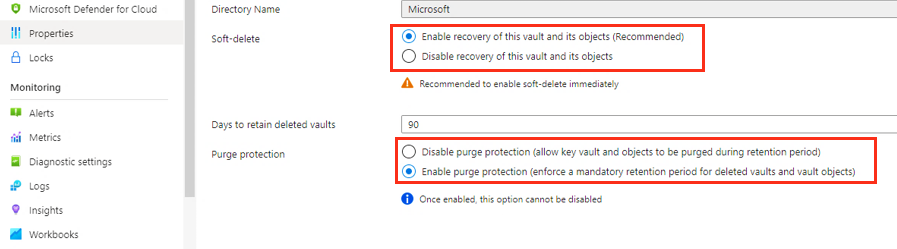

Habilitar a exclusão temporária e a proteção contra limpeza no Azure Key Vault

Você precisa habilitar a exclusão temporária e a proteção contra limpeza no cofre que armazena sua chave de criptografia.

Selecione um cliente:

Você pode definir essas propriedades na interface do Azure Key Vault, conforme mostrado na captura de tela a seguir. Como alternativa, você pode definir essas propriedades ao criar o cofre de chaves. Saiba mais sobre essas propriedades do Key Vault.

Atribuir a chave de criptografia ao cofre de Backup

Antes de selecionar a chave de criptografia para o cofre, verifique se você tem êxito:

- Habilitou a identidade gerenciada do cofre de backup e atribuiu as permissões necessárias a ela.

- Exclusão temporária e proteção contra limpeza habilitadas para o cofre de chaves.

Observação

Se houver alguma atualização nos detalhes atuais do cofre de chaves em Configurações de Criptografia com novas informações do cofre de chaves, a identidade gerenciada usada em Configurações de Criptografia precisará manter o acesso ao cofre de chaves original, com permissões Obter e Cancelar quebra de linha, e a chave deverá estar no estado Habilitado. Esse acesso é necessário para executar a rotação de chaves da chave anterior para a nova.

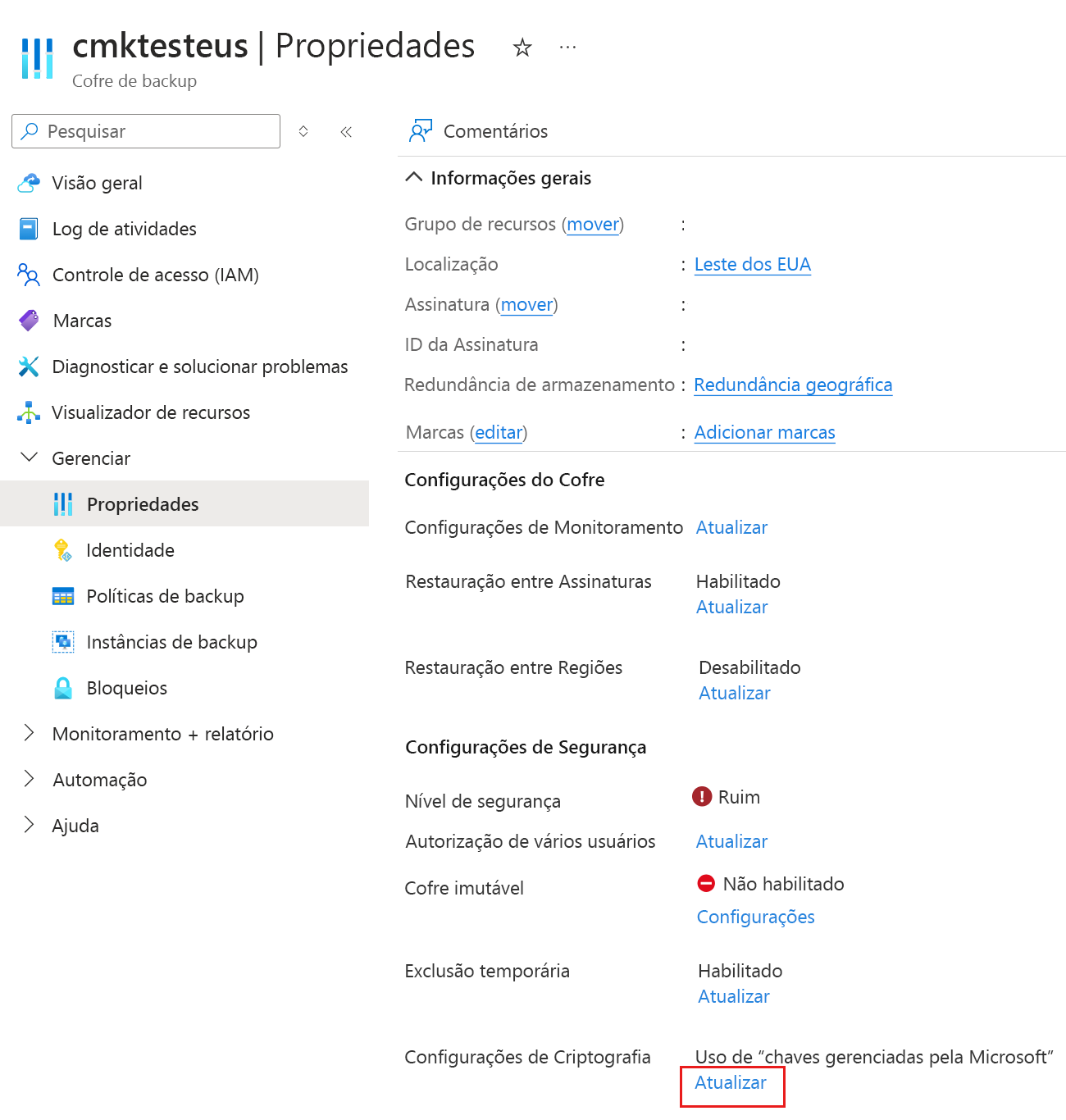

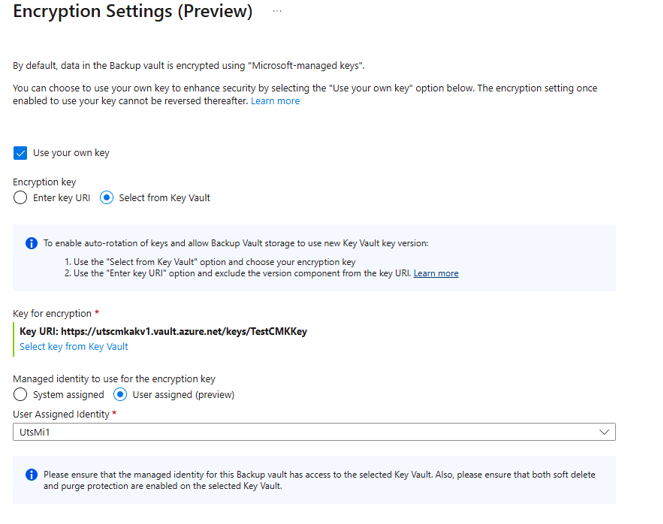

Para atribuir a chave, siga estas etapas:

Acesse Cofre de Backup>Propriedades.

Em Configurações de Criptografia, selecione Atualizar.

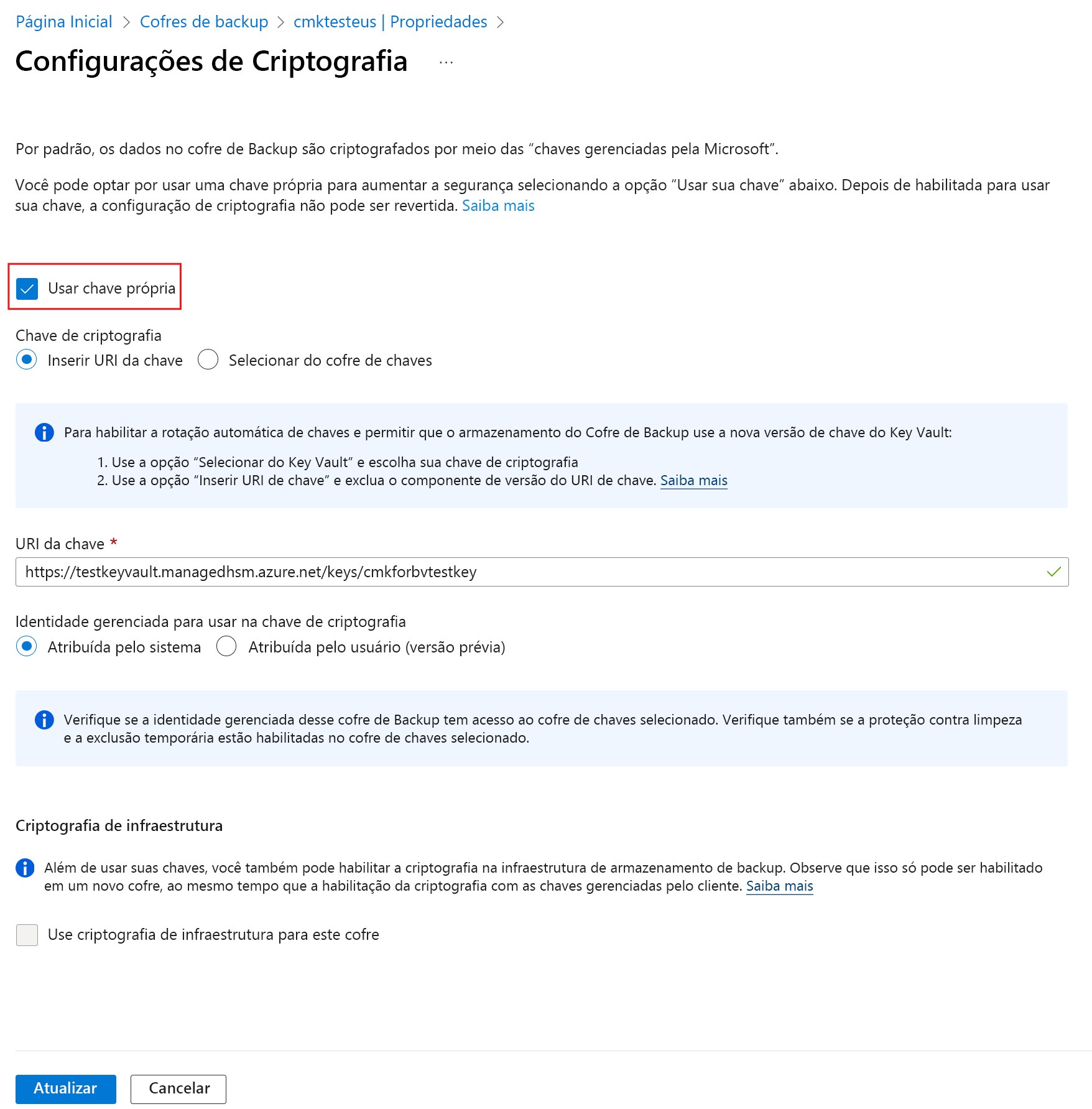

No painel Configurações de criptografia, selecione Usar sua própria chave e especifique a chave usando uma das seguintes opções. Use uma chave RSA que esteja em um estado habilitado e ativo.

Selecione Inserir URI da chave. Na caixa URI da chave, insira o URI da chave que você deseja usar para criptografar dados neste cofre de Backup. Você também pode obter esse URI de chave da chave correspondente no cofre de chaves.

Certifique-se de copiar o URI da chave corretamente. Recomendamos que você use o botão Copiar para área de transferência fornecido com o identificador de chave.

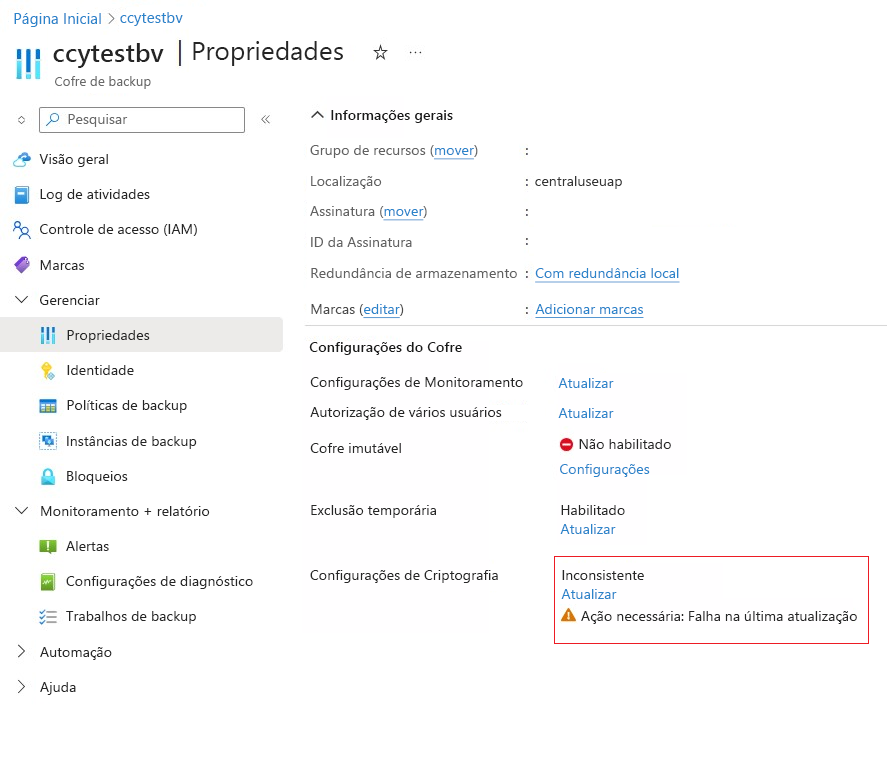

Quando você tenta atualizar as configurações de criptografia, mas a operação de atualização falha devido a um erro interno, a configuração de criptografia é atualizada para Inconsistente e requer sua atenção. Nesses casos, verifique os detalhes das configurações de criptografia, verifique se elas estão corretas. Por exemplo, a operação Configurações de Criptografia de Atualização é executada novamente com a Identidade Gerenciada existente anexada ao cofre. Se os detalhes das configurações de criptografia forem iguais, a operação de atualização não será afetada.

Além disso, se você desabilitar ou desanexar a identidade gerenciada que está sendo usada nas Configurações de Criptografia, as Configurações de Criptografia mudarão para o estado "Inconsistente", a menos que você reative a atribuição de identidade do sistema (se ela foi usada), conceda as permissões necessárias do Key Vault e execute a operação de atualização das Configurações de Criptografia novamente. Para a Identidade Atribuída pelo Usuário, quando você reanexar a identidade, o estado das Configurações de Criptografia será restaurado automaticamente se as permissões do Key Vault estiverem lá.

Quando você estiver especificando a chave de criptografia usando o URI de chave completa com o componente de versão, a chave não será automaticamente alocada. Você precisa atualizar as chaves manualmente especificando a nova chave ou versão quando necessário. Como alternativa, remova o componente de versão do URI de chave para obter rotação automática da versão da chave.

Escolha Selecionar no Key Vault. No painel Seletor de chaves, navegue até e selecione a chave no cofre de chaves.

Quando você especifica a chave de criptografia usando o painel Seletor de chaves, a versão da chave será rotacionada automaticamente sempre que uma nova versão da chave for habilitada. Saiba mais sobre como habilitar a rotação automática de chaves de criptografia.

Selecione Atualizar.

Acompanhe o progresso e o status da atribuição de chave de criptografia em Notificações.

Atualizar configurações de criptografia

Você pode atualizar as configurações de criptografia a qualquer momento. Sempre que você quiser usar um novo URI de chave, verifique se o cofre de chaves existente ainda tem acesso à identidade gerenciada e se a chave é válida. Caso contrário, ocorrerá uma falha na operação de atualização.

A identidade gerenciada que você deseja usar para criptografia precisa das permissões apropriadas.

Fazer backup em um cofre criptografado por meio de chaves gerenciadas pelo cliente

Antes de configurar a proteção de backup, confirme se você tem êxito:

- O cofre de Backup foi criado.

- A identidade gerenciada atribuída pelo sistema do cofre de Backup foi habilitada ou uma identidade gerenciada atribuída pelo usuário foi atribuída ao cofre.

- Permissões atribuídas ao cofre de Backup (ou à identidade gerenciada atribuída pelo usuário) para acessar chaves de criptografia do cofre de chaves.

- Exclusão temporária e proteção contra limpeza habilitadas para o cofre de chaves.

- Atribuiu uma chave de criptografia válida para o cofre de Backup.

O processo para configurar e executar backups em um cofre de Backup criptografado por meio de CMKs é o mesmo que o processo para configurar e executar backups em um cofre que usa PMKs. Não há alterações na experiência.

Suporte para o Ponto de Extremidade Privado

Use o Azure Key Vault com PE (Ponto de Extremidade Privado) com a Identidade Gerenciada Atribuída pelo Sistema do cofre.

Se o acesso à rede pública do Azure Key Vault estiver desabilitado, as restrições de acesso impedirão que você use o portal do Azure de fora do computador de rede habilitado para ponto de extremidade privado para Selecionar Key Vault e Chave no painel Configurações de Criptografia. No entanto, você poderá usar o URI de chave do Key Vault para fornecer detalhes da chave do Key Vault nas Configurações de Criptografia.

Solucionar problemas de erros de operação para configurações de criptografia

Esta seção lista os vários cenários de solução de problemas que você pode encontrar para a criptografia do cofre de Backup.

Falhas de backup, restauração e operações em segundo plano

Causas:

Causa 1: se houver um problema com as Configurações de Criptografia do cofre de Backup, como você removeu as permissões do cofre de chaves da identidade gerenciada das Configurações de Criptografia, desabilitou a identidade atribuída pelo sistema ou desanexou/excluiu a identidade gerenciada do cofre de Backup que você está usando para as configurações de criptografia, ocorrerá uma falha nos trabalhos de backup e restauração.

Causa 2: ocorrerá uma falha nas camadas de pontos de restauração e os trabalhos de expiração de pontos de restauração sem a exibição de erros no portal do Azure ou em outras interfaces (por exemplo, API REST ou CLI). Essas operações continuarão gerando falhas e custos.

Ações recomendadas:

Recomendação 1: restaure as permissões e atualize os detalhes da identidade gerenciada que têm acesso ao cofre de chaves.

Recomendação 2: restaure as configurações de criptografia necessárias para o cofre de Backup.

Permissões ausentes para uma identidade gerenciada

Código de erro: UserErrorCMKMissingMangedIdentityPermissionOnKeyVault

Causa: esse erro ocorre quando:

- A identidade gerenciada que você está usando para configurações de criptografia não tem permissões para acessar o cofre de chaves. Além disso, os trabalhos de backup ou restauração poderão falhar com esse código de erro se o acesso for removido depois que as configurações de criptografia forem atualizadas ou uma identidade gerenciada estiver desabilitada ou desanexada do cofre de Backup.

- Você está usando um URI de chave não RSA.

Ação recomendada: verifique se a identidade gerenciada que você usa para configurações de criptografia tem as permissões necessárias e se a chave é um tipo RSA. Em seguida, repita a operação.

Falha na autenticação do cofre

Código de erro: UserErrorCMKKeyVaultAuthFailure

Causa: a identidade gerenciada nas configurações de criptografia não tem as permissões necessárias para acessar o cofre de chaves ou a chave. A identidade gerenciada do cofre de backup (identidade atribuída pelo sistema ou atribuída pelo usuário usada para configurações de criptografia) deve ter as seguintes permissões no cofre de chaves:

Se o cofre de chaves estiver usando uma configuração RBAC baseada no IAM, você precisará de permissões de função internas do Usuário de Criptografia do Serviço de Criptografia do Key Vault.

Se você usar políticas de acesso, precisará de permissões Obter, Encapsular e Desencapsular.

O cofre de chaves e a chave não existem e eles não são acessíveis ao serviço de Backup do Azure por meio das configurações de rede.

Ação recomendada: verifique as políticas de acesso do Key Vault e conceda permissões de acordo.

Falha na exclusão do cofre

Código de erro: CloudServiceRetryableError

Causa: se houver um problema com suas Configurações de Criptografia do Cofre de Backup (como você removeu permissões do Key Vault/MHSM da identidade gerenciada das Configurações de Criptografia, a identidade atribuída pelo sistema desabilitada, desanexou/excluiu a identidade gerenciada do cofre de Backup usada para configurações de criptografia ou a chave do cofre de chaves/MHSM foi excluída), a exclusão do cofre poderá falhar.

Ação recomendada: para resolver esse problema:

- Verifique se a identidade gerenciada que está sendo usada para configurações de criptografia ainda tem as permissões para acessar o cofre de chaves/MHSM. Restaure-os antes de prosseguir para a exclusão do cofre.

- Reanexe/habilite a identidade gerenciada e atribua as permissões necessárias do Key Vault/MHSM.

- Se a chave do cofre de chaves for excluída, a exclusão do cofre poderá falhar. No entanto, para recuperar a chave excluída do estado Exclusão Temporária, verifique se você tem as permissões necessárias para a identidade gerenciada no cofre de chaves/MHSM e tente novamente a operação excluir cofre de backup.

Validar códigos de erro

O Backup do Azure valida o Azure Key Vault selecionado quando a CMK é aplicada no cofre de backup. Se o cofre de chaves não tiver as configurações necessárias (Exclusão Temporária Habilitada e Proteção contra Limpeza Habilitada), os seguintes códigos de erro serão exibidos:

UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Código de erro: UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Causa: a exclusão temporária não está habilitada no cofre de chaves.

Ação recomendada: habilite a exclusão temporária no cofre de chaves e repita a operação.

UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Código de erro: UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Causa: a Proteção contra Limpeza não está habilitada no cofre de chaves.

Ação recomendada: habilite a Proteção contra Limpeza no cofre de chaves e repita a operação.