Acessar o Key Vault em uma rede privada por meio de pontos de extremidade privados compartilhados

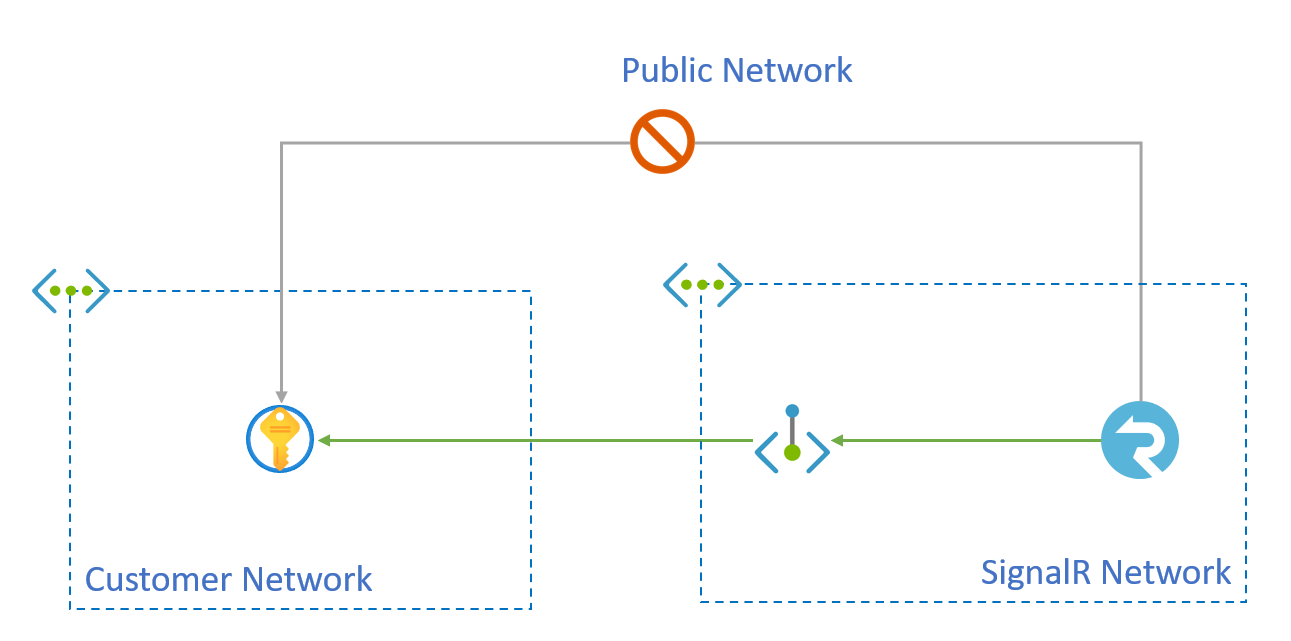

O Serviço do Azure SignalR pode acessar seu Key Vault em uma rede privada por meio de pontos de extremidade privados compartilhados. Dessa forma, o Key Vault não é exposto em uma rede pública.

Você pode criar pontos de extremidade privados por meio de APIs do Serviço do Azure SignalR para acesso compartilhado a um recurso integrado ao serviço do Link Privado do Azure. Esses pontos de extremidade, chamados de recursos de link privado compartilhado, são criados no ambiente de execução do SignalR e não podem ser acessados fora desse ambiente.

Neste artigo, você aprenderá a criar um ponto de extremidade privado compartilhado para o Key Vault.

Pré-requisitos

Você precisará dos seguintes recursos para concluir este artigo:

- Um grupo de recursos do Azure.

- Uma instância do Serviço do Azure SignalR.

- Uma instância do Azure Key Vault.

Os exemplos neste artigo usam a convenção de nomenclatura a seguir, embora você possa usar seus nomes.

- A ID de recurso deste Serviço do Azure SignalR é /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/contoso/providers/Microsoft.SignalRService/signalr/contoso-signalr.

- A ID do recurso do Azure Key Vault é /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/contoso/providers/Microsoft.KeyVault/vaults/contoso-kv.

- O restante dos exemplos mostra como o serviço contoso-signalr pode ser configurado para que suas chamadas para a função upstream passem por um ponto de extremidade privado em vez de rede pública.

Criar um recurso de link privado compartilhado para o Key Vault

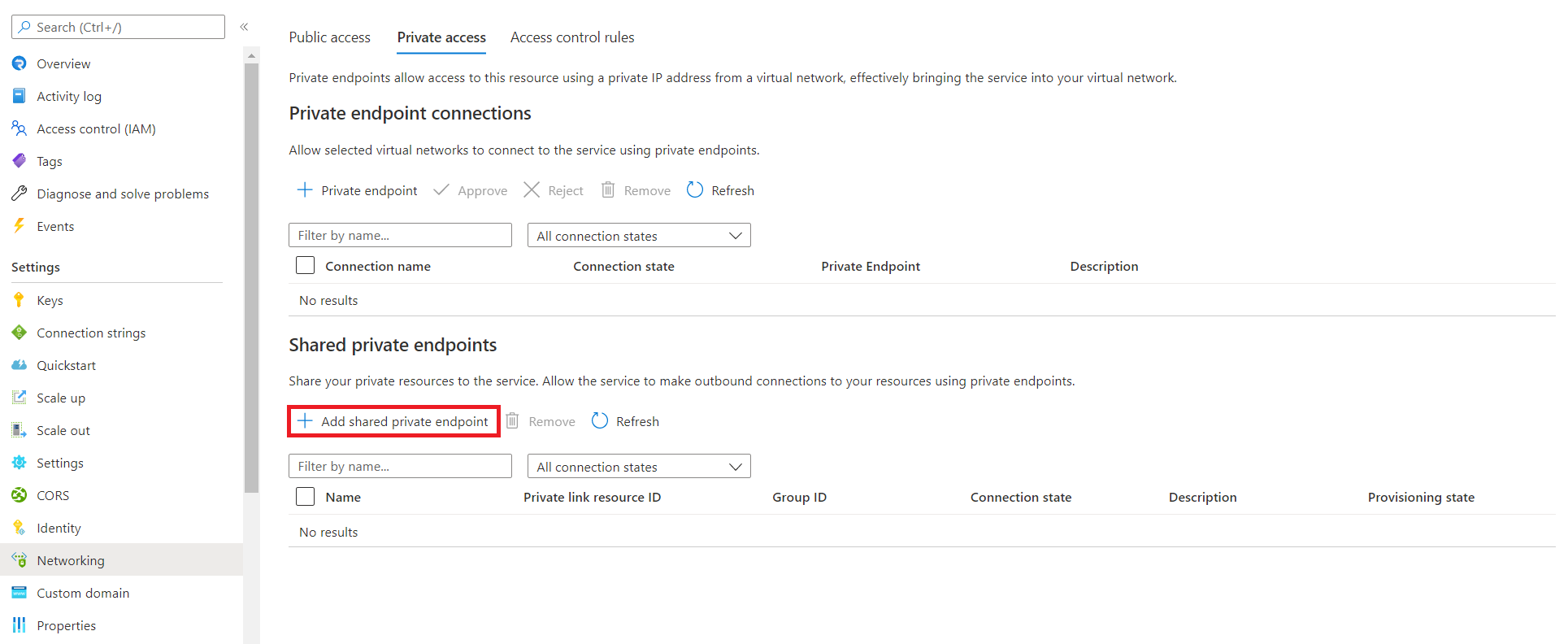

No portal do Azure, acesse o recurso do serviço do Azure SignalR.

Selecione Rede.

Selecione a guia Acesso privado.

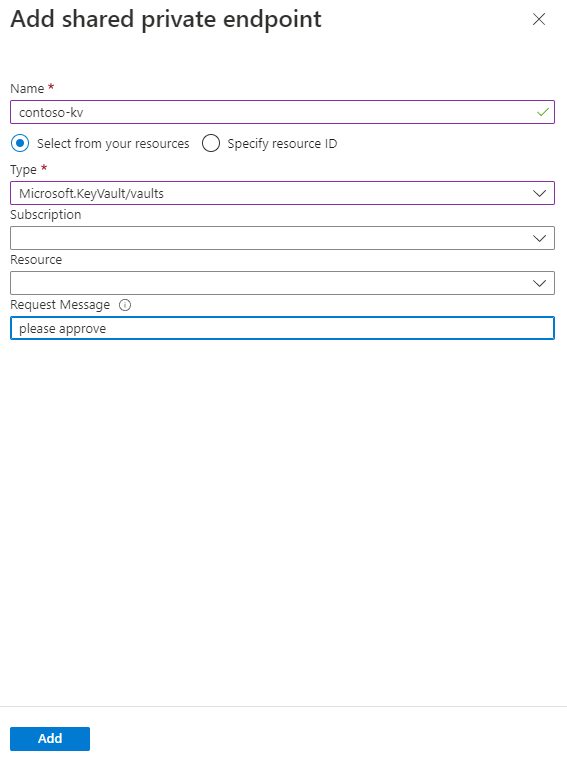

Selecione Adicionar ponto de extremidade privado compartilhado na seção Pontos de extremidade privados compartilhados.

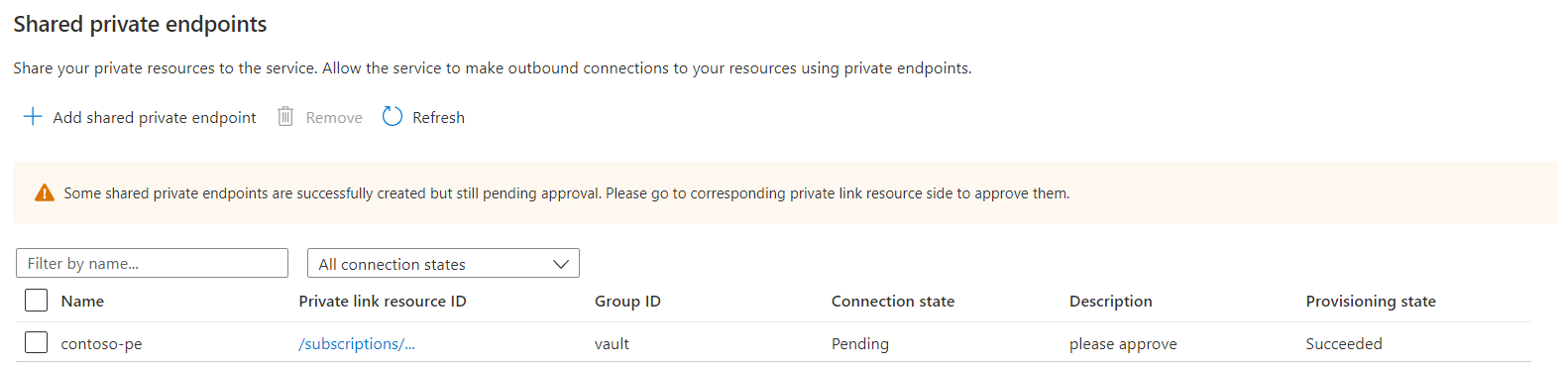

Insira as seguintes informações:

Campo descrição Nome O nome do ponto de extremidade privado compartilhado. Tipo Selecione Microsoft.KeyVault/vaults Assinatura A assinatura que contém seu Cofre de Chaves. Recurso Insira o nome do recurso Cofre de Chaves. Solicitar Mensagem Digite "por favor, aprove" Selecione Adicionar.

Quando você tiver adicionado o ponto de extremidade privado com êxito, o estado de provisionamento será Êxito. O estado da conexão será Pendente até que você aprove o ponto de extremidade no lado do Key Vault.

Aprovar a conexão do ponto de extremidade privado para o Key Vault

Acesse o recurso do Key Vault

Selecione a Rede.

Selecione a guia Conexões de ponto de extremidade privado. Após a operação assíncrona ter sido bem-sucedida, haverá uma solicitação para uma conexão de ponto de extremidade privado com a mensagem de solicitação da chamada à API anterior.

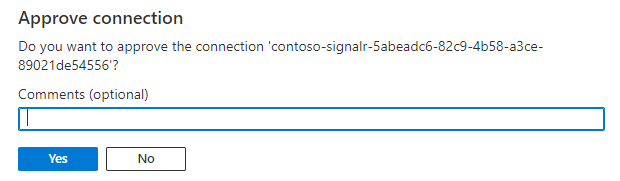

Selecione o ponto de extremidade privado criado pelo Serviço do SignalR e selecione Aprovar.

Selecione Sim para aprovar a conexão.

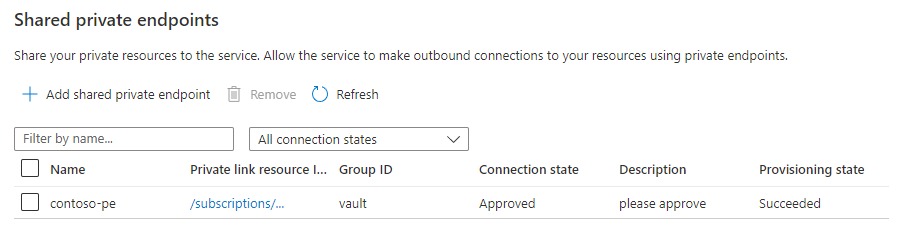

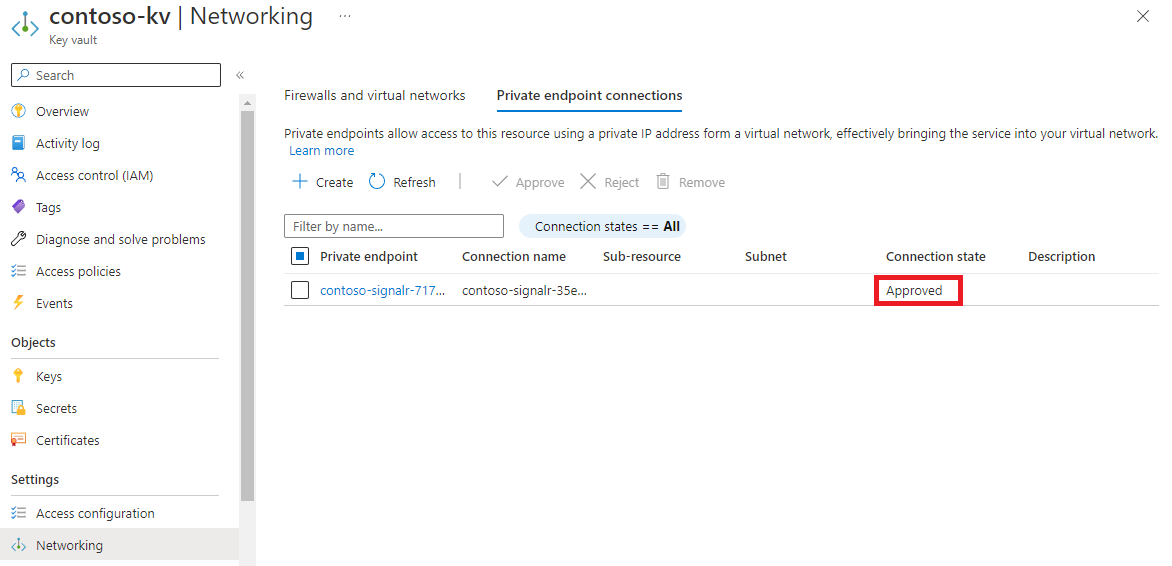

Verificar se o ponto de extremidade privado compartilhado está funcional

Após alguns minutos, a aprovação se propaga para o Serviço do SignalR e o estado da conexão é definido como Aprovado. Você pode verificar o estado usando o portal do Azure ou a CLI do Azure.

Quando o ponto de extremidade privado entre o Serviço do SignalR e o Azure Key Vault está funcional, o valor do estado de provisionamento é Êxito e o estado de conexão é Aprovado.

Limpeza

Se você não pretende usar os recursos criados neste artigo, exclua o grupo de recursos.

Cuidado

A exclusão do grupo de recursos exclui todos os recursos contidos nele. Se existirem recursos fora do escopo deste artigo no grupo de recursos especificado, eles também serão excluídos.