Configurar chaves gerenciadas pelo cliente com o Módulo de Segurança de Hardware gerenciado para criptografia de volume do Azure NetApp Files

A criptografia de volume do Azure NetApp Files com chaves gerenciadas pelo cliente com o HSM (Módulo de Segurança de Hardware) gerenciado é uma extensão para chaves gerenciadas pelo cliente para o recurso de criptografia de volumes do Azure NetApp Files. As chaves gerenciadas pelo cliente com HSM permitem que você armazene suas chaves de criptografia em um HSM FIPS 140-2 Nível 3 mais seguro em vez do serviço FIPS 140-2 Nível 1 ou Nível 2 usado pelo AKV (Azure Key Vault).

Requisitos

- Há suporte para chaves gerenciadas pelo cliente com HSM gerenciado usando a versão da API 2022.11 ou posterior.

- As chaves gerenciadas pelo cliente com HSM gerenciado só têm suporte para contas do Azure NetApp Files que não têm criptografia existente.

- Antes de criar um volume usando a chave gerenciada pelo cliente com volume de HSM gerenciado, você precisa ter:

- criado um Azure Key Vault que contenha pelo menos uma chave.

- O cofre de chaves deve ter a exclusão reversível e a proteção contra limpeza habilitadas.

- A chave precisa ser do tipo RSA.

- criado uma VNet com uma sub-rede delegada ao Microsoft.Netapp/volumes.

- uma identidade atribuída pelo usuário ou pelo sistema para sua conta do Azure NetApp Files.

- provisionado e ativado um HSM gerenciado.

- criado um Azure Key Vault que contenha pelo menos uma chave.

Regiões com suporte

- Austrália Central

- Austrália Central 2

- Leste da Austrália

- Sudeste da Austrália

- Brazil South

- Sudeste do Brasil

- Canadá Central

- Leste do Canadá

- Índia Central

- Centro dos EUA

- Leste da Ásia

- Leste dos EUA

- Leste dos EUA 2

- França Central

- Norte da Alemanha

- Centro-Oeste da Alemanha

- Israel Central

- Norte da Itália

- Leste do Japão

- Oeste do Japão

- Coreia Central

- Sul da Coreia

- Centro-Norte dos EUA

- Norte da Europa

- Leste da Noruega

- Oeste da Noruega

- Catar Central

- Norte da África do Sul

- Centro-Sul dos Estados Unidos

- Sul da Índia

- Sudeste Asiático

- Espanha Central

- Suécia Central

- Norte da Suíça

- Oeste da Suíça

- EAU Central

- Norte dos EAU

- Sul do Reino Unido

- Europa Ocidental

- Oeste dos EUA

- Oeste dos EUA 2

- Oeste dos EUA 3

Registrar o recurso

Esse recurso está atualmente na visualização. Você precisa registrar o recurso para usá-lo pela primeira vez. Após o registro, o recurso é habilitado e funciona em segundo plano. Nenhum controle de interface do usuário é necessário.

Registrar o recurso:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryptionVerifique o status do registro do recurso:

Observação

O RegistrationState pode ficar no estado

Registeringpor até 60 minutos antes de mudar paraRegistered. Aguarde até que o status seja Registrado antes de continuar.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

Você também pode usar os comandos da CLI do Azure az feature register e az feature show para registrar o recurso e exibir o status do registro.

Configurar chaves gerenciadas pelo cliente com HSM gerenciado para identidade atribuída pelo sistema

Quando você configura chaves gerenciadas pelo cliente com uma identidade atribuída pelo sistema, o Azure configura a conta do NetApp automaticamente adicionando uma identidade atribuída pelo sistema. A política de acesso é criada no seu Azure Key Vault com as permissões de chave Obter, Criptografar e Descriptografar.

Requisitos

Para usar uma identidade atribuída pelo sistema, o Azure Key Vault precisa ser configurado para usar a política de acesso do Cofre como seu modelo de permissão. Caso contrário, você precisa usar uma identidade atribuída pelo usuário.

Etapas

No portal do Azure, navegue até o Azure NetApp Files e selecione Criptografia.

No menu Criptografia, forneça os seguintes valores:

- Para Origem da chave de criptografia, selecione Chave Gerenciada pelo Cliente.

- Para o URI da chave, selecione Inserir URI da chave e forneça o URI para o HSM gerenciado.

- Selecione a Assinatura do NetApp.

- Para Tipo de identidade, selecione Atribuído pelo sistema.

Selecione Salvar.

Configurar chaves gerenciadas pelo cliente com HSM gerenciado para identidade atribuída pelo usuário

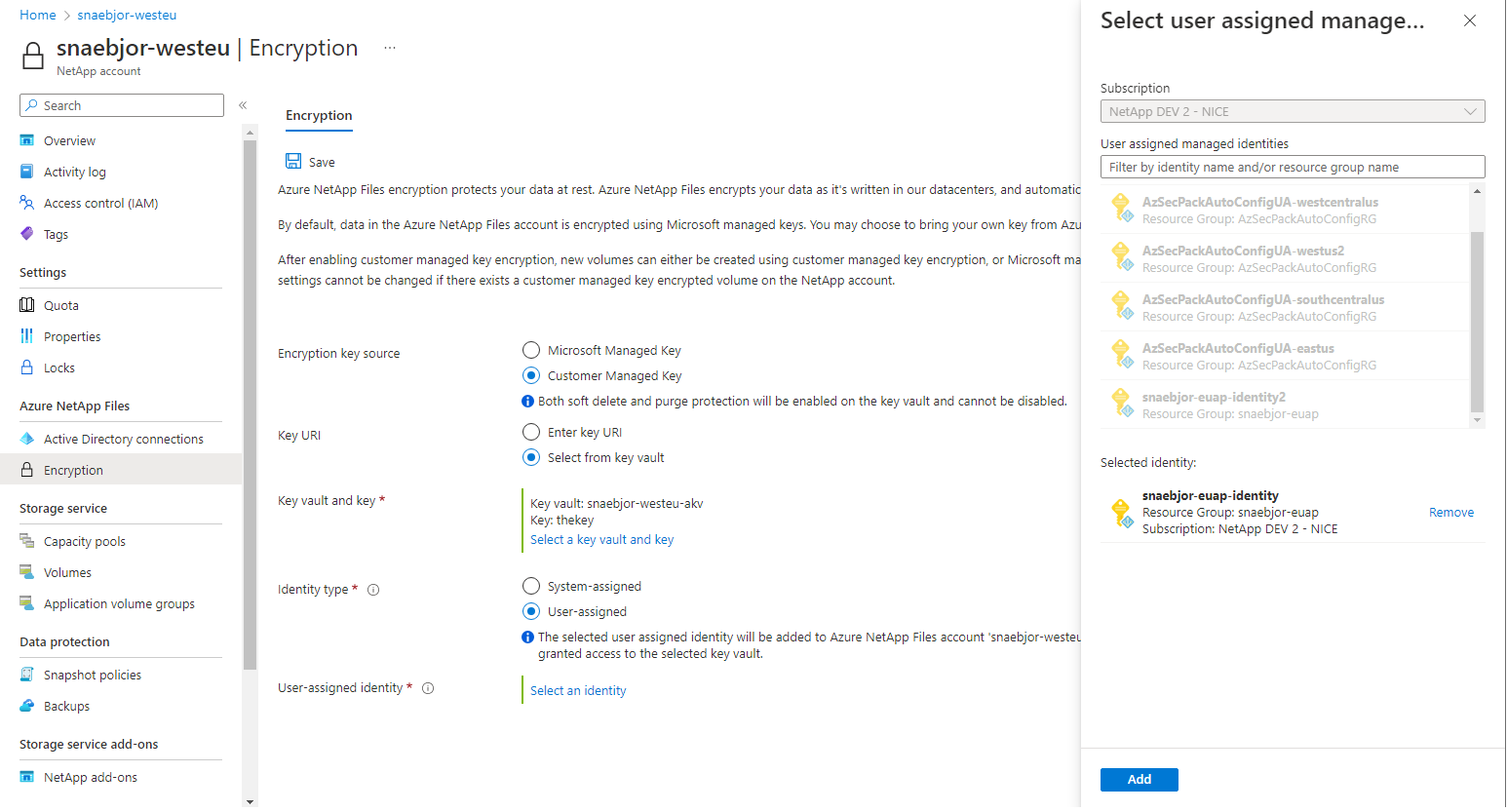

No portal do Azure, navegue até o Azure NetApp Files e selecione Criptografia.

No menu Criptografia, forneça os seguintes valores:

- Para Origem da chave de criptografia, selecione Chave Gerenciada pelo Cliente.

- Para o URI da chave, selecione Inserir URI da chave e forneça o URI para o HSM gerenciado.

- Selecione a Assinatura do NetApp.

- Para Tipo de identidade, selecione Atribuído pelo usuário.

Quando você seleciona Atribuído pelo usuário, um painel de contexto é aberto para selecionar a identidade.

- Se o Azure Key Vault estiver configurado para usar uma política de acesso do Cofre, o Azure configurará a conta do NetApp automaticamente e adicionará a identidade atribuída pelo usuário à sua conta do NetApp. A política de acesso é criada no seu Azure Key Vault com as permissões de chave Obter, Criptografar e Descriptografar.

- Se o seu Azure Key Vault está configurado para usar o RBAC (controle de acesso baseado em função) do Azure, verifique se a identidade atribuída pelo usuário selecionada tem uma atribuição de função no cofre de chaves com permissões para ações de dados:

- "Microsoft.KeyVault/vaults/keys/read"

- "Microsoft.KeyVault/vaults/keys/encrypt/action"

- "Microsoft.KeyVault/vaults/keys/decrypt/action" A identidade atribuída pelo usuário selecionada é adicionada à sua conta do NetApp. Devido ao RBAC ser personalizável, o portal do Azure não configura o acesso ao cofre de chaves. Para obter mais informações, confira Usando as permissões de segredo, chave e certificado do RBAC do Azure com o Key Vault

Selecione Salvar.