Gerenciar padrões de segurança do Azure Local

Aplica-se a: Azure Local 2311.2 e posterior

Este artigo descreve como gerenciar as configurações de segurança padrão para sua instância local do Azure. Você também pode modificar o controle de desvio e as configurações de segurança protegidas definidas durante a implantação para que seu dispositivo seja iniciado em um bom estado conhecido.

Pré-requisitos

Antes de começar, verifique se você tem acesso a um sistema local do Azure implantado, registrado e conectado ao Azure.

Exibir configurações padrão de segurança no portal do Azure

Para exibir as configurações padrão de segurança no portal do Azure, verifique se você aplicou a iniciativa MCSB. Para obter mais informações, consulte Aplicar a iniciativa Microsoft Cloud Security Benchmark.

Você pode usar as configurações padrão de segurança para gerenciar a segurança do sistema, o controle de desvios e as configurações principais protegidas em seu sistema.

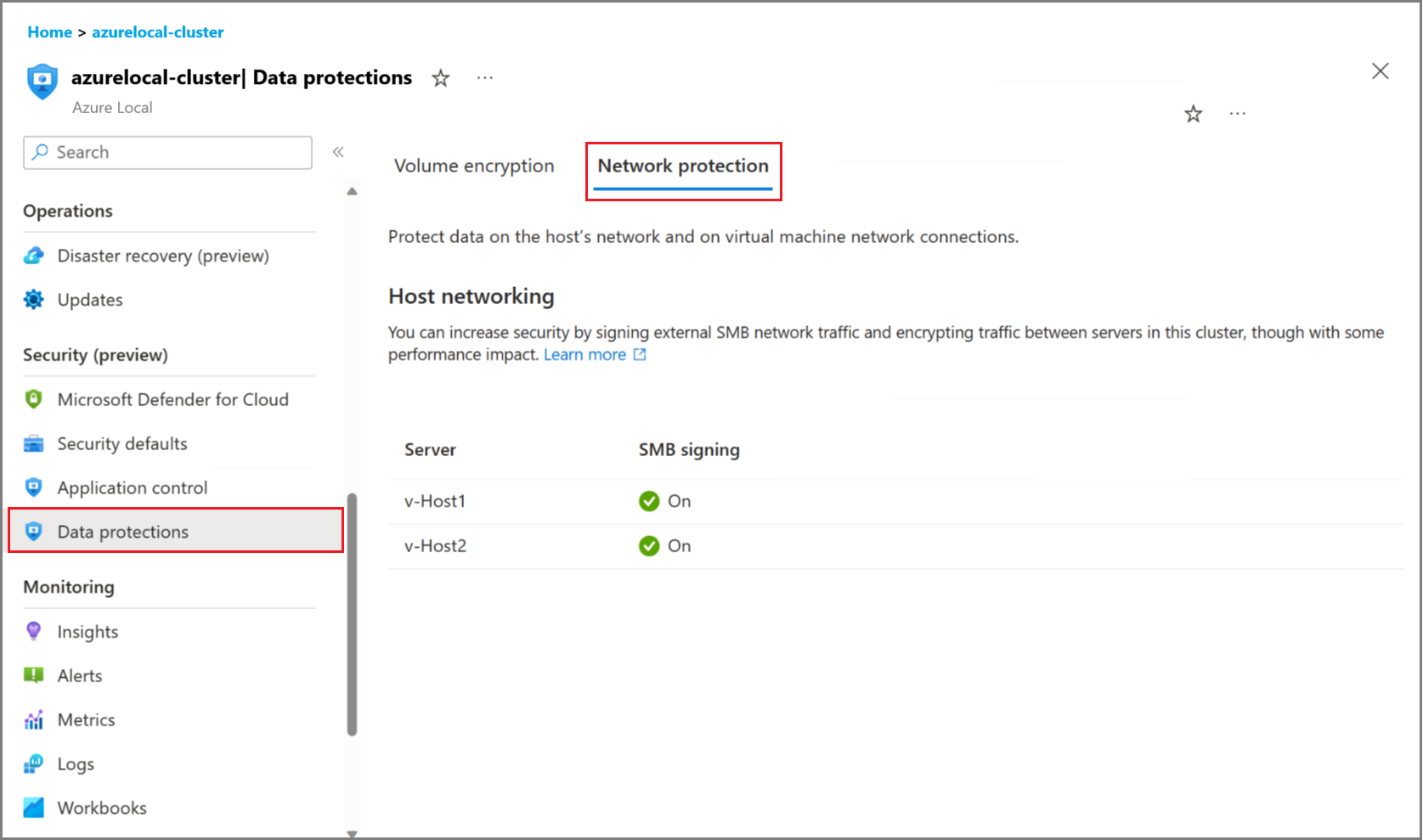

Exiba o status da assinatura SMB na guia Proteção de>rede de proteções de dados. A assinatura SMB permite que você assine digitalmente o tráfego SMB entre uma instância local do Azure e outros sistemas.

Exibir a conformidade da linha de base de segurança no portal do Azure

Depois de registrar sua instância local do Azure com o Microsoft Defender para Nuvem ou atribuir a política interna que os computadores Windows devem atender aos requisitos da linha de base de segurança de computação do Azure, um relatório de conformidade é gerado. Para obter a lista completa de regras com as quais sua instância local do Azure é comparada, consulte Linha de base de segurança do Windows.

Para um computador local do Azure, quando todos os requisitos de hardware para núcleo seguro são atendidos, a pontuação de conformidade esperada padrão é 321 de 324 regras, ou seja, 99% das regras estão em conformidade.

A tabela a seguir explica as regras que não estão em conformidade e a lógica da lacuna atual:

| Nome da regra | Estado de conformidade | Motivo | Comentários |

|---|---|---|---|

| Logon interativo: texto de mensagem para usuários tentando fazer logon | Não conformidade | Aviso - ""é igual a"" | Isso deve ser definido pelo cliente, ele não tem o controle de desvio habilitado. |

| Logon interativo: Título da mensagem para usuários tentando fazer logon | Não está em conformidade | Aviso - "" é igual a "" | Isso deve ser definido pelo cliente, ele não tem o controle de desvio habilitado. |

| Comprimento mínimo da senha | Não está em conformidade | Crítico - Sete é menor que o valor mínimo de 14. | Isso deve ser definido pelo cliente, ele não tem o controle de desvio habilitado para permitir que essa configuração se alinhe às políticas da sua organização. |

Corrigindo o cumprimento das regras

Para corrigir a conformidade das regras, execute os seguintes comandos ou use qualquer outra ferramenta de sua preferência:

Aviso legal: crie um valor personalizado para o aviso legal, dependendo das necessidades e políticas da sua organização. Execute os comandos a seguir:

Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeCaption" -Value "Legal Notice" Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeText" -Value "LegalNoticeText"Comprimento mínimo da senha: defina a política de comprimento mínimo da senha como 14 caracteres no computador local do Azure. O valor padrão é 7 e qualquer valor abaixo de 14 ainda é sinalizado pela política de linha de base de monitoramento. Execute os comandos a seguir:

net accounts /minpwlen:14

Gerenciar padrões de segurança com o PowerShell

Com a proteção contra desvios de variações ativada, você só pode modificar as configurações de segurança desprotegidas. Para modificar as configurações de segurança protegidas que formam a linha de base, você deve primeiro desabilitar a proteção contra desvios. Para exibir e baixar a lista completa de configurações de segurança, consulte Linha de base de segurança.

Modificar padrões de segurança

Comece com a linha de base de segurança inicial e, em seguida, modifique o controle de descompasso e as configurações de segurança protegidas definidas durante a implantação.

Ativar controle de desvio

Use as seguintes etapas para ativar o controle de desvio:

Conecte-se ao computador local do Azure.

Execute o cmdlet a seguir:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Local - Afeta apenas o nó local.

- Cluster - Afeta todos os nós no cluster usando o orquestrador.

Desativar o controle de desvio

Use as seguintes etapas para desativar o controle de desvio:

Conecte-se ao computador local do Azure.

Execute o cmdlet a seguir:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Local - Afeta apenas o nó local.

- Cluster - Afeta todos os nós no cluster usando o orquestrador.

Importante

Se você desativar o controle de desvio, as configurações protegidas poderão ser modificadas. Se você ativar o controle de desvio novamente, todas as alterações feitas nas configurações protegidas serão substituídas.

Definir configurações de segurança durante a implantação

Como parte da implantação, você pode modificar o controle de desvio e outras configurações de segurança que constituem a linha de base de segurança no cluster.

A tabela a seguir descreve as configurações de segurança que podem ser definidas em sua instância local do Azure durante a implantação.

| Área do recurso | Recurso | Descrição | Suporta controle de desvio? |

|---|---|---|---|

| Governança | Linha de base de segurança | Mantém os padrões de segurança em cada nó. Ajuda a proteger contra alterações. | Sim |

| Proteção de credenciais | Guarda de credenciais do Windows Defender | Usa segurança baseada em virtualização para isolar segredos de ataques de roubo de credenciais. | Sim |

| Controle do aplicativo | Controle de aplicativos do Windows Defender | Controla quais drivers e aplicativos podem ser executados diretamente em cada nó. | Não |

| Criptografia de dados em repouso | BitLocker para volume de inicialização do sistema operacional | Criptografa o volume de inicialização do sistema operacional em cada nó. | Não |

| Criptografia de dados em repouso | BitLocker para volumes de dados | Criptografa volumes compartilhados de cluster (CSVs) neste sistema | Não |

| Proteção de dados em trânsito | Assinatura para tráfego SMB externo | Assina o tráfego SMB entre este sistema e outros para ajudar a evitar ataques de retransmissão. | Sim |

| Proteção de dados em trânsito | Criptografia SMB para tráfego no cluster | Criptografa o tráfego entre os nós do sistema (na rede de armazenamento). | Não |

Modificar configurações de segurança após a implantação

Após a conclusão da implantação, você pode usar o PowerShell para modificar as configurações de segurança, mantendo o controle de desvios. Alguns recursos exigem uma reinicialização para entrar em vigor.

Propriedades do cmdlet do PowerShell

As propriedades de cmdlet a seguir são para o módulo AzureStackOSConfigAgent . O módulo é instalado durante a implantação.

Get-AzsSecurity-Escopo: <Local | PerNode | Todos os nós | Cluster>- Local - Fornece valor booleano (verdadeiro/Falso) no nó local. Pode ser executado em uma sessão remota regular do PowerShell.

- PerNode - Fornece valor booleano (verdadeiro/Falso) por nó.

- Relatório – requer o CredSSP ou um computador local do Azure usando uma conexão RDP (Remote Desktop Protocol).

- AllNodes – Fornece valor booleano (verdadeiro/Falso) calculado entre nós.

- Cluster – Fornece valor booleano do armazenamento ECE. Interage com o orquestrador e atua em todos os nós do cluster.

Enable-AzsSecurity-Escopo <Local | Cluster>Disable-AzsSecurity-Escopo <Local | Cluster>Nome do recurso - <CredentialGuard | Controle de Deriva | DRTM | HVCI | Mitigação de Canal Lateral | SMBEncryption | SMBSigning | EBF>

- Controle de deriva

- Credential Guard

- VBS (Virtualization Based Security) - Oferecemos suporte apenas ao comando enable.

- DRTM (Raiz Dinâmica de Confiança para Medição)

- HVCI (hipervisor imposto se a integridade do código)

- Mitigação de canal lateral

- Assinatura SMB

- Criptografia de cluster SMB

Importante

Enable AzsSecurityeDisable AzsSecurityos cmdlets só estão disponíveis em novas implantações ou em implantações atualizadas depois que as linhas de base de segurança são aplicadas corretamente aos nós. Para obter mais informações, consulte Gerenciar a segurança após a atualização do Azure Local.

A tabela a seguir documenta os recursos de segurança com suporte, se eles dão suporte ao controle de descompasso e se uma reinicialização é necessária para implementar o recurso.

| Nome | Recurso | Suporta controle de desvio | Reinicialização necessária |

|---|---|---|---|

| Habilitar |

Segurança baseada em virtualização (VBS) | Sim | Sim |

| Habilitar |

Credential Guard | Sim | Sim |

| Habilitar Desabilitar |

Raiz dinâmica de confiança para medição (DRTM) | Sim | Sim |

| Habilitar Desabilitar |

HVCI (integridade de código protegida por hipervisor) | Sim | Sim |

| Habilitar Desabilitar |

Mitigação de canal lateral | Sim | Sim |

| Habilitar Desabilitar |

Assinatura de SMB | Sim | Sim |

| Habilitar Desabilitar |

Criptografia de cluster SMB | Não, configuração de cluster | Não |

Próximas etapas

- Entenda a criptografia do BitLocker.