Registre seus computadores e atribua permissões para a implantação do Azure Local, versão 23H2

Aplica-se a: Azure Local 2311.2 e posterior

Este artigo descreve como registrar seus computadores locais do Azure e, em seguida, configurar as permissões necessárias para implantar o Azure Local, versão 23H2.

Pré-requisitos

Antes de começar, verifique se você concluiu os seguintes pré-requisitos:

Atenda aos pré-requisitos e conclua a lista de verificação de implantação.

Prepare seu ambiente do Active Directory .

Instale o sistema operacional Azure Stack HCI, versão 23H2 em cada computador.

Registre sua assinatura com os RPs (provedores de recursos) necessários. Você pode usar o portal do Azure ou o Azure PowerShell para se registrar. Você precisa ser um proprietário ou colaborador em sua assinatura para registrar os seguintes RPs de recurso:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Observação

A suposição é que a pessoa que registra a assinatura do Azure com os provedores de recursos é uma pessoa diferente daquela que está registrando os computadores locais do Azure com o Arc.

Se você estiver registrando os computadores como recursos do Arc, verifique se você tem as seguintes permissões no grupo de recursos em que os computadores foram provisionados:

- Integração de Azure Connected Machine

- Administrador de recursos de Azure Connected Machine

Para verificar se você tem essas funções, siga estas etapas no portal do Azure:

- Vá para a assinatura que você usa para a implantação local do Azure.

- Vá para o grupo de recursos em que você planeja registrar os computadores.

- No painel esquerdo, vá para Controle de Acesso (IAM).

- No painel direito, vá para Atribuições de função. Verifique se você tem as funções de Integração de Máquina Conectada do Azure e Administrador de Recursos de Máquina Conectada do Azure atribuídas.

Verifique suas políticas do Azure. Verifique se:

- As políticas do Azure não estão bloqueando a instalação de extensões.

- As políticas do Azure não estão bloqueando a criação de determinados tipos de recursos em um grupo de recursos.

- As políticas do Azure não estão bloqueando a implantação de recursos em determinados locais.

Registrar computadores com o Azure Arc

Importante

Execute estas etapas como um administrador local em cada computador local do Azure que você pretende cluster.

Defina os parâmetros. O script usa os seguintes parâmetros:

Parâmetros Descrição SubscriptionIDA ID da assinatura usada para registrar seus computadores no Azure Arc. TenantIDA ID do locatário usada para registrar seus computadores no Azure Arc. Vá para sua ID do Microsoft Entra e copie a propriedade ID do locatário. ResourceGroupO grupo de recursos pré-criado para o registro do Arc das máquinas. Um grupo de recursos será criado se não existir. RegionA região do Azure usada para registro. Consulte as regiões com suporte que podem ser usadas. AccountIDO usuário que registra e implanta a instância. ProxyServerParâmetro opcional. Endereço do servidor proxy quando necessário para conectividade de saída. DeviceCodeO código do dispositivo exibido no console em https://microsoft.com/devicelogine é usado para entrar no dispositivo.#Define the subscription where you want to register your machine as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your machine as Arc device $RG = "YourResourceGroupName" #Define the region to use to register your server as Arc device #Do not use spaces or capital letters when defining region $Region = "eastus" #Define the tenant you will use to register your machine as Arc device $Tenant = "YourTenantID" #Define the proxy address if your Azure Local deployment accesses the internet via proxy $ProxyServer = "http://proxyaddress:port"Conecte-se à sua conta do Azure e defina a assinatura. Você precisará abrir o navegador no cliente que está usando para se conectar ao computador e abrir esta página:

https://microsoft.com/devicelogine inserir o código fornecido na saída da CLI do Azure para autenticar. Obtenha o token de acesso e o ID da conta para o registro.#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken -WarningAction SilentlyContinue).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.IdPor fim, execute o script de registro do Arc. O script demora alguns minutos para ser executado.

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServerSe você estiver acessando a Internet por meio de um servidor proxy, precisará passar o

-proxyparâmetro e fornecer o servidor proxy comohttp://<Proxy server FQDN or IP address>:Portao executar o script.Para obter uma lista de regiões do Azure com suporte, consulte Requisitos do Azure.

Depois que o script for concluído com êxito em todos os computadores, verifique se:

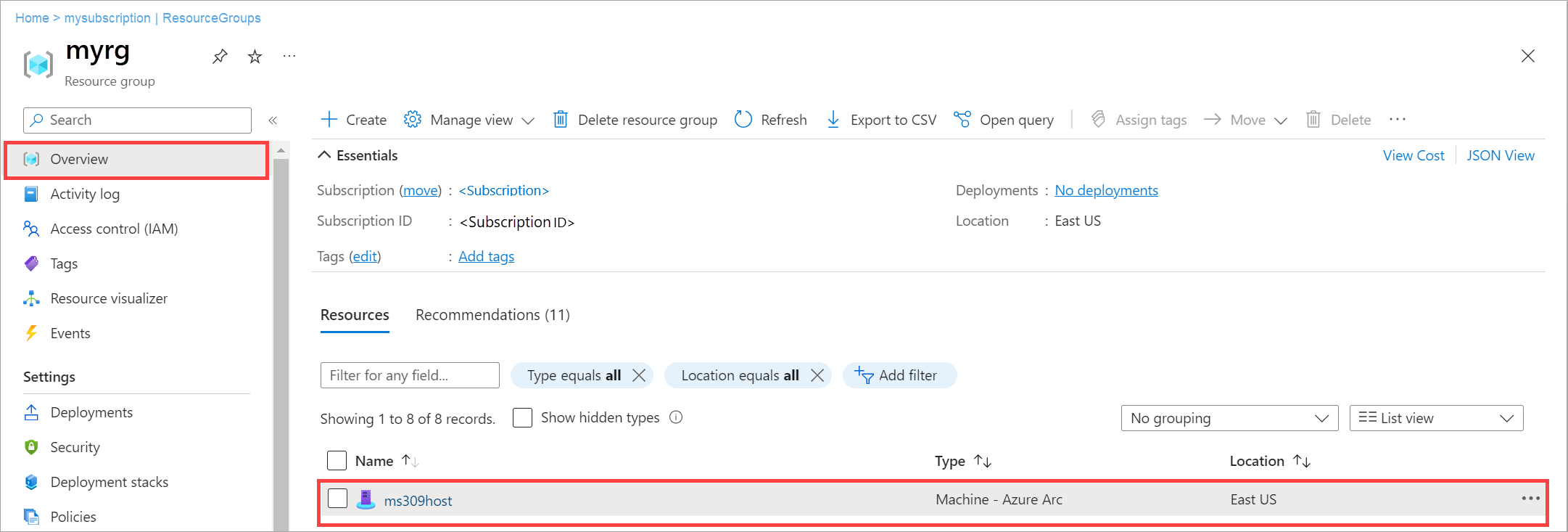

Suas máquinas estão registradas no Arc. Vá para o portal do Azure e, em seguida, vá para o grupo de recursos associado ao registro. Os computadores aparecem no grupo de recursos especificado como recursos do tipo Computador – Azure Arc .

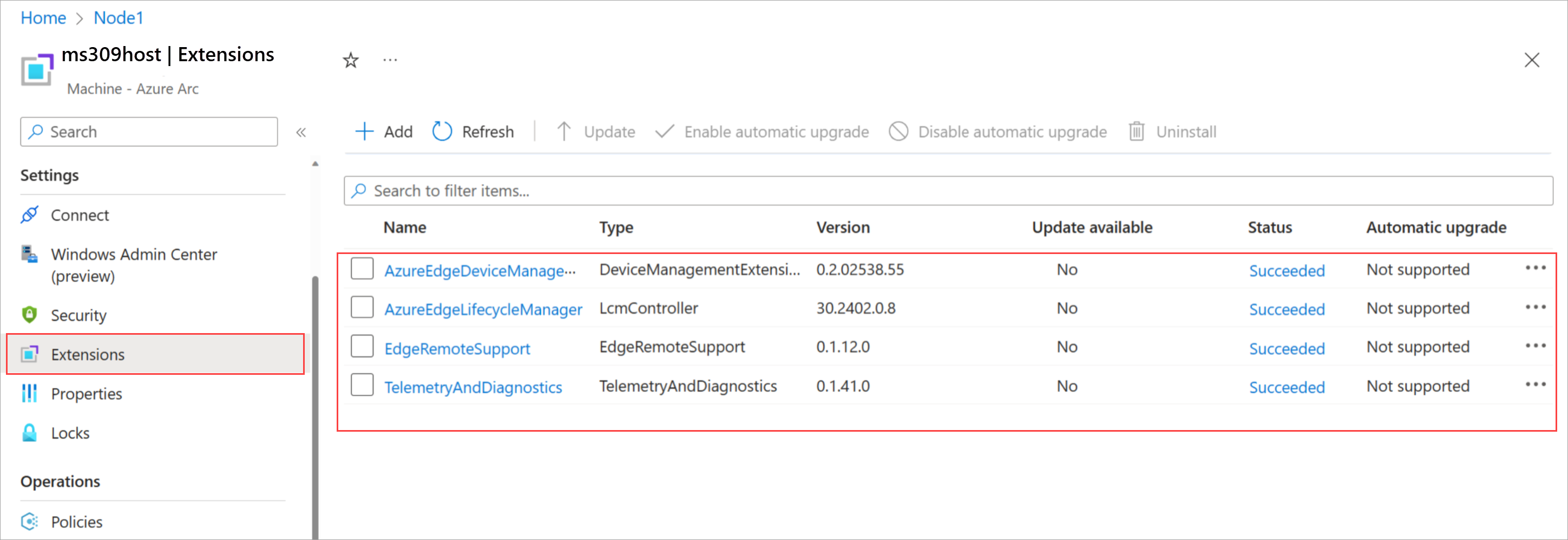

As extensões locais obrigatórias do Azure são instaladas em seus computadores. No grupo de recursos, selecione o computador registrado. Vá para as Extensões. As extensões obrigatórias aparecem no painel direito.

Atribuir permissões necessárias para implantação

Esta seção descreve como atribuir permissões do Azure para implantação no portal do Azure.

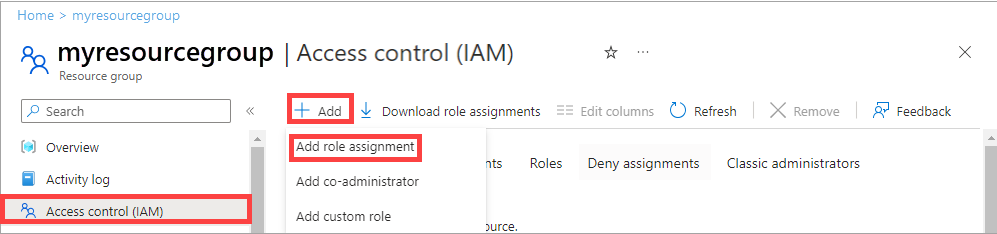

No portal do Azure, acesse a assinatura usada para registrar os computadores. No painel esquerdo, selecione Controle de acesso (IAM) . No painel direito, selecione + Adicionar e, na lista suspensa, selecione Adicionar atribuição de função.

Percorra as guias e atribua as seguintes permissões de função ao usuário que implanta a instância:

- Administrador do Azure Stack HCI

- Leitor

No portal do Azure, acesse o grupo de recursos usado para registrar os computadores em sua assinatura. No painel esquerdo, selecione Controle de acesso (IAM) . No painel direito, selecione + Adicionar e, na lista suspensa, selecione Adicionar atribuição de função.

Percorra as guias e atribua as seguintes permissões ao usuário que implanta a instância:

- Administrador de Acesso a Dados do Key Vault: essa permissão é necessária para gerenciar permissões do plano de dados para o cofre de chaves usado para implantação.

- Oficial de Segredos do Key Vault: essa permissão é necessária para ler e gravar segredos no cofre de chaves usado para implantação.

- Colaborador do Key Vault: essa permissão é necessária para criar o cofre de chaves usado para implantação.

- Colaborador da Conta de Armazenamento: essa permissão é necessária para criar a conta de armazenamento usada para implantação.

No painel direito, vá para Atribuições de função. Verifique se o usuário de implantação tem todas as funções configuradas.

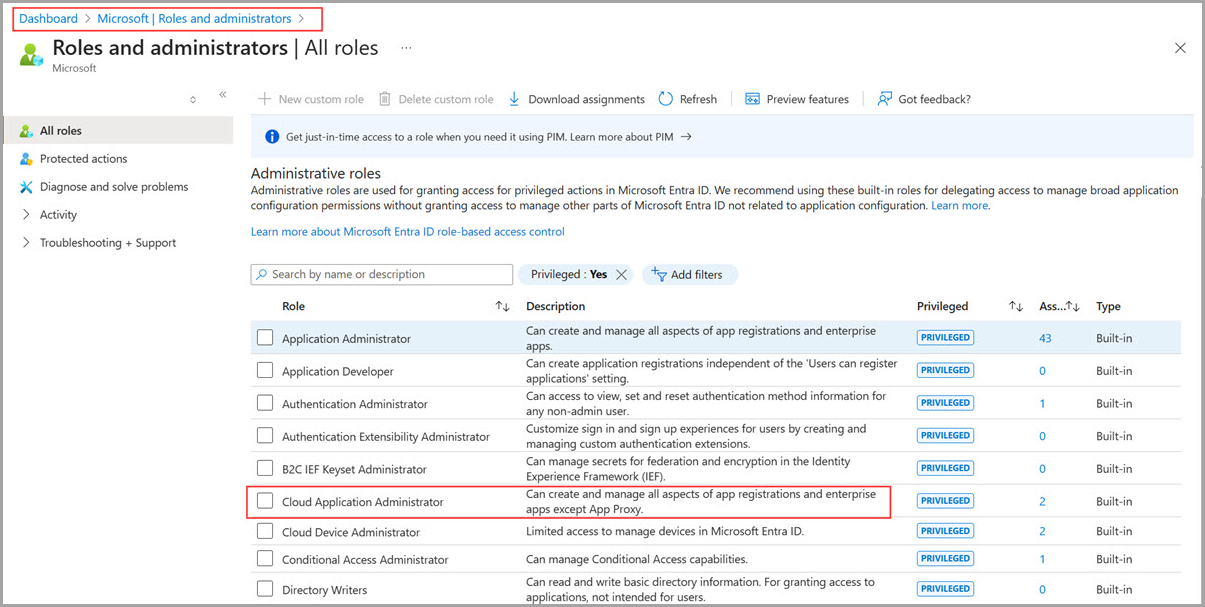

No portal do Azure, acesse Funções e Administradores do Microsoft Entra e atribua a permissão de função Administrador de Aplicativos de Nuvem no nível do locatário do Microsoft Entra.

Observação

A permissão de Administrador de Aplicativos de Nuvem é temporariamente necessária para criar a entidade de serviço. Após a implantação, essa permissão pode ser removida.

Próximas etapas

Depois de configurar o primeiro computador em sua instância, você estará pronto para implantar usando o portal do Azure:

- Implante usando o portal do Azure.