Visão geral de acesso e identidade do Kubernetes habilitado para Azure Arc

Você pode autenticar, autorizar e controlar o acesso aos clusters do Kubernetes habilitados para Azure Arc. Este tópico fornece uma visão geral das opções para fazer isso com seus clusters Kubernetes habilitados para Arc.

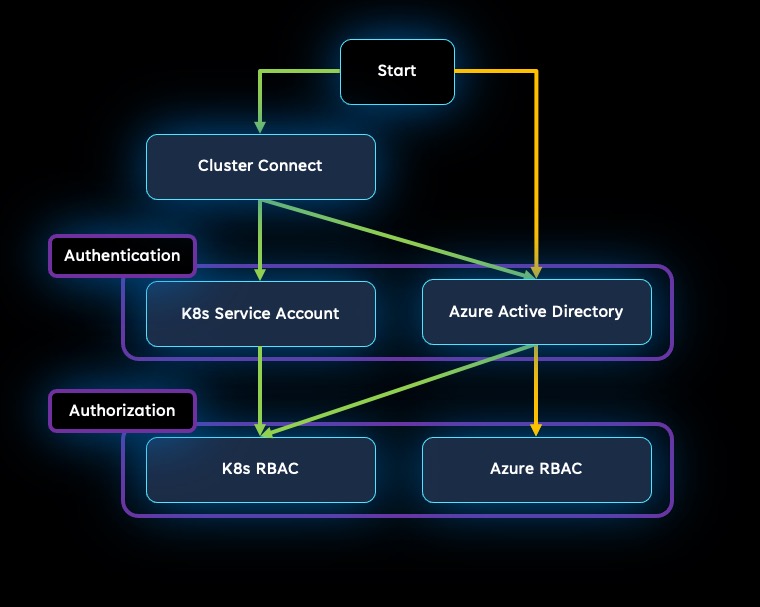

Esta imagem mostra as maneiras pelas quais essas diferentes opções podem ser usadas:

Você também pode usar a conexão de cluster e o RBAC do Azure juntos se isso for mais apropriado para suas necessidades.

Opções de conectividade

Ao planejar como os usuários autenticarão e acessarão clusters Kubernetes habilitados para Arc, a primeira decisão é se você deseja ou não usar o recurso de conexão de cluster.

Conexão de cluster

O recurso de conexão de cluster do Kubernetes habilitado para Azure Arc fornece conectividade com o apiserver do cluster. Essa conectividade não exige que nenhuma porta de entrada seja habilitada no firewall. Um agente de proxy reverso em execução no cluster pode iniciar com segurança uma sessão com o serviço do Azure Arc de uma maneira de saída.

Com a conexão de cluster, os clusters habilitados para Arc podem ser acessados no Azure ou na Internet. Esse recurso pode ajudar a habilitar cenários interativos de depuração e solução de problemas. A conexão de cluster também pode exigir menos interação para atualizações quando as permissões são necessárias para novos usuários. Todas as opções de autorização e autenticação descritas neste artigo funcionam com a conexão de cluster.

A conexão de cluster será necessária se você quiser usar locais personalizados ou exibindo recursos do Kubernetes do portal do Azure.

Para obter mais informações, consulte Usar a conexão de cluster para se conectar com segurança aos clusters do Kubernetes habilitados para Azure Arc.

ID do Microsoft Entra e RBAC do Azure sem conexão de cluster

Se você não quiser usar a conexão de cluster, poderá autenticar e autorizar os usuários para que eles possam acessar o cluster conectado usando microsoft Entra ID e RBAC do Azure (controle de acesso baseado em função) do Azure. Usar o Azure RBAC em Kubernetes habilitados para Azure Arc permite controlar o acesso concedido aos usuários em seu locatário, gerenciando o acesso diretamente do Azure usando recursos familiares de identidade e acesso do Azure. Você também pode configurar funções no escopo da assinatura ou do grupo de recursos, permitindo que elas sejam distribuídas para todos os clusters conectados dentro desse escopo.

O RBAC do Azure dá suporte de acesso condicional, permitindo que você habilite acesso just-in-time ao cluster ou limite o acesso a clientes ou dispositivos aprovados.

O RBAC do Azure também dá suporte a um modo direto de comunicação, usando identidades do Microsoft Entra para acessar clusters conectados diretamente de dentro do datacenter, em vez de exigir que todas as conexões passem pelo Azure.

O RBAC do Azure no Kubernetes habilitado para Arc está atualmente em versão prévia pública. Para obter mais informações, veja Usar o Azure RBAC em clusters Kubernetes habilitados para Azure Arc.

Opções de autenticação

A autenticação é o processo de verificação da identidade de um usuário. Há duas opções para autenticação em um cluster Kubernetes habilitado para Arc: conexão de cluster e RBAC do Azure.

autenticação do Microsoft Entra

O recurso Azure RBAC no Kubernetes habilitado para Arc permite que você use o Microsoft Entra ID para permitir que os usuários em seu locatário do Azure acessem seus clusters Kubernetes conectados.

Você também pode usar a autenticação do Microsoft Entra com a conexão de cluster. Para obter mais informações, consulte opção de autenticação do Microsoft Entra.

Autenticação de token de serviço

Com a conexão de cluster, você pode optar por autenticar por meio de Contas de serviço.

Para obter mais informações, consulte opção de autenticação de token de conta de serviço.

Opções de autorização

A autorização concede a um usuário autenticado a permissão para executar ações especificadas. Com o Kubernetes habilitado para Azure Arc, há duas opções de autorização, ambas usando o RBAC (controle de acesso baseado em função):

- RBAC do Azure (controle de acesso baseado em função) do Azure usa a Microsoft Entra ID e o Azure Resource Manager para fornecer gerenciamento de acesso refinado aos recursos do Azure. Isso permite que os benefícios das atribuições de função do Azure, como logs de atividades que acompanham todas as alterações feitas, sejam usados com seus clusters Kubernetes habilitados para Azure Arc.

- RBAC do Kubernetes (controle de acesso baseado em função) do Kubernetes permite configurar dinamicamente as políticas por meio da API do Kubernetes para que usuários, grupos e contas de serviço tenham acesso apenas a recursos específicos do cluster.

Embora o RBAC do Kubernetes funcione apenas em recursos do Kubernetes em seu cluster, o RBAC do Azure funciona em recursos em sua assinatura do Azure.

Autorização do RBAC do Azure

RBAC (controle de acesso baseado em função) do Azure é um sistema de autorização criado no Azure Resource Manager e na Microsoft Entra ID que fornece gerenciamento de acesso refinado de recursos do Azure. Com o RBAC do Azure, as definições de função descrevem as permissões a serem aplicadas. Você atribui essas funções a usuários ou grupos por meio de uma atribuição de função para um escopo específico. O escopo pode estar em toda a assinatura ou limitado a um grupo de recursos ou a um recurso individual, como um cluster do Kubernetes.

Se você estiver usando a autenticação do Microsoft Entra sem conexão de cluster, a autorização do RBAC do Azure será sua única opção para autorização.

Se você estiver usando a conexão de cluster com a autenticação do Microsoft Entra, terá a opção de usar o RBAC do Azure para conectividade com o apiserver do cluster. Para obter mais informações, consulte opção de autenticação do Microsoft Entra.

Autorização do RBAC do Kubernetes

RBAC do Kubernetes fornece filtragem granular de ações do usuário. Com o RBAC do Kubernetes, você atribui permissão a usuários ou grupos para criar e modificar recursos ou exibir logs de cargas de trabalho do aplicativo em execução. Você pode criar funções para definir permissões e atribuir essas funções a usuários com associações de função. As permissões podem estar no escopo de um único namespace ou em todo o cluster.

Se você estiver usando a conexão de cluster com a opção de autenticação de token de conta de serviço, deverá usar o RBAC do Kubernetes para fornecer conectividade ao apiserver do cluster. Essa conectividade não exige que nenhuma porta de entrada seja habilitada no firewall. Um agente de proxy reverso em execução no cluster pode iniciar com segurança uma sessão com o serviço do Azure Arc de uma maneira de saída.

Se você estiver usando conexão de cluster com a autenticação do Microsoft Entra, você também terá a opção de usar o RBAC do Kubernetes em vez do RBAC do Azure.

Próximas etapas

- Saiba mais sobre Microsoft Entra ID do Azure e RBAC (controle de acesso baseado em função) do Azure.

- Saiba mais sobre acesso de conexão de cluster aos clusters do Kubernetes habilitados para Azure Arc.

- Saiba mais sobre Azure RBAC em Kubernetes habilitados para Azure Arc

- Saiba mais sobre opções de acesso e identidade para clusters do AKS (Serviço de Kubernetes do Azure).