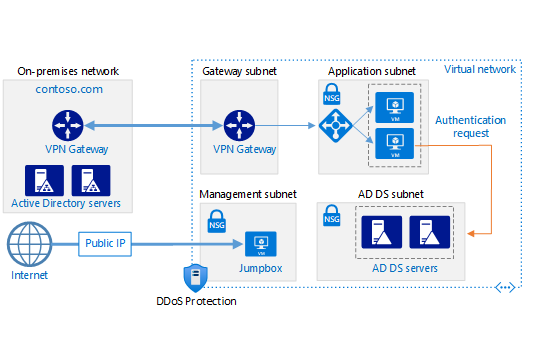

Esta arquitetura mostra como estender um domínio do Active Directory local para o Azure para prestar serviços de autenticação distribuídos.

Arquitetura

Baixe um Arquivo Visio dessa arquitetura.

Esta arquitetura estende a arquitetura de rede híbrida mostrada em Conectar uma rede local ao Azure usando um Gateway de VPN.

Workflow

- Rede local. A rede local inclui servidores locais do Active Directory que podem realizar a autenticação e autorização para componentes localizados localmente.

- Servidores do Active Directory. Esses servidores são controladores de domínio que implementam serviços de diretório (AD DS) em execução como VMs na nuvem. Eles podem fornecer autenticação dos componentes em execução na sua rede virtual do Azure.

- Sub-rede do Active Directory. Os servidores do AD DS (Active Directory Domain Services) são hospedados em uma sub-rede separada. As regras de NSG (grupo de segurança de rede) protegem os servidores do AD DS e fornecem um firewall em tráfego de fontes inesperadas.

- Sincronização do Gateway de VPN do Azure e do Active Directory. O Gateway de VPN fornece uma conexão entre a rede local e a Rede Virtual do Azure. Essa conexão pode ser uma conexão VPN ou por meio do Azure ExpressRoute. Todas as solicitações de sincronização entre os servidores do Active Directory na nuvem e local passam pelo gateway. UDRs (rotas definidas pelo usuário) lidar com o roteamento para o tráfego local passado para o Azure.

Componentes

- O Microsoft Entra ID é um serviço de identidade empresarial que fornece logon único, autenticação multifator e acesso condicional.

- O Gateway de VPN do Azure é um serviço que usa um gateway de rede virtual para enviar tráfego criptografado entre uma rede virtual do Azure e um local na Internet pública.

- O ExpressRoute permite que você estenda suas redes locais para a nuvem da Microsoft em uma conexão privada com a ajuda de um provedor de conectividade.

- A Rede Virtual é o bloco de construção fundamental para redes privadas no Azure. Você pode usá-la para habilitar os recursos do Azure, como máquinas virtuais, podem se comunicar com segurança entre si, com a Internet e com redes locais por meio da rede local.

Detalhes do cenário

Se a sua aplicação estiver hospedada parcialmente no local e parcialmente no Azure, a replicação do AD DS no Azure poderá ser mais eficiente. A replicação pode reduzir a latência causada pelo envio de solicitações de autenticação da nuvem de volta para o AD DS em execução local.

Veja outras considerações em Escolher uma solução para a integração do Active Directory local ao Azure.

Possíveis casos de uso

Esta arquitetura é comumente usada quando uma conexão VPN ou ExpressRoute conecta as redes virtuais locais e do Azure. Essa arquitetura também dá suporte à replicação bidirecional, o que significa que alterações podem ser feitas localmente ou na nuvem, e ambas as fontes serão mantidas consistentes. Usos típicos dessa arquitetura incluem aplicativos híbridos em que a funcionalidade é distribuída entre o local e o Azure, e os aplicativos e serviços que realizam autenticação usando o Active Directory.

Recomendações

As recomendações a seguir aplicam-se à maioria dos cenários. Siga estas recomendações, a menos que você tenha um requisito específico que as substitua.

Recomendações de VM

Determine seus requisitos de tamanho da VM com base no volume esperado de solicitações de autenticação. Use as especificações de computadores que hospedam o AD DS local como um ponto de partida e corresponda-as aos tamanhos de VM do Azure. Uma vez implantada, monitore a utilização e a escala ou redução vertical com base na carga real das VMs. Para obter mais informações sobre o dimensionamento de controladores de domínio do AD DS, consulte Planejamento de capacidade para Active Directory Domain Services.

Crie um disco de dados virtual separado para armazenar o banco de dados, os logs e a pasta sysvol do Active Directory. Não armazene esses itens no mesmo disco do sistema operacional. Por padrão, os disco de dados estão anexados a uma VM usando cache write-through. No entanto, essa forma de armazenamento em cache pode entrar em conflito com os requisitos do AD DS. Por esse motivo, defina a configuração de Preferência de Cache do Host no disco de dados para Nenhum.

Implante pelo menos duas VMs que executam o AD DS como controladores de domínio e adicione-as a diferentes zonas de disponibilidade. Se isso não estiver disponível na região, implante em um conjunto de disponibilidade.

Recomendações de rede

Configure o NIC (adaptador de rede) da VM para cada servidor do AD DS com um endereço IP privado estático para suporte a DNS (Serviço de Nomes de Domínio). Para obter mais informações, consulte Como definir um endereço IP privado estático no Portal do Azure.

Observação

Não configure a NIC de VM de um AD DS com um endereço IP público. Consulte Considerações de segurança para ver mais detalhes.

O NSG da sub-rede do Active Directory requer regras para permitir tráfego recebido do local e tráfego direcionado ao local. Para obter informações detalhadas sobre as portas usadas pelo AD DS, consulte Requisitos de porta do Active Directory e do Active Directory Domain Services.

Se as novas VMs do controlador de domínio também tiverem a função de servidores DNS, recomendamos configurá-las como servidores DNS personalizados no nível da rede virtual, conforme explicado em Alterar servidores DNS. Isso deve ser feito para a rede virtual que hospeda os novos controladores de domínio e as redes emparelhadas em que outras VMs precisam resolver nomes de domínio do Active Directory. Para obter mais informações sobre como configurar a resolução de nomes DNS híbridos, consulte Resolução de nomes para recursos em redes virtuais do Azure.

Para a configuração inicial, talvez seja necessário ajustar a Interface de Rede de um dos controladores de domínio no Azure para apontar para um controlador de domínio local como a origem DNS primária.

A inclusão de seu endereço IP na lista de servidores DNS melhora o desempenho e aumenta a disponibilidade de servidores DNS. No entanto, pode haver um atraso de inicialização se o servidor DNS também for um controlador de domínio e apontar apenas para si mesmo ou apontar para si mesmo primeiro para resolução de nomes. Por esse motivo, tenha cuidado ao configurar o endereço de loopback em um adaptador se o servidor também for um controlador de domínio.

Isso pode significar substituir as configurações de DNS da Interface de Rede no Azure para apontar para outro Controlador de Domínio hospedado no Azure ou local para o servidor DNS primário. O endereço de loopback deve ser configurado apenas como um servidor DNS secundário ou terciário em um controlador de domínio.

Site do Active Directory

No AD DS, um site representa um local físico, uma rede ou uma coleção de dispositivos. Os sites do AD DS são usados para gerenciar a replicação de banco de dados do AD DS agrupando objetos do AD DS localizados próximos uns dos outros e conectados por uma rede de alta velocidade. O AD DS inclui lógica para selecionar a melhor estratégia para replicar o banco de dados entre sites.

É recomendável criar um site do AD DS que inclua as sub-redes definidas para seu aplicativo no Azure. Em seguida, é possível configurar um link de site entre seus sites AD DS locais e o AD DS executará automaticamente a replicação de banco de dados mais eficiente possível. Essa replicação de banco de dados exige pouco além da configuração inicial.

Mestre de operações do Active Directory

A função de mestre de operações pode ser atribuída aos controladores de domínio do AD DS para dar suporte à verificação de consistência entre instâncias de bancos de dados replicados do AD DS. Existem cinco FSMO (Funções de Mestre de Operações): mestre de esquema, mestre de nomeação de domínios, mestre identificador relativo, emulador mestre do controlador de domínio primário e mestre de infraestrutura. Confira mais informações sobre essas funções em Planejando posicionamento da função de mestre das operações. Também é recomendado dar a função GC (Catálogo Global) a pelo menos dois dos novos DCs do Azure. Veja mais detalhes sobre o posicionamento de GC aqui.

Monitoramento

Monitore os recursos de VMs do controlador de domínio, bem como os serviços do AD DS e crie um plano para corrigir rapidamente os problemas. Para obter mais informações, consulte Monitoramento do Active Directory. Você também pode instalar ferramentas como o Microsoft Systems Center no servidor de monitoramento (consulte o diagrama de arquitetura) para ajudar a executar essas tarefas.

Considerações

Essas considerações implementam os pilares do Azure Well-Architected Framework, um conjunto de princípios orientadores que você pode usar para aprimorar a qualidade de uma carga de trabalho. Para obter mais informações, confira Microsoft Azure Well-Architected Framework.

Confiabilidade

A confiabilidade garante que seu aplicativo possa cumprir os compromissos com seus clientes. Para obter mais informações, confira Visão geral do pilar de confiabilidade.

Implante as VMs que executam o AD DS em pelo menos duas zonas de disponibilidade. Se as zonas de disponibilidade não estiverem disponíveis na região, use o conjunto de disponibilidade. Além disso, considere atribuir a função de mestre de operações em espera a pelo menos um servidor e possivelmente mais de um, dependendo dos seus requisitos. Um mestre de operações em espera é uma cópia ativa do mestre de operações que pode substituir o lugar do servidor mestre de operações principal durante o failover.

Segurança

A segurança garante que não haja ataques deliberados e abuso de seus dados e sistemas valiosos. Para saber mais, confira Visão geral do pilar de segurança.

Os servidores do AD DS fornecem serviços de autenticação e são um alvo atraente para ataques. Para protegê-los, evite a conectividade direta com a Internet colocando os servidores de AD DS em uma sub-rede separada com um NSG como um firewall. Feche todas as portas nos servidores do AD DS, exceto as necessárias para autenticação, autorização e sincronização do servidor. Para obter informações, consulte Requisitos de porta do Active Directory e do Active Directory Domain Services.

Use a criptografia do BitLocker ou do disco do Azure para criptografar o disco que hospeda o banco de dados do AD DS.

A Proteção contra DDoS do Azure, combinada com as práticas recomendadas de design de aplicativos, fornece recursos aprimorados de mitigação de DDoS para fornecer mais defesa contra ataques de DDoS. Você deve habilitar a Proteção contra DDOS do Azure em qualquer rede virtual do perímetro.

Excelência operacional

A excelência operacional abrange os processos de operações que implantam e mantêm um aplicativo em execução na produção. Para obter mais informações, confira Visão geral do pilar de excelência operacional.

Use a prática de IaC (Infraestrutura como Código) para provisionar e configurar a infraestrutura de rede e segurança. Uma opção são os modelos do Azure Resource Manager.

Isole cargas de trabalho para permitir que o DevOps faça a CI/CD (Integração Contínua e Entrega Contínua), pois cada carga de trabalho é associada e gerenciada pela equipe de DevOps correspondente.

Nesta arquitetura, toda a rede virtual que inclui as diferentes camadas de aplicativo, o jumpbox de gerenciamento e Microsoft Entra Domain Services é identificado como uma única carga de trabalho isolada.

As máquinas virtuais são configuradas com extensões e outras ferramentas, como DSC (Desired State Configuration), usadas para configurar o AD DS nas máquinas virtuais.

Considere automatizar suas implantações usando o Azure DevOps ou qualquer outra solução de CI/CD. O Azure Pipelines é o componente recomendado do Azure DevOps Services que traz automação para builds de solução e implantações. Ele é altamente integrado ao ecossistema do Azure.

Use o Azure Monitor para analisar o desempenho da infraestrutura. Use-o também para monitorar e diagnosticar problemas de rede sem fazer logon nas máquinas virtuais. O Application Insights oferece métricas e logs avançados para verificar o estado da infraestrutura.

Para obter mais informações, confira a seção DevOps no Microsoft Azure Well-Architected Framework.

Capacidade de gerenciamento

Execute backups regulares do AD DS. Não copie os arquivos VHD de controladores de domínio em vez de executar backups regulares, pois o aquivo de banco de dados do AD DS pode não ser consistentes quando for copiado, impossibilitando a reinicialização do banco de dados.

Não recomendamos desligar uma VM do controlador de domínio usando o portal do Azure. Em vez disso, desligue e reinicie o sistema operacional convidado. Quando o desligamento é feito no portal do Azure, a VM é desalocada, o que causa os efeitos abaixo quando a VM do controlador de domínio é reiniciada:

- Redefine

VM-GenerationIDeinvocationIDdo repositório do Active Directory - Descarta o pool atual de RID (identificador relativo) do Active Directory

- Marca a pasta sysvol como não autoritativa

O primeira problema é relativamente benigno. A redefinição repetida de invocationID causa um leve aumento no uso de largura de banda durante a replicação, mas isso geralmente não é significativo.

O segundo problema pode contribuir para o esgotamento do pool de RID no domínio, especialmente se o tamanho do pool foi configurado para ser maior que o padrão. Considere que, se o domínio existe há tempo ou é usado para fluxos de trabalho que exigem repetida criação e exclusão de contas, ele pode já estar se aproximando do esgotamento do pool de RID. É uma boa prática monitorar os eventos de aviso de esgotamento do pool de RID no domínio. Confira o artigo Gerenciar emissão de RIDs.

O terceiro problema é relativamente benigno, desde que um controlador de domínio autoritativo esteja disponível quando uma VM de controlador de domínio no Azure for reiniciada. Se todos os controladores de um domínio estiverem em execução no Azure e forem todos desligados e desalocados simultaneamente, cada controlador de domínio reiniciado não conseguirá encontrar uma réplica autoritativa. Corrigir essa condição requer intervenção manual. Confira o artigo Como forçar a sincronização autoritativa e não autoritativa para a replicação sysvol replicada pelo DFSR.

Eficiência de desempenho

A eficiência do desempenho é a capacidade de escalar a carga de trabalho para atender às demandas exigidas por usuários de maneira eficiente. Para saber mais, confira Visão geral do pilar de eficiência de desempenho.

O AD DS foi projetado visando a escalabilidade. Não é necessário configurar um balanceador de carga ou controlador de tráfego para direcionar solicitações para os controladores de domínio do AD DS. A única consideração de escalabilidade é configurar as VMs em execução no AD DS com o tamanho correto para os requisitos de carga da sua rede, monitorar a carga nas VMs e escalar ou reduzir verticalmente conforme necessário.

Otimização de custo

A otimização de custos consiste em reduzir despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, confira Visão geral do pilar de otimização de custo.

Use a Calculadora de Preços do Azure para estimar os custos. Outras considerações são descritas na seção Custo em Microsoft Azure Well-Architected Framework.

Aqui estão as considerações de custo para os serviços usados nesta arquitetura.

AD Domain Services

Considere a possibilidade de usar o Active Directory Domain Services como um serviço compartilhado consumido por várias cargas de trabalho para reduzir os custos. Para mais informações, confira Preços do Active Directory Domain Services.

Gateway de VPN

O principal componente dessa arquitetura é o serviço de gateway de VPN. Você é cobrado com base no tempo em que o gateway é provisionado e fica disponível.

Todo o tráfego de entrada é gratuito, e todo o tráfego de saída é cobrado. Os custos de largura de banda da Internet são aplicados ao tráfego de saída da VPN.

Para saber mais, veja Preços do Gateway de VPN.

Rede Virtual

A Rede Virtual é gratuita. Cada assinatura tem permissão para criar até 1,000 redes virtuais em todas as regiões. Todo o tráfego dentro dos limites de uma rede virtual é gratuito, portanto, a comunicação entre duas VMs na mesma rede virtual é gratuita.

Próximas etapas

- O que é o Microsoft Entra ID?

- Azure DevOps

- Azure Pipelines

- Azure Monitor

- Requisitos de porta do Active Directory e do Active Directory Domain Services

- DSC (Configuração de Estado Desejado)

- Conectar uma rede local ao Azure usando um Gateway de VPN