Implementação do padrão para entrada segura de rede

A entrada segura de rede encapsula vários padrões de design, incluindo os padrões de roteamento global, descarregamento global e monitoramento de ponto de extremidade de integridade. Você pode usar a implementação padrão neste artigo como um gateway para qualquer carga de trabalho HTTP ou HTTPS que exija alta disponibilidade ou confiabilidade, fornecendo roteamento global seguro para cargas de trabalho em regiões diferentes com failover de baixa latência.

Vídeo: implementação de entrada segura de rede

Requisitos de padrão

Este artigo descreve três requisitos nos quais a implementação do padrão para entrada segura de rede se concentra: roteamento global, failover de baixa latência e mitigação de ataques na borda.

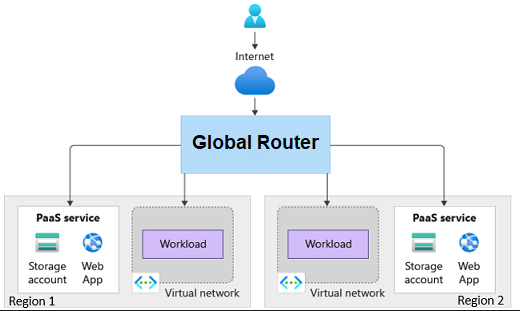

Roteamento global

O padrão de entrada seguro da rede encapsula o padrão de roteamento global. Como tal, a implementação pode encaminhar pedidos para cargas de trabalho em diferentes regiões.

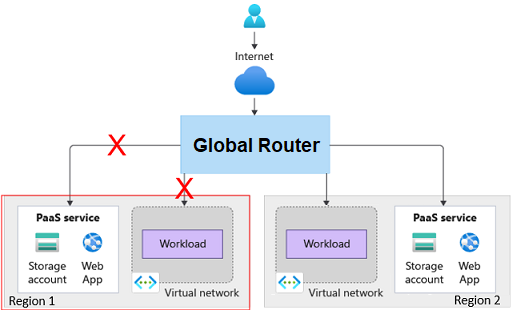

Failover de baixa latência

A implementação deve ser capaz de identificar cargas de trabalho íntegras e não íntegras e ajustar o roteamento de acordo com o tempo. A latência deve ser capaz de oferecer suporte ao ajuste do roteamento em questão de minutos.

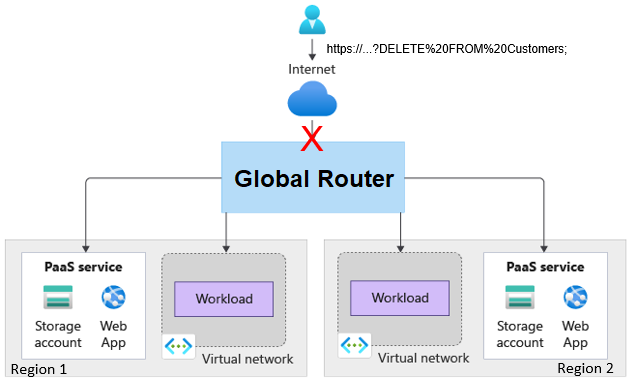

Mitigação de ataques na borda

A mitigação de ataques na borda exige a parte da implementação de “rede segura”. As cargas de trabalho ou serviços de plataforma como serviço (PaaS) não devem ser acessíveis através da Internet. O tráfego da Internet só deve poder ser roteado através do gateway. O gateway deve ter a capacidade de mitigar explorações.

Padrões

Esta solução implementa os seguintes padrões de design:

- Padrão de roteamento do gateway: roteie solicitações para vários serviços ou instâncias de serviço que podem residir em regiões diferentes.

- Padrão de descarregamento de Gateway: funcionalidade de descarregamento, como mitigação de ataques, para um proxy de gateway.

- Padrão de monitoramento do ponto de extremidade de integridade: exponha pontos de extremidade que validam a integridade da carga de trabalho.

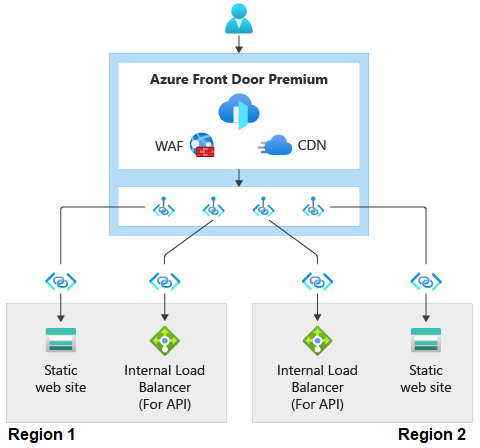

Criar

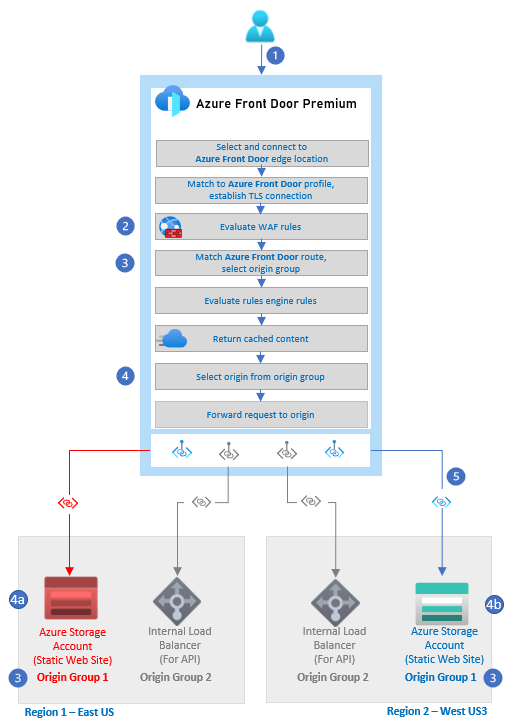

O diagrama mostra uma solicitação HTTPS fluindo para uma caixa Azure Front Door Premium, que possui um firewall de aplicativo Web. Isso ilustra a integração entre o Azure Front Door Premium e o Firewall de Aplicativo Web do Azure. O diagrama mostra então a solicitação fluindo pelo link privado para dois selos em regiões diferentes. Cada carimbo possui um site estático e um balanceador de carga interno. As solicitações fluem através do link privado para os sites estáticos e os balanceadores de carga em ambos os selos.

Esta implementação inclui os seguintes detalhes:

- Ele usa contas do Armazenamento de Blobs do Azure para simular cargas de trabalho estáticas da Web em execução em duas regiões. Esta implementação não inclui cargas de trabalho em execução por trás de um balanceador de carga interno (ILB). O diagrama mostra um ILB para ilustrar que esta implementação funcionaria para cargas de trabalho privadas executadas atrás de um ILB.

- Utiliza a camada Premium do Azure Front Door como gateway global.

- A instância do Azure Front Door tem uma política global de firewall do aplicativo Web (WAF) configurada com regras geridas que ajudam a proteger contra explorações comuns.

- As contas de armazenamento não são expostas pela Internet.

- A camada Premium do Azure Front Door acessa as contas de armazenamento através do link privado do Azure.

- A instância do Azure Front Door tem a seguinte configuração de alto nível:

- Um ponto de extremidade com uma única rota que aponta para um único grupo de origem. Um grupo de origem é uma coleção de origens ou back-ends.

- O grupo de origem tem uma origem configurada para apontar para cada conta de armazenamento.

- Cada origem solicita acesso de link privado à conta de armazenamento.

- O grupo de origem tem sondas de saúde configuradas para acessar uma página HTML nas contas de armazenamento. A página HTML atua como ponto de extremidade de integridade para as cargas de trabalho estáticas. Se as análises conseguirem acessar a origem com êxito em três das últimas quatro tentativas, a origem será considerada íntegra.

Componentes

Solicitação da Web

- Firewall de Aplicativo Web do Azure: a camada Premium do Firewall de Aplicativo Web oferece suporte a regras gerenciadas pela Microsoft que ajudam a proteger contra explorações comuns.

- Link Privado do Azure: os pontos de extremidade privados no Link Privado do Azure expõem um serviço de PaaS do Azure a um endereço IP privado em uma rede virtual. Essa exposição permite que a comunicação flua pela rede backbone da Microsoft e não pela Internet pública.

- Camada Premium do Azure Front Door: o Azure Front Door fornece balanceamento de carga global da camada 7. O Azure Front Door tem integração com o Firewall de Aplicativo Web. A camada Premium oferece suporte a:

- Link Privado do Azure: o suporte a Link Privado permite que o Azure Front Door se comunique com serviços PaaS ou cargas de trabalho em execução em uma rede virtual privada pela rede backbone da Microsoft.

- Conjuntos de regras gerenciados pela Microsoft: a camada Premium do Azure Front Door oferece suporte à camada Premium do Firewall de Aplicativo Web, que oferece suporte à regra gerenciada definida no WAF.

- Armazenamento do Azure: esta implementação utiliza contas de Armazenamento de Blobs para representar um site ou carga de trabalho estática.

- Balanceador de carga interno: esta implementação não usa o balanceador de carga interno. A imagem representa uma carga de trabalho privada em execução por trás desse balanceador de carga. O roteamento para a conta de armazenamento é o mesmo que seria para balanceadores de carga.

Operações

Proteger os recursos do ponto de vista da rede ajuda a proteger contra explorações, mas também isola os recursos de processos ou administradores que possam precisar acessar esses recursos. Por exemplo, um agente de build em um pipeline DevOps talvez precise acessar conta de armazenamento para implementar uma atualização no aplicativo Web. Além disso, um administrador talvez precise acessar o recurso para fins de solução de problemas.

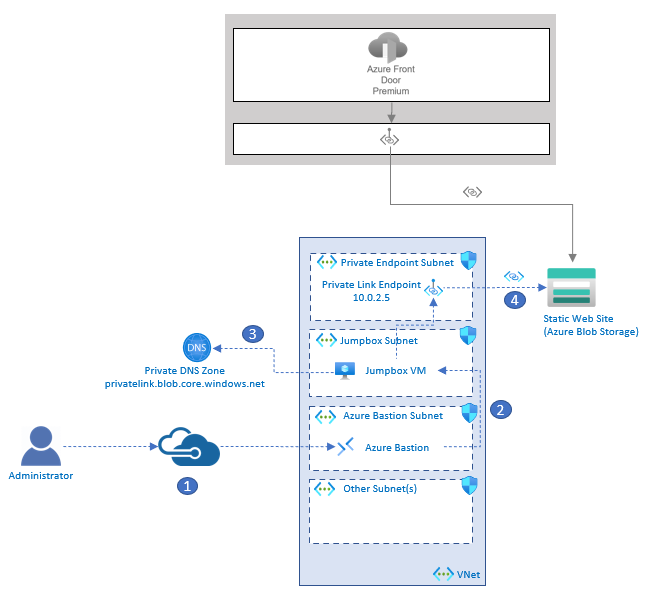

Para ilustrar o fornecimento de acesso seguro à rede para fins operacionais, esta implementação implementa uma máquina virtual (VM) em uma rede virtual que tem acesso de Link Privado às contas de armazenamento. Esta implementação implementa o Azure Bastion, que o administrador pode usar para se ligar ao VM. Para o cenário de implantação, um agente de build privado poderia ser implantado na rede virtual, de forma semelhante a da VM.

Veja alguns detalhes sobre os componentes para operações:

- Rede Virtual do Azure: esta implementação utiliza a rede virtual para conter os componentes necessários para que um administrador se comunique de forma segura com a conta de armazenamento através da rede backbone privada da Microsoft.

- Máquinas virtuais do Azure: esta implementação usa uma VM como jumpbox para os administradores se conectarem. A VM é implantada na rede virtual privada.

- Azure Bastion: o Azure Bastion permite que o administrador se conecte com segurança à VM jumpbox por meio do Secure Shell (SSH) sem exigir que a VM tenha um endereço IP público.

- Ponto de extremidade do Link Privado: o ponto de extremidade privado recebe um endereço IP privado da rede virtual e conecta-se ao serviço PaaS da conta de armazenamento. Essa conexão permite que os recursos da rede virtual privada se comuniquem com a conta de armazenamento através do endereço IP privado.

- Zona DNS privada do Azure: a zona DNS privada do Azure é um serviço DNS usado para resolver o nome do anfitrião do Link Privado da conta de armazenamento do Azure para o endereço IP privado do ponto de extremidade privado.

Fluxo de solicitação da Web

O diagrama mostra um usuário fazendo uma solicitação Web ao Azure Front Door. Na caixa Azure Front Door, o diagrama mostra cada uma das etapas do fluxo de roteamento do Azure Front Door. No fluxo está destacada a etapa em que as regras do WAF são avaliadas, onde a rota do Azure Front Door é correspondida e um grupo de origem é selecionado, e onde a origem é selecionada do grupo de origem. A última parte destacada é onde o Azure Front Door se conecta à conta do Armazenamento do Blobs do Azure por meio do Link Privado.

O usuário emite uma solicitação HTTP ou HTTPS para um ponto de extremidade do Azure Front Door.

As regras do WAF são avaliadas. As regras correspondentes são sempre registradas. Se o modo de política do WAF para Azure Front Door estiver definido como prevenção e a regra correspondente tiver uma ação definida como bloqueio na anomalia, a solicitação será bloqueada. Caso contrário, a solicitação continua ou é redirecionada, ou as regras subsequentes são avaliadas.

A rota configurada no Azure Front Door é correspondida e o grupo de origem correto é selecionado. Neste exemplo, o caminho era para o conteúdo estático do site.

A origem é selecionada no grupo de origem.

a. Neste exemplo, as investigações de integridade consideraram o site insalubre; por isso, ele foi eliminado das possíveis origens.

b. Este site está selecionado.A solicitação é encaminhada para a conta de armazenamento do Azure através do link privado através da rede backbone da Microsoft.

Para obter mais informações sobre a arquitetura de roteamento do Azure Front Door, consulte Visão geral da arquitetura de roteamento.

Fluxo operacional

O diagrama tem três partes. A primeira parte mostra o Armazenamento do Blobs do Azure atuando como um site estático. O Azure Front Door se conecta através do Link Privado à conta de armazenamento. A segunda parte é uma caixa que representa uma rede virtual. A rede virtual possui sub-redes e seus conteúdos. Estas sub-redes incluem uma sub-rede de ponto de extremidade privado que contém um ponto de extremidade de Link Privado com um endereço IP de 10.0.2.5, uma sub-rede jumpbox com uma máquina virtual jumpbox e uma sub-rede Azure Bastion com Azure Bastion nela. A terceira parte é um usuário administrativo que está usando SSH para acessar a VM jumpbox na rede virtual por meio do Azure Bastion. Uma seta vai da VM para a zona DNS privada do Azure. A última seta vai da VM para o ponto de extremidade do link privado e depois para a conta de armazenamento.

Um administrador se conecta à instância do Azure Bastion que está implantada na rede virtual.

O Azure Bastion fornece conectividade SSH à VM jumpbox.

O administrador no jumpbox tenta acessar a conta de armazenamento através da CLI do Azure. O jumpbox consulta o DNS sobre o ponto de extremidade da conta pública do Armazenamento de Blobs do Azure:

storageaccountname.blob.core.windows.net.O DNS privado finalmente é resolvido para

storageaccountname.privatelink.blob.core.windows.net. Retorna o endereço IP privado do ponto de extremidade do Link Privado, que é 10.0.2.5 neste exemplo.Uma conexão privada à conta de armazenamento é estabelecida através do ponto de extremidade do Link Privado.

Considerações

Tenha em mente os pontos a seguir ao implementar essa solução.

Confiabilidade

A confiabilidade garante que seu aplicativo possa cumprir os compromissos que você assume com os seus clientes. Para obter mais informações, confira Visão geral do pilar de confiabilidade.

Este cenário aborda os seguintes pontos-chave sobre confiabilidade:

- O roteamento global com baixa latência, por meio do uso de investigações de integridade, permite confiabilidade ao isolar o aplicativo contra interrupções regionais.

- O Firewall do Aplicativo Web no Azure Front Door fornece proteção centralizada para solicitações HTTP e HTTPS.

Segurança

A segurança fornece garantias contra ataques deliberados e o abuso de seus dados e sistemas valiosos. Para saber mais, confira Visão geral do pilar de segurança.

Este cenário aborda os seguintes pontos-chave sobre segurança:

- O Suporte a link privado na camada Premium do Azure Front Door elimina a necessidade de expor seus serviços internos ou PaaS pela Internet. O link privado permite que o Azure Front Door se comunique com seus serviços privados ou serviços PaaS pela rede backbone da Microsoft.

- O Firewall do Aplicativo Web no Azure Front Door fornece proteção centralizada para solicitações HTTP e HTTPS.

- Regras gerenciadas na camada Premium do Firewall de Aplicativo Web são regras gerenciadas pela Microsoft que ajudam a proteger você contra um conjunto comum de ameaças à segurança.

Otimização de custo

A otimização de custos é a análise de maneiras de reduzir as despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, confira Visão geral do pilar de otimização de custo.

Embora tanto o Azure Front Door Premium quanto o Firewall de Aplicativo Web Premium forneçam funcionalidades de segurança avançadas sobre a camada Standard, há um custo adicional para ambos. Revise os seguintes recursos para saber mais sobre os preços do Azure Front Door e do Firewall de Aplicativo Web:

Excelência operacional

A excelência operacional abrange os processos de operações que implantam um aplicativo e o mantêm em execução na produção. Para obter mais informações, confira Visão geral do pilar de excelência operacional.

A implementação de limites de segurança de rede adiciona complexidade às operações e à implantação. Lembre-se destes pontos:

- Os intervalos de IP para agentes hospedados pela Microsoft variam com o tempo. Considere implementar agentes auto-hospedados na sua rede virtual.

- Implemente o Azure Bastion para cenários em que as equipes de operações precisam acessar recursos seguros da rede.

- A utilização do Firewall de Aplicação Web no Azure Front Door para fornecer proteção centralizada para solicitações HTTP e HTTPS é um exemplo do padrão de descarregamento do gateway. A responsabilidade de examinar solicitações de explorações é transferida para o Firewall de Aplicativo Web no Azure Front Door. O benefício de uma perspectiva de excelência operacional é que você precisa gerenciar as regras em um único lugar.

Importante

A amostra de entrada segura da rede permite que você implemente todos os recursos necessários para se conectar a um jumpbox através do Azure Bastion e se conectar a uma VM segura de rede.

Eficiência de desempenho

A eficiência do desempenho é a capacidade de dimensionar a carga de trabalho para atender às demandas exigidas pelos usuários. Para saber mais, confira Visão geral do pilar de eficiência de desempenho.

O roteamento global permite o dimensionamento horizontal por meio da implantação de mais recursos na mesma região ou em regiões diferentes.

Próximas etapas

- Realize esta implementação seguindo as etapas descritas no exemplo de entrada segura de rede.