Permita o acesso externo ao portal do desenvolvedor do Gerenciamento de API.

APLICA-SE A: Desenvolvedor | Básico | Básico v2 | Padrão | Standard v2 | Premium | Premium v2

O Gerenciamento de API também fornece um portal de desenvolvedor gerenciado totalmente personalizável e autônomo, que pode ser usado externamente (ou internamente) para permitir que os usuários desenvolvedores descubram as APIs publicadas e interajam com elas por meio do Gerenciamento de API. O portal do desenvolvedor tem várias opções para facilitar a inscrição e a entrada seguras do usuário.

Observação

Por padrão, o portal do desenvolvedor habilita o acesso anônimo. Isso significa que qualquer pessoa pode exibir o portal e o conteúdo, como APIs, sem entrar, embora a funcionalidade, como usar o console de teste, seja restrita. Você pode habilitar uma configuração que exige que os usuários entrem para exibir o portal do desenvolvedor. No portal do Azure, no menu à esquerda da instância de Gerenciamento de API, em portal do Desenvolvedor, selecione Identidades>Configurações. Em Usuários anônimos, selecione (habilitar) Redirecionar usuários anônimos para entrarem na página.

Opções de autenticação

Usuários externos – A opção preferida quando o portal do desenvolvedor é consumido externamente é habilitar o controle de acesso entre empresas e consumidores por meio do Azure Active Directory B2C (Azure AD B2C).

- O Azure AD B2C fornece a opção de usar contas nativas do Azure AD B2C: os usuários se inscrevem no Azure AD B2C e usam essa identidade para acessar o portal do desenvolvedor.

- O Azure AD B2C também será útil se você quiser que os usuários acessem o portal do desenvolvedor usando as mídias sociais existentes ou as contas organizacionais federadas.

- O Azure AD B2C fornece muitos recursos para melhorar a experiência de inscrição e de entrada do usuário final, incluindo acesso condicional e MFA.

Para conhecer as etapas para habilitar a autenticação do Azure AD B2C no portal do desenvolvedor, consulte Como autorizar contas de desenvolvedor usando o Azure Active Directory B2C no Gerenciamento de API do Azure.

Usuários internos – a opção preferida quando o portal do desenvolvedor é consumido internamente é aproveitar o Microsoft Entra ID corporativo. O Microsoft Entra ID proporciona uma experiência de SSO (logon único) perfeita para usuários corporativos que precisam acessar e descobrir as APIs por meio do portal do desenvolvedor.

Para obter etapas para habilitar a autenticação do Microsoft Entra no portal do desenvolvedor, consulte Como autorizar contas de desenvolvedor usando o Microsoft Entra ID no Gerenciamento de API do Azure.

Autenticação básica: uma opção padrão é usar o provedor de nome de usuário e senha do portal do desenvolvedor interno, que permite que os usuários desenvolvedores se registrem diretamente no Gerenciamento de API e entrem usando contas de usuário do Gerenciamento de API. A inscrição do usuário por meio dessa opção é protegida por um serviço CAPTCHA.

Cuidado

Embora você possa usar a autenticação básica para proteger o acesso dos usuários ao portal do desenvolvedor, recomendamos configurar um método de autenticação mais seguro, como o Microsoft Entra ID ou o Azure AD B2C.

Console de teste do portal do desenvolvedor

Além de fornecer configuração para que os usuários desenvolvedores se inscrevam para acesso e entrem, o portal do desenvolvedor inclui um console de teste onde os desenvolvedores podem enviar solicitações de teste por meio do Gerenciamento de API para as APIs de back-end. Esse recurso de teste também existe para contribuir com usuários do Gerenciamento de API que gerenciam o serviço usando o portal do Azure.

Em ambos os casos, se a API exposta por meio do Gerenciamento de API do Azure estiver protegida com o OAuth 2.0, ou seja, um aplicativo de chamada (portador) precisar obter e passar um token de acesso válido – você poderá configurar o Gerenciamento de API para gerar um token válido em nome de um usuário do console de teste do portal do Azure ou portal do desenvolvedor. Para obter mais informações, consulte Como autorizar o console de teste do portal do desenvolvedor configurando a autorização de usuário do OAuth 2.0.

Para permitir que o console de teste adquira um token OAuth 2.0 válido para teste de API:

Adicione um servidor de autorização de usuário OAuth 2.0 à sua instância. Use qualquer provedor do OAuth 2.0, incluindo o Microsoft Entra ID, Azure AD B2C ou um provedor de identidade de terceiros.

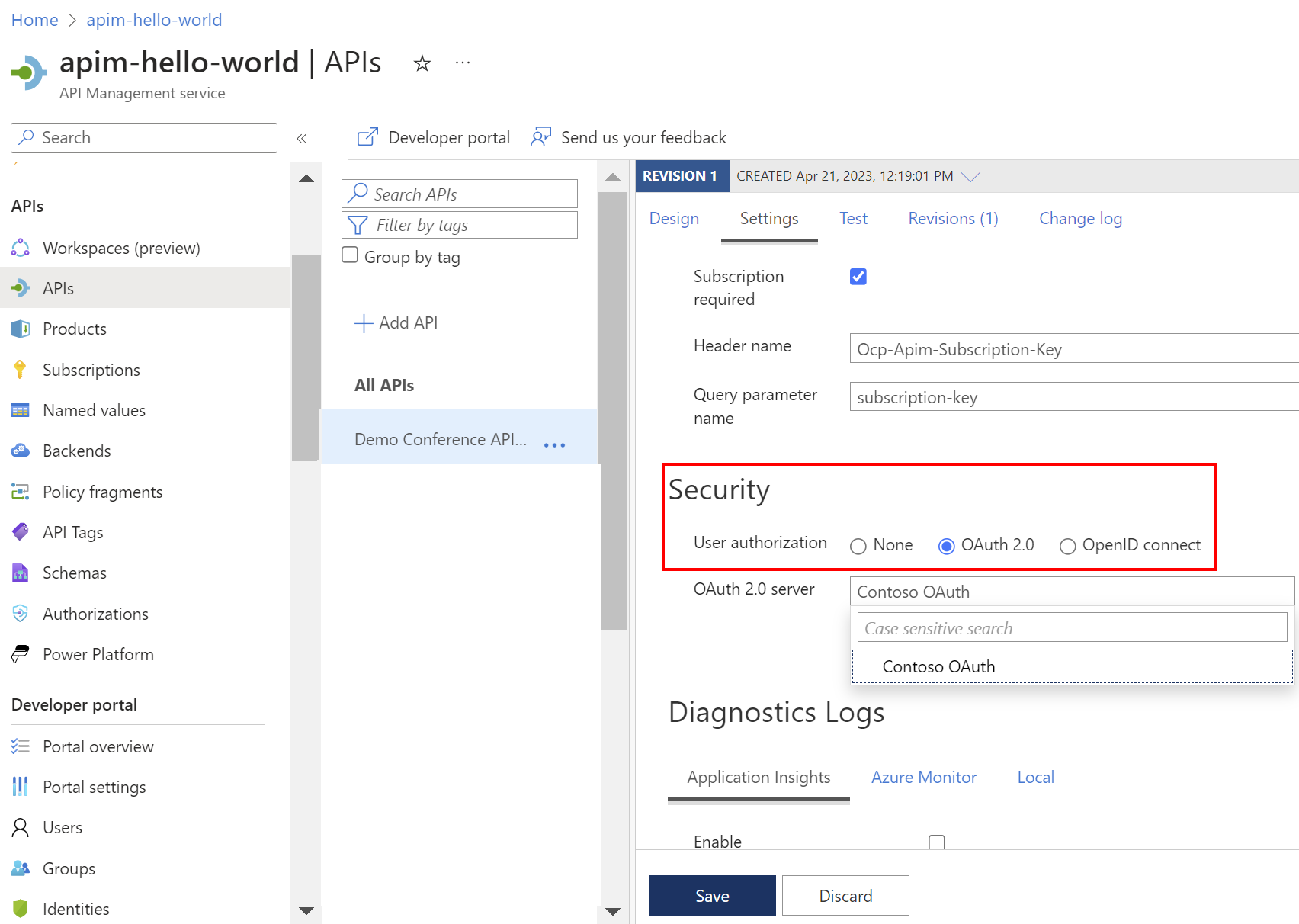

Em seguida, defina a API com configurações para esse servidor de autorização. No portal, configure a autorização do OAuth 2.0 na página Configurações>Segurança>Autorização do usuário da API.

Essa configuração do OAuth 2.0 para teste de API é independente da configuração necessária para acesso do usuário ao portal do desenvolvedor. No entanto, o provedor de identidade e o usuário podem ser os mesmos. Por exemplo, um aplicativo de intranet pode exigir acesso do usuário ao portal do desenvolvedor usando o SSO com sua identidade corporativa. Essa mesma identidade corporativa pode obter um token, por meio do console de teste, para o serviço de back-end chamado com o mesmo contexto de usuário.

Cenários

Diferentes opções de autenticação e autorização se aplicam a diferentes cenários. As seções a seguir exploram configurações de alto nível para três cenários de exemplo. Mais etapas são necessárias para proteger e configurar totalmente as APIs expostas por meio de Gerenciamento de API. No entanto, os cenários se concentram intencionalmente nas configurações mínimas recomendadas em cada caso para fornecer a autenticação e a autorização necessárias.

Cenário 1 – API e aplicativos da Intranet

- Um desenvolvedor de API de back-end e de colaborador de Gerenciamento de API deseja publicar uma API protegida pelo OAuth 2.0.

- A API será consumida por aplicativos de desktop cujos usuários entrarão usando o SSO por meio do Microsoft Entra ID.

- Os desenvolvedores de aplicativos de desktop também precisam descobrir e testar as APIs por meio do portal do desenvolvedor do Gerenciamento de API.

Principais configurações:

| Configuração | Referência |

|---|---|

| Autorize usuários desenvolvedores do portal do desenvolvedor do Gerenciamento de API usando suas identidades corporativas e o Microsoft Entra ID. | Autorize contas de desenvolvedor usando o ID do Microsoft Entra no Gerenciamento de API do Azure |

| Configure o console de teste no portal do desenvolvedor para obter um token OAuth 2.0 válido para que os desenvolvedores de aplicativo de desktop exercitem a API de back-end. A mesma configuração pode ser usada para o console de teste no portal do Azure, que é acessível para os colaboradores Gerenciamento de API e desenvolvedores de back-end. O token pode ser usado em combinação com uma chave de assinatura de Gerenciamento de API. |

Como autorizar o console de teste do portal do desenvolvedor configurando a autorização de usuário do OAuth 2.0 Assinaturas no Gerenciamento de API do Azure |

| Valide o token OAuth 2.0 e as declarações quando uma API é chamada por meio do Gerenciamento de API com um token de acesso. | Validar política JWT |

Vá mais longe com esse cenário movendo o Gerenciamento de API para o perímetro de rede e controlando a entrada por meio de um proxy reverso. Para obter uma arquitetura de referência, consulte Proteger APIs com Gateway de Aplicativo e Gerenciamento de API.

Cenário 2 – API externa, aplicativo de parceiro

- Um colaborador de Gerenciamento de API e desenvolvedor de API de back-end deseja realizar uma prova de conceito rápida para expor uma API herdada por meio do Gerenciamento de API do Azure. A API por meio de Gerenciamento de API será voltada externamente (para a Internet).

- A API usa a autenticação de certificado do cliente e será consumida por um novo aplicativo de página única (SPA) voltado para o público que está sendo desenvolvido e entregue no exterior por um parceiro.

- O SPA usa o OAuth 2.0 com o OIDC (OpenID Connect).

- Os desenvolvedores de aplicativos acessarão a API em um ambiente de teste por meio do portal do desenvolvedor, usando um ponto de extremidade de back-end de teste para acelerar o desenvolvimento de front-end.

Principais configurações:

| Configuração | Referência |

|---|---|

| Configure o acesso de desenvolvedor de front-end ao portal do desenvolvedor usando o nome de usuário padrão e a autenticação de senha. Os desenvolvedores também podem ser convidados para o portal do desenvolvedor. |

Configurar os usuários do portal do desenvolvedor para a autenticação com nomes de usuário e senhas Como gerenciar contas de usuário no Gerenciamento de API do Azure |

| Valide o token e as declarações do OAuth 2.0 quando o SPA chamar o Gerenciamento de API com um token de acesso. Nesse caso, a audiência é o Gerenciamento de API. | Validar política JWT |

| Configure o Gerenciamento de API para usar a autenticação de certificado do cliente para o back-end. | Proteger serviços de back-end usando a autenticação de certificado do cliente no Gerenciamento de API do Azure |

Vá mais longe com esse cenário usando o portal do desenvolvedor com autorização do Microsoft Entra e colaboração B2B do Microsoft Entra para permitir que os parceiros de entrega colaborem mais de perto. Considere delegar o acesso ao Gerenciamento de API por meio do RBAC em um ambiente de desenvolvimento ou teste e habilitar o SSO no portal do desenvolvedor usando suas próprias credenciais corporativas.

Cenário 3 – API externa, SaaS, aberta ao público

Um colaborador de Gerenciamento de API e desenvolvedor de API de back-end está escrevendo várias novas APIs que estarão disponíveis para os desenvolvedores da comunidade.

As APIs estarão disponíveis publicamente, com funcionalidade completa protegida atrás de um paywall, e protegidas usando o OAuth 2.0. Depois de comprar uma licença, o desenvolvedor receberá suas próprias credenciais de cliente e a chave de assinatura válida para uso em produção.

Os desenvolvedores da comunidade externa descobrirão as APIs usando o portal do desenvolvedor. Os desenvolvedores se inscreverão no portal do desenvolvedor e entrarão nele usando suas contas de mídias sociais.

Os usuários interessados do portal do desenvolvedor com uma chave de assinatura de teste podem explorar a funcionalidade da API em um contexto de teste, sem a necessidade de comprar uma licença. O console de teste do portal do desenvolvedor representará o aplicativo de chamada e gerará um token de acesso padrão para a API de back-end.

Cuidado

Cuidados extras são necessários ao usar um fluxo de credenciais do cliente com o console de teste do portal do desenvolvedor. Confira Considerações de segurança.

Principais configurações:

| Configuração | Referência |

|---|---|

| Configure produtos no Gerenciamento de API do Azure para representar as combinações de APIs expostas aos desenvolvedores da comunidade. Configure assinaturas para permitir que os desenvolvedores consumam as APIs. |

Tutorial: Criar e publicar um produto Assinaturas no Gerenciamento de API do Azure |

| Configure o acesso do desenvolvedor da comunidade ao portal do desenvolvedor usando o Azure AD B2C. O Azure AD B2C pode ser configurado para trabalhar com um ou mais provedores de identidade de mídias sociais downstream. | Como autorizar contas de desenvolvedor usando o Azure Active Directory B2C no Gerenciamento de API do Azure |

| Configure o console de teste no portal do desenvolvedor para obter um token do OAuth 2.0 válido para a API de back-end usando o fluxo de credenciais do cliente. |

Como autorizar o console de teste do portal do desenvolvedor configurando a autorização de usuário do OAuth 2.0 Ajuste as etapas de configuração mostradas neste artigo para usar o fluxo de concessão de credenciais do cliente em vez do fluxo de concessão de código de autorização. |

Vá mais longe delegando o registro do usuário ou a assinatura do produto e estenda o processo com sua própria lógica.

Conteúdo relacionado

- Saiba mais sobre autenticação e autorização na plataforma de identidade da Microsoft.

- Saiba como atenuar ameaças de segurança da API de OWASP usando o Gerenciamento de API.