Configurações recomendadas para isolamento de rede

Siga as etapas abaixo para restringir o acesso público aos recursos do QnA Maker. Proteja um recurso dos serviços de IA do Azure contra acesso público configurando a rede virtual.

Observação

O serviço de QnA Maker está sendo desativado no dia 31 de março de 2025. Uma versão mais recente da funcionalidade de perguntas e respostas agora está disponível como parte da Linguagem de IA do Azure. Para saber mais sobre o recurso de respostas às perguntas no Serviço de Linguagem, confira respostas às perguntas. A partir de 1º de outubro de 2022, você não poderá criar novos recursos de QnA Maker. Para obter informações sobre como migrar bases de dados de conhecimento do QnA Maker existentes para responder à pergunta, consulte o Guia de migração.

Restringir o acesso ao Serviço de Aplicativo (Runtime de QnA)

Você pode usar o ServiceTag CognitiveServicesMangement para restringir o acesso de entrada ao Serviço de Aplicativo ou as regras de entrada ao grupo de segurança de rede do ASE (Ambiente do Serviço de Aplicativo). Confira mais informações sobre as marcas de serviço no artigo de marcas de serviço de rede virtual.

Serviço de Aplicativo Regular

- Abra o Cloud Shell (PowerShell) no portal do Azure.

- Execute o seguinte comando na janela do PowerShell na parte inferior da página:

Add-AzWebAppAccessRestrictionRule -ResourceGroupName "<resource group name>" -WebAppName "<app service name>" -Name "Cognitive Services Tag" -Priority 100 -Action Allow -ServiceTag "CognitiveServicesManagement"

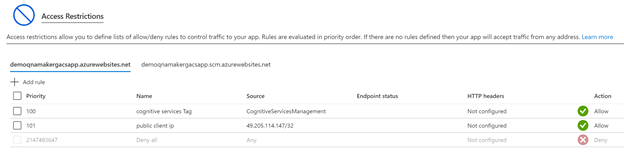

Verifique se a regra de acesso adicionada está presente na seção Restrições de Acesso da guia Rede :

Para acessar o Painel de teste no portal https://qnamaker.ai, adicione o Endereço IP público do computador de onde você deseja acessar o portal. Na página de Restrições de Acesso, selecione Adicionar regra e permita o acesso ao IP do cliente.

Acesso de saída do Serviço de Aplicativo

O serviço de aplicativo do QnA Maker requer acesso de saída ao ponto de extremidade abaixo. Certifique-se de adicioná-los à lista de permissões se houver alguma restrição no tráfego de saída.

Configurar o Ambiente do Serviço de Aplicativo para hospedar o Serviço de Aplicativo QnA Maker

O ASE (Ambiente do Serviço de Aplicativo) pode ser usado para hospedar a instância do Serviço de Aplicativo QnA Maker. Siga as etapas abaixo:

Criar um novo Recurso da Pesquisa de IA do Azure.

Crie um ASE externo com o Serviço de Aplicativo.

- Siga este Guia de início rápido do Serviço de Aplicativo para obter instruções. Esse processo pode levar de 1 a 2 horas.

- Por fim, você terá um ponto de extremidade do Serviço de Aplicativo que será semelhante a:

https://<app service name>.<ASE name>.p.azurewebsite.net. - Exemplo:

https:// mywebsite.myase.p.azurewebsite.net

Adicione as seguintes configurações do serviço de aplicativo:

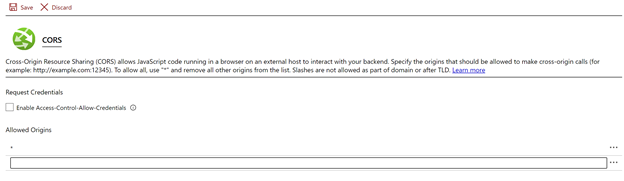

Nome Valor PrimaryEndpointKey <app service name>-PrimaryEndpointKeyAzureSearchName <Azure AI Search Resource Name from step #1>AzureSearchAdminKey <Azure AI Search Resource admin Key from step #1>QNAMAKER_EXTENSION_VERSION latestDefaultAnswer no answer foundAdicione a origem CORS "*" no Serviço de Aplicativo para permitir o acesso ao Painel de teste do portal https://qnamaker.ai. O CORS está localizado no cabeçalho da API no painel do Serviço de Aplicativo.

Crie uma instância dos serviços de IA do Azure do QnA Maker (Microsoft.CognitiveServices/accounts) usando o Azure Resource Manager. O ponto de extremidade do QnA Maker deve ser definido para o Ponto de Extremidade do Serviço de Aplicativo criado acima (

https:// mywebsite.myase.p.azurewebsite.net). Aqui está um modelo de Azure Resource Manager de exemplo que você pode usar para referência.

Perguntas relacionadas

O QnA Maker pode ser implantado em um ASE interno?

O principal motivo para usar um ASE externo é que o back-end do serviço QnAMaker (APIs de criação) pode acessar o Serviço de Aplicativo pela Internet. No entanto, você ainda pode protegê-lo adicionando a restrição de acesso de entrada para permitir somente conexões de endereços associados à marca de serviço CognitiveServicesManagement.

Se ainda quiser usar um ASE interno, você precisará expor esse aplicativo QnA Maker específico no ASE em um domínio público por meio do certificado TLS/SSL do DNS do gateway de aplicativo. Para obter mais informações, consulte este artigo sobre Implantação empresarial de Serviços de Aplicativos.

Restringir o acesso ao recurso Cognitive Search

É possível isolar a instância do Cognitive Search por meio de um ponto de extremidade privado após a criação dos recursos do QnA Maker. Use as seguintes etapas para bloquear o acesso:

Crie uma nova VNet (rede virtual) ou use a Vnet existente do ASE (Ambiente do Serviço de Aplicativo).

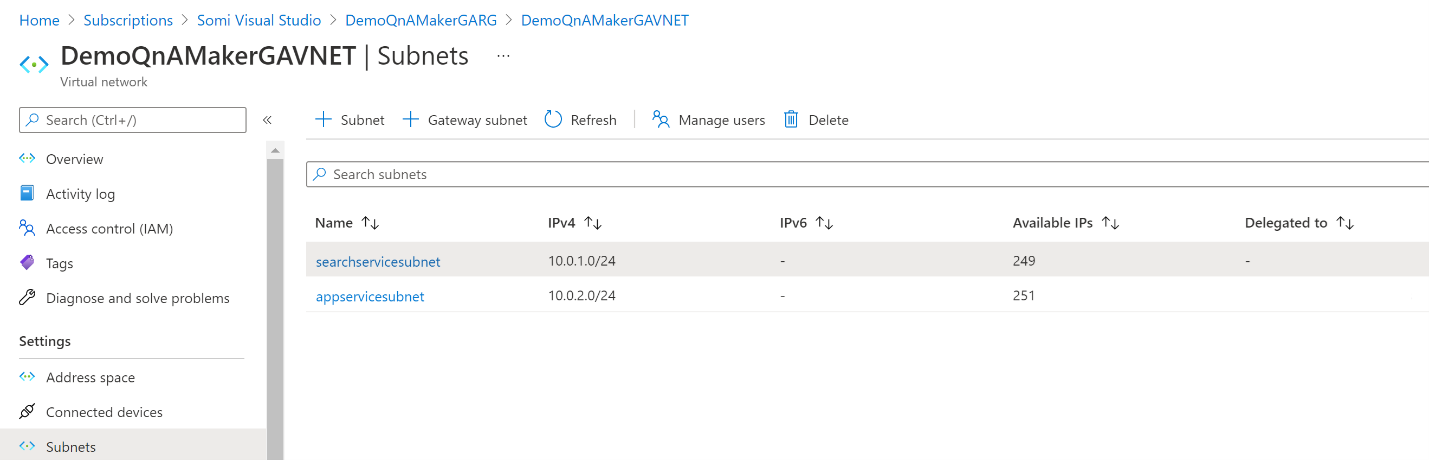

Abra o recurso VNet e, na guia Sub-redes, crie duas sub-redes. Uma para o Serviço de Aplicativo (appservicesubnet) e outra sub-rede (searchservicesubnet) para o recurso do Cognitive Search sem delegação.

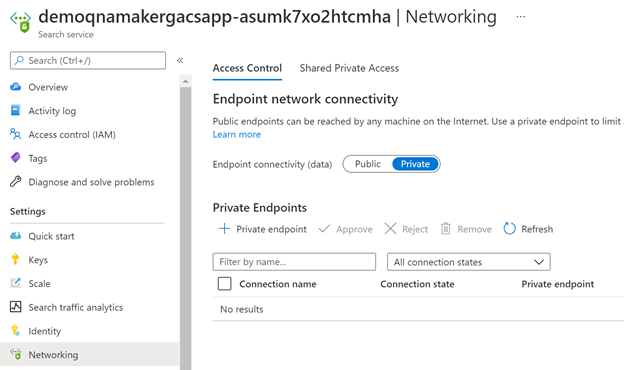

Na guia Rede na instância de serviço do Cognitive Search, alterne os dados de conectividade do ponto de extremidade de público para particular. Esta operação é um processo de execução prolongada e pode levar até 30 minutos para ser concluída.

Depois que o recurso de Pesquisa for alternado para privado, selecione adicionar ponto de extremidade privado.

- Guia Básico: certifique-se de que você está criando seu ponto de extremidade na mesma região que o recurso de pesquisa.

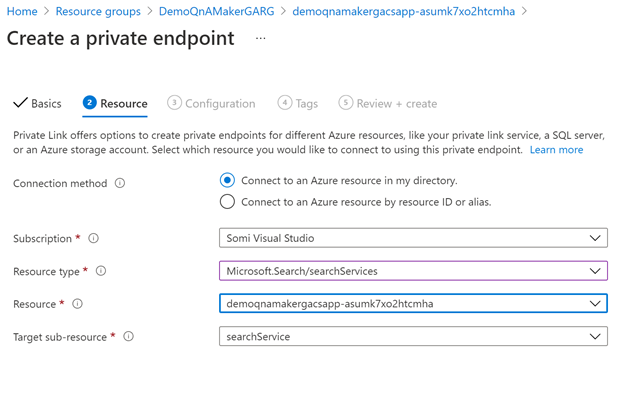

- Guia Recursos: selecione o recurso de pesquisa necessário do tipo

Microsoft.Search/searchServices.

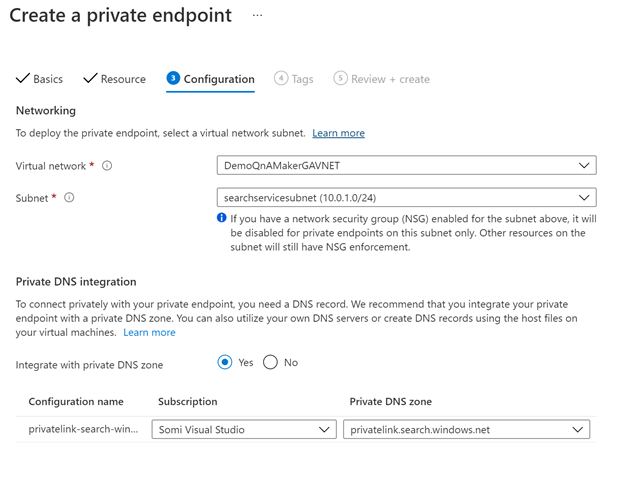

- Guia Configuração: use a VNet, a sub-rede (searchservicesubnet) criada na etapa 2. Depois disso, na seção Integração de DNS privado, selecione a assinatura correspondente e crie uma nova zona DNS privada chamada privatelink.search.windows.net.

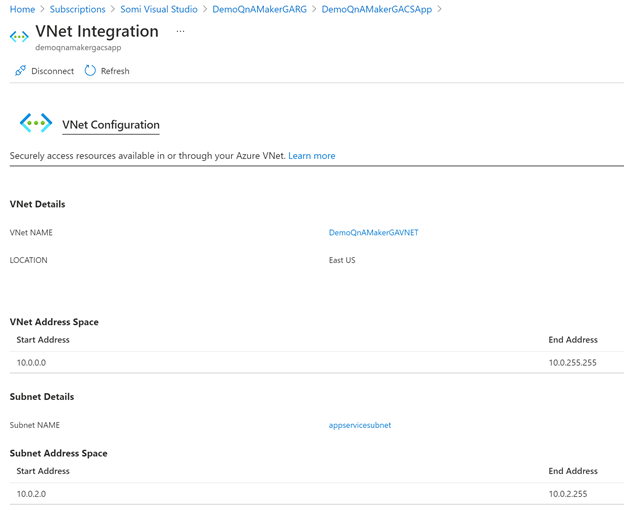

Habilite a integração VNET para o Serviço de Aplicativo regular. Você pode ignorar esta etapa para ASE, pois ela já tem acesso à VNET.

- Vá para a seção Rede do Serviço de Aplicativo e abra integração VNet.

- Link para a VNet do Serviço de Aplicativo dedicado, Sub-rede (appservicevnet) criada na etapa 2.

Crie pontos de extremidade privados para o recurso Azure Search.

Siga as etapas abaixo para restringir o acesso público aos recursos do QnA Maker. Proteja um recurso dos serviços de IA do Azure contra acesso público configurando a rede virtual.

Depois de restringir o acesso ao recurso do serviço de IA do Azure baseado na VNet, procure as bases de conhecimento no portal https://qnamaker.ai a partir da sua rede local ou de seu navegador.

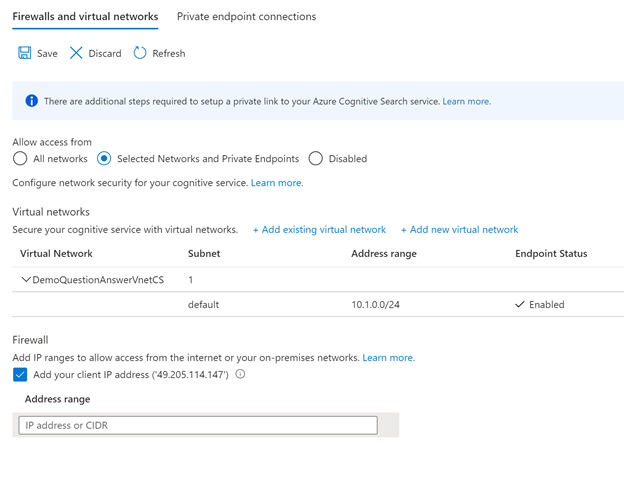

Conceda acesso à rede local.

Conceda acesso ao seu navegador/computador local.

Adicione o endereço IP público do computador na seção Firewall da guia Rede. Por padrão,

portal.azure.commostra o IP público do computador de navegação atual (selecione essa entrada) e, em seguida, selecione Salvar.