Tutorial: Configurar o Zscaler Private Access com o Azure Active Directory B2C

Neste tutorial, saiba como integrar a autenticação do Azure AD B2C (Azure Active Directory B2C) com o ZPA (Zscaler Private Access). O ZPA fornece acesso seguro e baseado em políticas a aplicativos e ativos privados sem a sobrecarga nem os riscos de segurança de uma VPN (rede virtual privada). O acesso híbrido seguro do Zscaler reduz a superfície de ataque para aplicativos voltados para o consumidor quando combinado com o Azure AD B2C.

Saiba mais: acesse Zscaler e selecione Produtos & Soluções, Produtos.

Pré-requisitos

Antes de começar, você precisará de:

- Uma assinatura do Azure

- Se não tiver, você pode obter uma conta gratuita do Azure

- Um locatário do Azure AD B2C vinculado à sua assinatura do Azure

- Uma assinatura do ZPA

Descrição do cenário

A integração do ZPA inclui os seguintes componentes:

- Azure AD B2C – o IdP (provedor de identidade) que verifica as credenciais do usuário

-

ZPA – protege aplicativos Web impondo acesso de Confiança Zero

- Confira, Confiança Zero definida

- Aplicativo Web – hospeda o acesso dos usuários do serviço

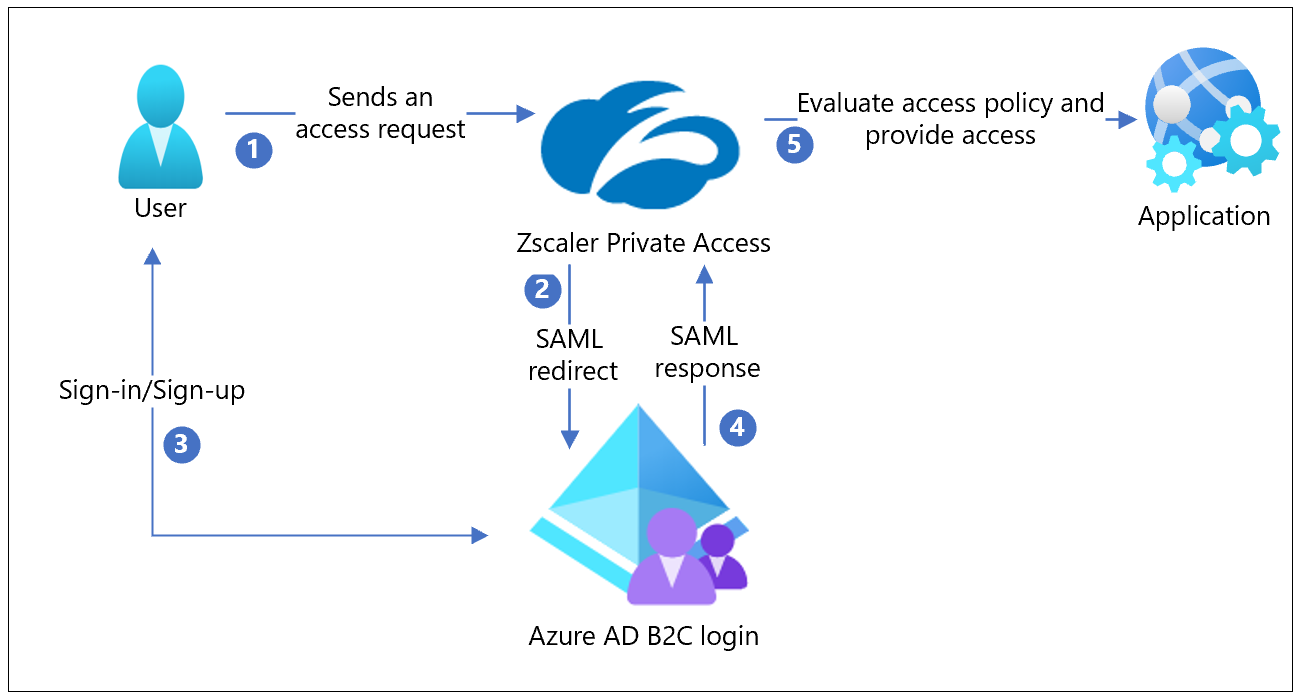

O diagrama a seguir mostra como o ZPA se integra ao Azure AD B2C.

- Um usuário chega ao portal do ZPA ou a um aplicativo com acesso ao navegador ZPA para solicitar acesso

- O ZPA coleta atributos do usuário. O ZPA executa um redirecionamento SAML para a página de entrada do Azure AD B2C.

- Novos usuários se inscrevem e criam uma conta. Os usuários atuais entram com credenciais. O Azure AD B2C valida a identidade do usuário.

- O Azure AD B2C redireciona o usuário para o ZPA com a declaração SAML, que o ZPA verifica. O ZPA define o contexto do usuário.

- O ZPA avalia as políticas de acesso. A solicitação é permitida ou não.

Integração ao ZPA

Este tutorial pressupõe que o ZPA esteja instalado e em execução.

Para começar a usar o ZPA, acesse help.zscaler.com para o Guia de Configuração Passo a Passo do ZPA.

Integrar o ZPA ao Azure AD B2C

Configurar o Azure AD B2C como um IdP no ZPA

Configure o Azure AD B2C como um IdP no ZPA.

Para obter mais informações, consulte Configurando um IdP para logon único.

Entre no Portal de administração do ZPA.

Vá para Administração>Configuração do IdP.

Selecione Adicionar configuração do IdP.

O painel Adicionar configuração do IdP aparece.

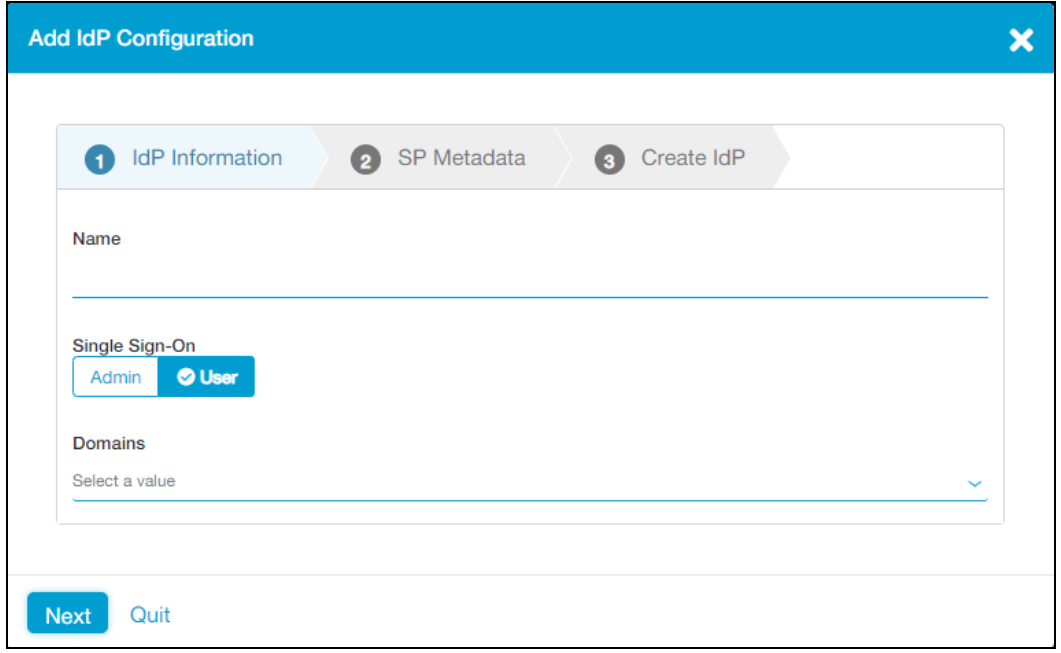

Selecione a guia Informações de IdP

Na caixa Nome, digite Azure AD B2C.

Em Logon único, selecione Usuário.

Na lista suspensa Domínios, selecione os domínios de autenticação que você deseja associar ao IdP.

Selecione Avançar.

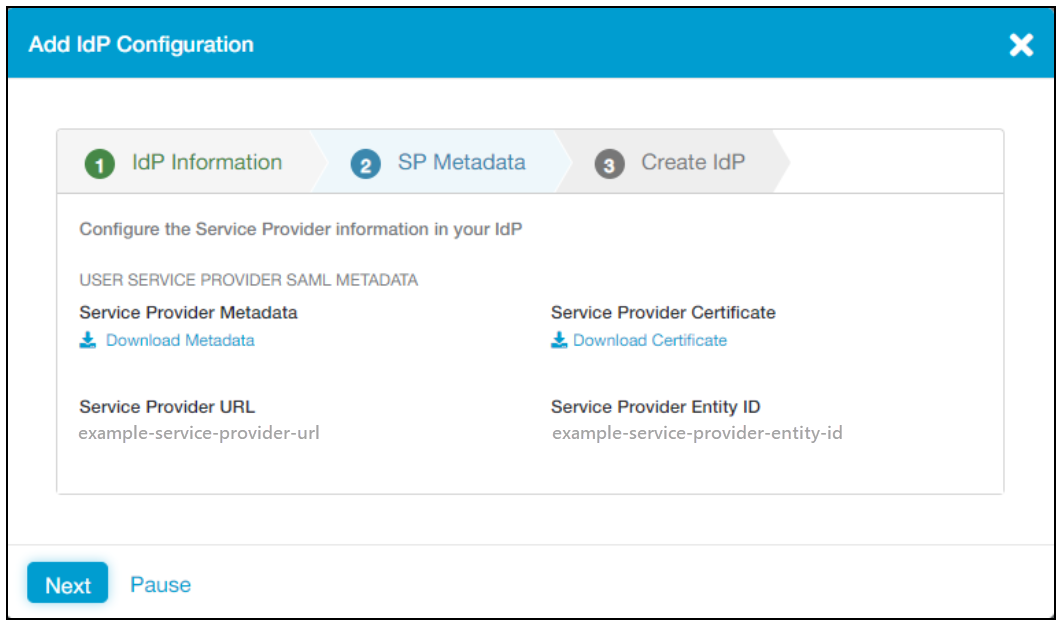

Selecione a guia Metadados do SP.

Em URL do Provedor de Serviços, copie o valor a ser usado posteriormente.

Em ID da Entidade do Provedor de Serviços, copie o valor para usá-lo mais tarde.

Selecionar Pausa.

Configurar políticas personalizadas no Azure AD B2C

Importante

Configure políticas personalizadas no Azure AD B2C se você não tiver configurado políticas personalizadas.

Para obter mais informações, consulte Tutorial: Criar fluxos dos usuários e políticas personalizadas no Azure Active Directory B2C.

Registrar o ZPA como um aplicativo SAML no Azure AD B2C

Durante o registro, em Carregar sua política, copie a URL de metadados SAML do IdP usada pelo Azure AD B2C para uso posterior.

Siga as instruções até Configurar seu aplicativo no Azure AD B2C.

Na etapa 4.2, atualize as propriedades do manifesto do aplicativo

- Para identifierUris, insira a ID da Entidade do Provedor de Serviços copiada

- Para samlMetadataUrl, ignore esta entrada

- Para replyUrlsWithType, insira a URL do Provedor de Serviços copiada

- Para logoutUrl, ignore esta entrada

As etapas restantes não são necessárias.

Extrair os metadados de SAML do IdP do Azure AD B2C

Obtenha uma URL de metadados SAML no seguinte formato:

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

Observação

<tenant-name> é seu locatário do Azure AD B2C e <policy-name> é a política SAML personalizada que foi criada.

A URL pode ser: https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.

- Abra um navegador da Web.

- Acesse a URL de metadados SAML.

- Clique com o botão direito do mouse na página.

- Selecione Salvar como.

- Salve o arquivo no computador para usar posteriormente.

Concluir a configuração do IdP no ZPA

Para concluir a configuração do IdP:

Vá até o Portal de administração do ZPA.

Selecione Administração>Configuração do IdP.

Selecione o IdP configurado e selecione Retomar.

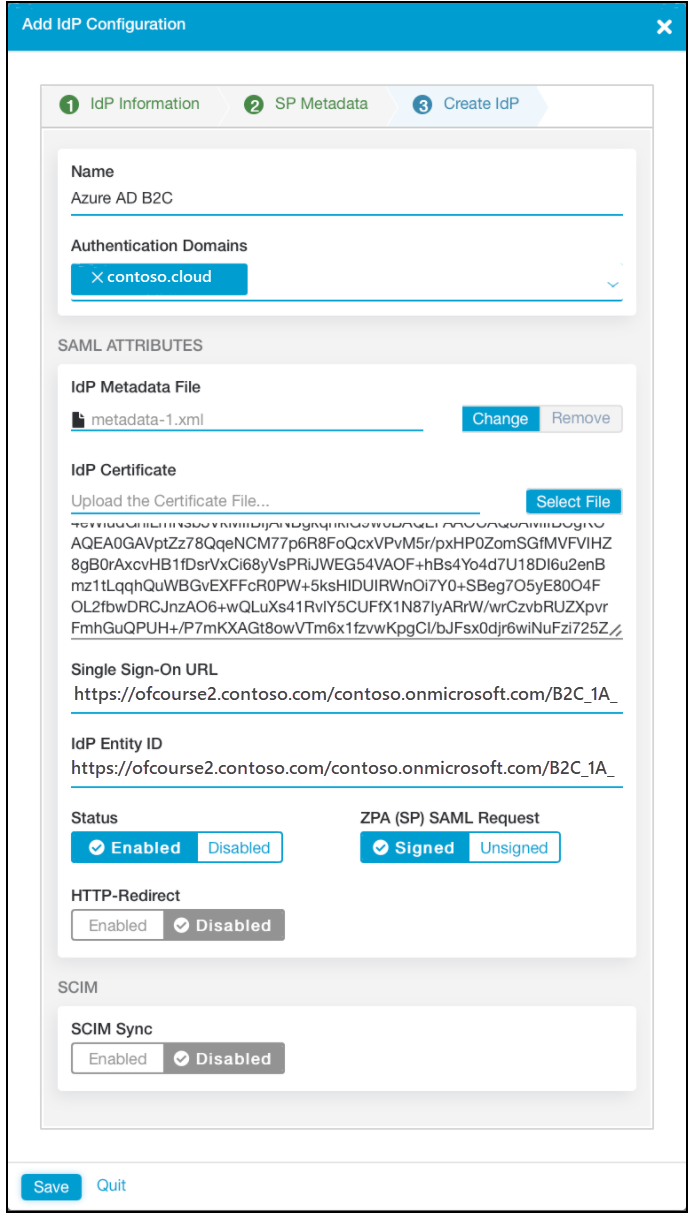

No painel Adicionar configuração do IdP, selecione a guia Criar IdP.

Em Arquivo de Metadados do IdP, carregue o arquivo de metadados que você salvou.

Em Status, verifique se a configuração está Habilitada.

Selecione Salvar.

Testar a solução

Para confirmar a autenticação SAML, vá para um portal do usuário do ZPA ou um aplicativo de acesso ao navegador e teste o processo de inscrição ou de entrada.