Tutorial para configurar o Saviynt com o Azure Active Directory B2C

Saiba como integrar o Azure Active Directory B2C (Azure AD B2C) à plataforma Saviynt Security Manager, que tem visibilidade, segurança e governança. O Saviynt incorpora o risco e a governança do aplicativo, o gerenciamento de infraestrutura, o gerenciamento de conta com privilégios e a análise de risco do cliente.

Saiba mais: Saviynt para Azure AD B2C

Use as instruções a seguir para configurar a administração delegada do controle de acesso para usuários do Azure AD B2C. O Saviynt determina se um usuário está autorizado a gerenciar usuários do Azure AD B2C:

- Segurança no nível do recurso para determinar se os usuários podem executar uma operação

- Por exemplo, criar usuário, atualizar usuário, redefinir senha de usuário e assim por diante

- Segurança no nível do campo para determinar se os usuários podem ler/gravar atributos durante as operações de gerenciamento de usuário

- Por exemplo, um agente do Suporte Técnico pode atualizar um número de telefone. Outros atributos são somente leitura

- Segurança no nível dos dados para determinar se os usuários podem executar uma operação em outro usuário

- Por exemplo, um administrador do Suporte Técnico da região do Reino Unido gerencia usuários do Reino Unido

Pré-requisitos

Para começar, você precisa do seguinte:

Uma assinatura do Azure

- Se você não tiver, obtenha uma conta gratuita do Azure

Um locatário do Azure AD B2C vinculado à sua assinatura do Azure

Acesse Fale Conosco em saviynt.com para solicitar uma demonstração

Descrição do cenário

A integração do Saviynt inclui os seguintes componentes:

- Azure AD B2C - Identidade como um serviço para controle personalizado de inscrição do cliente, entrada e gerenciamento de perfil

- Veja, Azure AD B2C, Introdução

- Saviynt para Azure AD B2C - Governança de identidade para administração delegada do gerenciamento do ciclo de vida do usuário e governança de acesso

- API do Microsoft Graph - Interface do Saviynt para gerenciar usuários do Azure AD B2C e seu acesso

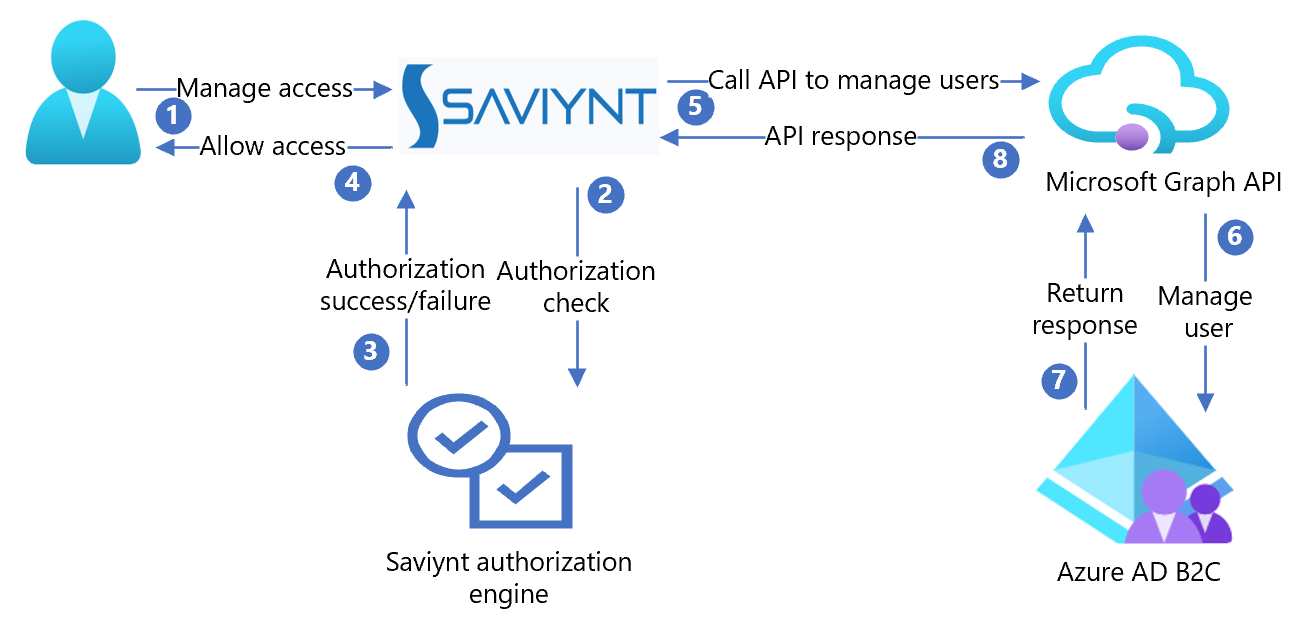

O diagrama de arquitetura a seguir ilustra a implementação.

- Um administrador delegado inicia a operação do usuário do Azure AD B2C com o Saviynt.

- O Saviynt verifica se o administrador delegado pode executar a operação.

- O Saviynt envia uma resposta de êxito ou falha de autorização.

- O Saviynt permite que o administrador delegado execute a operação.

- O Saviynt invoca a API do Microsoft Graph, com atributos de usuário, para gerenciar o usuário no Azure AD B2C.

- A API do Microsoft Graph cria, atualiza ou exclui o usuário no Azure AD B2C.

- O Azure AD B2C envia uma resposta de êxito ou falha.

- A API do Microsoft Graph retorna a resposta para o Saviynt.

Criar uma conta do Saviynt e criar políticas delegadas

- Criar uma conta do Saviynt. Para começar, acesse Fale Conosco em saviynt.com.

- Criar políticas de administração delegadas.

- Atribuir usuários à função de administrador delegado.

Configurar políticas do Azure AD B2C

Use as instruções a seguir para criar um aplicativo, excluir usuários e muito mais.

Criar um aplicativo do Microsoft Entra para o Saviynt

Para obter as instruções a seguir, use o diretório com o locatário Azure AD B2C.

Entre no portal do Azure.

Na barra de ferramentas do portal, selecione Diretórios + assinaturas.

Na página Configurações do portal, Diretórios + assinaturas, encontre o diretório Azure AD B2C na lista Nome do diretório.

Selecione Alternar.

No portal do Azure, pesquise e selecione Azure AD B2C.

Selecione Registros de aplicativo>Novo registro.

Insira um nome de aplicativo. Por exemplo, Saviynt.

Selecione Criar.

Vá para Permissões de API.

Selecione + Adicionar uma permissão.

A página Solicitar permissões de API é exibida.

Selecione a guia APIs da Microsoft.

Selecione Microsoft Graph como APIs da Microsoft frequentemente utilizadas.

Vá para a próxima página.

Selecione Permissões de aplicativo.

Selecione Diretório.

Marque as caixas de seleção Directory.Read.All e Directory.ReadWrite.All.

Selecione Adicionar Permissões.

Revise as permissões.

Selecione Conceder consentimento do administrador para o Diretório Padrão.

Clique em Salvar.

Vá para Certificados e Segredos.

Selecione + Adicionar Segredo do Cliente.

Insira a descrição do segredo do cliente.

Selecione a opção de expiração.

Selecione Adicionar.

A Chave Secreta aparece na seção Segredo do Cliente. Salve o Segredo do Cliente para uso posterior.

Acesse Visão geral.

Copie a ID do Cliente e a ID do Locatário.

Salve a ID do Locatário, a ID do Cliente e o Segredo do Cliente para concluir a instalação.

Habilitar o Saviynt para excluir usuários

Habilitar o Saviynt para executar operações de exclusão de usuários no Azure AD B2C.

Saiba mais: Objetos de aplicativo e de entidade de serviço na ID do Microsoft Entra

- Instale a versão mais recente do módulo do PowerShell do Microsoft Graph em uma estação de trabalho ou servidor do Windows.

Para obter mais informações, confira Documentação do PowerShell do Microsoft Graph.

- Conecte-se ao módulo do PowerShell e execute os seguintes comandos:

Connect-MgGraph #Enter Admin credentials of the Azure portal

$webApp = Get-MgServicePrincipal –AppPrincipalId “<ClientId of Azure AD Application>”

New-MgDirectoryRoleMemberByRef -RoleName "Company Administrator" -RoleMemberType ServicePrincipal -RoleMemberObjectId $webApp.ObjectId

Testar a solução

Navegue até o locatário do aplicativo do Saviynt e teste o gerenciamento do ciclo de vida do usuário e os casos de uso de governança de acesso.