Tutorial: para configurar Keyless com o Azure Active Directory B2C

Aprenda a configurar o Azure Active Directory B2C (Azure AD B2C) com a solução sem senha Sift Keyless. Com o Azure AD B2C como provedor de identidade (IdP), você pode integrar o Keyless a qualquer um dos seus aplicativos de cliente para fornecer autenticação sem senha para seus usuários. O Keyless Zero-Knowledge Biometric (ZKB) é a autenticação multifator sem senha que ajuda a eliminar fraudes, phishing e reutilização de credenciais, ao mesmo tempo em que melhora a experiência do cliente e protege a privacidade.

Acesse keyless.io para saber mais sobre:

Pré-requisitos

Para começar, você precisará de:

- Uma assinatura do Azure

- Se não tiver uma, obtenha uma conta gratuita do Azure

- Um locatário do Azure AD B2C vinculado à assinatura do Azure.

- Um locatário de nuvem do Keyless

- Acesse keyless.io para Solicitar uma demonstração

- O aplicativo do Autenticador Keyless instalado no dispositivo do usuário.

Descrição do cenário

A integração Keyless inclui os seguintes componentes:

- Azure AD B2C: o servidor de autorização que verifica as credenciais do usuário. Também conhecido como IdP.

- Aplicativos Web e móveis: seus aplicativos móveis ou Web que você opta por proteger com o Keyless e o Azure AD B2C.

- O aplicativo móvel do Autenticador Keyless: o aplicativo móvel Sift usado para autenticação nos aplicativos habilitados para o Azure AD B2C.

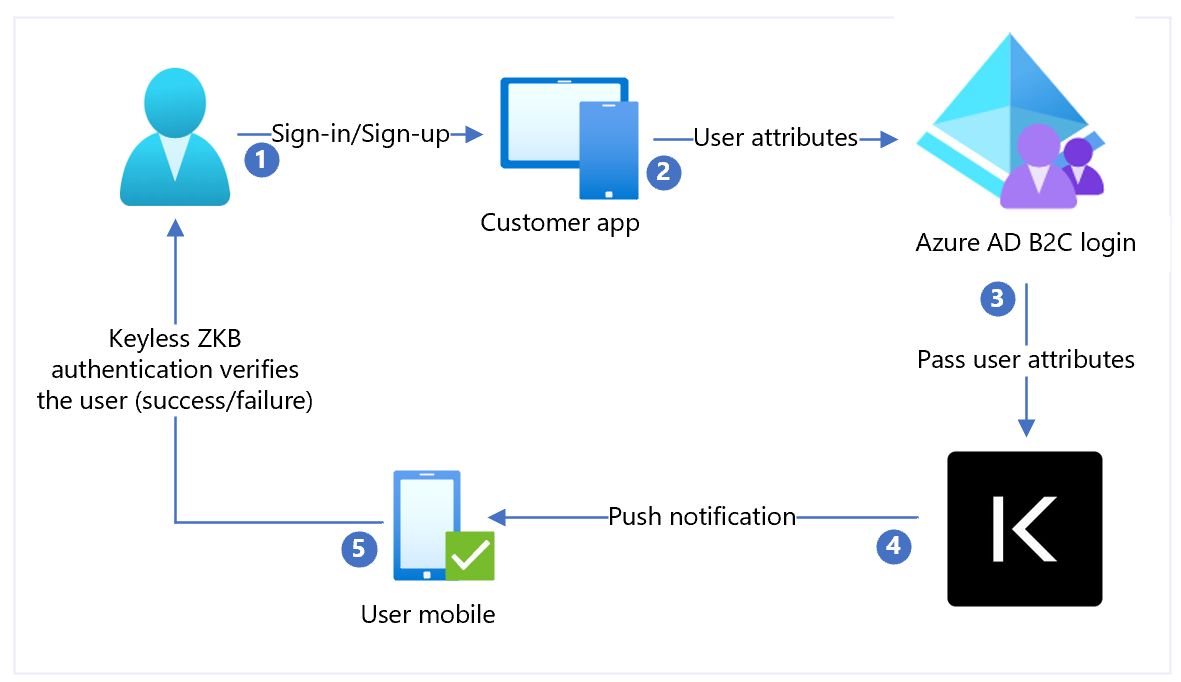

O diagrama de arquitetura a seguir ilustra uma implementação.

- O usuário acessa uma página de entrada. Os usuários selecionam entrar/inscrever-se e inserem o nome de usuário.

- O aplicativo envia os atributos de usuário para o Azure AD B2C para verificação de identidade.

- O Azure AD B2C envia atributos do usuário para o Keyless para autenticação.

- O Keyless envia uma notificação por push para o dispositivo móvel do usuário registrado para autenticação, uma varredura biométrica facial.

- O usuário responde à notificação por push e tem acesso concedido ou negado.

Adicionar um IdP, configurar o IdP e criar uma política de fluxo de usuário

Use as seções a seguir para adicionar um IdP, configurar o IdP e criar uma política de fluxo de usuário.

Adicionar um novo provedor de Identidade

Para adicionar um novo Provedor de Identidade:

- Entre no Portal do Azure como Administrador Global do locatário do Azure AD B2C.

- Selecione Diretórios + assinaturas.

- Na página Configurações do portal, Diretórios + assinaturas, encontre o diretório Azure AD B2C na lista Nome do diretório.

- Selecione Alternar.

- No canto superior esquerdo do portal do Azure, selecione Todos os serviços.

- Pesquise e selecione Azure AD B2C.

- Navegue até os Painel>Azure Active Directory B2C>Provedores de identidade.

- Selecione Provedores de identidade.

- Selecione Adicionar.

Configure um provedor de identidade

Para configurar um IdP:

- Selecione o Tipo de provedor de identidade>OpenID Connect (versão prévia) .

- Em Nome, selecione Keyless.

- Para a URL de Metadados, insira o URI do aplicativo de Autenticação Keyless hospedado, seguido pelo caminho, como

https://keyless.auth/.well-known/openid-configuration. - Para Segredo do Cliente, selecione o segredo associado à instância de Autenticação Keyless. O segredo é usado posteriormente na configuração do Contêiner Keyless.

- Para ID do Cliente, selecione a ID do cliente. A ID do cliente é usada posteriormente na configuração do contêiner Keyless.

- Para Escopo, selecione openid.

- Para Tipo de resposta, selecione id_token.

- Em Modo de resposta, selecione form_post.

- Selecione OK.

- Clique em Mapear essas declarações do provedor de identidade.

- Para UserID, selecione Da assinatura.

- Para Nome de exibição, selecione Da assinatura.

- Para Modo de resposta, selecione Da assinatura.

- Clique em Salvar.

Criar uma política de fluxo de usuário

O Keyless aparece como um novo IdP do OpenID Connect (OIDC) com provedores de identidade B2C.

- Abra o locatário do Azure AD B2C.

- Em Políticas, selecione Fluxos dos usuários.

- Selecionar Novo fluxo de usuário.

- Selecione Inscrever-se e entrar.

- Selecione uma versão.

- Selecione Criar.

- Insira um Nome para sua política.

- Na seção Provedores de identidade, selecione o Provedor de Identidade Keyless recém-criado.

- Insira um nome.

- Selecione o IdP que você criou.

- Adicione um endereço de email. O Azure não redirecionará a entrada para o Keyless. Uma tela é exibida com uma opção de usuário.

- Deixe o campo Autenticação Multifator como está.

- Selecione Impor políticas de acesso condicional.

- Em Atributos de usuário e declarações de token, na opção Coletar atributo, selecione Endereço de Email.

- Os atributos Adicionar usuário coletados pela ID do Microsoft Entra com as declarações do Azure AD B2C são retornados ao aplicativo cliente.

- Selecione Criar.

- Selecione o Fluxo de usuário.

- No painel esquerdo, selecione Declarações do aplicativo.

- Em opções, marque a caixa de seleção email.

- Clique em Salvar.

Testar o fluxo de usuário

- Abra o locatário do Azure AD B2C.

- Em Políticas, selecione Identity Experience Framework.

- Selecione o SignUpSignIn criado.

- Selecione Executar fluxo de usuário.

- Em Aplicativo, selecione o aplicativo registrado (o exemplo é JWT).

- Em URL de resposta, selecione o URL de redirecionamento.

- Selecione Executar fluxo de usuário.

- Conclua o fluxo de inscrição e crie uma conta.

- Quando o atributo de usuário é criado, o Keyless é chamado durante o fluxo.

Se o fluxo estiver incompleto, confirme se o usuário está salvo no diretório.