Tutorial para configurar o HYPR com o Azure Active Directory B2C

Neste tutorial, saiba como configurar o Azure AD B2C (Azure Active Directory B2C) com HYPR. Quando o Azure AD B2C é o IdP (provedor de identidade), você pode integrar o HYPR aos aplicativos do cliente para autenticação sem senha. O HYPR substitui senhas por criptografias de chave pública que ajudam a prevenir contra fraude, phishing e reutilização de credenciais.

Pré-requisitos

Para começar, você precisará de:

Uma assinatura do Azure

- Se não tiver, você pode obter uma conta gratuita do Azure

- Um locatário do Azure AD B2C vinculado à sua assinatura do Azure

- Um locatário de nuvem do HYPR

- Solicitar uma demonstração personalizada do HYPR

- Um dispositivo móvel do usuário registrado usando as APIs REST do HYPR ou o Gerenciador de Dispositivos do HYPR em seu locatário do HYPR

- Por exemplo, consulte SDK do HYPR para Java Web

Descrição do cenário

A integração do HYPR tem os seguintes componentes:

- Azure AD B2C – o servidor de autorização para verificar as credenciais do usuário ou o IdP (provedor de identidade)

-

Aplicativos Web e móveis – para aplicativos móveis ou Web protegidos pelo HYPR e pelo Azure AD B2C

- O HYPR tem o SDK móvel e um aplicativo móvel para iOS e Android

- Aplicativo móvel do HYPR – use-o para este tutorial se você não estiver usando os SDKs móveis em seus aplicativos móveis

-

APIs REST do HYPR – registro e autenticação do dispositivo do usuário

- Vá até apidocs.hypr.com para as APIs sem senha do HYPR

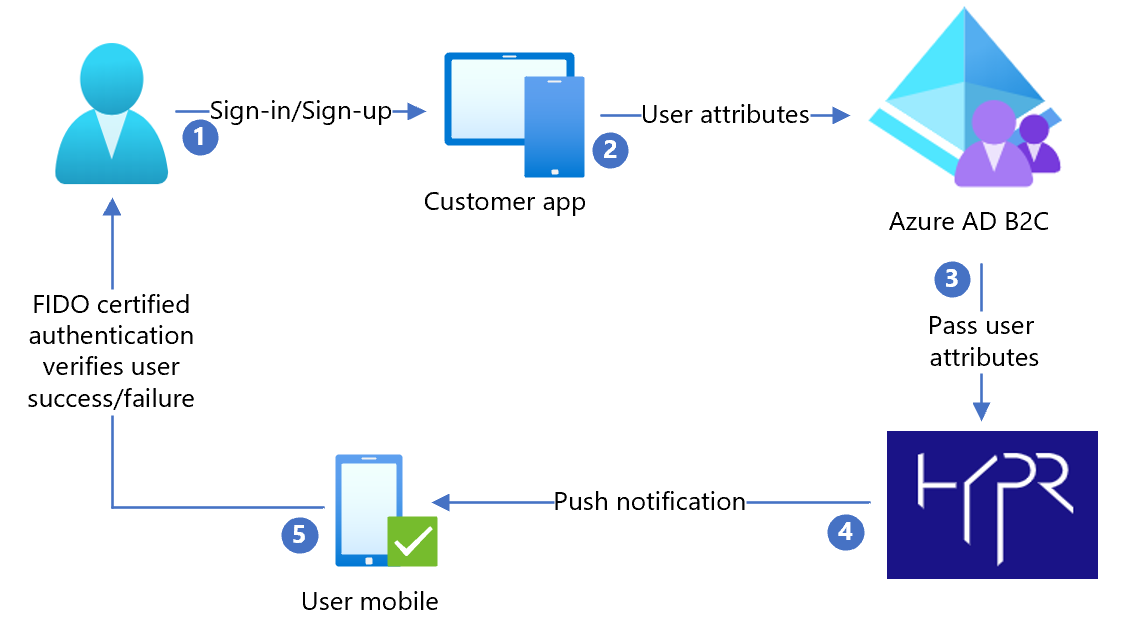

O diagrama de arquitetura a seguir mostra a implementação.

- O usuário chega a uma página de entrada e seleciona entrar ou se inscrever. O usuário insere o nome de usuário.

- O aplicativo envia os atributos de usuário para o Azure AD B2C para verificação de identidade.

- O Azure AD B2C envia os atributos do usuário ao HYPR para autenticar o usuário por meio do aplicativo móvel do HYPR.

- O HYPR envia uma notificação por push para o dispositivo móvel do usuário registrado para uma autenticação certificada do FIDO (Fast Identity Online). Pode ser uma impressão digital do usuário, dados biométricis ou um PIN descentralizado.

- Após o usuário confirmar a notificação por push, ele tem o acesso ao aplicativo cliente concedido ou negado.

Configurar a política do Azure AD B2C

Ir para

Azure-AD-B2C-HYPR-Sample/policy/.Siga as instruções no Pacote inicial de política personalizada para baixar Active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Configure a política para o locatário Azure AD B2C.

Observação

Atualize as políticas para relacioná-las ao seu locatário.

Testar o fluxo de usuário

- Abra o locatário do Azure AD B2C.

- Em Políticas, selecione Identity Experience Framework.

- Selecione o SignUpSignIn criado.

- Selecione Executar fluxo de usuário.

- Para Aplicativo, selecione o aplicativo registrado (o exemplo é JWT).

- Em URL de resposta, selecione a URL de redirecionamento.

- Selecione Executar fluxo de usuário.

- Conclua o fluxo de inscrição para criar uma conta.

- Depois que o atributo de usuário é criado, o HYPR é chamado.

Dica

Se o fluxo estiver incompleto, confirme se o usuário foi salvo no diretório.