Migrar aplicativos usando a autenticação baseada em cabeçalho para o Azure Active Directory B2C com o proxy de aplicativo do Grit

Neste tutorial de exemplo, saiba como migrar um aplicativo herdado usando autenticação baseada em cabeçalho para o Azure AD B2C (Azure Active Directory B2C) com o proxy de aplicativo do Grit.

Os benefícios de usar o proxy de aplicativo do Grit são os seguintes:

Nenhuma alteração no código do aplicativo e implantação fácil resultando em ROI mais rápido

Permite que os usuários usem experiências de autenticação modernas, como autenticação multifator, biometria e sem senha, resultando em segurança aprimorada.

Economia significativa no custo da licença da solução de autenticação herdada

Pré-requisitos

Para começar, você precisará de:

Licença para o proxy de aplicativo do Grit. Entre em contato com o suporte do Grit para obter detalhes sobre a licença. Para este tutorial, você não precisa de uma licença.

Uma assinatura do Azure. Se você não tiver uma, obtenha uma conta gratuita.

Um locatário do Azure AD B2C vinculado à sua assinatura do Azure.

Descrição do cenário

A integração do Grit inclui os seguintes componentes:

Azure AD B2C: o servidor de autorização para verificar as credenciais do usuário – usuários autenticados acessam aplicativos locais usando uma conta local armazenada no diretório do Azure AD B2C.

Proxy de aplicativo do Grit: o serviço que passa a identidade para aplicativos por meio de cabeçalhos HTTP.

Aplicativo Web: o aplicativo herdado ao qual o usuário solicita acesso.

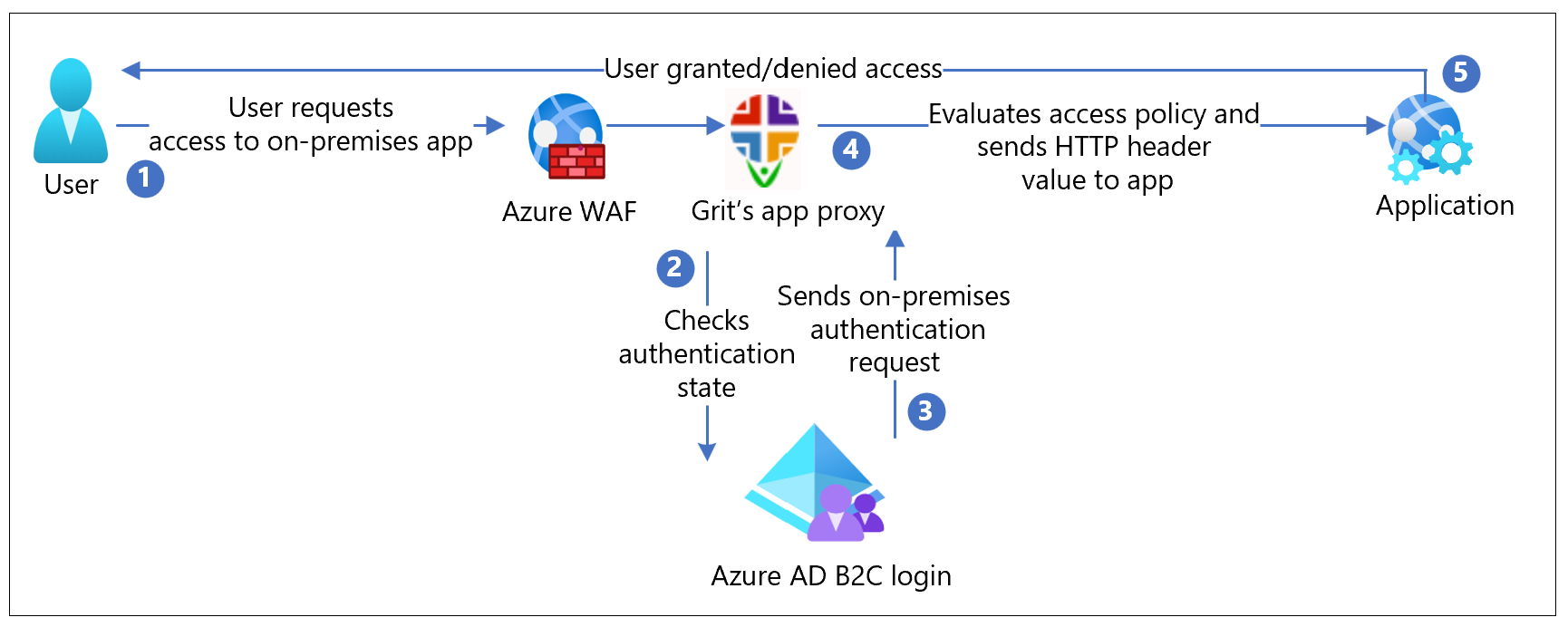

O diagrama de arquitetura a seguir mostra a implementação.

O usuário solicita acesso a um aplicativo local.

O proxy de aplicativo do Grit recebe a solicitação por meio do WAF (Firewall de Aplicativo Web) do Azure e a envia para o aplicativo.

O proxy de aplicativo do Grit verifica o estado de autenticação do usuário. Sem nenhum token de sessão ou um token inválido, o usuário vai para o Azure AD B2C para autenticação.

O Azure AD B2C envia a solicitação do usuário para o ponto de extremidade especificado durante o registro do proxy de aplicativo do Grit no locatário do Azure AD B2C.

O proxy de aplicativo do Grit avalia as políticas de acesso e calcula os valores de atributos nos cabeçalhos HTTP encaminhados para o aplicativo. O proxy de aplicativo do Grit define os valores do cabeçalho e envia a solicitação ao aplicativo.

O usuário é autenticado com acesso concedido/negado ao aplicativo.

Integração com o proxy de aplicativo do Grit

Entre em contato com o suporte do Grit para obter detalhes para ser integrado.

Configurar a solução de proxy de aplicativo do Grit com o Azure AD B2C

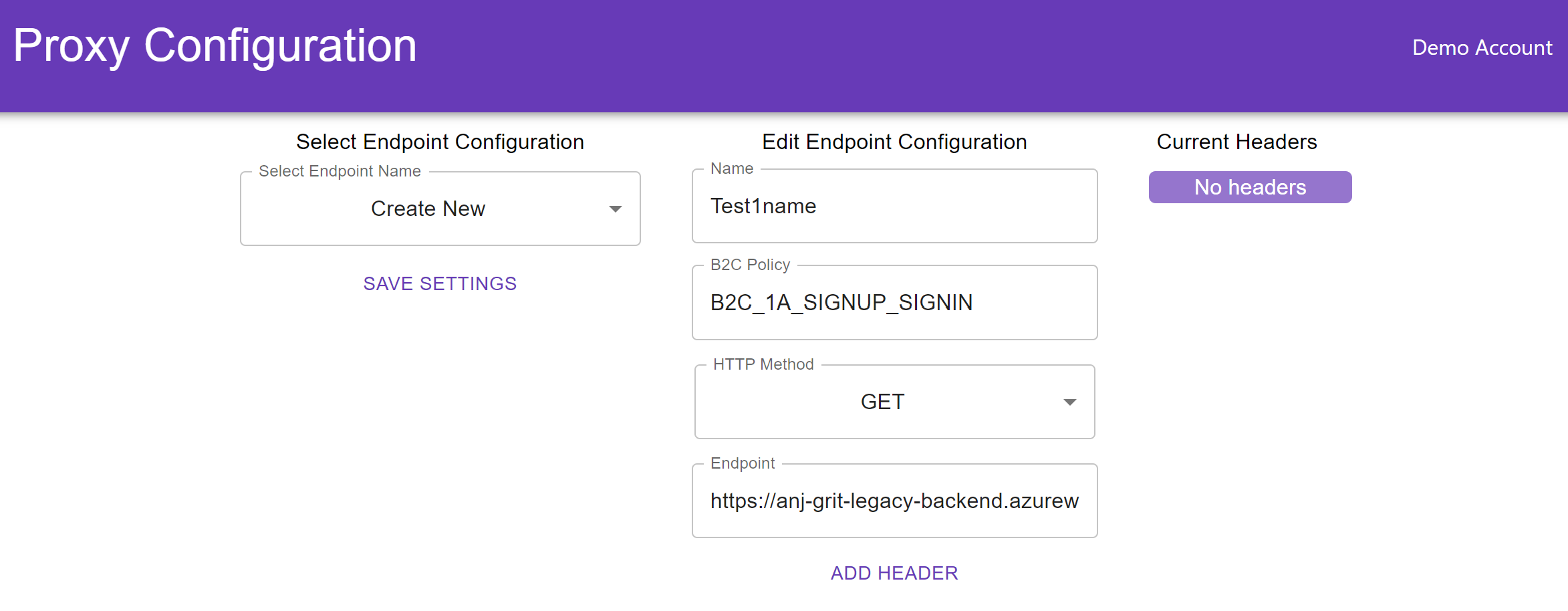

Para este tutorial, o Grit já tem um aplicativo de back-end e uma política do Azure AD B2C. Este tutorial será sobre como configurar o proxy para acessar o aplicativo de back-end.

Você pode usar a experiência do usuário para configurar cada página do aplicativo de back-end para segurança. Você pode configurar o tipo de autenticação exigido por cada página e os valores de cabeçalho necessários.

Se os usuários precisarem ter a permissão negada para determinadas páginas com base na associação de grupo ou em outro critério, isso será tratado pelo percurso do usuário de autenticação.

Navegue até https://proxyeditor.z13.web.core.windows.net/.

Quando a lista suspensa for exibida, selecione-a e selecione Criar.

Insira um nome para a página que contenha apenas letras e números.

Insira B2C_1A_SIGNUP_SIGNIN na caixa Política B2C.

Selecione GET no método HTTP.

Insira 'https://anj-grit-legacy-backend.azurewebsites.net/Home/Page' no campo de ponto de extremidade, que seria o ponto de extremidade para o aplicativo herdado.

Observação

Esta demonstração está disponível publicamente, os valores inseridos ficarão visíveis para o público. Não configure um aplicativo seguro com esta demonstração.

Selecione ADICIONAR CABEÇALHO.

Insira x-iss no campo de cabeçalho de destino para configurar o cabeçalho HTTP válido que deve ser enviado ao aplicativo.

Insira given_name no campo Valor, que é o nome de uma declaração na política B2C. O valor da declaração será passado para o cabeçalho.

Selecione Token como a origem.

Selecione SALVAR CONFIGURAÇÕES.

Selecione o link no pop-up. Ele levará a uma página de entrada. Selecione o link de inscrição e insira as informações necessárias. Depois de concluir o processo de inscrição, você será redirecionado para o aplicativo herdado. O aplicativo exibe o nome fornecido no campo Nome durante a inscrição.

Testar o fluxo

Navegue até a URL do aplicativo local.

O proxy do aplicativo Grit redireciona para a página que você configurou no fluxo de usuário. Na lista, escolha o IdP.

Na solicitação, insira suas credenciais. Se necessário, inclua um token de autenticação multifator do Microsoft Entra.

Você é redirecionado ao Azure AD B2C, que encaminha a solicitação do aplicativo para o URI de redirecionamento do proxy do aplicativo Grit.

O proxy do aplicativo Grit avalia as políticas, calcula os cabeçalhos e envia o usuário para o aplicativo upstream.

O aplicativo solicitado é exibido.