Tutorial: Configurar o Microsoft Dynamics 365 Fraud Protection com Azure Active Directory B2C

As organizações podem usar o Microsoft DFP (Dynamics 365 Fraud Protection) para avaliar o risco durante tentativas de criação de contas e entradas fraudulentas. Os clientes usam a avaliação do Microsoft DFP para bloquear ou desafiar tentativas suspeitas de criar contas falsas ou comprometer contas.

Neste tutorial, saiba como integrar o Microsoft DFP ao Azure AD B2C (Azure Active Directory B2C). Há diretrizes de como incorporar a análise de impressões digitais do dispositivo do Microsoft DFP e a criação de conta e pontos de extremidade da API de avaliação de entrada em uma política personalizada do Azure AD B2C.

Saiba mais: Visão geral do Microsoft Dynamics 365 Fraud Protection

Pré-requisitos

Para começar, você precisará de:

- Uma assinatura do Azure

- Se não tiver, você pode obter uma conta gratuita do Azure

- Um locatário do Azure AD B2C vinculado à sua assinatura do Azure

- Uma assinatura do Microsoft DFP

- Confira Preços do Dynamics 365

- Você também pode configurar uma versão de cliente de avaliação

Descrição do cenário

A integração do Microsoft DFP inclui os seguintes componentes:

- Locatário do Azure AD B2C: autentica o usuário e atua como um cliente do Microsoft DFP. Hospeda um script de análise de impressões digitais coletando dados de diagnóstico e de identificação dos usuários que executam uma política de destino. Ele bloqueia ou desafia as tentativas de entrada ou de inscrição com base no resultado da avaliação de regra retornado pelo Microsoft DFP.

- Modelos personalizados de interface do usuário: personaliza o conteúdo HTML das páginas renderizadas pelo Azure AD B2C. Essas páginas incluem o snippet do JavaScript necessário para a análise de impressões digitais do Microsoft DFP.

- Serviço de análise de impressões digitais do Microsoft DFP: script inserido dinamicamente que registra a telemetria do dispositivo e os detalhes do usuário autodeclarado para criar uma impressão digital exclusivamente identificável para o usuário.

- Pontos de extremidade da API do Microsoft DFP: fornece o resultado da decisão e aceita um status final que reflete a operação executada pelo aplicativo cliente. O Azure AD B2C se comunica com os pontos de extremidade do Microsoft DFP usando conectores da API REST. A autenticação da API ocorre com uma concessão client_credentials no locatário do Microsoft Entra no qual o Microsoft DFP está licenciado e instalado para obter um token de portador.

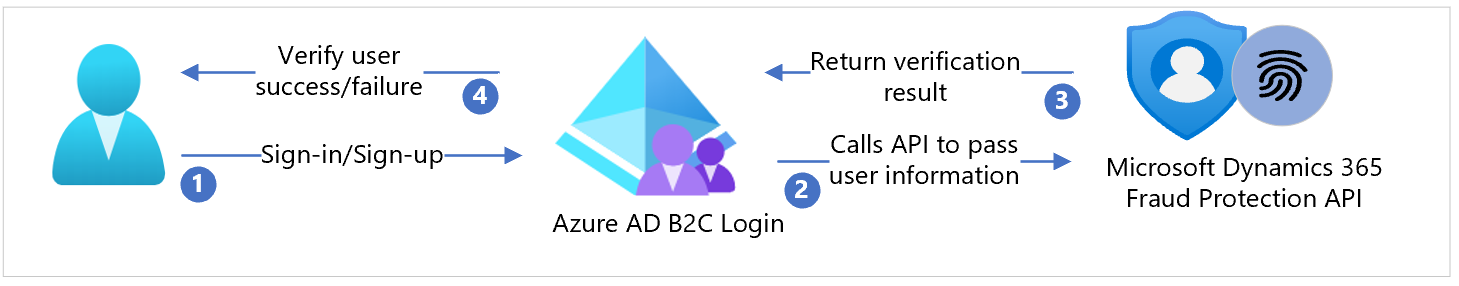

O diagrama de arquitetura a seguir mostra a implementação.

- O usuário chega a uma página de entrada, seleciona a opção para criar uma conta e insere as informações. O Azure AD B2C coleta os atributos do usuário.

- O Azure AD B2C chama a API do Microsoft DFP e transmite os atributos de usuário.

- Depois que a API do Microsoft DFP consumir as informações e processá-las, ela retornará o resultado para o Azure AD B2C.

- O Azure AD B2C recebe as informações da API do Microsoft DFP. Se ocorrer uma falha, uma mensagem de erro será exibida. Com o sucesso, o usuário será autenticado e gravado no diretório.

Configurar a solução

- Crie um aplicativo do Facebook configurado para permitir a federação para o Azure AD B2C.

- Adicione o segredo do Facebook criado como uma chave da política do Identity Experience Framework.

Configurar seu aplicativo no Microsoft DFP

Configure seu locatário do Microsoft Entra para usar o Microsoft DFP.

Inserir seu domínio personalizado

Em um ambiente de produção, use um domínio personalizado para o Azure AD B2C e para o serviço de análise de impressões digitais do Microsoft DFP. O domínio para ambos os serviços está na mesma zona DNS raiz para impedir que as configurações de privacidade do navegador bloqueiem cookies entre domínios. Essa configuração não é necessária em um ambiente de não produção.

Confira a tabela a seguir para ver exemplos de ambiente, serviço e domínio.

| Ambiente | Serviço | Domínio |

|---|---|---|

| Desenvolvimento | Azure AD B2C | contoso-dev.b2clogin.com |

| Desenvolvimento | Impressão digital do Microsoft DFP | fpt.dfp.microsoft-int.com |

| UAT | Azure AD B2C | contoso-uat.b2clogin.com |

| UAT | Impressão digital do Microsoft DFP | fpt.dfp.microsoft.com |

| Produção | Azure AD B2C | login.contoso.com |

| Produção | Impressão digital do Microsoft DFP | fpt.login.contoso.com |

Implantar os modelos de interface de usuário

- Implante os modelos de Azure AD B2C de interface do usuário fornecidos em um serviço de hospedagem de Internet voltado para o público, como o Armazenamento de Blobs do Azure.

- Substitua o valor

https://<YOUR-UI-BASE-URL>/pela URL raiz do local de implantação.

Observação

Posteriormente, você precisará da URL base para configurar as políticas do Azure AD B2C.

- No arquivo

ui-templates/js/dfp.js, substitua<YOUR-DFP-INSTANCE-ID>pela ID da instância do Microsoft DFP. - Verifique se o CORS está habilitado para seu nome de domínio do Azure AD B2C

https://{your_tenant_name}.b2clogin.comouyour custom domain.

Saiba mais: documentação de personalização da interface do usuário

Configuração do Azure AD B2C

Adicionar chaves de política para a ID e o segredo do aplicativo cliente do Microsoft DFP

- No locatário do Microsoft Entra onde o Microsoft DFP esteja configurado, crie um Aplicativo do Microsoft Entra e conceda o consentimento do administrador.

- Crie um valor secreto para esse registro de aplicativo. Anote a ID do cliente do aplicativo e o valor do segredo do cliente.

- Salve a ID do cliente e os valores de segredo do cliente como chaves de política em seu locatário do Azure AD B2C.

Observação

Posteriormente, você precisará das chaves de política para configurar as políticas do Azure AD B2C.

Substituir os valores de configuração

Nas políticas personalizadasfornecidas, localize os seguintes espaços reservados e substitua pelos valores correspondentes da sua instância.

| Espaço reservado | Substitua por | Observações |

|---|---|---|

| {Settings:Production} | Se as políticas modo de produção devem ser implantadas |

true ou false |

| {Settings:Tenant} | Seu nome curto do locatário |

your-tenant - de your-tenant.onmicrosoft.com |

| {Settings:DeploymentMode} | Modo de implantação do Application Insights a ser usado |

Production ou Development |

| {Settings:DeveloperMode} | Se as políticas no modo desenvolvedor no Application Insights devem ser implantadas |

true ou false |

| {Settings:AppInsightsInstrumentationKey} | Chave de instrumentação da instância do Application Insights* | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:IdentityExperienceFrameworkAppId}ID do aplicativo IdentityExperienceFramework configurada no seu locatário do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

|

| {Settings:ProxyIdentityExperienceFrameworkAppId} | ID do aplicativo ProxyIdentityExperienceFramework configurada em seu locatário do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:FacebookClientId} | ID do aplicativo do Facebook que você configurou para federação com o B2C | 000000000000000 |

| {Settings:FacebookClientSecretKeyContainer} | Nome da chave de política na qual você salvou o segredo do aplicativo do Facebook | B2C_1A_FacebookAppSecret |

| {Settings:ContentDefinitionBaseUri} | Ponto de extremidade no qual você implantou os arquivos de interface do usuário | https://<my-storage-account>.blob.core.windows.net/<my-storage-container> |

| {Settings:DfpApiBaseUrl} | O caminho base da instância da API do DFP, encontrado no portal do DFP | https://tenantname-01234567-89ab-cdef-0123-456789abcdef.api.dfp.dynamics.com/v1.0/ |

| {Settings:DfpApiAuthScope} | O escopo do client_credentials para o serviço de API do DFP | https://api.dfp.dynamics-int.com/.default or https://api.dfp.dynamics.com/.default |

| {Settings:DfpTenantId} | A ID do locatário do Microsoft Entra (não B2C) onde o DFP está licenciado e instalado |

01234567-89ab-cdef-0123-456789abcdef ou consoto.onmicrosoft.com |

| {Settings:DfpAppClientIdKeyContainer} | Nome da chave de política na qual você salva a ID do cliente DFP | B2C_1A_DFPClientId |

| {Settings:DfpAppClientSecretKeyContainer} | Nome da chave de política na qual você salva o segredo do cliente DFP | B2C_1A_DFPClientSecret |

| {Settings:DfpEnvironment} | A ID do ambiente DFP. | A ID do ambiente é um identificador exclusivo global do ambiente DFP para o qual você envia os dados. Sua política personalizada deve chamar o ponto de extremidade da API, incluindo o parâmetro x-ms-dfpenvid=your-env-id> da cadeia de caracteres de consulta |

*Você pode configurar o Application Insights em um locatário ou uma assinatura do Microsoft Entra. Esse valor é opcional, mas recomendado para auxiliar na depuração.

Observação

Adicione notificação de consentimento à página de coleção de atributos. Inclua a notificação de que as informações de identidade e telemetria do usuário são registradas para a proteção da conta.

Configurar a política do Azure AD B2C

- Vá para a Política do Azure AD B2C na pasta Políticas.

- Siga as instruções descritas no pacote inicial da política personalizada para baixar o pacote inicial de LocalAccounts.

- Configure a política para o locatário Azure AD B2C.

Observação

Atualize as políticas fornecidas para relacioná-las ao seu locatário.

Testar o fluxo de usuário

- Abra o locatário Azure AD B2C e, em Políticas, selecione Identity Experience Framework.

- Selecione o SignUpSignIn criado anteriormente.

- Selecione Executar fluxo de usuário.

- Aplicativo: o aplicativo registrado (um exemplo disso é o JWT).

- URL de Resposta: URI de redirecionamento.

- Selecione Executar fluxo de usuário.

- Conclua o fluxo de inscrição e crie uma conta.

Dica

O Microsoft DFP é chamado durante o fluxo. Se o fluxo estiver incompleto, confirme se o usuário não está salvo no diretório.

Observação

Se estiver usando o mecanismo de regras do Microsoft DFP, atualize as regras no portal do Microsoft DFP.