Redução da superfície de ataque com Microsoft Intune

Nesse pequeno artigo vamos mostrar como utilizar o Microsoft Intune para aplicar políticas importantes e reduzir a superfície de ataques em seu ambiente corporativo. Atualmente os ambientes de infraestrutura estão mais modernos e as aplicações de políticas cada vez mais visíveis nas mãos do administrador. As regras de redução de superfície de ataque têm como alvo comportamentos que malware e aplicativos mal-intencionados normalmente usam para infectar computadores, incluindo: Arquivos executáveis e scripts usados nos aplicativos do Office ou no Webmail que tentam baixar ou executar arquivos ofuscados ou comportamentos de script suspeitos que os aplicativos geralmente não iniciam durante o trabalho diário normal. São formas de ataques que todo ITPRO conhece e tenta mitigar em seu ambiente corporativo, através de GPOs ou até mesmo com ferramentas de segurança de terceiros.

Veja os itens que podemos proteger em nosso ambiente de forma automática e centralizada com este recurso do Microsoft Intune:

- Bloquear a persistência por meio da assinatura de eventos de WMI

- Impedir o roubo de credencial do subsistema de autoridade de segurança local do Windows (lsass.exe)

- Impedir que o Adobe Reader crie processos filho

- Impedir que os aplicativos do Office insiram código em outros processos

- Impedir que os aplicativos do Office criem conteúdo executável

- Impedir que todos os aplicativos do Office criem processos filho

- Bloquear as chamadas à API do Win32 de macros do Office

- Impedir que os aplicativos de comunicação do Office criem processos filho

- Bloquear a execução de scripts possivelmente ocultos (js/vbs/ps)

- Impedir que o JavaScript ou o VBScript inicializem o conteúdo executável baixado

- Bloquear as criações de processo originadas de comandos PSExec e WMI

- Bloquear processos não confiáveis e não assinados executados da USB

- Bloquear a execução de arquivos executáveis, a menos que eles atendam a um critério de prevalência, de idade ou de lista de confiáveis

- Bloquear o download de conteúdo executável de clientes de e-mail e de webmail

- Usar a proteção avançada contra Ransomware

- Habilitar a proteção de pasta

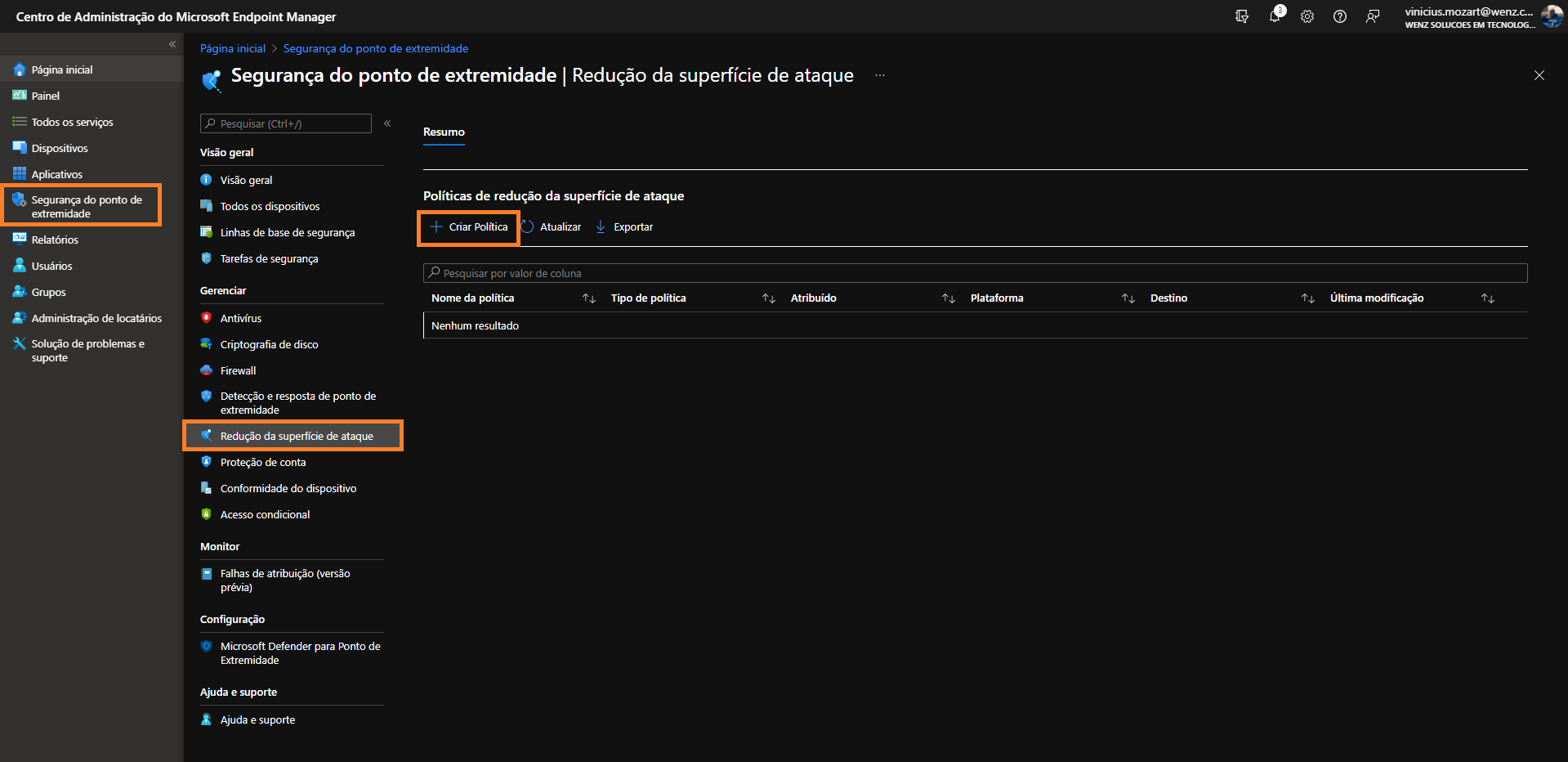

Vamos ver como isso funciona na prática e como configurar esta regra. Primeiramente acesse o seu portal de administração do Microsoft Intune. Navegue até "Segurança do ponto de extremidade", "Redução de superfície de ataque" e depois em "Criar política":

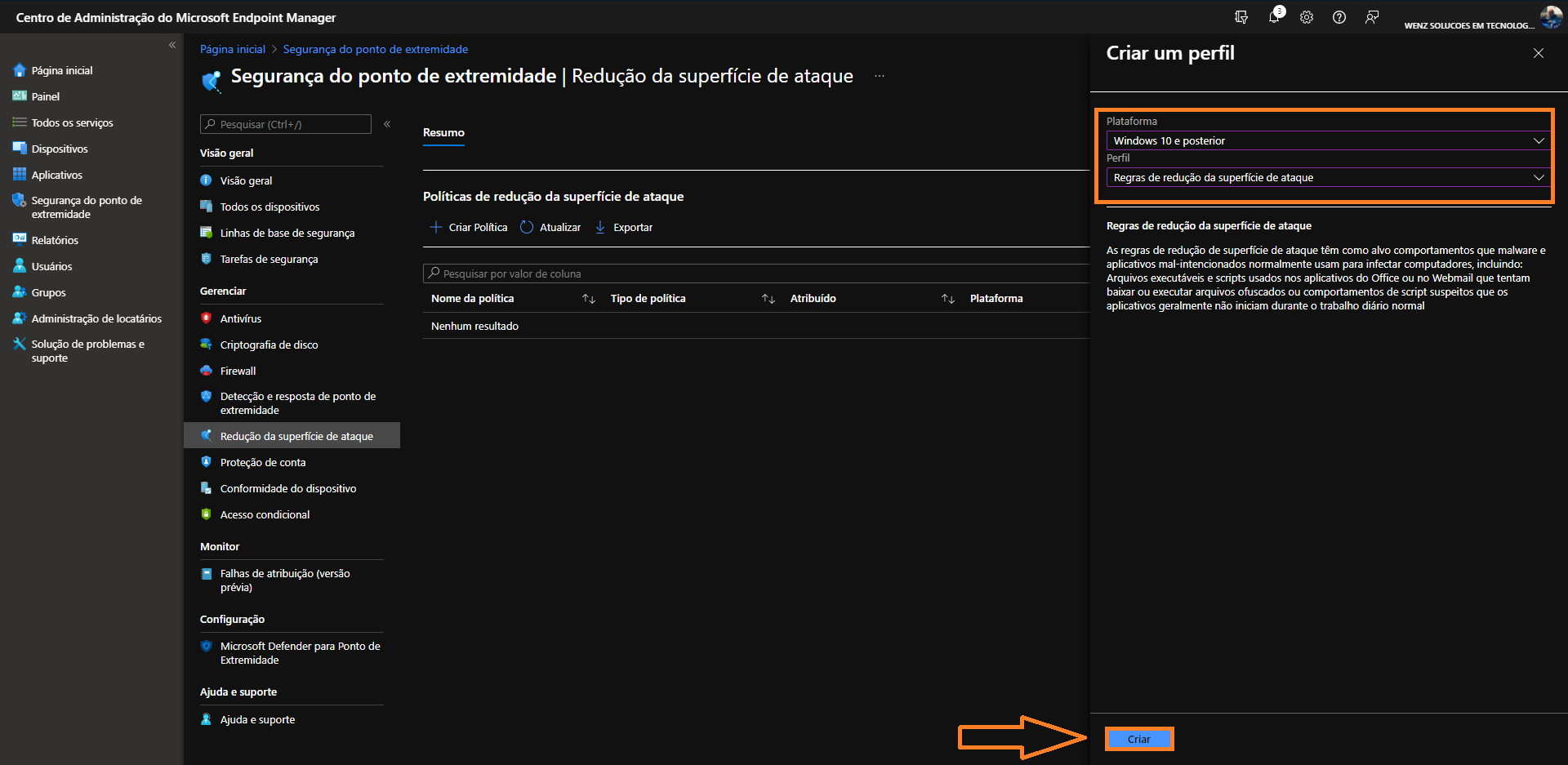

Selecione a plataforma Windows 10 e também o perfil de regra de redução, conforme imagem abaixo:

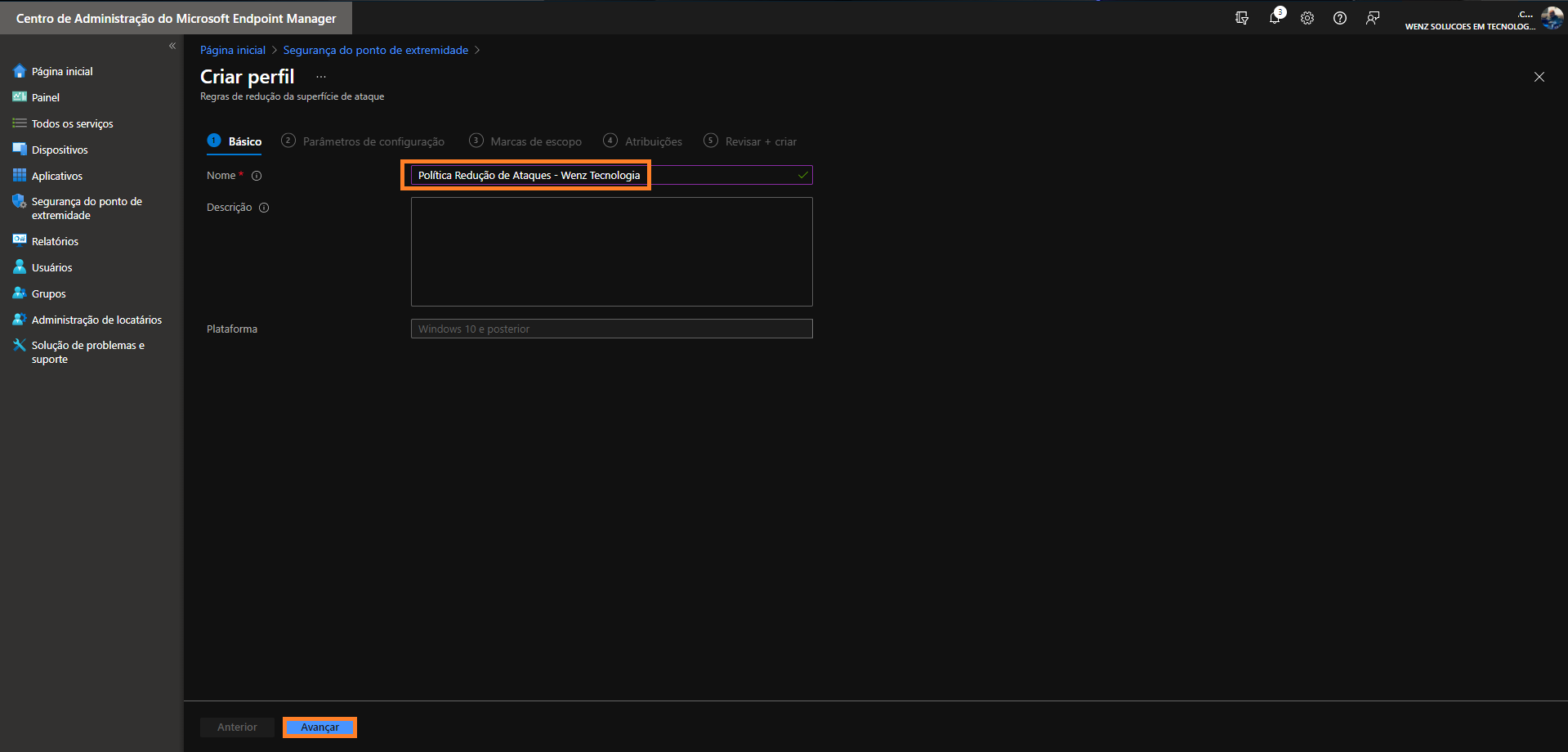

Insira um nome para a sua política.

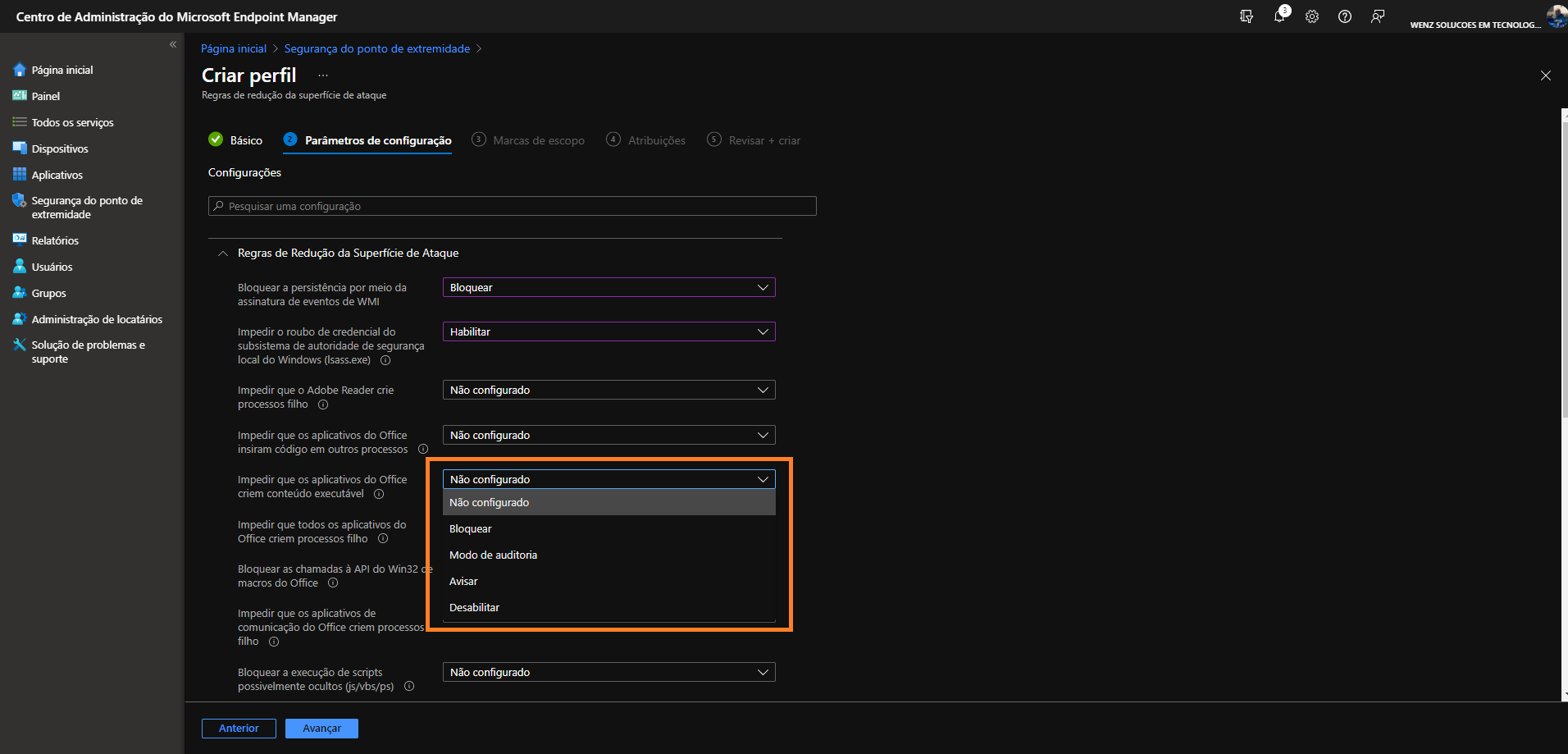

Você terá algumas opções para cada regra, sendo:

- Desabilitar: (Desabilitar a regra ASR)

- Bloquear: (Habilitar a regra ASR)

- Auditoria: (Avalie como a regra ASR afetaria sua organização se habilitada)

- Avisar: (Habilitar a regra ASR, mas permitir que o usuário final ignore o bloco)

- Definido pelo usuário: Para permitir que os usuários definam o valor usando o PowerShell, use a opção "Definido pelo Usuário" para a regra na plataforma de gerenciamento. "Definido pelo Usuário" permite que um usuário de administrador local configure a regra

Defina as configurações que gostaria de aplicar em seu ambiente e clique em "Avançar":

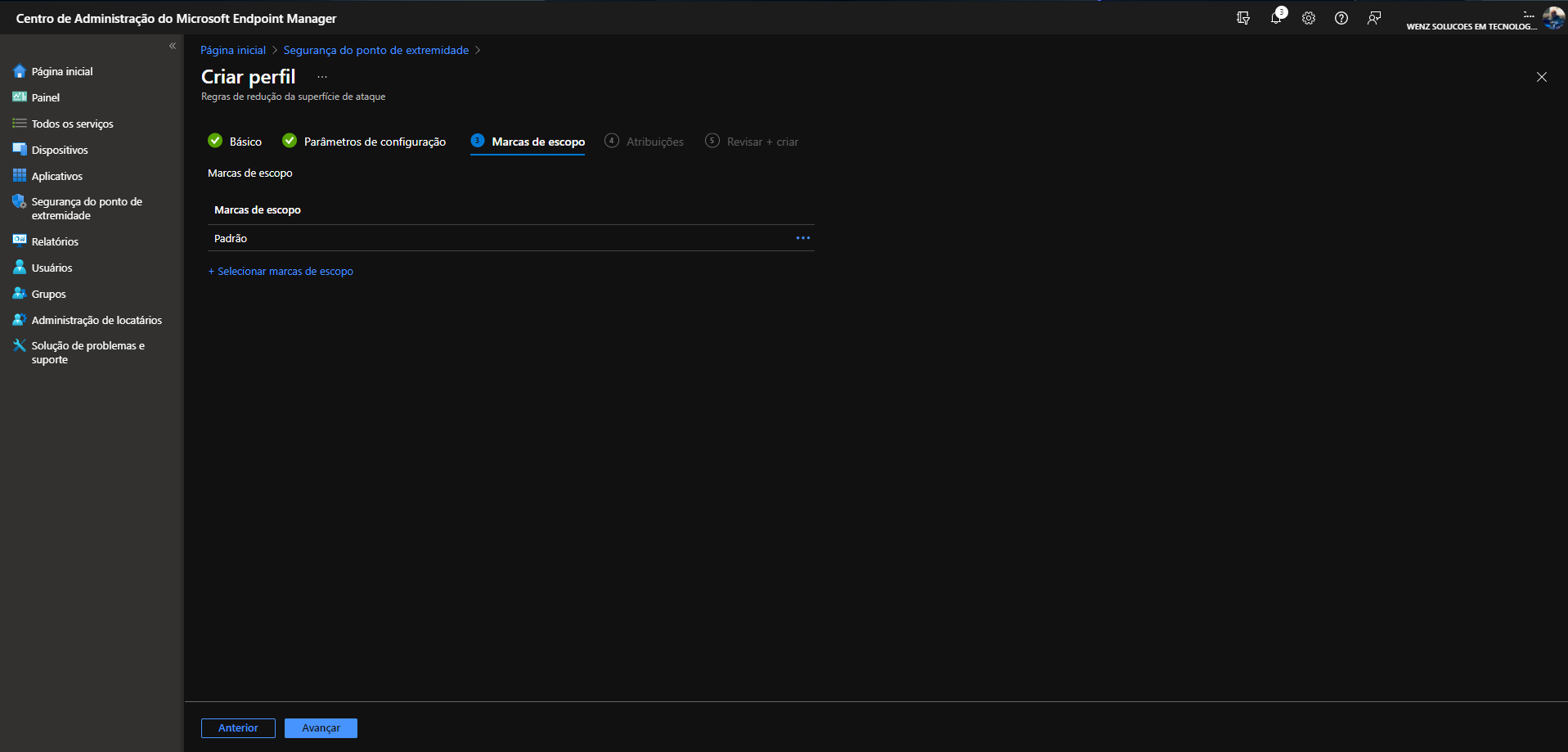

Defina uma marca e clique em "Avançar":

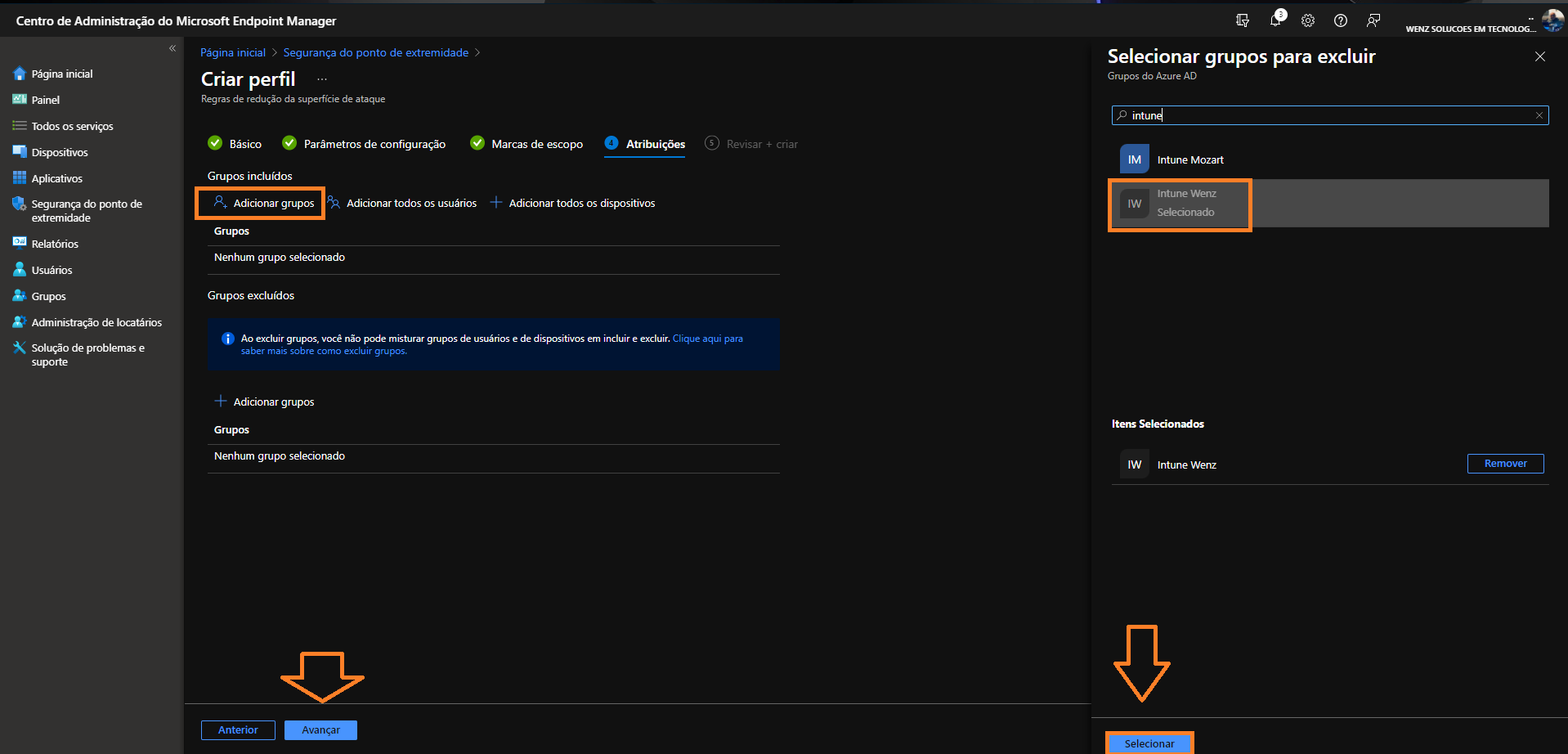

Selecione os grupos que receberão esta política.

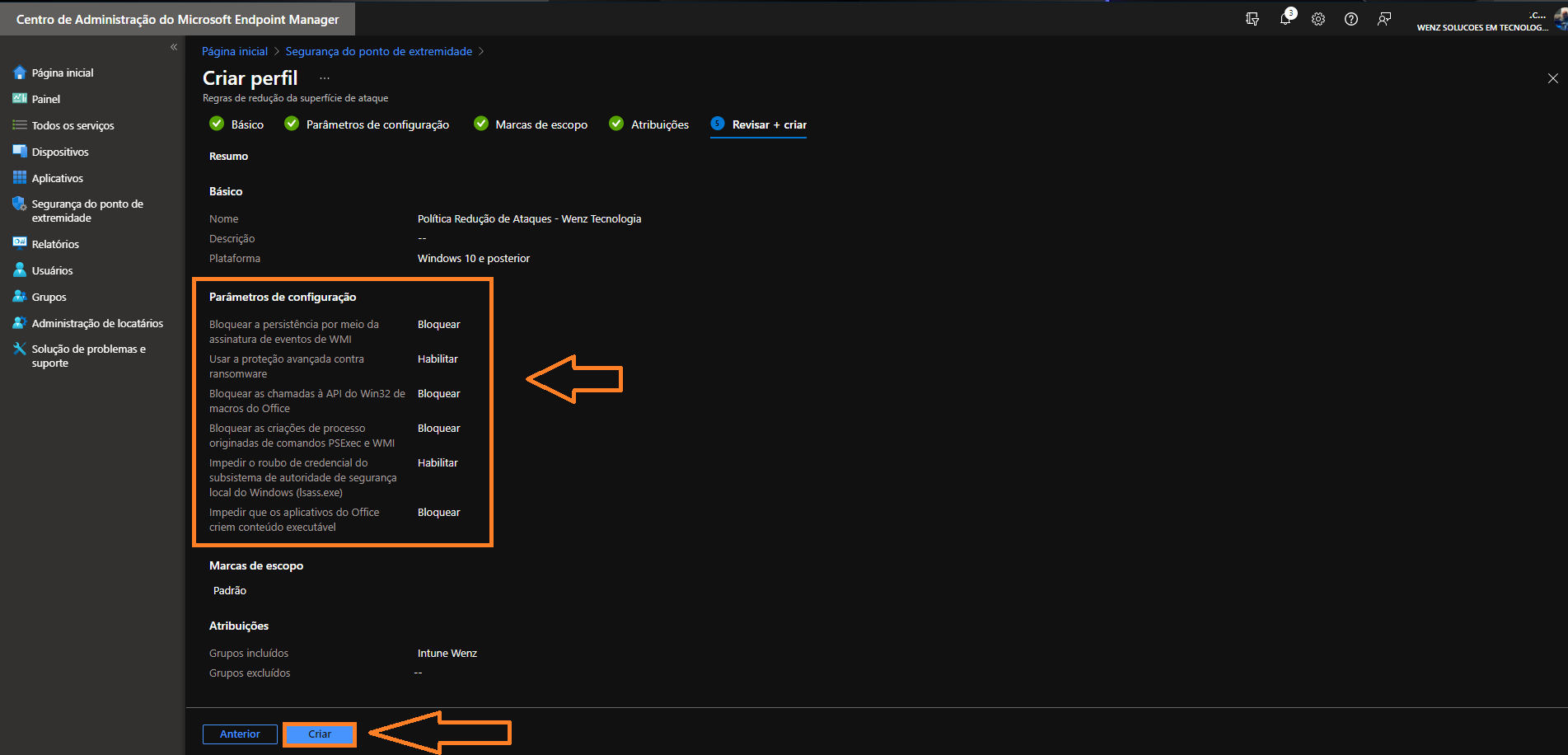

Revise as configurações e clique em "Criar".

Essas regras de segurança podem causar impacto em seu ambiente e devem ser bem definidas. Esse forma de configurações para aplicar segurança automática e centralizada são excelentes. Manter o ambiente cada vez mais seguros e longe de ataques indesejados deve ser prioridade número 1 para todos os ITPROs. Esperamos que esse pequena dica ajudem aos administradores que já utilizam os serviços online da Microsoft.