Intune: Removendo Administrador Local com String

Nesse artigo vamos mostrar como remover a permissão de administrador local ao ingressarmos uma máquina no Azure Active Directory para utilizar o Microsoft Intune e aplicar as regras de segurança com sucesso. Existem diversas formas de efetuar essa configuração, mas vamos mostrar apenas uma.

Ao ingressarmos uma estação de trabalho no domínio na versão gratuita do Azure Active Directory, o usuário local é automaticamente adicionado no grupo de administradores locais do dispositivo. Com esse configuração, as regras para a utilização do Microsoft Intune não conseguem ser aplicadas e o controle do perfil do usuário final acaba ficando sem controle. Pensando nesse cenário, vamos utilizar o próprio mecanismo do Microsoft Intune para remover o usuários do grupo administradores de uma forma muito simples. Vamos conferir na prática como essa configuração funciona.

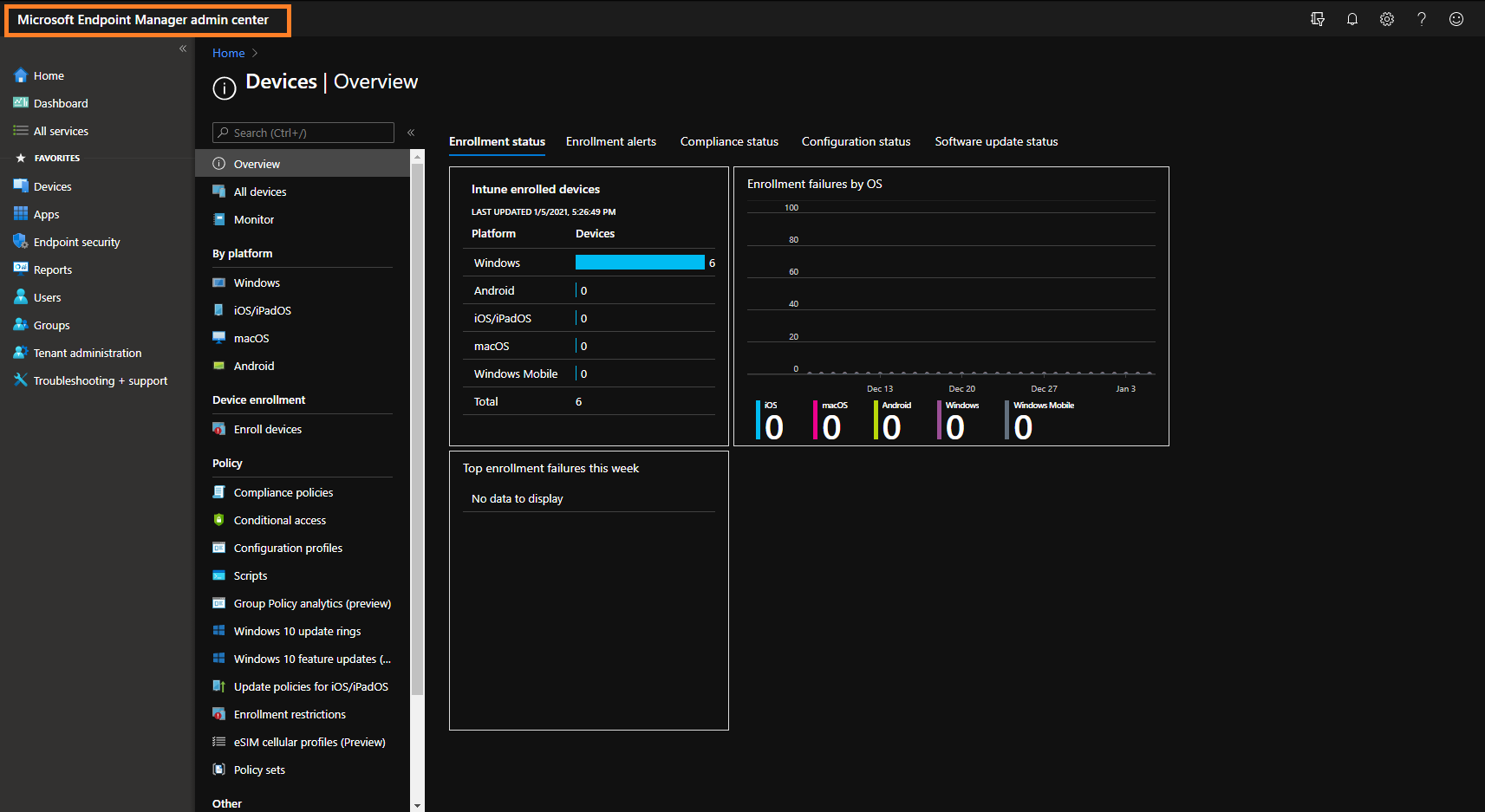

Primeiramente acesso os seu portal do Microsoft Intune para iniciarmos essa configuração. Para conseguir o acesso ao portal, o mesmo deve estar ativo e com a licença em funcionamento. Caso não possua o licenciamento do Intune, acesso o link abaixo para mais informações:

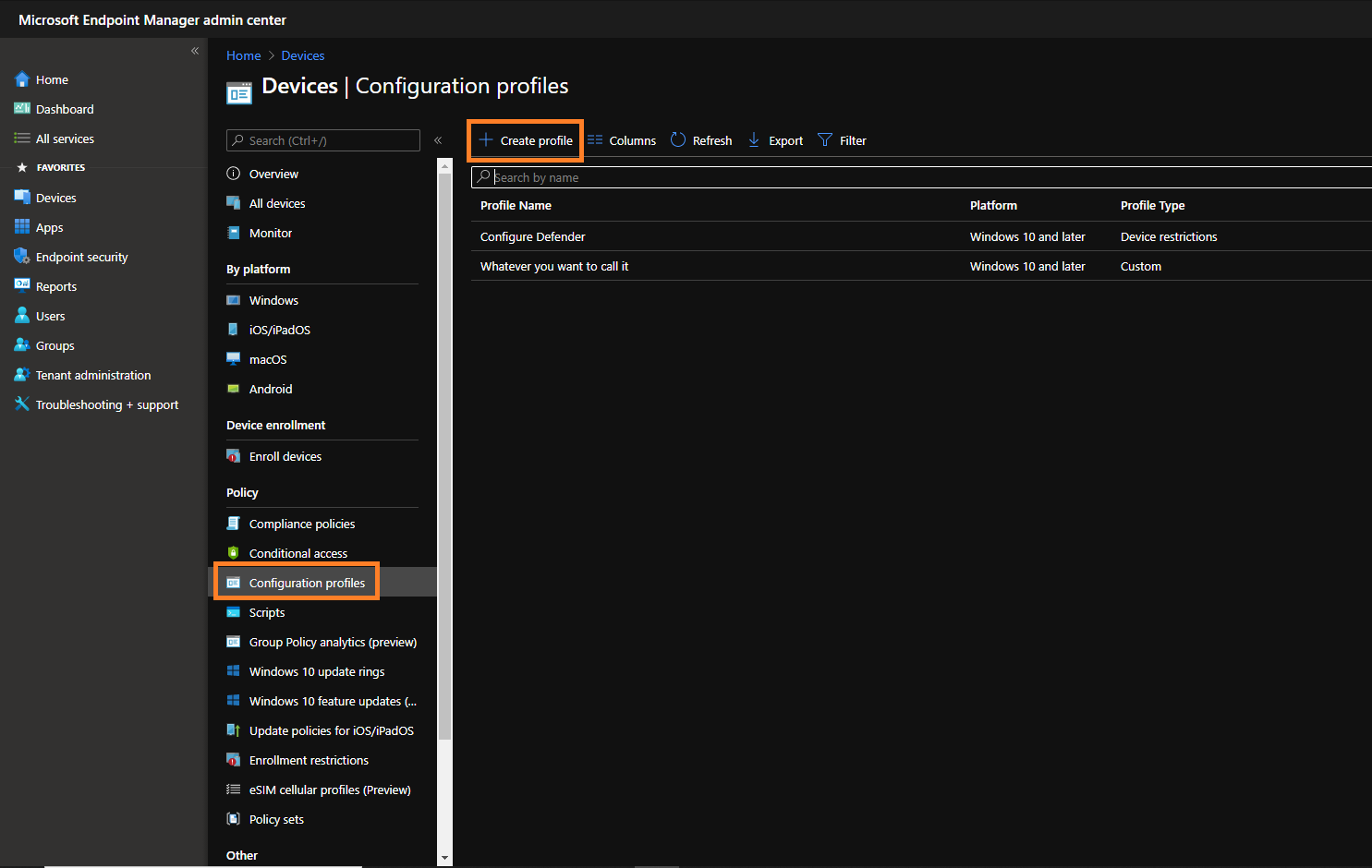

Com o seu Endpoint aberto, clique em "Configuration Profiles" e depois em "Create Profile":

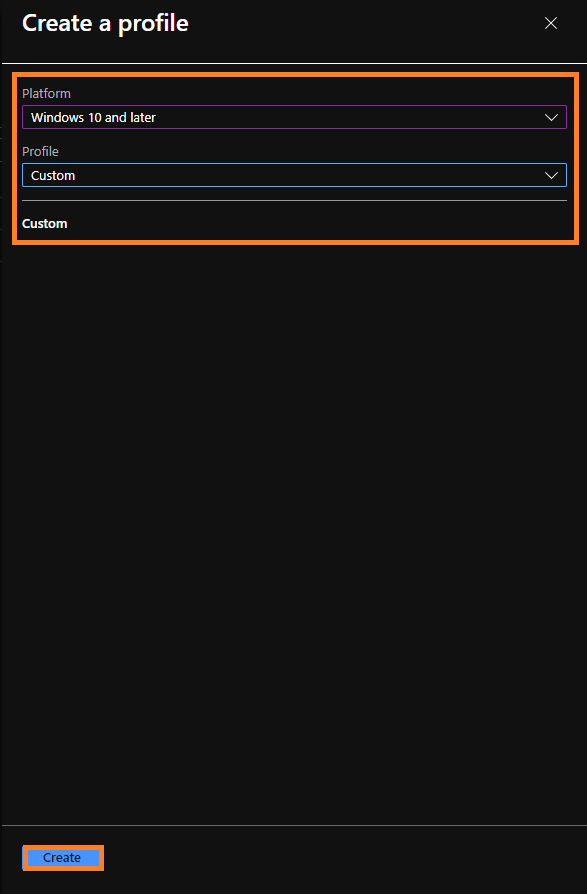

Essa configuração foi baseada na versão Windows 10 1903 e 2004. Muito importante verificar sua versão do Windows 10 para ter sucesso na configuração da política que será aplicada neste artigo.

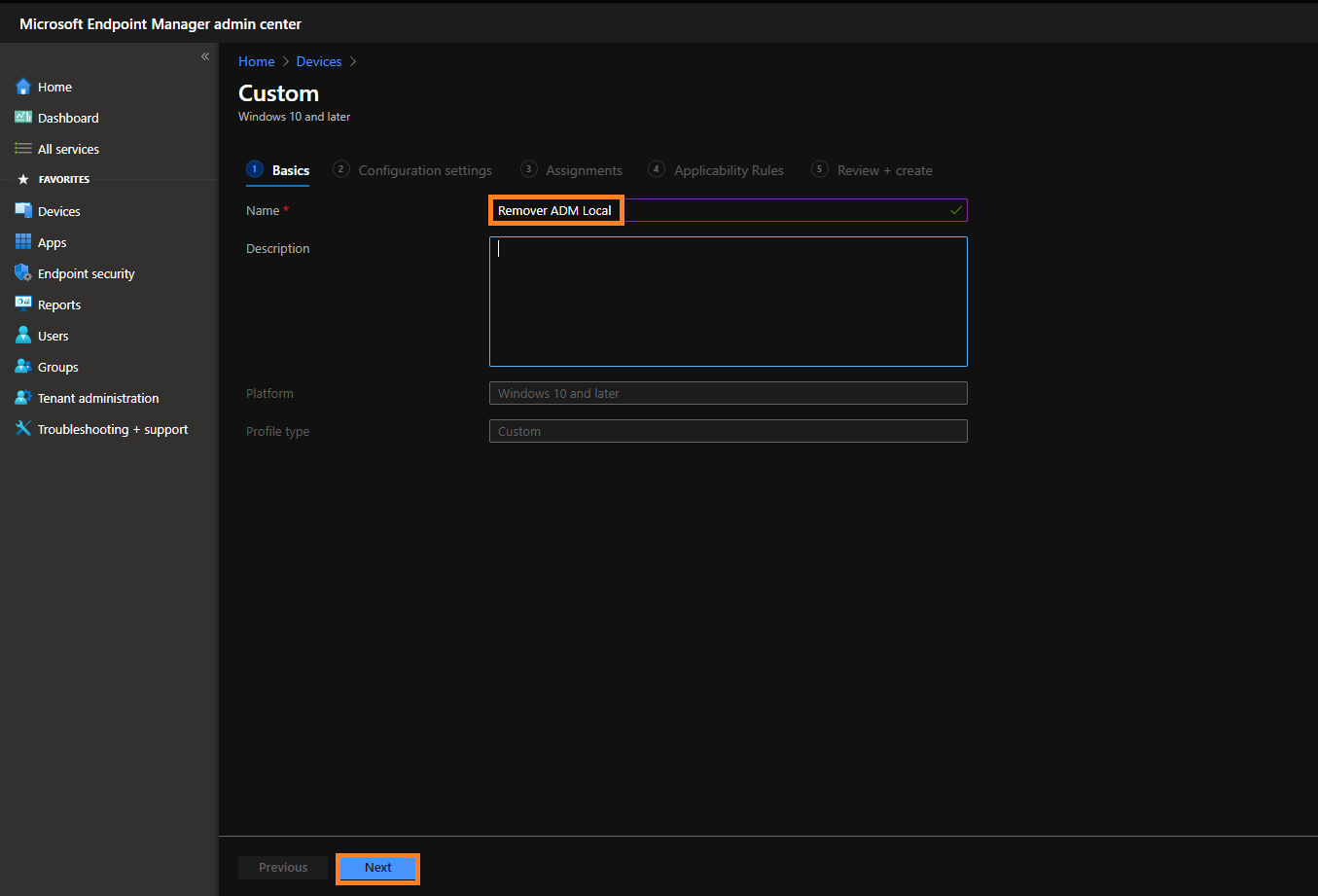

Insira um nome de descrição para a sua regra:

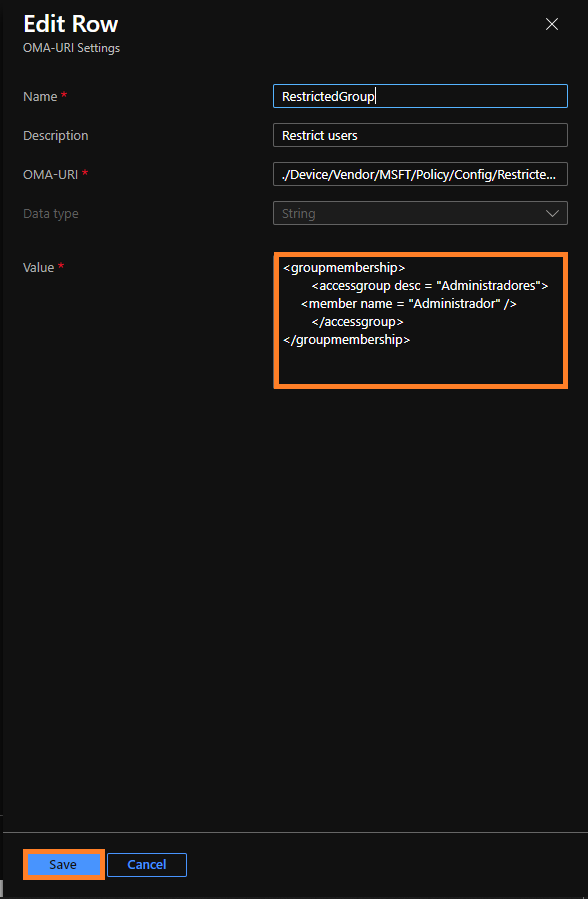

Insira as seguintes informações:

Nome: Restric tedGroup

Descrição: Restrict Users

OMA-URI: ./Device/Vendor/MSFT/Policy/Config/RestrictedGroups/ConfigureGroupMembership

Data-Type: String

Valor: <groupmembership>

<accessgroup desc = "Administradores">

<member name = "Administrador" />

</accessgroup>

</groupmembership>

Caso o dispositivo esteja na versão inglês, altere os parâmetros para "Administrators" e "Administradores":

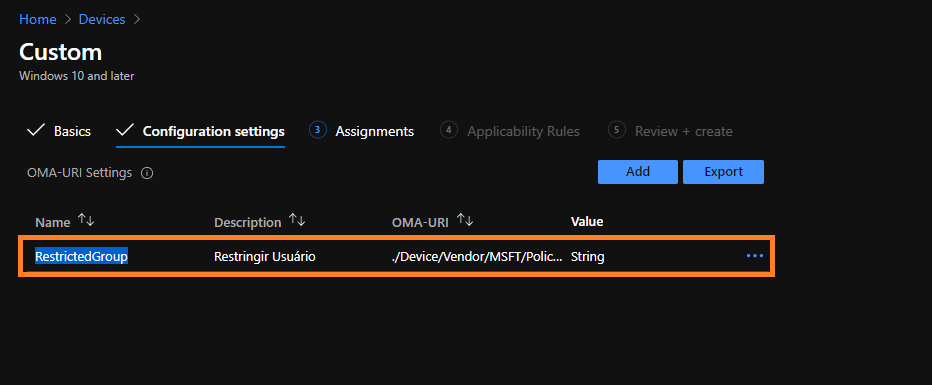

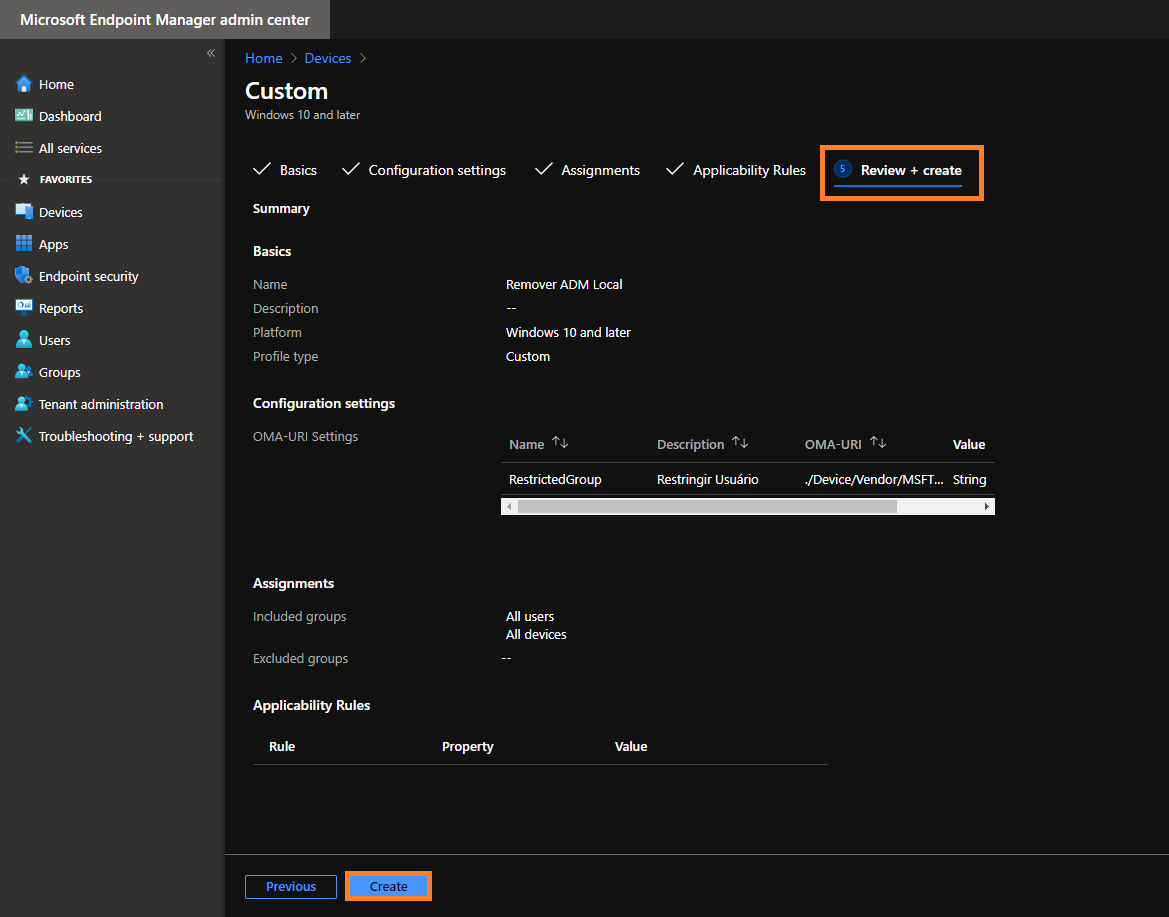

Veja abaixo a regra já criada.

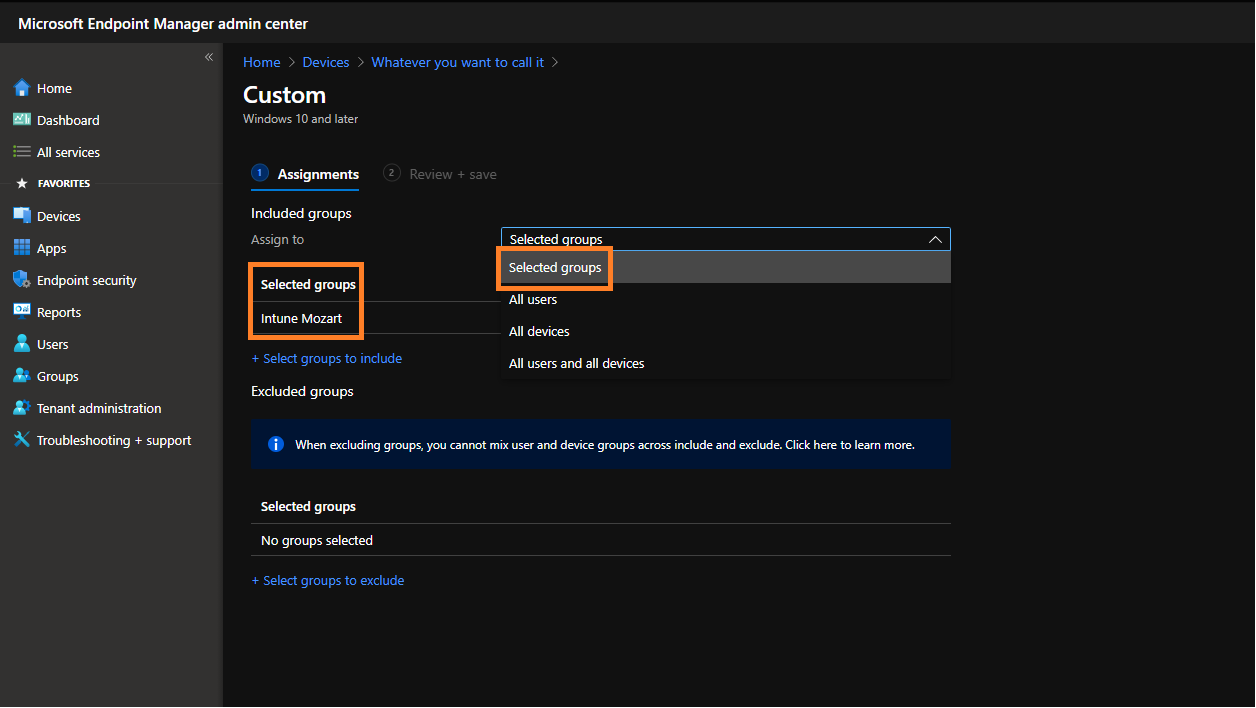

Você poderá escolher a entrega da política para todos os usuários ou todos os dispositivos, mas aconselhamos a criação de grupos separados para esse tipo de política de segurança. Qualquer erro de alteração na parte de segurança, que envolva permissões administrativas, podem acarretar em sérios problemas para uma organização.

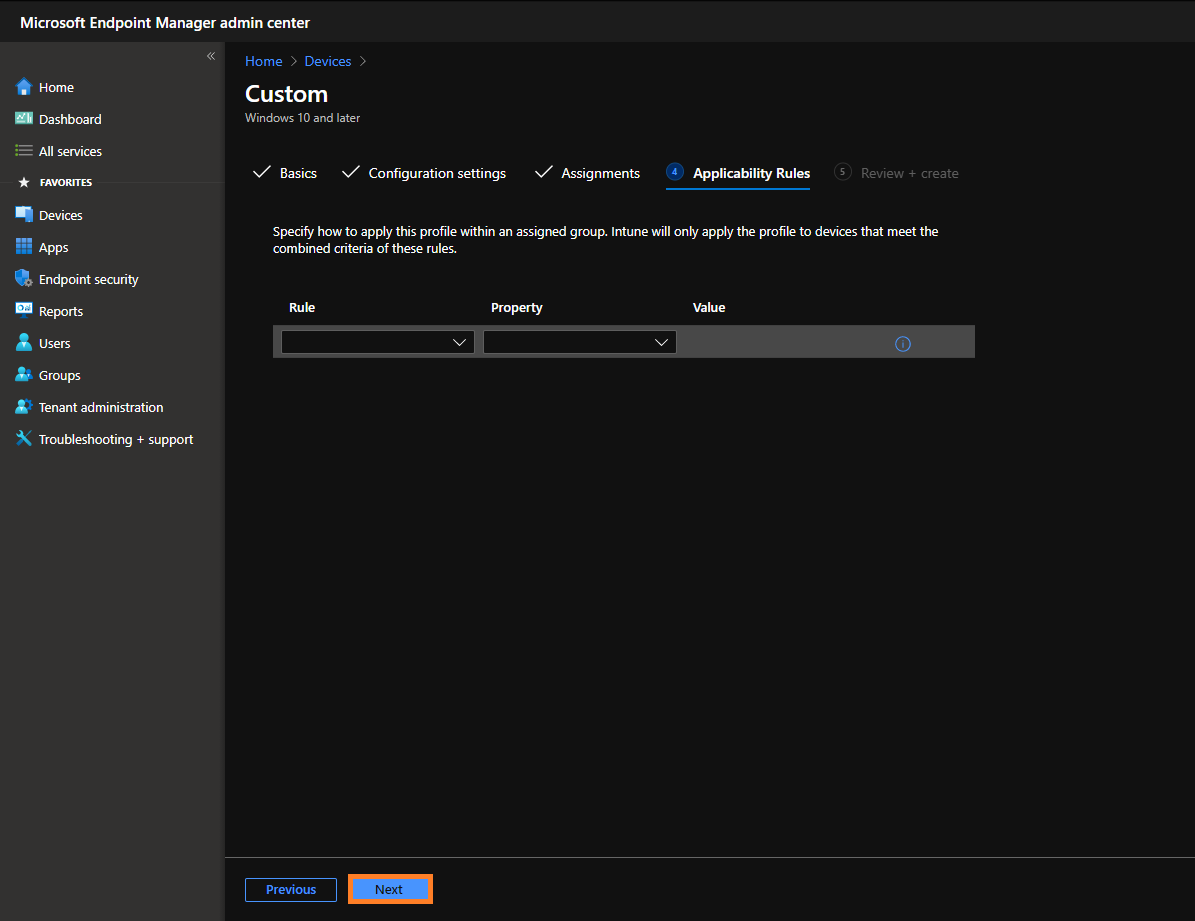

Você poderá escolher algumas regras para entrega desta política, como por exemplo, aplicar para versões de sistemas operacionais específicos.

Revise todas as configurações e clique em "Create":

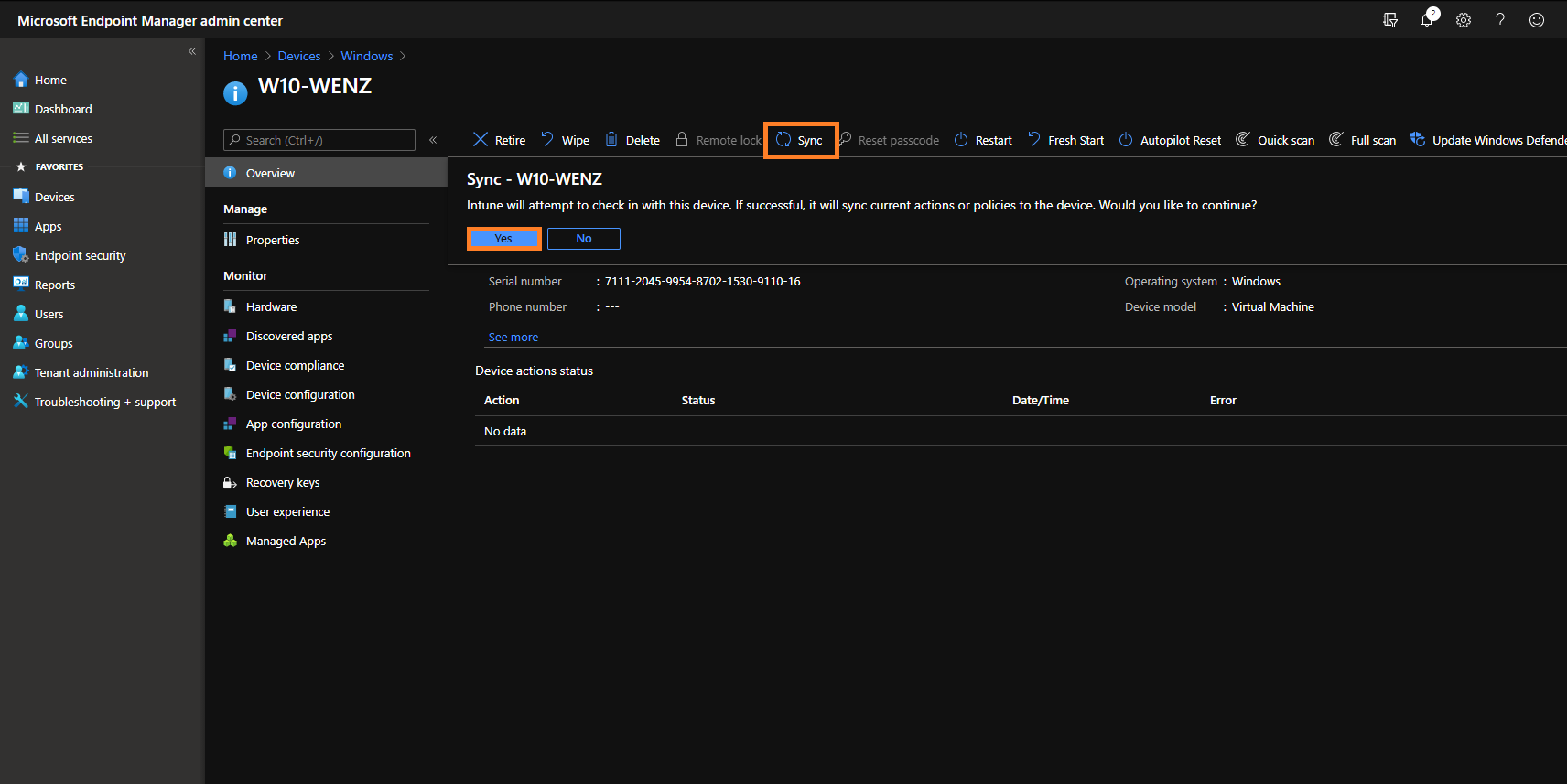

Force o sincronismo que aguarde alguns minutos para que essa política seja replicado ao dispositivo.

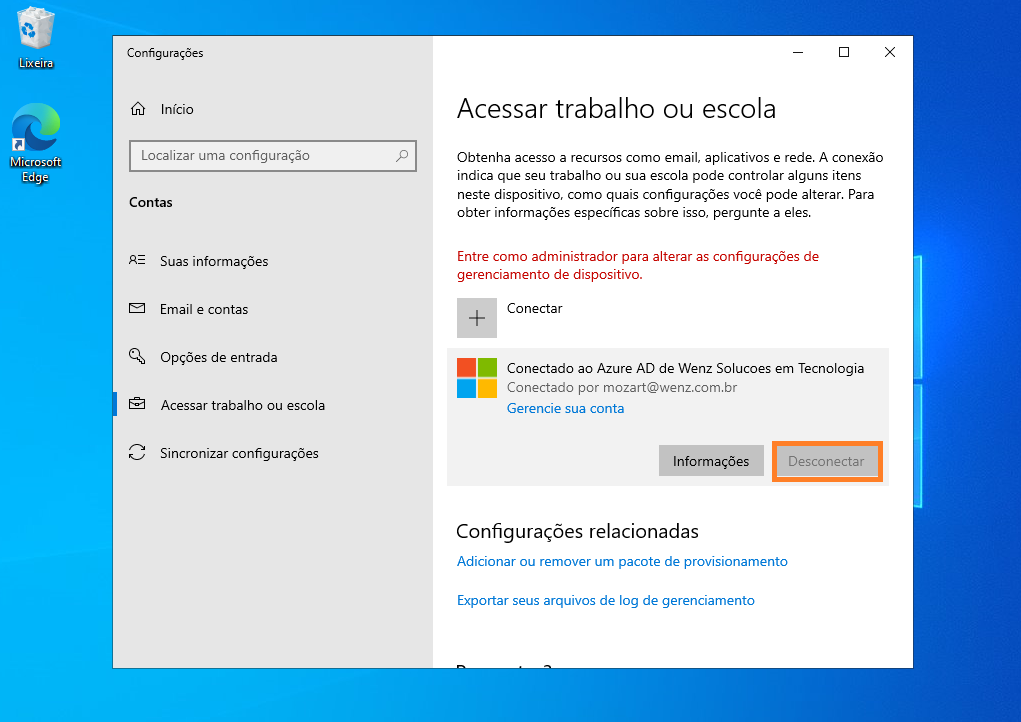

Em nossa estação de trabalho, estamos logos como um "usuário final" através do Azure Active Directory e veja que a opção de desconectar a conta já não está mais disponível para o usuário final. Isso significa que a nossa regra já foi aplicada com êxito e já está sendo útil na segurança do dispositivo.

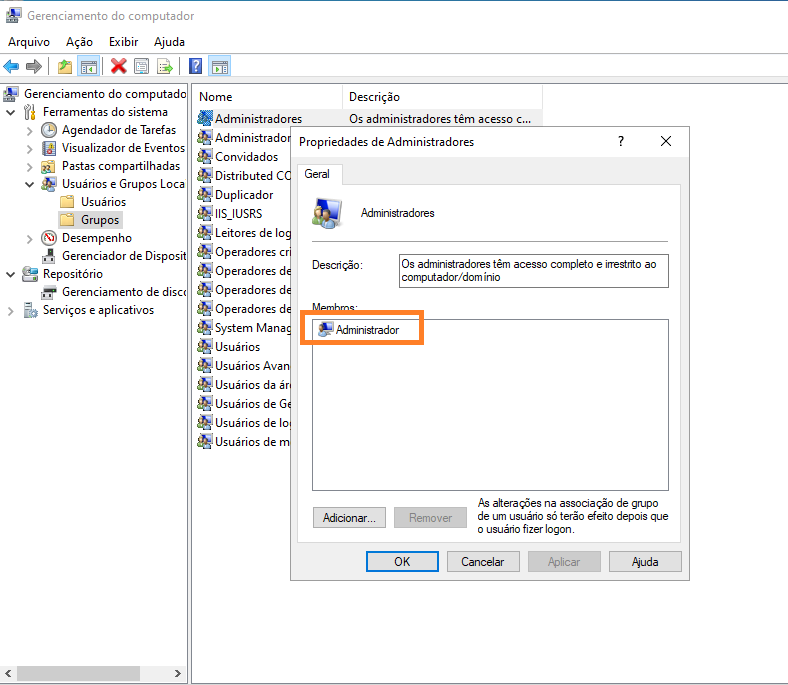

Nos grupo de administrador local, temos apenas o usuário Administrador.

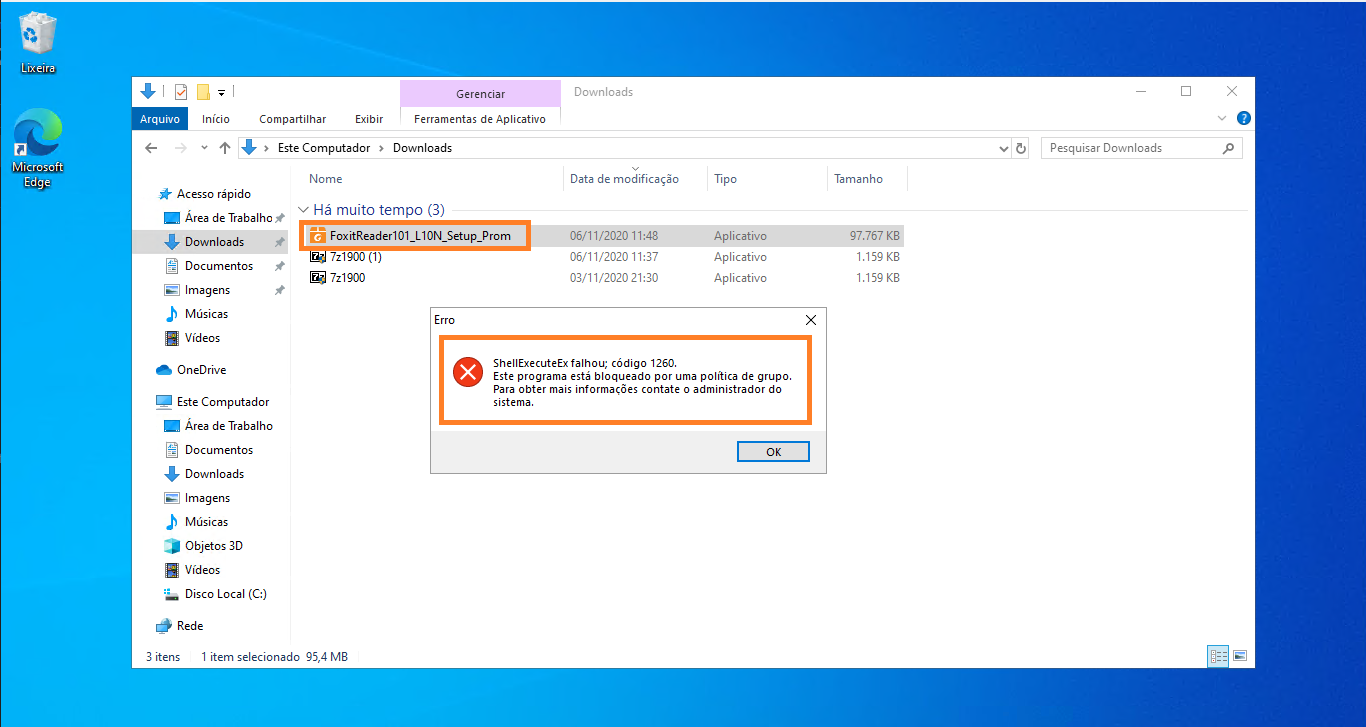

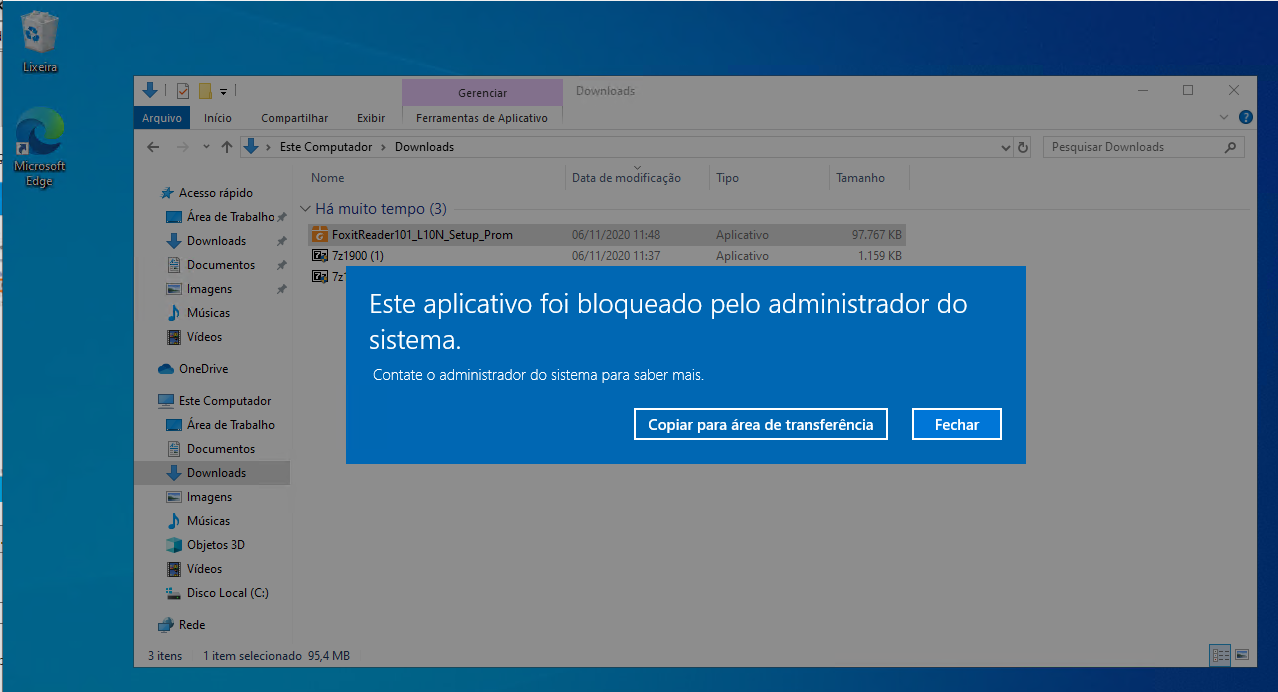

Ao tentar rodar a instalação de um aplicativo, o usuário final receberá uma mensagem de acesso negado.

Se o usuário efetuar a tentativa de executar como administrador, receberá a mensagem abaixo:

Esse artigo pode ser aplicado para projetos com o Microsoft Intune, pois lhe trará a segurança inicial para manter a administração dos dispositivos de forma mais clássica, assim como temos em nosso ambiente de Active Directory local. Esperamos que esse artigo possa ajudar diversos profissionais a utilizarem os serviços online da Microsoft.

**Acesse o curso completo aqui: **https://www.wenzcursos.com.br/courses/microsoft-intune