Entendendo Azure Active Directory

Visão Geral

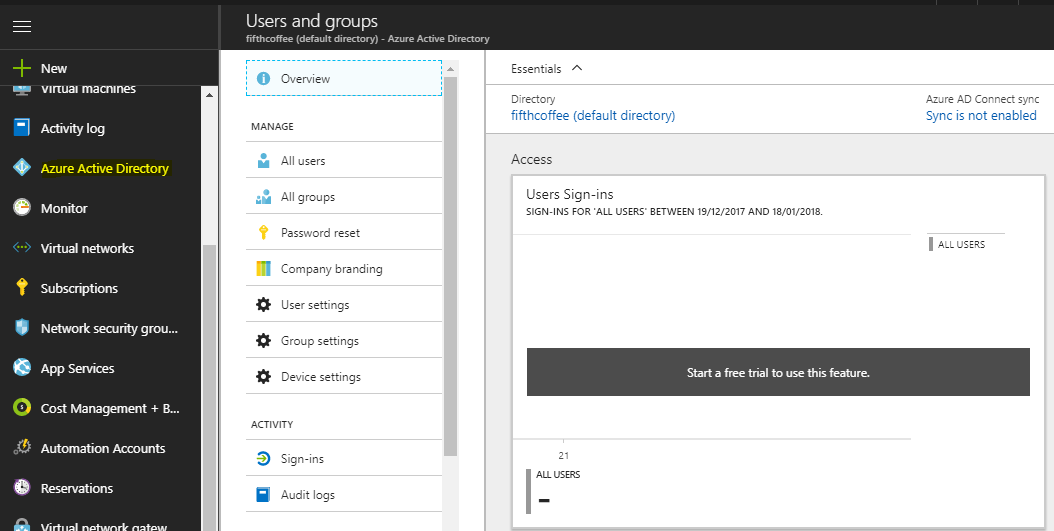

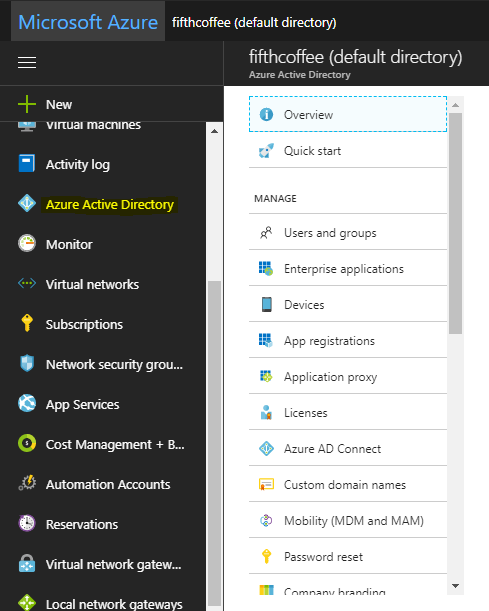

O Azure Active Directory é a solução em nuvem de diretório para autenticação de usuários e aplicações.

Entre as principais funcionalidades implementadas temos autenticação de multi-fator, registro de dispositivos, self-service de senha, self-service de grupos, controle de acesso baseado em políticas, auditoria e segurança de aplicações.

Uma confusão muito comum é associar o Azure AD com o Active Directory Domain and Services que estamos acostumados a implementar em redes onpremise, onde é gerenciado usuários, e computadores com políticas de seguranças e políticas de grupo. O Azure AD é uma solução Paas, multitenant capaz de integrar com soluções Azure, Office 365, Dynamics 365, Drop Box ou aplicações desenvolvidas no ambiente onpremise, suportando uma única base para autenticação e autorização para os usuários. Com isso em mente o Azure AD não implementa as funcionalidades:

- não existe suporte a políticas de grupo, GPO;

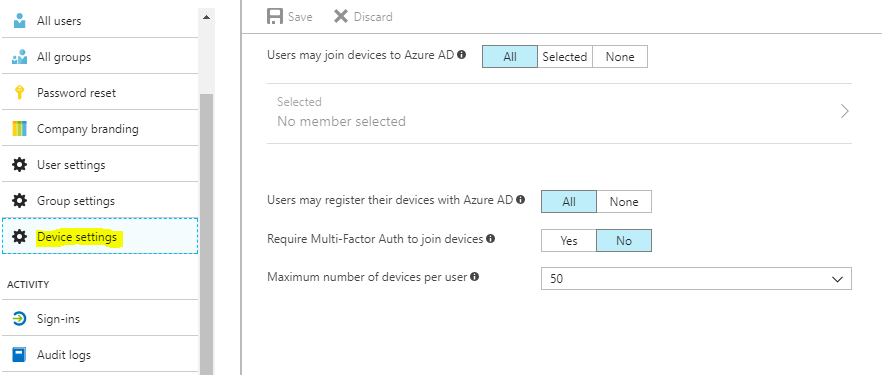

- não existe gerenciamento de computadores, maquinas podem ser registradas no Azure AD;

- não existe suporte a Unidades Organizacionais, OU;

- não existe o conceito de floresta, com isso não existe a implementação de relação de confiança entre diretórios;

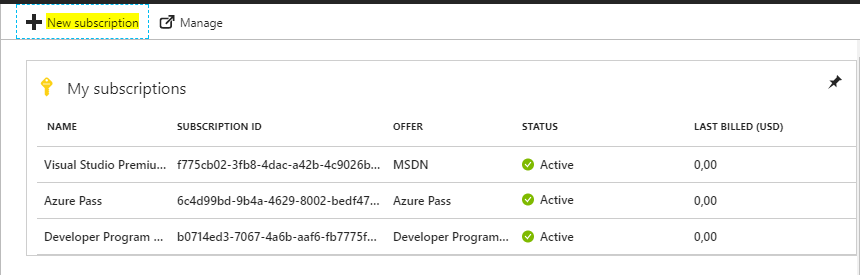

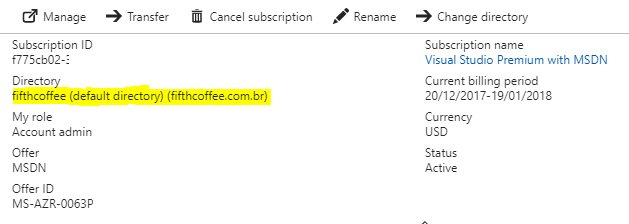

Os recursos e aplicações que utilizam o Azure AD para autenticação devem ser provisionadas em uma subscrição. Existe uma confiança entre a subscrição e o Azure AD associado a ela. Um Azure AD pode conter várias subscrições associados a ele.

Na imagem abaixo mostra três subscrições de Azure, Visual Studio, Azure Pass e Developer Program associados ao mesmo Azure AD.

Isso significa que cada recurso criado dentro deste tenant pode ser configurado com uma subscrição diferente e para cada subscrição tenho uma forma de pagamento diferente, pode ser contrato open, contrato via CSP ou contrato EA.

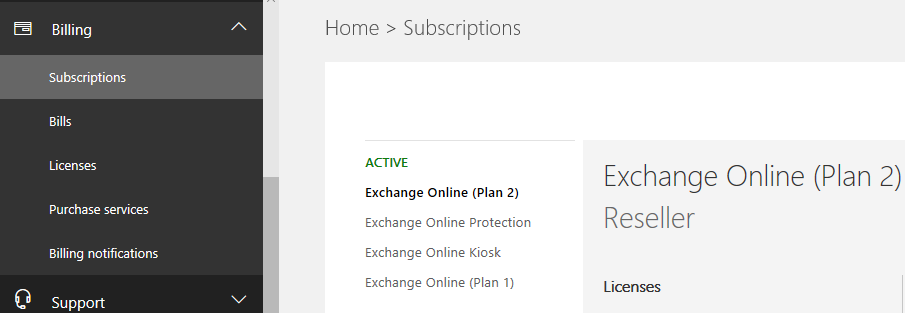

A mesma regra se aplica ao Office 365, em um tenant pode conter várias subscrições diferentes.

Mas uma subscrição pode somente utilizar um Azure AD para a sua autenticação. Usuários de outros Azure AD podem ser convidados para gerenciamento da subscrição, mas é feito por usuário.

Edições

O Azure Active Directory possui três versões de utilização.

- Azure AD Basic: implementa funcionalidades básicas de autenticação e self-services, é o ponto de partida de utilização diretório na nuvem.

- Azure AD Premium 1 e 2: agrega todas as funcionalidades da edição Basic é implementa funcionalidades avançadas de gerenciamento de usuário, senha e relatórios.

Azure AD Basic

O Azure AD Basic é o ponto de partida de toda subscrição criada, todo tenant criado de Office 365 também é criado um Azure AD Basic para autenticação dos usuários.

Com o Azure AD Basic suporta as seguintes funcionalidades:

- gerenciamento de usuários e grupos;

- self-service de senha para os usuários;

- sincronização com Active Directory onpremise;

- customização da página de loging com as imagens da empresa;

- SLA de 99,9%;

Grande parte das funcionalidades do dia a dia dos usuários são cobertos com este licenciamento.

Azure AD Premium 1 e 2

As edições Premium expandem as funções do Basic adicionando as funcionalidades:

- Microsoft Identity Manager Cal + Microsoft Identity Manager Server;

- self-service de senha com suporte a write-back com ambiente onpremise;

- relatório de utilização;

- autenticação de multi fator;

- descoberta de aplicação automática;

- saúde da sincronização onpremise;

- acesso condicional a aplicações;

- proteção de identidade;

- Mobile Device Management (MDM) enrollment;

Para uma lista completa de todas as funcionalidades acesse a documentação Microsoft

https://msdnshared.blob.core.windows.net/media/2017/04/AzureADSKUsFeatureComparison.pdf

Autenticação e Sincronização e Federação

Existem diferentes cenários de utilização do Azure AD para autenticação de usuários e aplicações.

Os três cenários a seguir são suportados pelo Azure AD Basic.

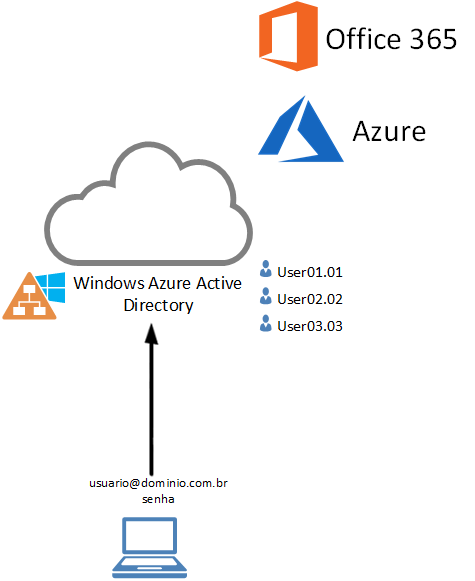

Cloud Only

Nesta configuração os usuários são criados diretamente no Azure AD, através do portal de gerenciamento ou módulos do powershell.

É o modo de utilização mais simples, que não exige nenhuma função onpremise e os usuários são autenticados diretamente na nuvem.

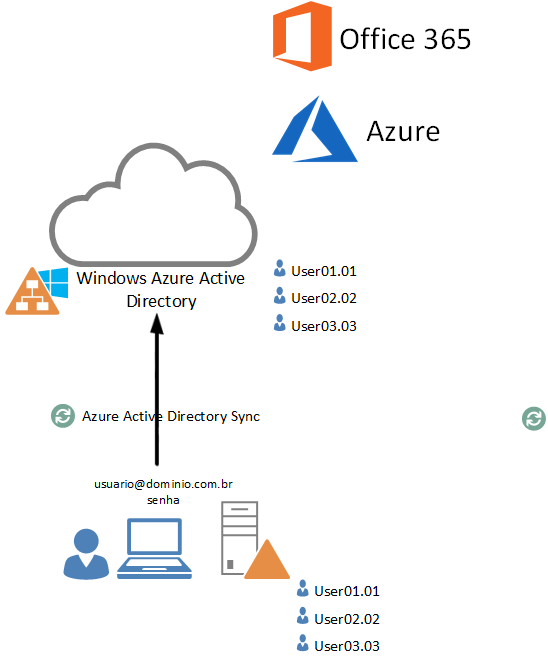

Sincronização dos Usuário e Grupos

Utilizando uma solução Microsoft chamada Azure AD Connect é possível sincronizar os usuários, grupos e os hashs das senhas do Active Directory Domain Services onpremise para o Azure AD.

Neste cenário os usuários utilizam a mesma senha do domínio AD para autenticar nas aplicações registradas no Azure AD. E com a função de password write-back as senhas alteradas no Azure AD são replicadas para o AD onpremise.

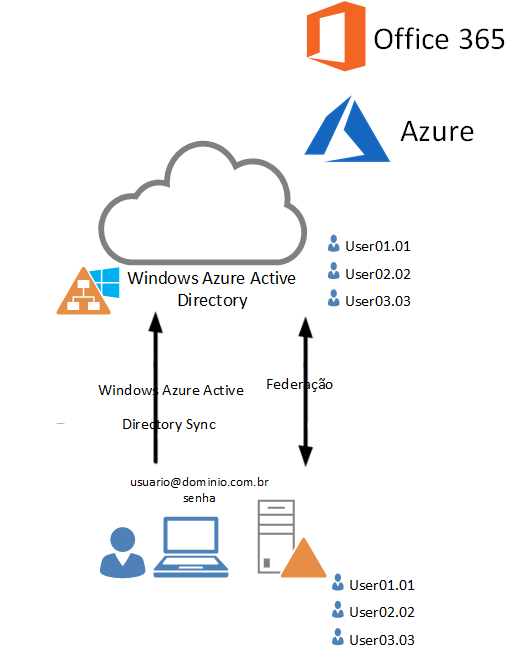

Federação

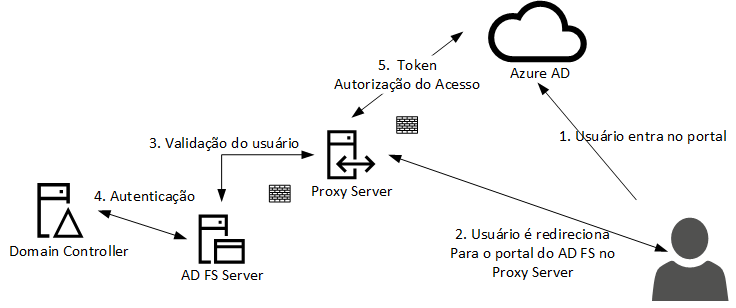

A federação implementa uma coexistência rica entre o ambiente onpremise e Azure AD implementado Single-Sign On para o ambiente em nuvem e alternativa de estender o Azure AD para parceiros.

Para habilitar a federação é necessário e implementação do Active Directory Federation Services na estrutura onpremise. Para isso existem algumas configurações e componentes a serem aplicados na rede onpremise. Para uma implementação básica de AD FS é necessário um componentes:

- Proxy Server:

- AD FS server:

Com o AD FS implementado é possivel aplicar regras adicionais de autenticação como por exemplo limitar os horários que os usuários podem utilizar as aplicações ou a origem da autenticação controlado pelo ip de origem.

Administração

A administração do Azure AD pode ser feita de duas formas. Através do portal de administração ou utilizando powershell.

Para instalar o módulo de gerenciamento do powershell siga as instruções

/en-us/office365/enterprise/powershell/connect-to-office-365-powershell

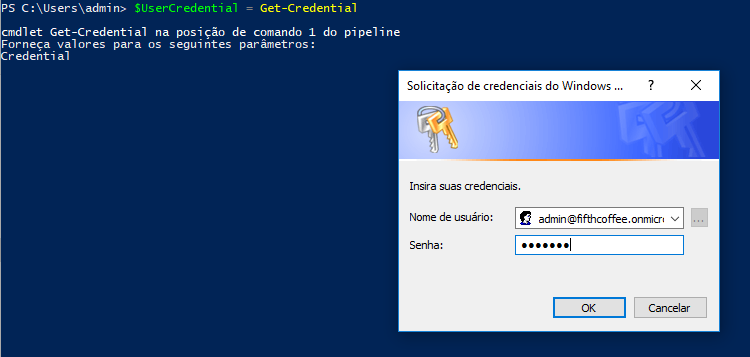

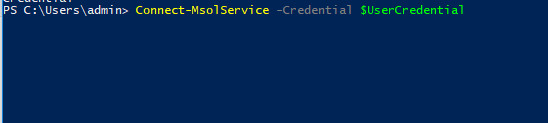

Com o módulo de administração instalado use o powershell para conectar ao serviço.

$UserCredential = Get-Credential

Connect-MsolService -Credential $UserCredential

O portal de gerenciamento disponível no Azure e no Office 365.

Referências

https://msdnshared.blob.core.windows.net/media/2017/04/AzureADSKUsFeatureComparison.pdf

/en-us/office365/enterprise/powershell/connect-to-office-365-powershell