Azure Network Security Group

Visão Geral

O Azure Network Security Group é usado para controlar tráfico de rede e proteger recursos e subnets dentro do Azure. A funcionalidade implanta listas de controles de acessos que podem aplicar regras de permissão ou negação de tráfico baseados no protocolo, origem, destino e portas.

Network Security Group podem ser criados diretamente para maquinas virtuais para aumentar a granularidade das regras e proteção do ambiente.

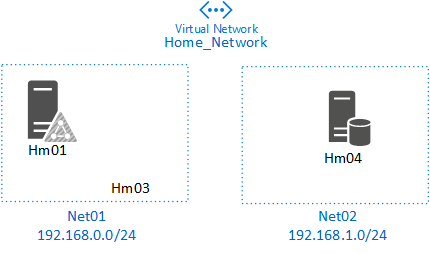

Para este artigo tenho um ambiente com uma rede virtual no Azure chamada Home_Network com um espaço de endereçamento 192.168.0.0/16 de duas subnet Net01 -192.168.0.0/24 e Net02 - 192.168.1.0/24. Tenho três servidores virtuais configurados nas subredes a seguir.

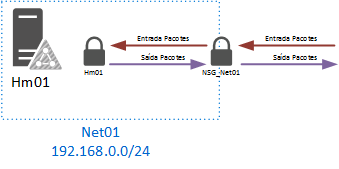

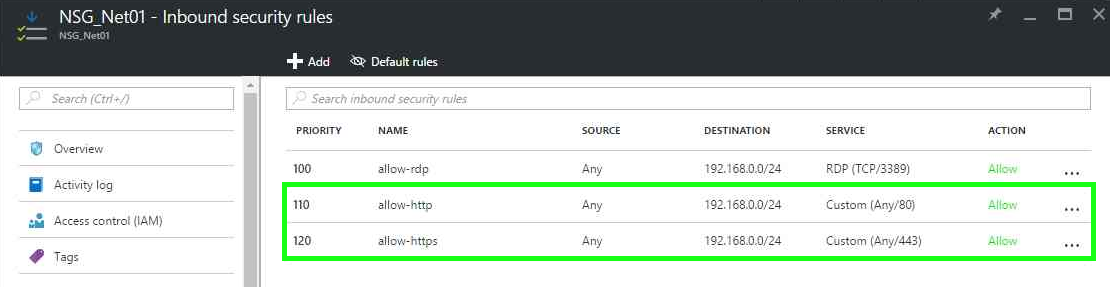

Somente é suportado associar um recurso uma Network Security Group, e um único grupo de segurança pode ser associado a vários recursos. É suportado a combinação de grupos de segurança no nível de maquina virtual e subnets, quando isto ocorre as políticas são avaliadas de modo independente, significando que as regras de liberação devem existir nos dois grupos.

Quando existem Network Security Group aplicadas nas maquinas virtuais e na subnet cada grupo de segurança é avaliado de forma independente e em sequencia.

Entrada de Pacotes

- Network Security Group associado à subnet.

- Se não existir regras de liberação para o trafego, os pacotes são descartados.

- Network Security Group associado à maquina virtual

- Em seguida é avaliada as regras para a maquina virtual. Se não existir uma regra para a liberação para o trafego os pacotes são descartados.

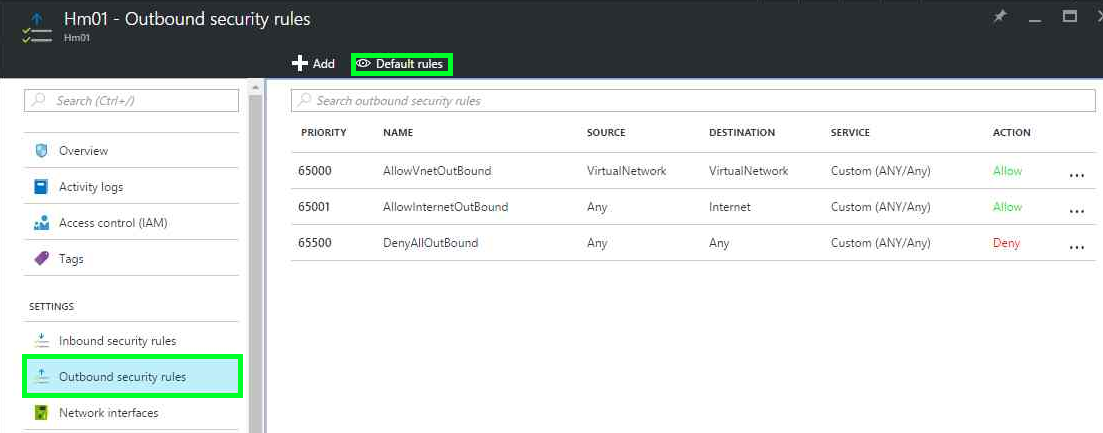

Saída de Pacotes

- *Network Security Group *associado à maquina virtual

- Se não existir regra para a liberação trafego os pacotes serão descartados.

- Network Security Group associado à subnet.

- Em seguida é avaliada as regras para a subnet. Se não existir uma regra para a liberação para o trafego os pacotes são descartados.

É possível criar até cem grupos de permissão por região por subscrição, e cada grupo suporta um limite de duzentas regras.

Não é suportado associar grupos de segurança para subnets de VPN Gateway ou *Express Routing. *

Criação do Network Security Groups

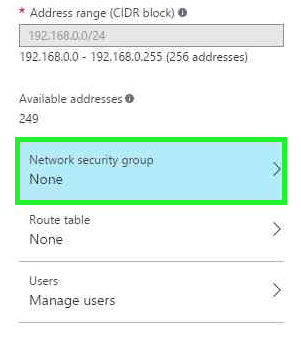

Não tenho nenhum grupo de segurança associado nas subnets na criação delas.

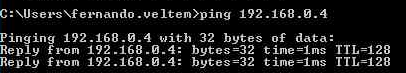

As duas redes são roteadas pelo gateway azure permitindo trafego entre as subnets e acesso às maquinas virtuais.

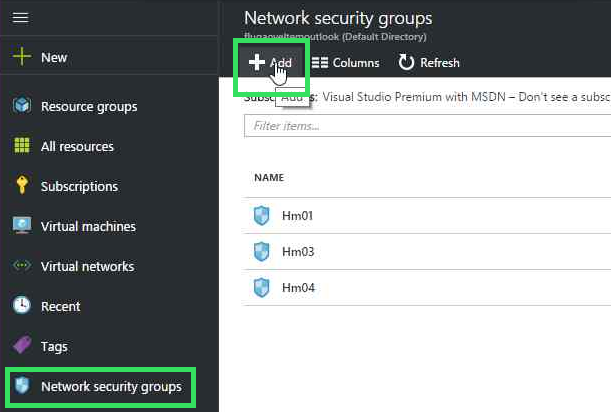

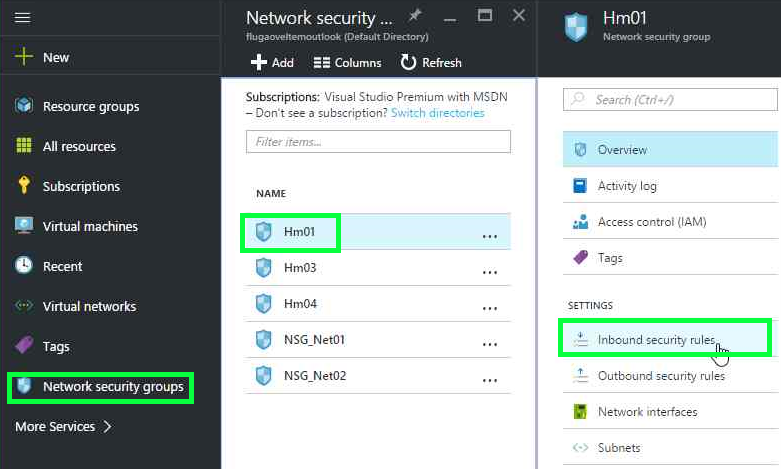

Para adicionar um grupo acesse a guia Network Security Group no portal e selecione *Add. *

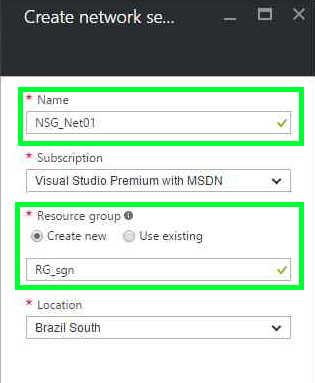

No assistente de criação configure o nome do grupo, e o *Resource Group. *

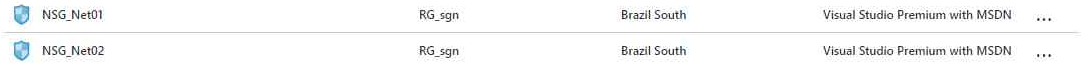

Os grupos de segurança devem ser exibidos na lista.

Associando Network Security Group à Subnet

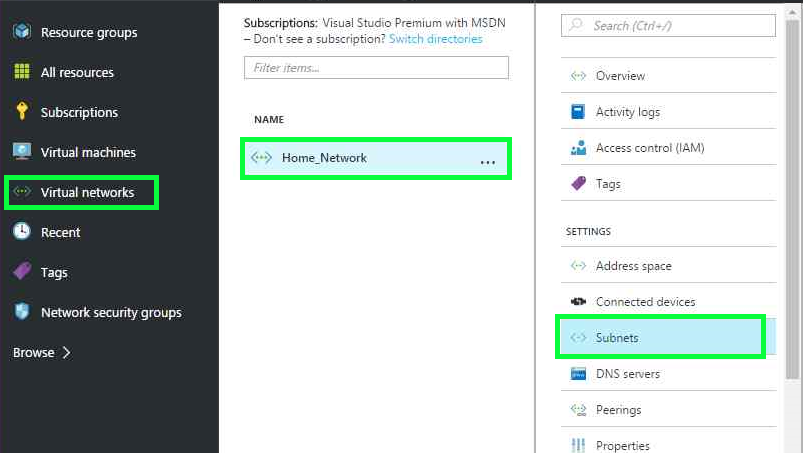

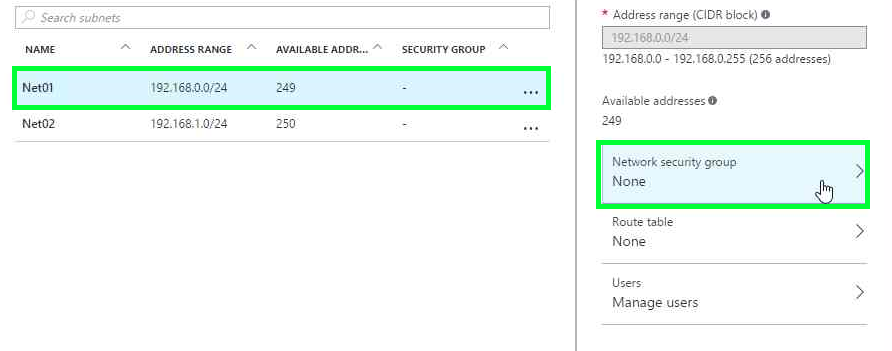

Para associar um Network Security Group à uma subnet acesse Virtual Networks entre nas configurações de rede virtual e selecione a guia da subnet.

Selecione a subnet e na clique opção *Network Security Group. *

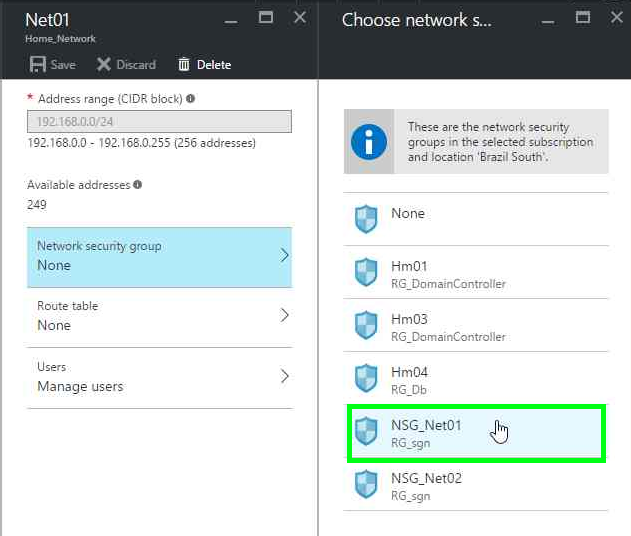

Selecione o grupo de segurança.

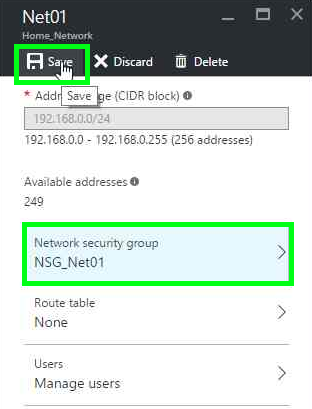

Salve a alteração na subnet.

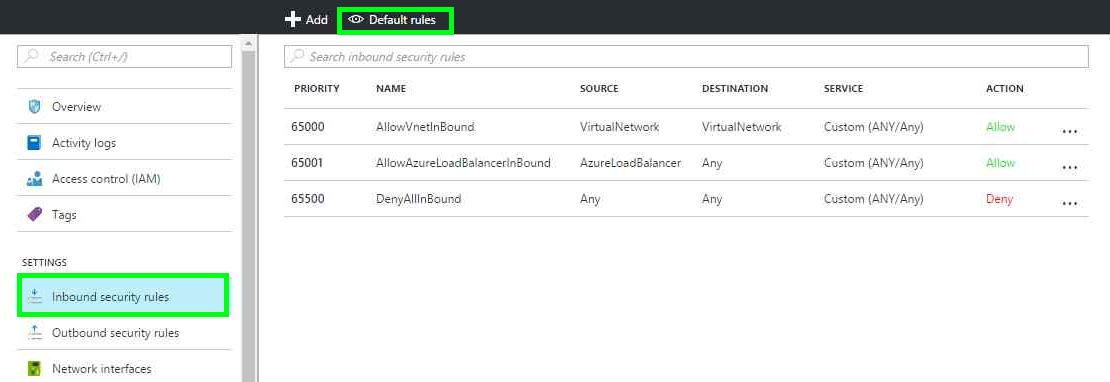

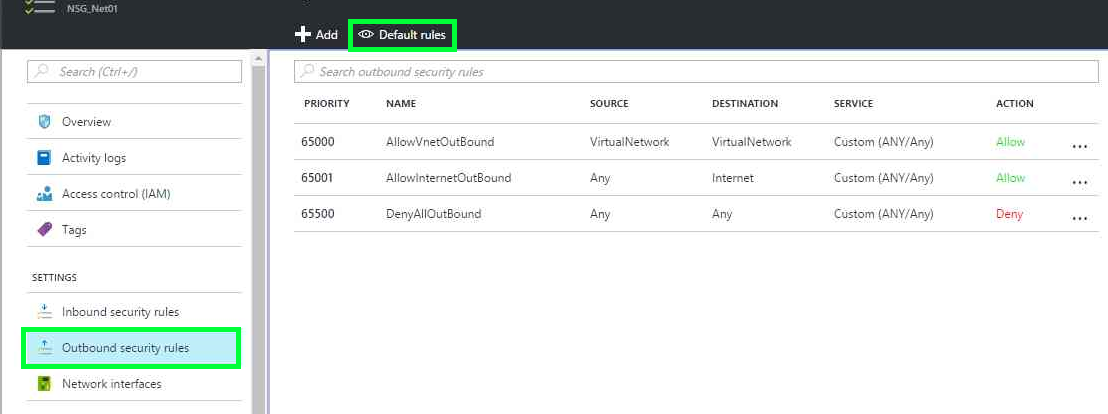

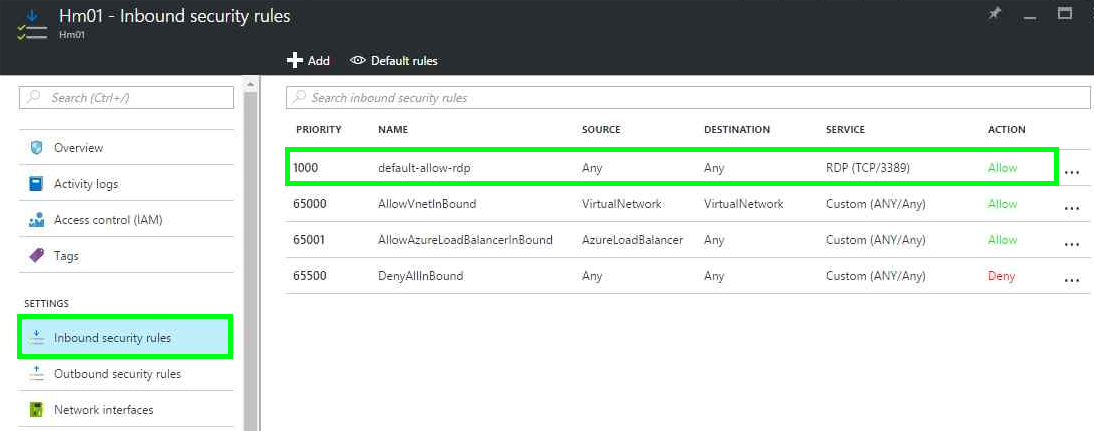

As políticas de grupo são criadas com regras padrões. A regra de permissão de acesso remoto não esta listada nas regras padrões do grupo de segurança, logo quando a política for aplicada à subnet o acesso remoto às maquinas virtuais não estará disponível.

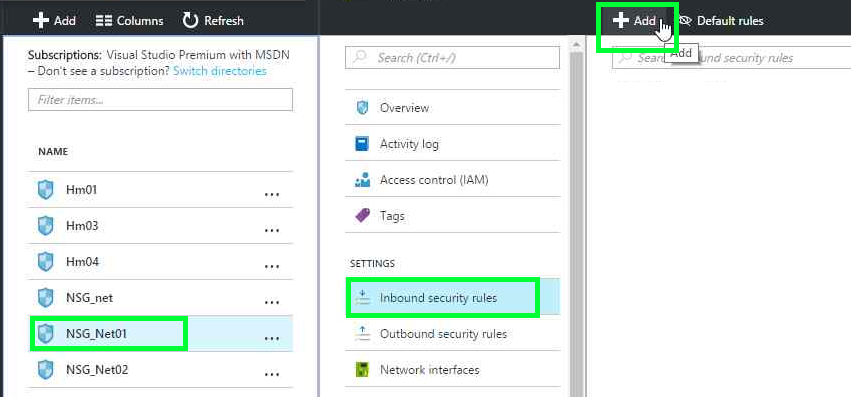

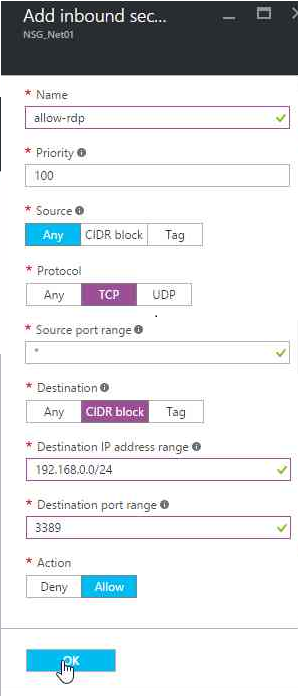

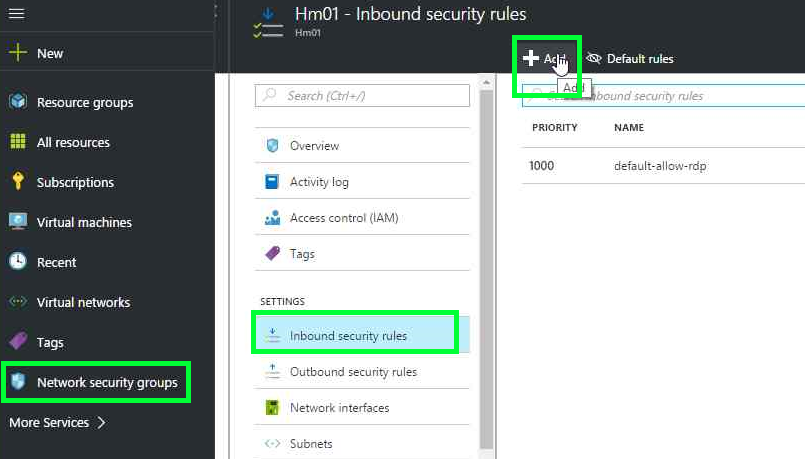

Para permitir acesso rdp nas maquinas virtuais novamente é necessário criar uma regra de liberação do RDP na política de grupo da subnet. Acesse o portal Network Security Groups, clique no grupo de segurança acesse as* Inbound security rules* clique em *Add. *

Configure o nome da política, a prioridade de processamento da regra, o destino da regra e a porta.

Publicando Http/Https

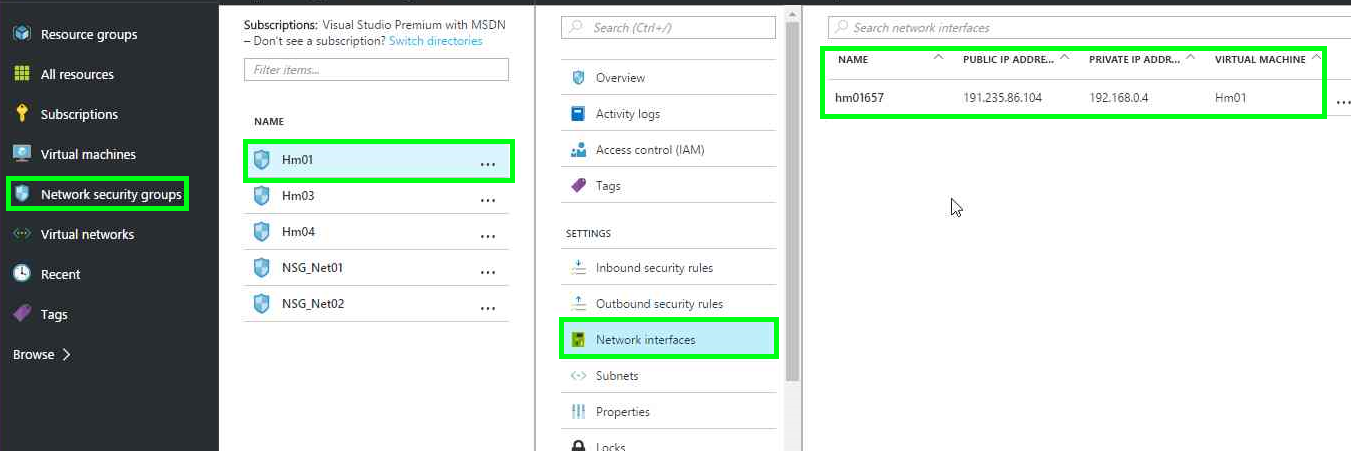

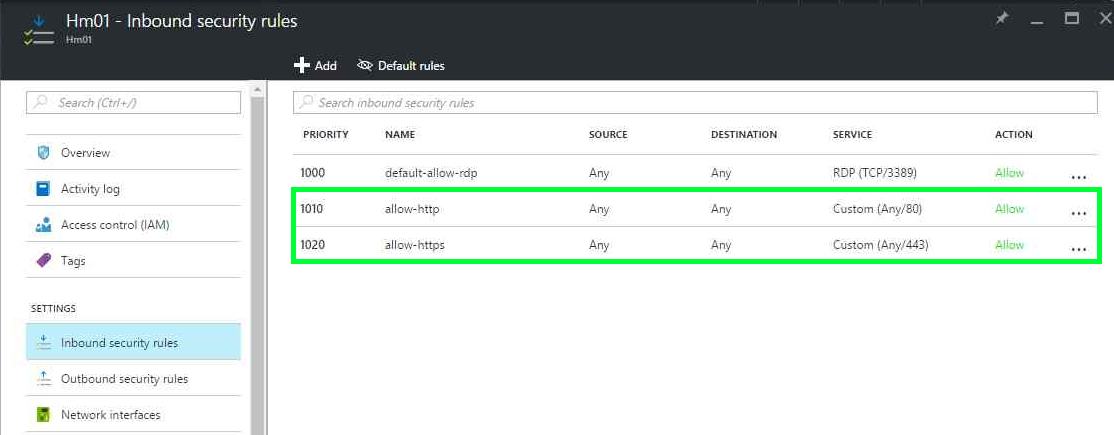

Por padrão durante o processo de criação das maquinas virtuais um grupo de segurança é criado com uma regra de liberação da porta 3389/TCP para acesso remoto dos servidores.

A regra associada à interface de rede possuem as mesmas regras padrões criadas junto com a maquina virtual.

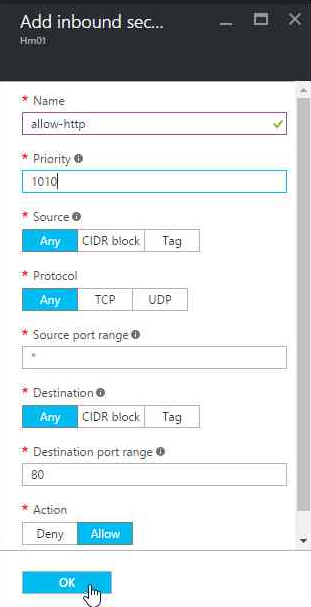

Para criar uma regra de acesso, clique no grupo de segurança e selecione Inbound security rules

Clique em Add para criar uma nova regra.

Configure as regras de destino, protocolo e porta para a regra.

Crie a regra da porta 443/Tcp.

Para permitir acesso à maquina virtual é necessário criar regras de liberação no* Network Security Group* associado à subnet.

Referencias

- https://blogs.msdn.microsoft.com/igorpag/2016/05/14/azure-network-security-groups-nsg-best-practices-and-lessons-learned/

- https://azure.microsoft.com/en-us/documentation/articles/virtual-networks-nsg/

- https://channel9.msdn.com/Shows/Azure-Friday/Sucruing-your-Azure-Virtual-Network-using-Network-ACLs-with-Narayan-Annamalai