Bloqueando a instalação de softwares com o AppLocker

Neste artigo, ensino como usar o AppLocker para fazer o bloqueio de softwares indesejados em seu domínio.

Várias são as razões, para criarmos políticas de restrições de instalações de softwares em seu domínio: Licenciamento, vírus, manutenção, padronizações das estações e entre outras. Imagina um usuário em que não é do suporte instalar um software, em que o mesmo precisava de licença e sua empresa ser multada por isso? Dor de cabeça, no mínimo. É para isto que apresento uma forma de minimizar a dor de cabeça: AppLocker. Com o uso do mesmo, podemos restringir a instalação de softwares em várias extensões(.exe, .msi ou script), como também, por fabricante, versão, caminho de diretório e outras possibilidades.

Solução

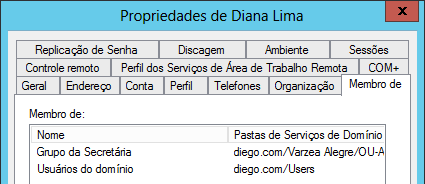

Antes de aplicar a diretiva, iremos tentar instalar alguns softwares, por um usuário do domínio em uma estação do domínio. Abaixo, temos uma usuária no AD chamada diana.lima em que a mesma, não é membra de nenhum grupo de administradores, conforme a figura.

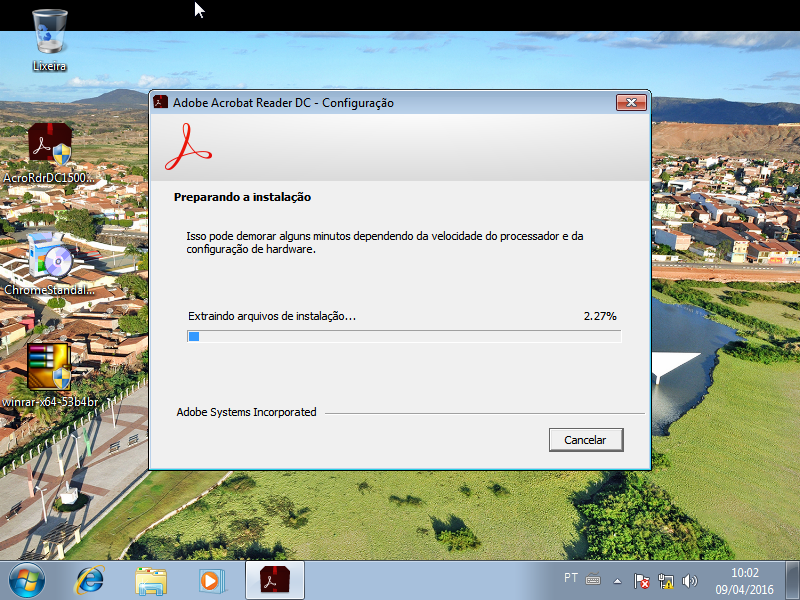

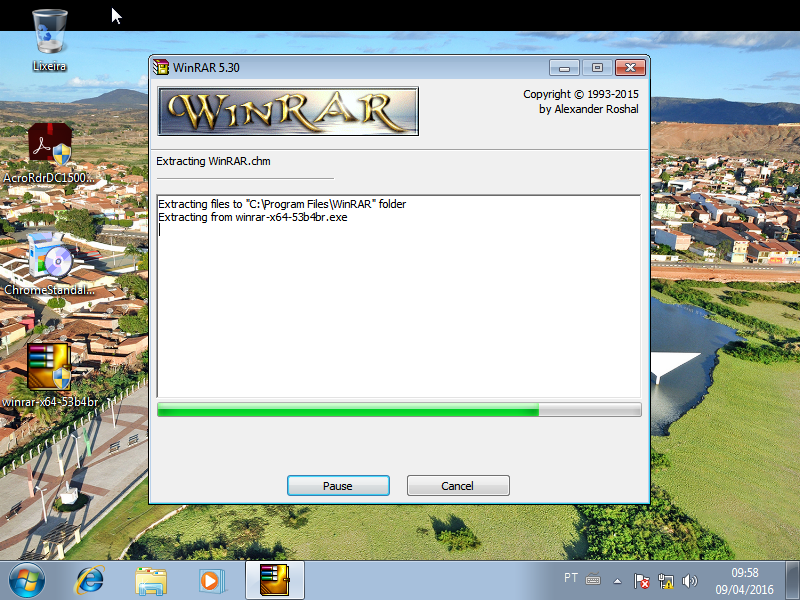

Logada na estação cliente, iremos tentar instalar três softwares: Adobe Reader, Google Chrome e WinRar.

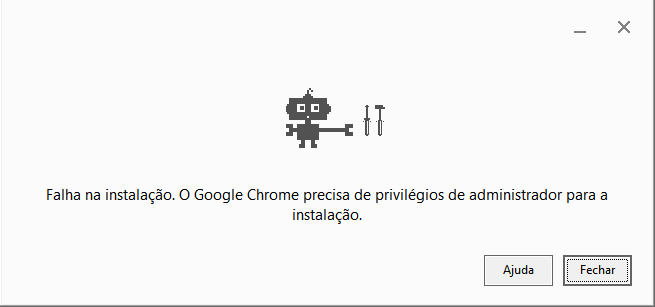

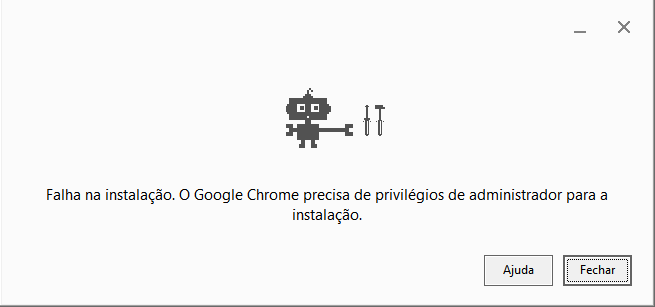

O primeiro programa que iremos tentar é o Google Chrome:

Observamos que o mesmo retorno um erro de instalação, afirmando em que precisa de privilégio de administrador para a instalação. Agora tentaremos os dois outros programas: Adobe e WinRar.

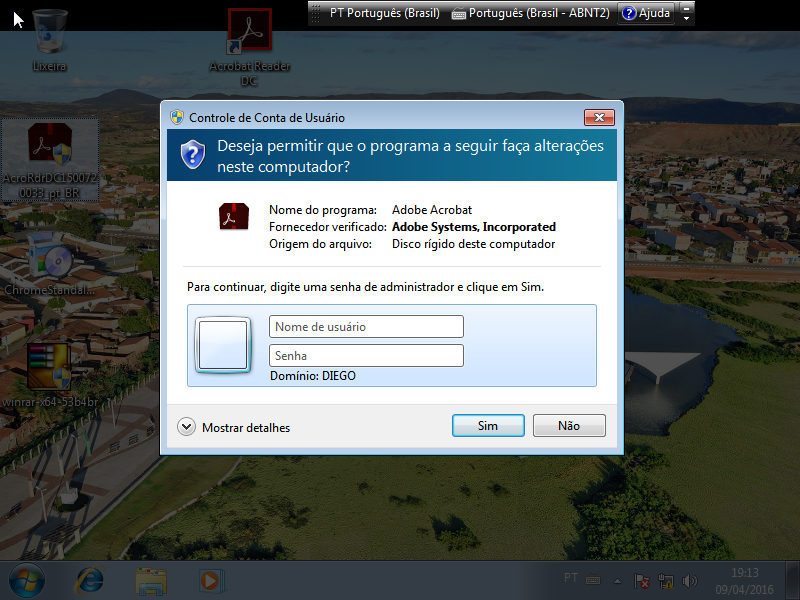

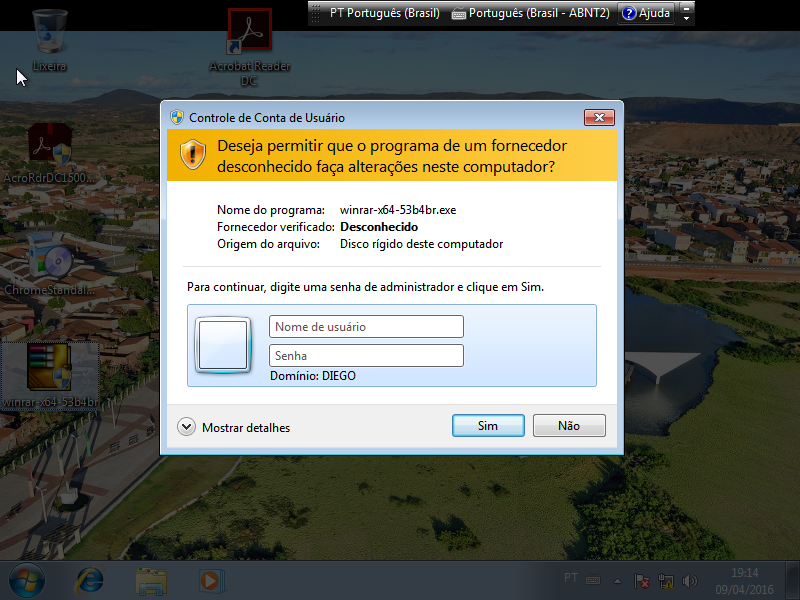

Instalando o Adobe Acrobat Reader

Instalando o WinRar

Podemos observar que ambos foram instalados com um USUÁRIO DO DOMÍNIO, conforme a figura abaixo.

Agora imagine: Se com um teste de apenas três softwares, dois foram instalados com um USUÁRIO DO DOMÍNIO, quantos outros não seriam instalados?! Para tentarmos minimizar este problema, usaremos o AppLocker. O AppLocker foi inserido no Windows Server 2008 e uma das funções é promover a restrição de instalação de softwares.

Criando diretiva para bloqueio

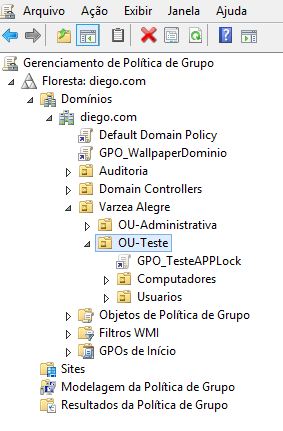

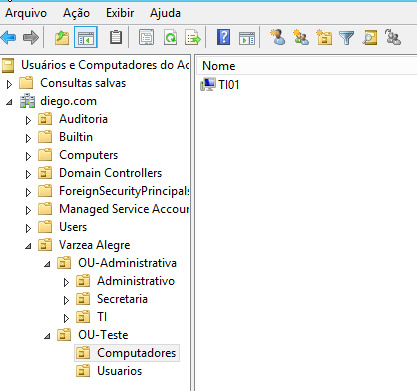

1. Para testar a diretiva, criamos uma OU chamada OU-Teste e nela criamos GPO chamada GPO_TesteAPPLock, conforme a figura abaixo.

Observação: A diretiva será aplicada somente nos computadores em que estiverem dentro da OU-TESTE. Então depois de criá-la, mova algum computador de teste para essa OU e depois teste a diretiva.

2. Com a diretiva criada, iremos configurá-la. Com o botão direito do mouse, clique em Editar.

Depois de ter clicado em Editar, vá em: Configuração do Computador –> Configuração do Windows –> Configuração de Segurança –> Política de Controle de Aplicativo.

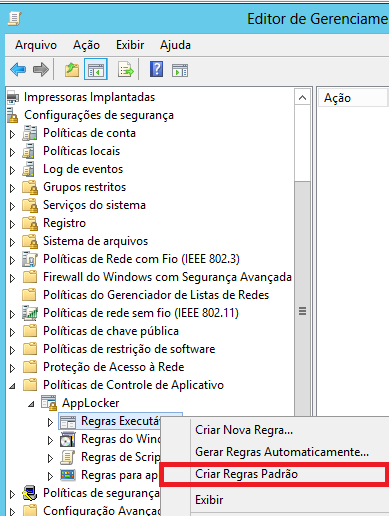

Agora iremos criar uma regra, para bloquear a instalação de programas executáveis(formato .exe). Selecione Regras Executáveis, clique com o botão direito do mouse em Criar Regras padrão

**

**

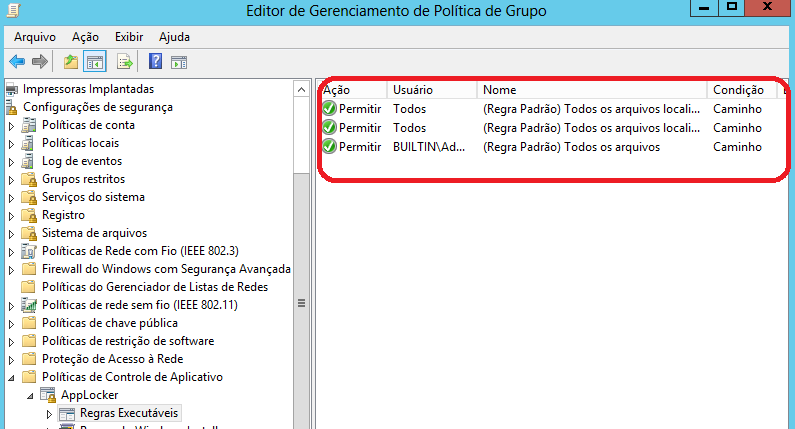

Após ter clicado em Criar Regras Padrão, as regras serão criadas conforme abaixo:

Observação importante: As regras padrões são criadas, para garantir que os usuários possam executar os programas que estão já instalados na estação e que os administradores possam instalar programas na estação. Se acessarmos as propriedades de cada um, veremos que o que cada regra faz. Não esqueça de criar as regras padrões, pois sem elas, podemos bloquear a execução de todos os executáveis na estação!

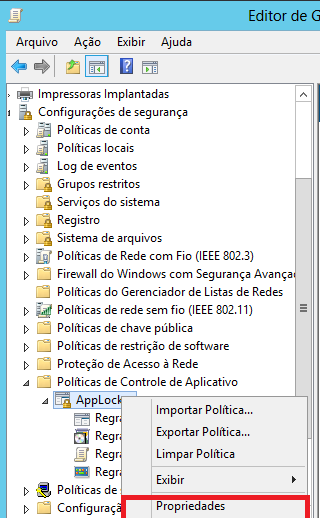

3. Com as regras padrões criadas iremos fazer mais algumas configurações. Com o botão direito do mouse, clique em AppLocker e selecione propriedades.

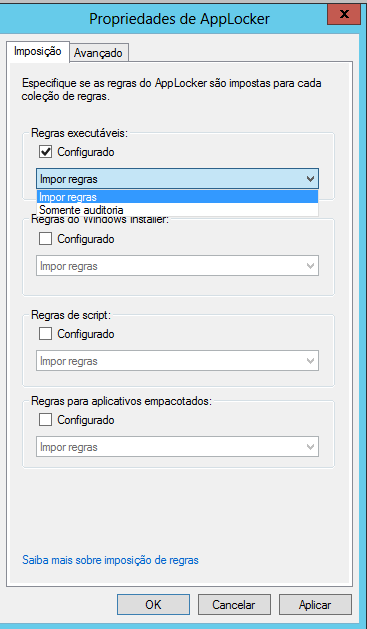

Será aberta uma interface em que pedirá para especificar as regras que serão impostas. No caso, clique em Configurado na parte Regras Executáveis. Você poderá escolher duas opções: Impor regras ou somente auditória. Escolheremos Impor regras. Clique em Aplicar e depois Ok.

Observação: Escolhemos somente auditoria, se quiséssemos apenas auditar os programas que poderiam ser bloqueados, caso tivesse no modo Impor Regras. Ou seja, ao invés de bloquear de imediato a instalação do programa, iria criar um log em que diria os programas que poderiam te sido bloqueados.

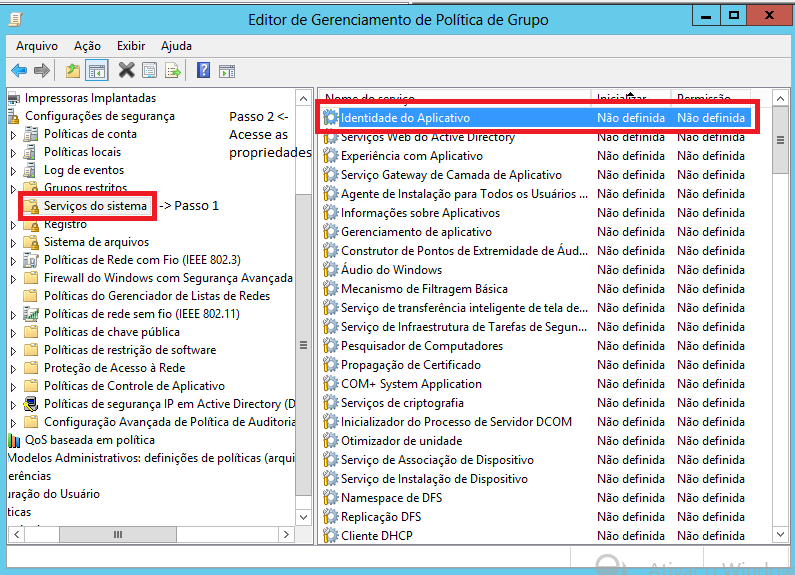

4. Nossa diretiva está quase toda configurada, falta só iniciar o serviço de sistema chamado Identidade do Aplicativo. Temos que habilitá-lo para que funcione a diretiva. Clique em Serviços do Sistema e procure pelo serviço **Identidade do Aplicativo. **

Ao achar o serviço, acesse as propriedades com o botão direito. Selecione Definir esta configuração de política e escolha o modo automático. Clique em Aplicar e Ok. Pronto! Tudo está configurado na nossa diretiva.

4. Agora iremos no nosso AD e verificamos quais computadores estão recebendo essa diretiva na OU-Teste(onde foi criada a diretiva). Conforme a figura abaixo, somente a estação TI01 receberá.

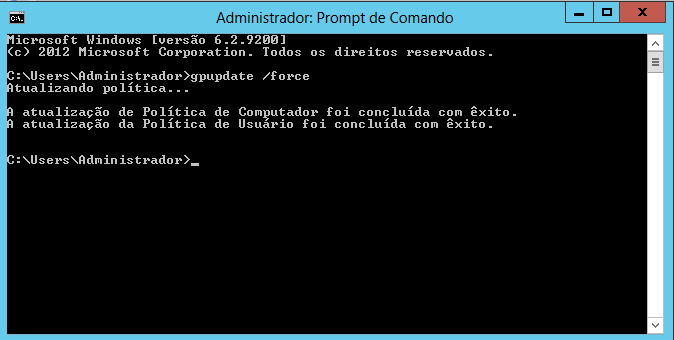

6. Com a diretiva feita,** gpupdate /force** feito ou computador reiniciado iremos logar na estação com a usuária diana.lima e testaremos se a mesma, ainda consegue instalar os programas.

**Tentando instalar o Adobe Reader após ter feito as configurações

**

Tentando instalar o WinRar após ter feito as configurações.

Tentando instalar o Google Chrome após ter feito as configurações.

Diretiva funcionou perfeitamente!

Algumas observações importantes, caso não funcione:

- Verifique se o serviço Identidade do Aplicativo, está ativo na estação em que está recebendo a diretiva. (Para verificar, clique em CMD e depois coloque services.msc e olha se subiu o serviço)

- Verifique se a estação em que está recebendo a diretiva, está realmente na OU em que está sendo aplicada a configuração.

Outras observações importantes:

- Não esquecer de habilitar as regras padrões, para não bloquear a execução de programas instalados.

- Criar uma OU-Teste e testar a diretiva para só depois ir para produção.

Conclusão

Aprendemos que com o uso do AppLocker podemos bloquear a instalação de programas nas estações do domínio, garantido a padronização das estações de trabalho, diminuição na manutenção das máquinas, causadas por softwares instalados sem conhecimento da equipe de suporte e evitando possíveis multas por uso de softwares piratas instalados por usuários. O AppLocker é um recurso riquíssimo de funcionalidades em que deve ser visto, estudado e certamente aplicado.