Localizando computador causador do bloqueio de conta de usuário de domínio e corrigindo.

Neste artigo, veremos como podemos identificar e corrigir uma experiencia muito ruim para quem administra ambiente em Domínios.

Esta ruim experiencia é quando um usuário informa que em 1 em 1 minuto ou em 5 em 5 minutos a conta é bloqueada.

Passei por esse problema e tive que realizar um troubleshooting bacana para corrigir esse questão.

Vamos lá.

Primeiramente utilizei o Visualizador de eventos afim de localizar o evento que estava sendo gerado.

No meu caso, ele informava apenas os ID dos erros.

0xc000006a - Uma tentativa inválida a sessão foi feita pelo seguinte usuário.

**0xc0000234 - **A conta de usuário foi automaticamente bloqueada porque muitas tentativas de logon inválidos ou alteração de senha foram solicitadas.

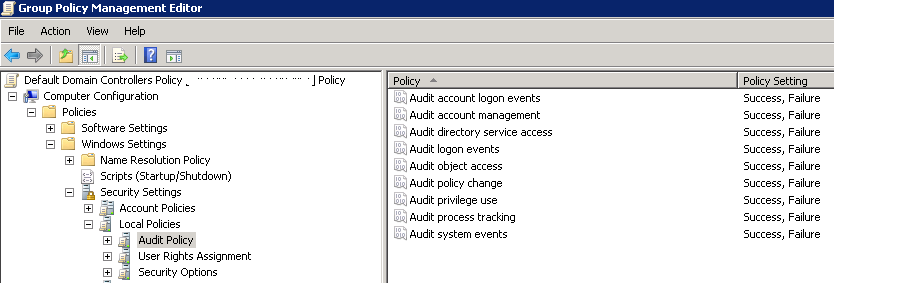

Altere a diretiva padrão do controlador de domínio - Default Domain Controllers Policy

Computer Configuration\Policies\Windows Settings\Local Policies\Audit Policy

Habilite sucesso e falha nas diretivas:

- Audit Account Login Events

- Audit Logon Events

- Audit System Events

- Audit Object Access

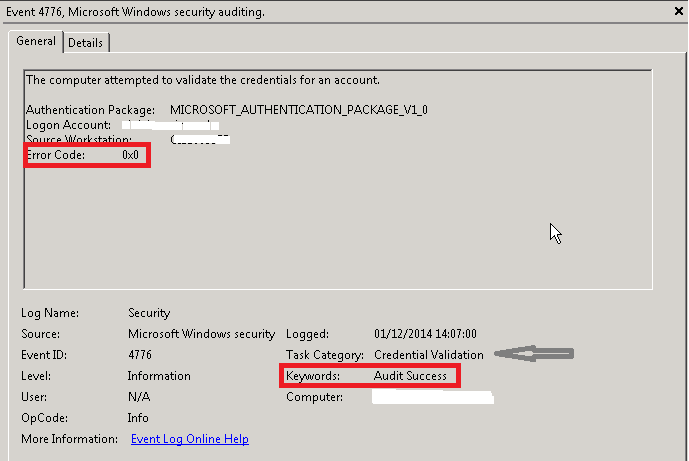

Após habilitar as diretivas de auditoria, começamos a ter uma visão melhor da autenticação no visualizador de eventos (Security)

Este print é de uma autenticação bem sucedida.

- Veja em Error Code: 0x0, isso quer dizer que não teve erro na autenticação, que o evento foi sucesso.

- Logon Account: usuário que fez o logon no domínio

- Source Workstation: Aonde foi originado a tentativa de logon

- Computer: Computador que está recebendo e autenticando o usuário( domain controller).

- Task Category podemos ver que tipo de evento está acontecendo no caso, validação de uma credencial

Este print indica que foi validado com sucesso.

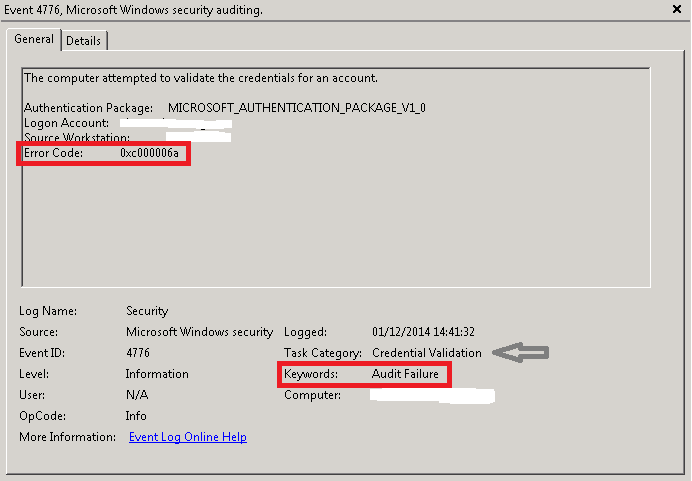

Neste próximo print mostra a validação de autenticação inválida.

- Veja em Error Code: 0xc000006a, (obs: também tive o erro 0xc0000234), isso quer dizer que teve erro na autenticação, que o evento foi com falha.

- Logon Account: usuário que tentou realizar o logon no domínio

- Source Workstation: Aonde foi originado a tentativa de logon

- Computer: Computador que está recebendo e tentando autenticar o usuário( domain controller).

- Task Category podemos ver que tipo de evento está acontecendo no caso, validação de uma credencial

Com esse evento, comecei uma pesquisa pelos visualizadores de eventos e não encontrei realmente o que estava acontecendo, apenas de qual servidor estava vindo a tentativa de conexão.

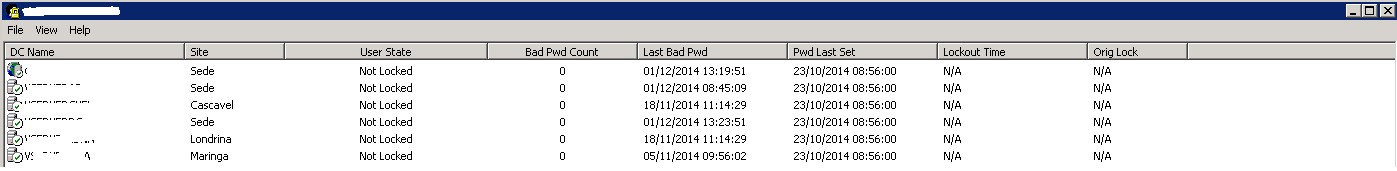

Comecei utilizando o software LockoutStatus.exe para identificar qual DC estava bloqueando e se a replicação entre os DCs estavam corretas.

Account Lockout and Management Tools - http://www.microsoft.com/en-us/download/details.aspx?id=18465 Essas ferramentas auxiliam na detecção de problemas com contas.

É possível possível identificar qual DC está bloqueando e o status da conta, é possível também saber quando será bloqueado.

No meu caso, não adiantou, apenas ajudou muito essas informações, pois eu conciliava o tempo de bloqueio para obter informações dos visualizadores de eventos.

Com todas essas informações em mãos, parti para analise do arquivo NetLogon.log

Coloquei o controlador de domínio que estava validando o bloqueando a conta em modo verbose logging para o serviço de netlogon, para assim eu descobrir de onde e em qual serviço estava vindo a tentativa de logon.

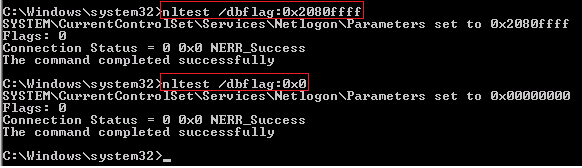

Primeiro:

Abre o prompt de comando como administrador e execute o comando:

**nltest /dbflag:0x2080ffff

**

Vai registrar todas as transações feitas no netlogon, abre o arquivo com o notepad (%windir%\debug\netlogon.log).

Nele vai encontrar as tentativas de logon que estão sendo feitas pelos usuários e deve listar cada estação de trabalho que estão executando essa solicitação de autenticação.

Após a detecção execute o comando para desligar a depuração:

nltest /dbflag:0x0

Dentro do arquivo NetLogon.log, procure pelo ID do evento, no meu caso 0xc000006a e 0xc0000234.

Conclusão: No meu caso, pude identificar que a máquina era virtual e foi setado um IP muito antigo que já foi utilizado para um outro servidor, e que no caso, possuía diretivas de grupo apontando para ele, assim fazia o bloqueio da conta.

Créditos Este artigo foi criado originalmente por:

Thiago Guirotto de Oliveira

Senior Infrastructure Analyst

Microsoft® Certified Solutions Expert: Private Cloud

Microsoft® Certified Trainer

MTAC |Microsoft Technical Audience Contributor

MCS | MCSA | MCITP | MCTS | MCC | MCP