Farm da Intranet do SharePoint no Azure Fase 1: Configurar o Azure

APLICA-SE A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint no Microsoft 365

SharePoint no Microsoft 365

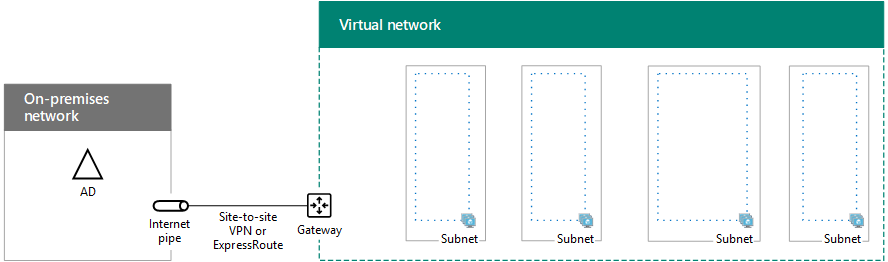

Nesta fase de implantação de um farm do SharePoint Server 2016 somente de intranet no Azure, você configura a infraestrutura do Azure. Você deve concluir essa fase antes de passar para Farm da Intranet do SharePoint no Azure Fase 2: Configurar os controladores de domínio. Veja Implementar o SharePoint Server com Grupos de Disponibilidade AlwaysOn do SQL Server no Azure para obter todas as fases.

O Azure deve ser provisionado com estes componentes básicos para rede e armazenamento:

Grupos de recursos

Uma rede virtual entre locais com sub-redes para a hospedagem das máquinas virtuais do Azure

Grupos de segurança de rede para a realização do isolamento de sub-redes

Conjuntos de disponibilidade

Instâncias do balanceador de carga para o cache distribuído e front-end do SharePoint e para as máquinas virtuais do SQL Server

Configurar componentes do Azure

Antes de começar a configurar componentes do Azure, preencha as tabelas a seguir. Para auxiliar nos procedimentos de configuração do Azure, imprima esta seção e anote as informações necessárias ou copie esta seção em um documento e preencha em seguida. Para as configurações da VNet (rede virtual do Azure), preencha a Tabela V.

| Item | Definição de configuração | Descrição | Valor |

|---|---|---|---|

| 1. | Nome da VNet | Um nome a atribuir à rede virtual do Azure (por exemplo, SPFarmNet). |

|

| 2. | Localização da VNet | O datacenter do Azure que conterá a rede virtual. |

|

| 3. | Endereço IP do dispositivo VPN | O endereço IPv4 público da interface de seu dispositivo VPN na Internet. |

|

| 4. | Espaço de endereço da VNet | O espaço de endereço da rede virtual. Trabalhe com seu departamento de TI para determinar esse espaço de endereço. |

|

| 5. | Chave compartilhada IPsec | Uma cadeia alfanumérica aleatória com 32 caracteres, que será usada para autenticar ambos os lados da conexão VPN site a site. Trabalhe com seu departamento de TI ou de segurança para determinar esse valor de chave. Como alternativa, confira Criar uma cadeia de caracteres aleatória para uma chave pré-compartilhada IPsec. |

|

Tabela V: Configuração de rede virtual entre locais

Em seguida, preencha a Tabela S para as sub-redes desta solução. Todos os espaços de endereço devem estar no formato de Roteamento entre Domínios sem Classificação (CIDR), também conhecido como formato de prefixo de rede. Um exemplo é 10.24.64.0/20.

Para as quatro primeiras sub-redes, especifique um nome e um único espaço de endereços IP com base no espaço de endereço da rede virtual. Para a sub-rede de gateway, determine um espaço de endereço de 27 bits (com um comprimento de prefixo /27) para a sub-rede do gateway do Azure por meio do seguinte processo:

Defina os bits variáveis no espaço de endereço da VNet como 1, até os bits que estão sendo usados pela sub-rede do gateway, e depois defina os bits restantes como 0.

Converta os bits resultantes em decimais e expresse-os como um espaço de endereço com o comprimento de prefixo definido como o tamanho da sub-rede do gateway.

Veja Calculadora de espaço de endereço para sub-redes de gateway do Azure para conhecer um bloco de comandos do PowerShell e um aplicativo de console C# que realizam esse cálculo para você.

Trabalhe com seu departamento de TI para determinar esses espaços de endereço a partir do espaço de endereço da rede virtual.

| Item | Nome da sub-rede | Espaço de endereço da sub-rede | Objetivo |

|---|---|---|---|

| 1. |

|

|

A sub-rede usada pelas máquinas virtuais do Active Directory (AD) do Windows Server. |

| 2. |

|

|

A sub-rede usada pelas máquinas virtuais no cluster do SQL Server. |

| 3. |

|

|

A sub-rede usada pelos servidores de pesquisa e aplicativo do SharePoint. |

| 4. |

|

|

A sub-rede usada pelos servidores de cache distribuído e front-end. |

| 5. | GatewaySubnet |

|

A sub-rede usada pelas máquinas virtuais do gateway do Azure. |

Tabela S: Sub-redes na rede virtual

Em seguida, preencha a Tabela I para os endereços IP estáticos atribuídos a máquinas virtuais e instâncias de balanceador de carga.

| Item | Objetivo | Endereço IP na sub-rede | Valor |

|---|---|---|---|

| 1. | Endereço IP estático do primeiro controlador de domínio | O quarto endereço IP possível para o espaço de endereço da sub-rede definido no Item 1 da Tabela S. |

|

| 2. | Endereço IP estático do segundo controlador de domínio | O quinto endereço IP possível para o espaço de endereço da sub-rede definido no Item 1 da Tabela S. |

|

| 3. | Endereço IP estático do balanceador de carga interna para os servidores do SharePoint de cache distribuído e front-end. | O sexto endereço IP possível para o espaço de endereço da sub-rede definido no Item 4 da Tabela S. |

|

| 4. | Endereço IP estático do balanceador de carga interno para o endereço do ouvinte do cluster do servidor do SQL | O quarto endereço IP possível para o espaço de endereço da sub-rede definido no Item 2 da Tabela S. |

|

| 5. | Endereço IP estático do primeiro servidor do SQL | O quinto endereço IP possível para o espaço de endereço da sub-rede definido no Item 2 da Tabela S. |

|

| 6. | Endereço IP estático do segundo servidor do SQL | O sexto endereço IP possível para o espaço de endereço da sub-rede definido no Item 2 da Tabela S. |

|

| 7. | Endereço IP estático do servidor de nó minoritário Observe que isso não será necessário se você estiver usando uma testemunha de nuvem. |

O sétimo endereço IP possível para o espaço de endereço da sub-rede definido no Item 2 da Tabela S. |

|

| 8. | Endereço IP estático do primeiro servidor do SharePoint de pesquisa e aplicativo | O quarto endereço IP possível para o espaço de endereço da sub-rede definido no Item 3 da Tabela S. |

|

| 9. | Endereço IP estático do segundo servidor do SharePoint de pesquisa e aplicativo | O quinto endereço IP possível para o espaço de endereço da sub-rede definido no Item 3 da Tabela S. |

|

| 10. | Endereço IP estático do primeiro servidor do SharePoint de cache distribuído e front-end | O quarto endereço IP possível para o espaço de endereço da sub-rede definido no Item 4 da Tabela S. |

|

| 11. | Endereço IP estático do segundo servidor do SharePoint de cache distribuído e front-end | O quinto endereço IP possível para o espaço de endereço da sub-rede definido no Item 4 da Tabela S. |

|

Tabela I: Endereços IP estáticos na rede virtual

Para os dois servidores de Sistema de Nomes de Domínio (DNS) na sua rede local que você deseja usar ao configurar controladores de domínio inicialmente na sua rede virtual, preencha a Tabela D. Observe que duas entradas em branco estão listadas, mas você pode adicionar mais. Trabalhe com o departamento de TI para determinar a lista.

| Item | Nome amigável do servidor DNS | Endereço IP do servidor DNS |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Tabela D: servidores DNS locais

Observação

Se estiver a utilizar o Microsoft Entra Domain Services como substituto de máquinas virtuais em execução como réplicas de domínio, não precisa destes endereços IP do servidor DNS.

Para rotear pacotes da rede entre locais para a rede da organização entre a conexão de VPN site a site, você deve configurar a rede virtual com uma rede local que contenha uma lista dos espaços de endereço (em notação CIDR) para todos os locais acessíveis na rede local da sua organização. A lista de espaços de endereço que definem a sua rede local deve ser exclusiva e não deve ser ficar sobreposta ao espaço de endereço usado para outras redes virtuais ou locais.

Para o conjunto de espaços de endereço da rede local, preencha a Tabela L. Observe que há três entradas em branco listadas, mas geralmente você precisará de mais. Trabalhe com seu departamento de TI para determinar esta lista de espaços de endereço.

| Item | Espaço de endereço da rede local |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Tabela L: Prefixos de endereço para a rede local

Agora, vamos começar a criar a infraestrutura do Azure para hospedar seu farm do SharePoint.

Observação

[!OBSERVAçãO] O comando a seguir define o uso da versão mais recente do Azure PowerShell. Confira Introdução aos cmdlets do Azure PowerShell.

Primeiro, inicie um prompt do Azure PowerShell e faça logon na sua conta.

Connect-AzAccount

Para obter o nome de sua assinatura, use este comando.

Get-AzSubscription | Sort Name | Select Name

Defina sua assinatura do Azure. Substitua tudo o que está entre aspas, incluindo os caracteres < e >, pelo nome correto.

$subscr="<subscription name>"

Select-AzSubscription -SubscriptionName $subscr

Em seguida, crie os novos grupos de recursos para seu farm de intranet do SharePoint. Para determinar um conjunto exclusivo de nomes de grupo de recursos, use este comando para listar os grupos de recursos existentes.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Preencha a tabela a seguir para o conjunto de nomes de grupos de recursos exclusivos.

| Item | Nome do grupo de recursos | Objetivo |

|---|---|---|

| 1. |

|

Controladores de domínio: |

| 2. |

|

Servidores de cluster de banco de dados |

| 3. |

|

Servidores de aplicativo e pesquisa |

| 4. |

|

Servidores de front-end e de cache distribuído |

| 5. |

|

Elementos de infraestrutura |

Tabela R: Grupo de recursos

Crie os novos grupos de recursos com estes comandos.

$locName="<an Azure location, such as West US>"

$rgName="<Table R - Item 1 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 2 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 3 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 4 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 5 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

Em seguida, crie uma rede virtual do Azure e suas sub-redes que hospedarão o farm do SharePoint de intranet.

$rgName="<Table R - Item 5 - Resource group name column>"

$locName="<Azure location>"

$locShortName="<the location of the resource group in lowercase with spaces removed, example: westus>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

# Create the subnets

$spSubnet1Name="<Table S - Item 1 - Subnet name column>"

$spSubnet1Prefix="<Table S - Item 1 - Subnet address space column>"

$spSubnet1=New-AzVirtualNetworkSubnetConfig -Name $spSubnet1Name -AddressPrefix $spSubnet1Prefix

$spSubnet2Name="<Table S - Item 2 - Subnet name column>"

$spSubnet2Prefix="<Table S - Item 2 - Subnet address space column>"

$spSubnet2=New-AzVirtualNetworkSubnetConfig -Name $spSubnet2Name -AddressPrefix $spSubnet2Prefix

$spSubnet3Name="<Table S - Item 3 - Subnet name column>"

$spSubnet3Prefix="<Table S - Item 3 - Subnet address space column>"

$spSubnet3=New-AzVirtualNetworkSubnetConfig -Name $spSubnet3Name -AddressPrefix $spSubnet3Prefix

$spSubnet4Name="<Table S - Item 4 - Subnet name column>"

$spSubnet4Prefix="<Table S - Item 4 - Subnet address space column>"

$spSubnet4=New-AzVirtualNetworkSubnetConfig -Name $spSubnet4Name -AddressPrefix $spSubnet4Prefix

$gwSubnet5Prefix="<Table S - Item 5 - Subnet address space column>"

$gwSubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnet5Prefix

# Create the virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gwSubnet,$spSubnet1,$spSubnet2,$spSubnet3,$spSubnet4 -DNSServer $dnsServers

Em seguida, você criará grupos de segurança de rede para cada sub-rede que contém máquinas virtuais. Para executar o isolamento de sub-rede, você pode adicionar regras para os tipos específicos de tráfego permitidos ou negados para o grupo de segurança de rede de uma sub-rede.

# Create network security groups

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

New-AzNetworkSecurityGroup -Name $spSubnet1Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet1Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet1Name -AddressPrefix $spSubnet1Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet2Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet2Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet2Name -AddressPrefix $spSubnet2Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet3Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet3Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet3Name -AddressPrefix $spSubnet3Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet4Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet4Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet4Name -AddressPrefix $spSubnet4Prefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

Em seguida, use estes comandos para criar os gateways para a conexão VPN site a site.

$rgName="<Table R - Item 5 - Resource group name column>"

$locName="<Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name "GatewaySubnet"

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="SPPublicIPAddress"

$vnetGatewayIpConfigName="SPPublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -Subnet $subnet

# Create the Azure gateway

$vnetGatewayName="SPAzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="SPLocalNetGateway"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Define the Azure virtual network VPN connection

$vnetConnectionName="SPS2SConnection"

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

Em seguida, registre o endereço IPv4 público do gateway de VPN do Azure para a sua rede virtual na exibição deste comando:

Get-AzPublicIpAddress -Name $publicGatewayVipName -ResourceGroupName $rgName

Em seguida, configure seu dispositivo VPN local para se conectar ao gateway de VPN do Azure. Para saber mais, veja Configurar seu dispositivo VPN.

Para configurar seu dispositivo VPN local, você precisará do seguinte:

O endereço IPv4 público do gateway de VPN do Azure.

A chave IPsec pré-compartilhada para a conexão VPN de site a site (Tabela V - Item 5 - coluna Valor).

Em seguida, certifique-se de que o espaço de endereço da rede virtual seja acessível a partir da sua rede local. Isso é feito geralmente com a inclusão de uma rota correspondente ao espaço de endereço da rede virtual para o seu dispositivo VPN e, em seguida, publicando essa rota ao restante da infraestrutura de roteamento da rede da sua organização. Trabalhe com seu departamento de TI para determinar como fazer isso.

Em seguida, defina os nomes de quatro conjuntos de disponibilidade. Preencha a Tabela A.

| Item | Objetivo | Nome do conjunto de disponibilidade |

|---|---|---|

| 1. | Controladores de domínio: |

|

| 2. | SQL Servers |

|

| 3. | Servidores de aplicativos e de pesquisa |

|

| 4. | Servidores de front-end e de cache distribuído |

|

Tabela A: Conjuntos de disponibilidade

Você precisará desses nomes quando criar as máquinas virtuais nas fases 2, 3 e 4.

Crie seus conjuntos de disponibilidade com estes comandos do Azure PowerShell.

$locName="<the Azure location of your resource group>"

$rgName="<Table R - Item 1 - Resource group name column>"

$avName="<Table A - Item 1 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 2 - Resource group name column>"

$avName="<Table A - Item 2 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 3 - Resource group name column>"

$avName="<Table A - Item 3 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 4 - Resource group name column>"

$avName="<Table A - Item 4 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

Esta é a configuração resultante da conclusão bem-sucedida dessa fase.

Fase 1: A infraestrutura do Azure para seu farm do SharePoint Server 2016 de alta disponibilidade

Próxima etapa

Use o Farm da Intranet do SharePoint no Azure Fase 2: Configurar os controladores de domínio para continuar com a configuração dessa carga de trabalho.

Confira também

Outros recursos

Implantando o SharePoint Server com Grupos de Disponibilidade Always On do SQL Server no Azure

SharePoint Server no Microsoft Azure