Visão Geral

A Chave de Cliente do Microsoft 365 suporta chaves RSA armazenadas no HSM Gerido (módulo Hardware Seguro), que é uma solução compatível com FIPS 140-2 Nível 3. O Azure Key Vault HSM Gerido é um serviço cloud totalmente gerido, de elevada disponibilidade e compatível com normas de inquilino único que lhe permite salvaguardar chaves criptográficas para as suas aplicações na cloud, através de HSMs validados por FIPS 140-2 de Nível 3. Para obter mais informações sobre o HSM Gerido, veja a Descrição Geral.

Configurar a Chave de Cliente com o HSM Gerido

Para configurar a Chave de Cliente com o HSM Gerido, conclua estas tarefas pela ordem listada. O resto deste artigo fornece instruções detalhadas para cada tarefa ou liga-se para mais informações para cada passo do processo.

Importante

O HSM gerido utiliza um conjunto diferente de cmdlets do Azure Key Vault clássico.

Criar um aprovisionamento de grupo de recursos e ativar um HSM Gerido

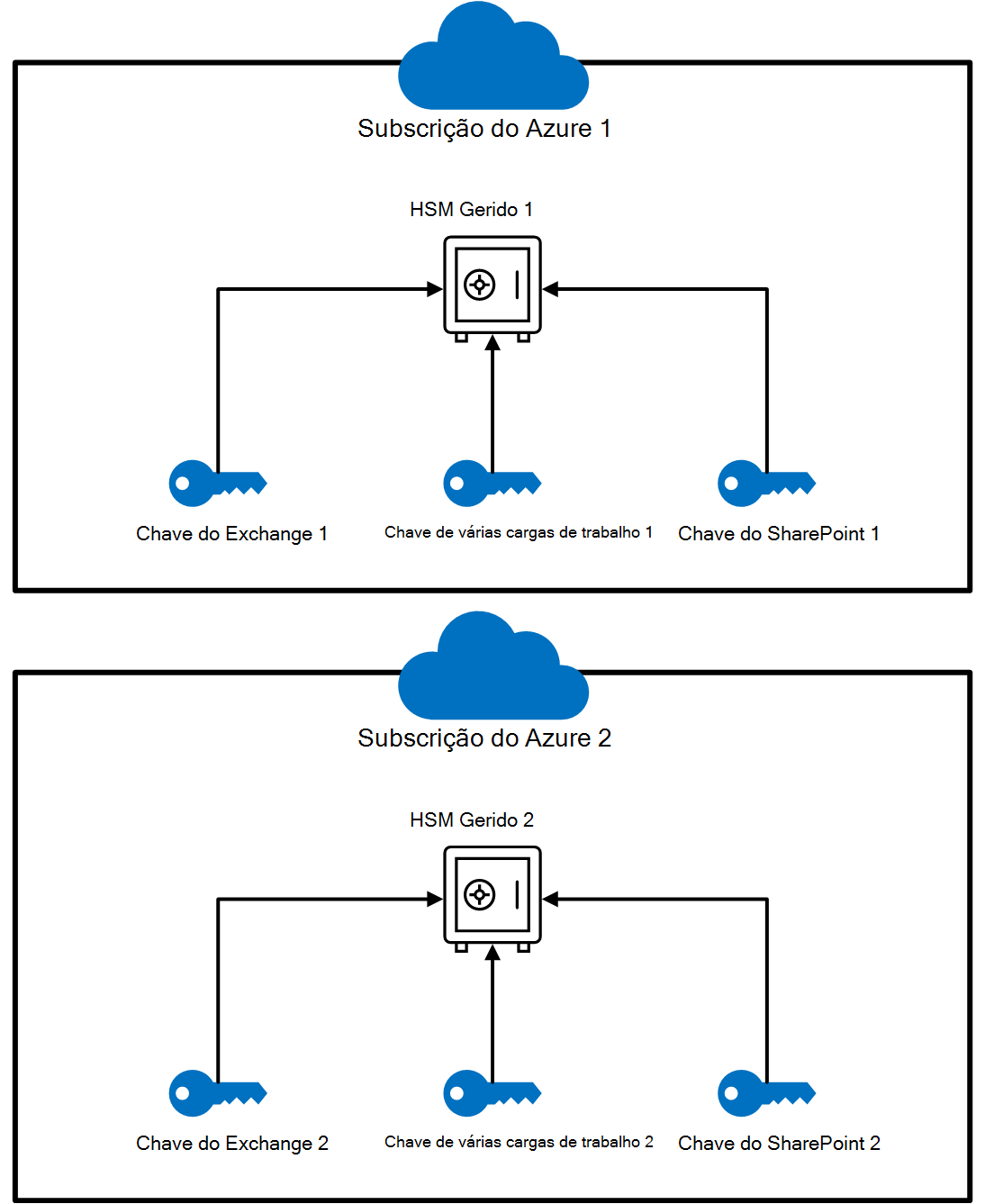

Ao utilizar o Azure Key Vault, a Chave de Cliente normalmente requer o aprovisionamento de três pares de Cofres de Chaves (seis no total)- um par para cada carga de trabalho. Por outro lado, se utilizar o HSM Gerido, só precisa de aprovisionar duas instâncias (uma por subscrição), independentemente do número de cargas de trabalho que utilizar.

Siga as instruções encontradas nos Inícios Rápidos do HSM Gerido para aprovisionar e ativar o HSM gerido.

Atribuir Permissões a cada HSM Gerido

O HSM gerido utiliza RBAC local (Controle de Acesso Baseado em Funções) para controlo de acesso. Para atribuir wrapKeyas permissões , unwrapkeye get no HSM gerido, tem de atribuir a função de Utilizador de Encriptação de Serviço Criptográfica do HSM Gerido à aplicação do Microsoft 365 correspondente. Para obter mais informações, veja Gestão de funções do HSM Gerido.

Procure os seguintes nomes para cada aplicação do Microsoft 365 ao adicionar a função ao seu Key Vault do Azure:

Exchange:

Office 365 Exchange OnlineSharePoint e OneDrive:

Office 365 SharePoint OnlinePolítica de várias cargas de trabalho (Exchange, Teams, Proteção de Informações do Microsoft Purview):

M365DataAtRestEncryption

Se não vir a aplicação correspondente do Microsoft 365, verifique se registou a aplicação no inquilino.

Para obter mais informações sobre a atribuição de funções e permissões, veja Utilizar o controlo de acesso baseado em funções para gerir o acesso aos recursos de subscrição do Azure.

Atribuir funções de Utilizador ao HSM Gerido

Os Administradores HSM Geridos fazem a gestão diária do cofre de chaves para a sua organização. Estas tarefas incluem cópia de segurança, criação, obtenção, importação, lista e restauro. Veja Atribuir Funções de Utilizador para obter detalhes.

Adicionar uma chave a cada HSM Gerido

Os HSMs geridos só suportam chaves protegidas por HSM. Quando cria uma chave para um HSM Gerido, tem de criar uma chave RSA-HSM e não outro tipo. Para obter instruções para adicionar uma chave a cada cofre ou HSM Gerido, veja Add-AzKeyVaultKey.

Para obter passos detalhados para criar uma chave no local e importá-la para o HSM, veja Como gerar e transferir chaves protegidas por HSM para o Azure Key Vault. Utilize as instruções do Azure para criar uma chave em cada HSM Gerido.

Verificar os dados de expiração das Chaves de HSM Geridas

Para verificar se uma data de expiração não está definida para as chaves, execute o cmdlet Get-AzKeyVaultKey .

Get-AzKeyVaultKey -HsmName <HSM name>

A Chave de Cliente não pode utilizar uma chave expirada. As operações tentadas com uma chave expirada falham e, possivelmente, resultam numa falha de serviço.

Cuidado

Recomendamos vivamente que as chaves utilizadas com a Chave de Cliente não tenham uma data de expiração.

Uma data de expiração, uma vez definida, não pode ser removida, mas pode ser alterada para uma data diferente. Se tiver de ser utilizada uma chave que tenha uma data de expiração, altere o valor de expiração para 31/12/9999 e utilize o processo de inclusão legado. As chaves com uma data de expiração definida para uma data diferente de 31/12/9999 falham na validação do Microsoft 365. O Serviço de Inclusão da Chave de Cliente só aceita chaves sem uma data de expiração.

Para alterar uma data de expiração definida para qualquer valor diferente de 31/12/9999, execute o cmdlet Update-AzKeyVaultKey .

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Fazer uma cópia de segurança da Chave HSM Gerida

Para fazer uma cópia de segurança da Chave HSM Gerida, veja Backup-AzKeyVaultKey.

Obter o URI para cada chave HSM Gerida

Depois de configurar os HSMs Geridos e adicionar as chaves, execute o seguinte comando para obter o URI da chave em cada HSM Gerido. Utilize estes URIs quando criar e atribuir cada DEP mais tarde, por isso guarde estas informações num local seguro. Execute este comando uma vez para cada HSM Gerido.

Em Azure PowerShell:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

Integrar na Chave de Cliente com o método legado

Assim que todos os passos para configurar as suas subscrições, HSMs geridos e chaves estiverem concluídos, veja Integrar na Chave de Cliente com o método legado.

Próximas etapas

Depois de concluir os passos neste artigo, está pronto para criar e atribuir DEPs. Para obter instruções, veja Gerir a Chave de Cliente.