Linhas de base de segurança do HoloLens 2

Importante

Algumas das políticas usadas nesta linha de base de segurança são introduzidas em nossode build mais recente do

Este artigo lista e descreve as várias configurações de linha de base de segurança que você pode configurar no HoloLens 2 usando CSP (Provedores de Serviços de Configuração). Como parte do gerenciamento de dispositivo móvel usando o Microsoft Endpoint Manager (formalmente conhecido como Microsoft Intune), use as seguintes configurações de linha de base de segurança padrão ou avançada, dependendo de suas políticas e necessidades organizacionais. Use essas configurações de linha de base de segurança para ajudar a proteger seus recursos organizacionais.

- As configurações de linha de base de segurança padrão são aplicáveis a todos os tipos de usuários, independentemente do cenário de caso de uso e da vertical do setor.

- As configurações de linha de base de segurança avançadas são configurações recomendadas para usuários que têm controles de segurança rigorosos de seu ambiente e exigem políticas de segurança rigorosas para dispositivos usados em seu ambiente.

Essas configurações de linha de base de segurança são baseadas nas diretrizes de prática recomendada da Microsoft e na experiência obtida na implantação e suporte a dispositivos HoloLens 2 para clientes em vários setores.

Depois de examinar a linha de base de segurança e decidir usar uma, ambas ou partes, confira como habilitar essas linhas base de segurança

1. Configurações de linha de base de segurança padrão

As seções a seguir descrevem as configurações recomendadas de cada CSP como parte do perfil de linha de base de segurança padrão.

1.1

| nome da política | Value | descrição |

|---|---|---|

| contas | ||

| Accounts/AllowMicrosoftAccountConnection | 0 – Não permitido | Restrinja o usuário a usar uma conta MSA para serviços e autenticação de conexão não relacionadas a email. |

| de Gerenciamento de Aplicativos | ||

| ApplicationManagement/AllowAllTrustedApps | 0 – Negação explícita | Nega explicitamente aplicativos que não são da Microsoft Store. |

| ApplicationManagement/AllowAppStoreAutoUpdate | 1 – Permitido | Permitir a atualização automática de aplicativos da Microsoft Store. |

| ApplicationManagement/AllowDeveloperUnlock | 0 – Negação explícita | Restrinja o usuário para desbloquear o modo de desenvolvedor, o que permite que o usuário instale aplicativos no dispositivo de um IDE. |

| do Navegador |

||

| Browser/AllowCookies | 1 – Bloquear somente cookies de sites de terceiros | Com essa política, você pode configurar o Microsoft Edge para bloquear apenas cookies de terceiros ou bloquear todos os cookies. |

| |

0 – Não permitido | Não permitir que o Microsoft Edge use o gerenciador de senhas. |

| Browser/AllowSmartScreen | 1 – Ativado | Ativa o Windows Defender SmartScreen e impede que os usuários o desativem. |

| conectividade | ||

| conectividade/ AllowUSBConnection | 0 – Não permitido | Desabilita a conexão USB entre o dispositivo e um computador para sincronizar arquivos com o dispositivo ou usar ferramentas de desenvolvedor para implantar ou depurar aplicativos. |

| de Bloqueio de Dispositivo | ||

| DeviceLock/AllowIdleReturnWithoutPassword | 0 – Não permitido | Não permitir o retorno do ocioso sem PIN ou senha. |

| DeviceLock/AllowSimpleDevicePassword | 0 – Bloqueado | Bloqueie PINs ou senhas como "1111" ou "1234". |

| DeviceLock/AlphanumericDevicePasswordRequired | 1 – Senha ou PIN numérico necessário | Exigir senha ou PIN alfanumérico. |

| DeviceLock/DevicePasswordEnabled | 0 – Habilitado | O bloqueio do dispositivo está habilitado. |

| DeviceLock/MaxInactivityTimeDeviceLock | Um inteiro X em que 0 < X < 999 Valor recomendado: 3 | Especifica a quantidade máxima de tempo (em minutos) permitida após o dispositivo ficar ocioso, o que fará com que o dispositivo se torne PIN ou senha bloqueada. |

| DeviceLock/MinDevicePasswordComplexCharacters | 1 – Somente dígitos | O número de tipos de elementos complexos (letras maiúsculas e minúsculas, números e pontuação) necessários para um PIN ou senha forte. |

| DeviceLock/MinDevicePasswordLength | Um inteiro X em que 4 < X < 16 para o valor devicesRecommended do cliente: 8 | Especifica o número mínimo ou caracteres necessários no PIN ou senha. |

| de registro de MDM |

||

| Experience/AllowManualMDMUnenrollment | 0 – Não permitido | Não permitir que o usuário exclua a conta do local de trabalho usando o painel de controle do local de trabalho. |

| Identity | ||

| MixedReality/AADGroupMembershipCacheValidityInDays | Número de dias em que o cache deve ser validRecommended value: 7 dias | Número de dias em que o cache de associação ao grupo do Microsoft Entra deve ser válido. |

| Power | ||

| Power/DisplayOffTimeoutPluggedIn |

Tempo ocioso em número de segundosRecommended values: 60 ss | Permite que você especifique o período de inatividade antes que o Windows desative a exibição. |

| configurações de | ||

| Settings/AllowVPN | 0 – Não permitido | Não permitir que o usuário altere as configurações de VPN. |

| Configurações de /PageVisibilityList | Nome abreviado das páginas visíveis para o usuário. Fornecerá uma interface do usuário para selecionar ou desmarcar os nomes de página. Consulte os comentários das páginas recomendadas a serem ocultadas. | Permitir que somente páginas listadas sejam exibidas para o usuário no aplicativo Configurações. |

| System | ||

| System/AllowStorageCard | 0 – Não permitido | O uso de cartão SD não é permitido e as unidades USB estão desabilitadas. Essa configuração não impede o acesso programático ao cartão de armazenamento. |

| de Atualizações do |

||

| Update/AllowUpdateService | 1 – Permitido | Permitir acesso ao Microsoft Update, ao Windows Server Update Services (WSUS) ou à Microsoft Store. |

| Update/ManagePreviewBuilds | 0 – Desabilitar builds de visualização | Não permitir que os builds de visualização sejam instalados no dispositivo. |

1.2 ClientCertificateInstall CSP

Recomendamos configurar esse CSP como uma prática recomendada, mas não temos recomendações para valores específicos para cada nó neste CSP.

1.3 CSP do PassportForWork

| de nome do nó |

Value | descrição |

|---|---|---|

| ID do locatário | TenantId | Um GUID (identificador global exclusivo), sem chaves ( { , } ), que é usado como parte do provisionamento e gerenciamento do Windows Hello para Empresas. |

| TenantId/Policies/UsePassportForWork | Verdadeiro | Define o Windows Hello para Empresas como um método para entrar no Windows. |

| TenantId/Policies/RequireSecurityDevice | Verdadeiro | Requer um TPM (Trusted Platform Module) para Windows Hello para Empresas. |

| TenantId/Policies/ExcludeSecurityDevices/TPM12 | Falso | Os módulos de revisão 1.2 do TPM têm permissão para serem usados com o Windows Hello para Empresas. |

| TenantId/Policies/EnablePinRecovery | Falso | O segredo de recuperação de PIN não é criado ou armazenado. |

| TenantId/Policies/UseCertificateForOnPremAuth | Falso | O PIN é provisionado quando o usuário entra, sem esperar por um conteúdo de certificado. |

| TenantId/Policies/PINComplexity/MinimumPINLength | 6 | O comprimento do PIN deve ser maior ou igual a esse número. |

| TenantId/Policies/PINComplexity/MaximumPINLength | 6 | O comprimento do PIN deve ser menor ou igual a esse número. |

| TenantId/Policies/PINComplexity/UppercaseLetters | 2 | Dígitos são necessários e todos os outros conjuntos de caracteres não são permitidos. |

| TenantId/Policies/PINComplexity/LowercaseLetters | 2 | Dígitos são necessários e todos os outros conjuntos de caracteres não são permitidos. |

| TenantId/Policies/PINComplexity/SpecialCharacters | 2 | Não permite o uso de caracteres especiais no PIN. |

| TenantId/Policies/PINComplexity/Digits | 0 | Permite o uso de dígitos no PIN. |

| TenantId/Policies/PINComplexity/History | 10 | Número de PINs anteriores que podem ser associados a uma conta de usuário que não pode ser reutilizado. |

| TenantId/Policies/PINComplexity/Expiration | 90 | Período de tempo (em dias) que um PIN pode ser usado antes que o sistema exija que o usuário o altere. |

| TenantId/Policies/UseHelloCertificatesAsSmartCardCertificates | Falso | Os aplicativos não usam certificados do Windows Hello para Empresas como certificados de cartão inteligente e os fatores biométricos ficam disponíveis quando um usuário é solicitado a autorizar o uso da chave privada do certificado. |

1.4 RootCATrustedCertificates CSP

Recomendamos configurar nós Raiz, AC, TrustedPublisher e TrustedPeople neste CSP como uma prática recomendada, mas não recomendamos valores específicos para cada nó neste CSP.

1.5 CSP tenantLockdown

| de nome do nó |

Value | descrição |

|---|---|---|

| RequireNetworkInOOBE | Verdadeiro | Quando o dispositivo passa pelo OOBE na primeira entrada ou após uma redefinição, o usuário é obrigado a escolher uma rede antes de continuar. Não há nenhuma opção "ignorar por enquanto". Essa opção garante que o dispositivo permaneça associado ao locatário em caso de redefinições ou apagamentos acidentais ou intencionais. |

1.6 VPNv2 CSP

Recomendamos configurar esse CSP como uma prática recomendada, mas não temos recomendações para valores específicos para cada nó neste CSP. A maioria das configurações está relacionada ao ambiente do cliente.

1.7 de CSP Wi-Fi

Recomendamos configurar esse CSP como uma prática recomendada, mas não temos recomendações para valores específicos para cada nó neste CSP. A maioria das configurações está relacionada ao ambiente do cliente.

2 Configurações avançadas de linha de base de segurança

As seções a seguir descrevem as configurações recomendadas de cada CSP como parte do perfil de linha de base de segurança avançada.

2.1 CSP da Política de

| nome da política | Value | descrição |

|---|---|---|

| contas | ||

| Accounts/AllowMicrosoftAccountConnection | 0 – Não permitido | Restrinja o usuário a usar uma conta MSA para serviços e autenticação de conexão não relacionadas a email. |

| de Gerenciamento de Aplicativos | ||

| ApplicationManagement/AllowAllTrustedApps | 0 – Negação explícita | Nega explicitamente aplicativos que não são da Microsoft Store. |

| ApplicationManagement/AllowAppStoreAutoUpdate | 1 – Permitido | Permitir a atualização automática de aplicativos da Microsoft Store. |

| ApplicationManagement/AllowDeveloperUnlock | 0 – Negação explícita | Restrinja o usuário para desbloquear o modo de desenvolvedor, o que permite que o usuário instale aplicativos no dispositivo de um IDE. |

| de Autenticação |

||

| Authentication/AllowFastReconnect | 0 – Não permitido | Não permitir que a Reconexão Rápida do EAP seja tentada para tls do método EAP. |

| Bluetooth |

||

| Bluetooth/AllowDiscoverableMode | 0 – Não permitido | Outros dispositivos não poderão detectar esse dispositivo. |

| do Navegador |

||

| |

0 – Impedido/não permitido | Impedir que os usuários usem o recurso de preenchimento automático para preencher os campos de formulário no Microsoft Edge automaticamente. |

| Browser/AllowCookies | 1 – Bloquear somente cookies de sites de terceiros | Bloqueie somente cookies de sites de terceiros. |

| Browser/AllowDoNotTrack | 0 – Nunca enviar informações de acompanhamento | Nunca envie informações de acompanhamento. |

| |

0 – Não permitido | Não permitir que o Microsoft Edge use o gerenciador de senhas. |

| Browser/AllowPopups | 1 – Ativar o Bloqueador pop-up | Ative o Bloqueador pop-up impedindo a abertura de janelas pop-up. |

| Browser/AllowSearchSuggestionsinAddressBar | 0 – Impedido/não permitido | Ocultar sugestões de pesquisa na barra de endereços do Microsoft Edge. |

| Browser/AllowSmartScreen | 1 – Ativado | Ativa o Windows Defender SmartScreen e impede que os usuários o desativem. |

| conectividade | ||

| |

0 – Não permitir Bluetooth | O painel de controle bluetooth está esmaecido e o usuário não poderá ativar o Bluetooth. |

| conectividade/ AllowUSBConnection | 0 – Não permitido | Desabilita a conexão USB entre o dispositivo e um computador para sincronizar arquivos com o dispositivo ou usar ferramentas de desenvolvedor para implantar ou depurar aplicativos. |

| de Bloqueio de Dispositivo | ||

| DeviceLock/AllowIdleReturnWithoutPassword | 0 – Não permitido | Não permitir o retorno do ocioso sem PIN ou senha. |

| DeviceLock/AllowSimpleDevicePassword | 0 – Bloqueado | Bloqueie PINs ou senhas como "1111" ou "1234". |

| DeviceLock/AlphanumericDevicePasswordRequired | 0 – Senha ou PIN Alfanumérico necessário | Exigir senha ou PIN alfanumérico. |

| DeviceLock/DevicePasswordEnabled | 0 – Habilitado | O bloqueio do dispositivo está habilitado. |

| DeviceLock/DevicePasswordHistory | Um inteiro X em que 0 < X < valor 50Recommended: 15 | Especifica quantas senhas podem ser armazenadas no histórico que não podem ser usadas. |

| DeviceLock/MaxDevicePasswordFailedAttempts | Um inteiro X em que 4 < X < 16 para o valor devicesRecommended do cliente: 10 | O número de falhas de autenticação permitidas antes que o dispositivo seja apagado. |

| DeviceLock/MaxInactivityTimeDeviceLock | Um inteiro X em que 0 < X < 999 Valor recomendado: 3 | Especifica a quantidade máxima de tempo (em minutos) permitida após o dispositivo ficar ocioso, o que fará com que o dispositivo se torne PIN ou senha bloqueada. |

| DeviceLock/MinDevicePasswordComplexCharacters | 3 – São necessários dígitos, letras minúsculas e letras maiúsculas | O número de tipos de elementos complexos (letras maiúsculas e minúsculas, números e pontuação) necessários para um PIN ou senha forte. |

| DeviceLock/MinDevicePasswordLength | Um inteiro X em que 4 < X < 16 para o valor devicesRecommended do cliente: 12 | Especifica o número mínimo ou caracteres necessários no PIN ou senha. |

| de registro de MDM |

||

| Experience/AllowManualMDMUnenrollment | 0 – Não permitido | Não permitir que o usuário exclua a conta do local de trabalho usando o painel de controle do local de trabalho. |

| Identity | ||

| MixedReality/AADGroupMembershipCacheValidityInDays | Número de dias em que o cache deve ser validRecommended value: 7 dias | Número de dias em que o cache de associação ao grupo do Microsoft Entra deve ser válido. |

| Power | ||

| Power/DisplayOffTimeoutPluggedIn |

Tempo ocioso em número de segundosRecommended values: 60 ss | Permite que você especifique o período de inatividade antes que o Windows desative a exibição. |

| de Privacidade | ||

|

de Privacidade/LetAppsAccess AccountInfo |

2 - Forçar negação | Nega acesso de aplicativos do Windows às informações da conta. |

|

de Privacidade/LetAppsAccess AccountInfo_ForceAllowTheseApps |

Lista de nomes de família de pacotes delimitados por ponto e vírgula de aplicativos do Windows | Os aplicativos listados do Windows têm permissão de acesso às informações da conta. |

|

de Privacidade/LetAppsAccess AccountInfo_ForceDenyTheseApps |

Lista de nomes de família de pacotes delimitados por ponto e vírgula de aplicativos do Windows | Os aplicativos do Windows listados têm acesso negado às informações da conta. |

|

de Privacidade/LetAppsAccess AccountInfo_UserInControlOfTheseApps |

Lista de nomes de família de pacotes delimitados por ponto e vírgula de aplicativos do Windows | O usuário é capaz de controlar a configuração de privacidade de informações da conta para os aplicativos do Windows listados. |

|

de Privacidade/LetAppsAccess BackgroundSpatialPerception |

2 - Forçar negação | Negar acesso de aplicativos do Windows à movimentação da cabeça, mãos, controladores de movimento e outros objetos rastreados do usuário, enquanto os aplicativos estão em execução em segundo plano. |

|

de Privacidade/LetAppsAccess BackgroundSpatialPerception_ForceAllowTheseApps |

Lista de nomes de família de pacotes delimitados por ponto e vírgula dos aplicativos da Windows Store | Aplicativos listados têm acesso permitido aos movimentos do usuário enquanto os aplicativos estão em execução em segundo plano. |

|

de Privacidade/LetAppsAccess BackgroundSpatialPerception_ForceDenyTheseApps |

Lista de nomes de família de pacotes delimitados por ponto e vírgula dos aplicativos da Windows Store | Aplicativos listados têm acesso negado aos movimentos do usuário enquanto os aplicativos estão em execução em segundo plano. |

|

de Privacidade/LetAppsAccess sBackgroundSpatialPerception_UserInControlOfTheseApps |

Lista de nomes de família de pacotes delimitados por ponto e vírgula dos aplicativos da Windows Store | O usuário é capaz de controlar a configuração de privacidade de movimentos do usuário para os aplicativos listados. |

|

de Privacidade/LetAppsAccess Microphone_ForceDenyTheseApps |

Lista de nomes de família de pacotes delimitados por ponto e vírgula dos aplicativos da Microsoft Store | Os aplicativos listados têm acesso negado ao microfone. |

|

de Privacidade/LetAppsAccess Microphone_UserInControlOfTheseApps |

Lista de nomes de família de pacotes delimitados por ponto e vírgula dos aplicativos da Microsoft Store | O usuário pode controlar a configuração de privacidade do microfone para os aplicativos listados. |

| de Pesquisa | ||

| Search/AllowSearchToUseLocation | 0 – Não permitido | Não permitir que a pesquisa use informações de localização. |

| de Segurança do |

||

| Security/AllowAddProvisioningPackage | 0 – Não permitido | Não permitir que o agente de configuração de runtime instale pacotes de provisionamento. |

| configurações de | ||

| Settings/AllowVPN | 0 – Não permitido | Não permitir que o usuário altere as configurações de VPN. |

| Configurações de /PageVisibilityList | O nome abreviado das páginas visíveis para o usuário Fornecerá uma interface do usuário para selecionar ou desmarcar os nomes de página. Consulte os comentários das páginas recomendadas a serem ocultadas. | Permitir que somente páginas listadas sejam exibidas para o usuário no aplicativo Configurações. |

| System | ||

| System/AllowStorageCard | 0 – Não permitido | O uso de cartão SD não é permitido e as unidades USB estão desabilitadas. Essa configuração não impede o acesso programático ao cartão de armazenamento. |

| System/AllowTelemetry |

0 – Não permitido | Não permitir que o dispositivo envie dados de telemetria de diagnóstico e uso, como o Watson. |

| de Atualizações do |

||

| Update/AllowUpdateService | 1 – Permitido | Permitir acesso ao Microsoft Update, ao Windows Server Update Services (WSUS) ou à Microsoft Store. |

| Update/ManagePreviewBuilds | 0 – Desabilitar builds de visualização | Não permitir que os builds de visualização sejam instalados no dispositivo. |

| wi-fi |

||

| Wifi/AllowManualWiFiConfiguration | 0 – Não permitido | Não permitir a conexão com Wi-Fi fora das redes instaladas pelo servidor MDM. |

2.2 accountManagement CSP

| de nome do nó |

Value | descrição |

|---|---|---|

| UserProfileManagement/EnableProfileManager | Verdadeiro | Habilite o gerenciamento de tempo de vida do perfil para cenários de dispositivos compartilhados ou comuns. |

| UserProfileManagement/DeletionPolicy | 2 – excluir no limite de capacidade de armazenamento e no limite de inatividade do perfil | Configura quando os perfis serão excluídos. |

| UserProfileManagement/StorageCapacityStartDeletion | 25% | Comece a excluir perfis quando a capacidade de armazenamento disponível estiver abaixo desse limite, considerando a porcentagem do armazenamento total disponível para perfis. Os perfis inativos mais longos serão excluídos primeiro. |

| UserProfileManagement/StorageCapacityStopDeletion | 50% | Pare de excluir perfis quando a capacidade de armazenamento disponível é levada até esse limite, dado como porcentagem do armazenamento total disponível para perfis. |

| UserProfileManagement/ProfileInactivityThreshold | 30 | Comece a excluir perfis quando eles não tiverem sido conectados durante o período especificado, dado como número de dias. |

2.3 CSP ApplicationControl

| de nome do nó |

Value | descrição |

|---|---|---|

| GUID de Políticas/Políticas | ID da política no blob de política | ID da política no blob de política. |

| Políticas/GUID de Política/Política | de blob de política de |

Blob binário de política codificado em base64. |

2.4 ClientCertificateInstall CSP

Recomendamos configurar esse CSP como uma prática recomendada, mas não temos recomendações para valores específicos para cada nó neste CSP.

2.5 CSP passportforwork

| de nome do nó |

Value | descrição |

|---|---|---|

| ID do locatário | TenantId | Um GUID (identificador global exclusivo), sem chaves ( { , } ), que é usado como parte do provisionamento e gerenciamento do Windows Hello para Empresas. |

| TenantId/Policies/UsePassportForWork | Verdadeiro | Define o Windows Hello para Empresas como um método para entrar no Windows. |

| TenantId/Policies/RequireSecurityDevice | Verdadeiro | Requer um TPM (Trusted Platform Module) para Windows Hello para Empresas. |

| TenantId/Policies/ExcludeSecurityDevices/TPM12 | Falso | Os módulos de revisão 1.2 do TPM têm permissão para serem usados com o Windows Hello para Empresas. |

| TenantId/Policies/EnablePinRecovery | Falso | O segredo de recuperação de PIN não será criado ou armazenado. |

| TenantId/Policies/UseCertificateForOnPremAuth | Falso | O PIN é provisionado quando o usuário faz logon, sem esperar por um conteúdo de certificado. |

| TenantId/Policies/PINComplexity/MinimumPINLength | 6 | O comprimento do PIN deve ser maior ou igual a esse número. |

| TenantId/Policies/PINComplexity/MaximumPINLength | 6 | O comprimento do PIN deve ser menor ou igual a esse número. |

| TenantId/Policies/PINComplexity/UppercaseLetters | 2 | Dígitos são necessários e todos os outros conjuntos de caracteres não são permitidos. |

| TenantId/Policies/PINComplexity/LowercaseLetters | 2 | Dígitos são necessários e todos os outros conjuntos de caracteres não são permitidos. |

| TenantId/Policies/PINComplexity/SpecialCharacters | 2 | Não permite o uso de caracteres especiais no PIN. |

| TenantId/Policies/PINComplexity/Digits | 0 | Permite o uso de dígitos no PIN. |

| TenantId/Policies/PINComplexity/History | 10 | Número de PINs anteriores que podem ser associados a uma conta de usuário que não pode ser reutilizado. |

| TenantId/Policies/PINComplexity/Expiration | 90 | Período de tempo (em dias) que um PIN pode ser usado antes que o sistema exija que o usuário o altere. |

| TenantId/Policies/UseHelloCertificatesAsSmartCardCertificates | Falso | Os aplicativos não usam certificados do Windows Hello para Empresas como certificados de cartão inteligente e os fatores biométricos ficam disponíveis quando um usuário é solicitado a autorizar o uso da chave privada do certificado. |

2.6 RootCATrustedCertificates CSP

Recomendamos configurar nós Raiz, AC, TrustedPublisher e TrustedPeople neste CSP como uma prática recomendada, mas não recomendamos valores específicos para cada nó neste CSP.

2.7 CSP tenantLockdown

| de nome do nó |

Value | descrição |

|---|---|---|

| RequireNetworkInOOBE | Verdadeiro | Quando o dispositivo passa pelo OOBE na primeira entrada ou após uma redefinição, o usuário é obrigado a escolher uma rede antes de continuar. Não há nenhuma opção "ignorar por enquanto". Isso garante que o dispositivo permaneça associado ao locatário em caso de redefinições ou apagamentos acidentais ou intencionais. |

2.8 VPNv2 CSP

Recomendamos configurar perfis VPN como uma prática recomendada, mas não recomendamos valores específicos para cada nó neste CSP. A maioria das configurações está relacionada ao ambiente do cliente.

2.9 de CSP Wi-Fi

Recomendamos configurar perfis WiFi como uma prática recomendada, mas não recomendamos valores específicos para cada nó neste CSP. A maioria das configurações está relacionada ao ambiente do cliente.

Como habilitar essas linhas base de segurança

- Examine a linha de base de segurança e decida o que aplicar.

- Determine os Grupos do Azure aos quais você atribuirá a linha de base. (Mais sobre usuários e grupos)

- Crie a linha de base.

Veja como criar a linha de base.

Muitas das configurações podem ser adicionadas usando o catálogo configurações, no entanto, às vezes pode haver uma configuração que ainda não foi preenchida no catálogo de Configurações. Nesses casos, você usará uma política personalizada ou OMA-URI (Open Mobile Alliance – Uniform Resource Identifier). Comece examinando o catálogo configurações e, se não for encontrado, siga as instruções abaixo para criar uma política personalizada por meio do OMA-URI.

Catálogo de configurações

Faça logon em sua conta no centro de administração do MEM .

- Navegue até de dispositivos

– perfis de configuração –+Criar de perfil. Para a Plataforma, selecione Windows 10 e posteriorese, para o tipo de perfil, selecione Catálogo de Configurações (versão prévia). - Crie um nome para o perfil e selecione o botão Próximo.

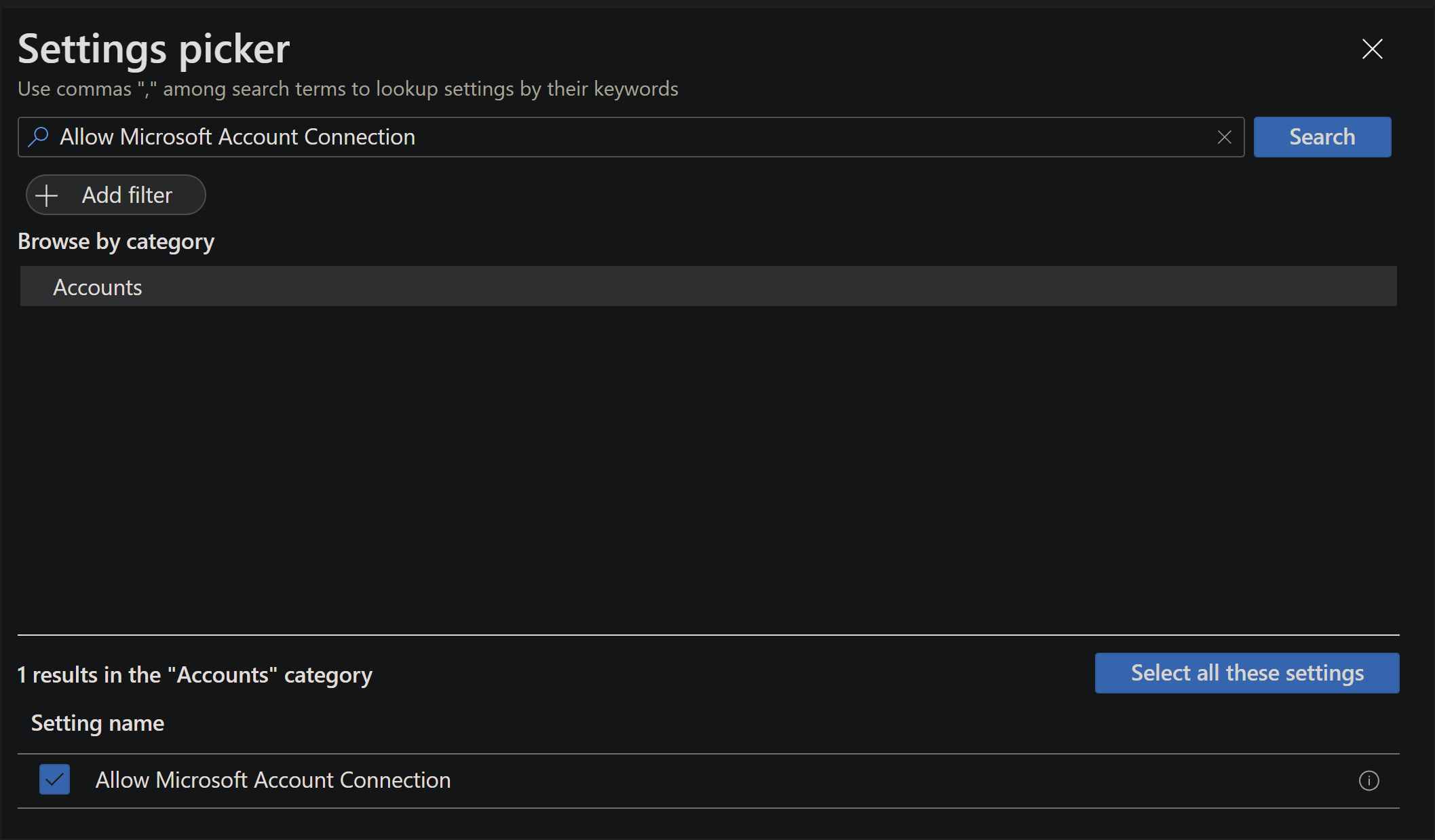

- Na tela configurações de configuração, selecione + Adicionar configurações.

Usando o nome da política da linha de base acima, você pode pesquisar a política. O catálogo de configurações espaçará o nome, portanto, para localizar "Accounts/AllowMicrosoftAccountConnection", você precisará pesquisar "Permitir conexão de conta da Microsoft". Depois de pesquisar, você verá a lista de políticas reduzidas apenas ao CSP que tem essa política. Selecione Contas (ou o CSP relevante para o que você está pesquisando atualmente), depois de ver o resultado da política abaixo. Marque a caixa da política.

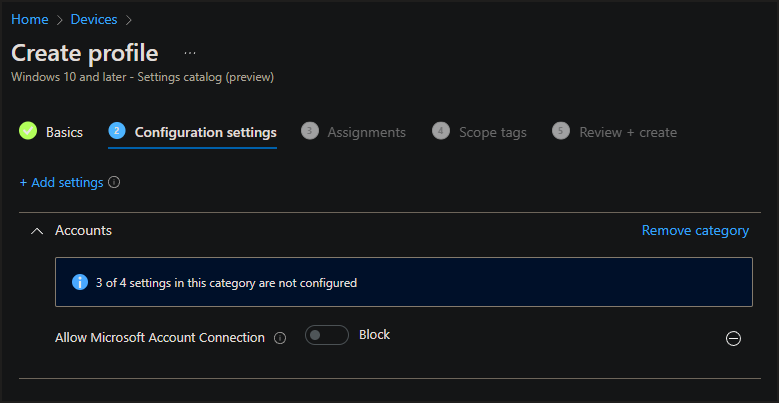

Depois de concluído, o painel à esquerda adicionará a categoria CSP e a configuração que você adicionou. A partir daqui, você pode configurá-lo da configuração padrão para mais uma segurança.

Você pode continuar a adicionar várias configurações ao mesmo perfil, o que facilitará a atribuição de uma vez.

Adicionando políticas de OMA-URI personalizadas

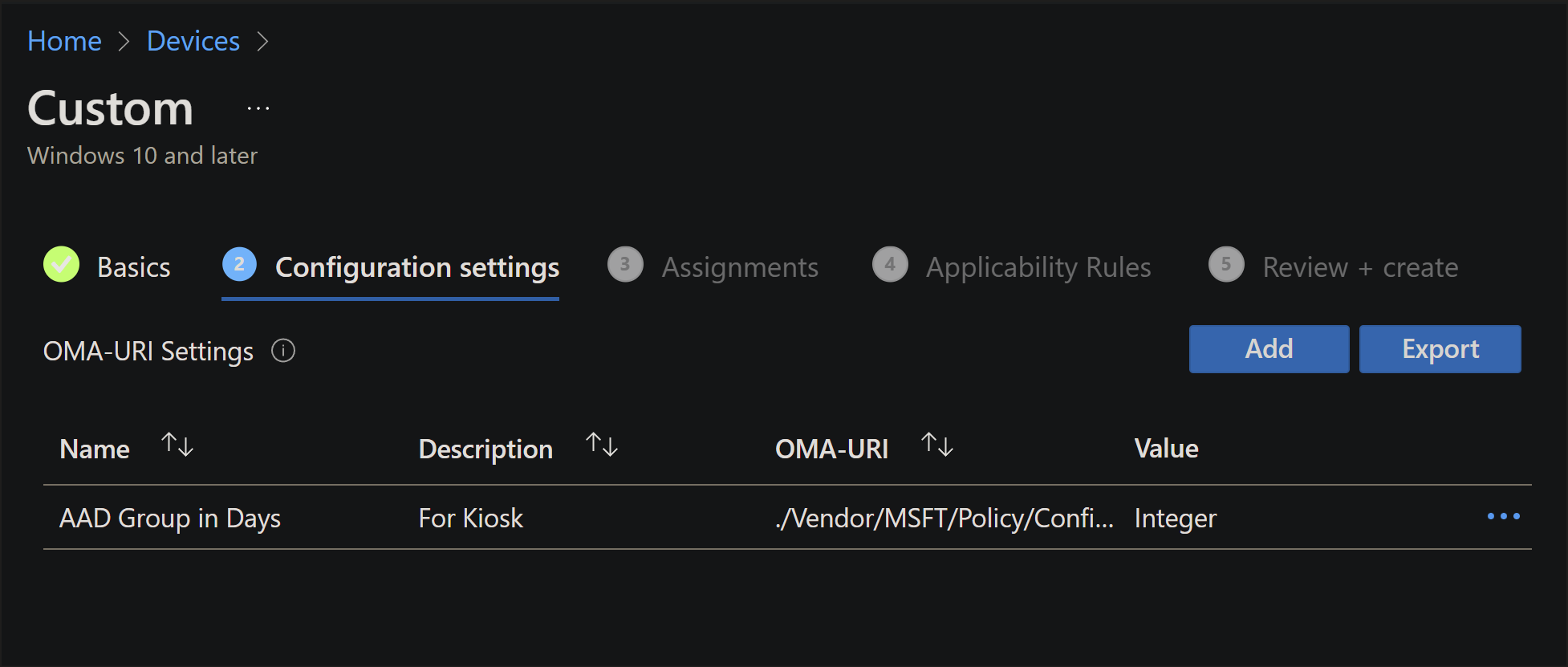

Algumas políticas ainda podem não estar disponíveis no catálogo de Configurações. Para essas políticas, você precisará criar um perfil de OMA-URI personalizado. Faça logon em sua conta no centro de administração do MEM .

- Navegue até de dispositivos

– perfis de configuração –+Criar de perfil. Para Plataforma, selecioneWindows 10 e posteriores e, para o tipo de perfil, selecionee selecione Personalizado. - Crie um nome para o perfil e selecione o botão Próximo.

- Selecione o botão Adicionar.

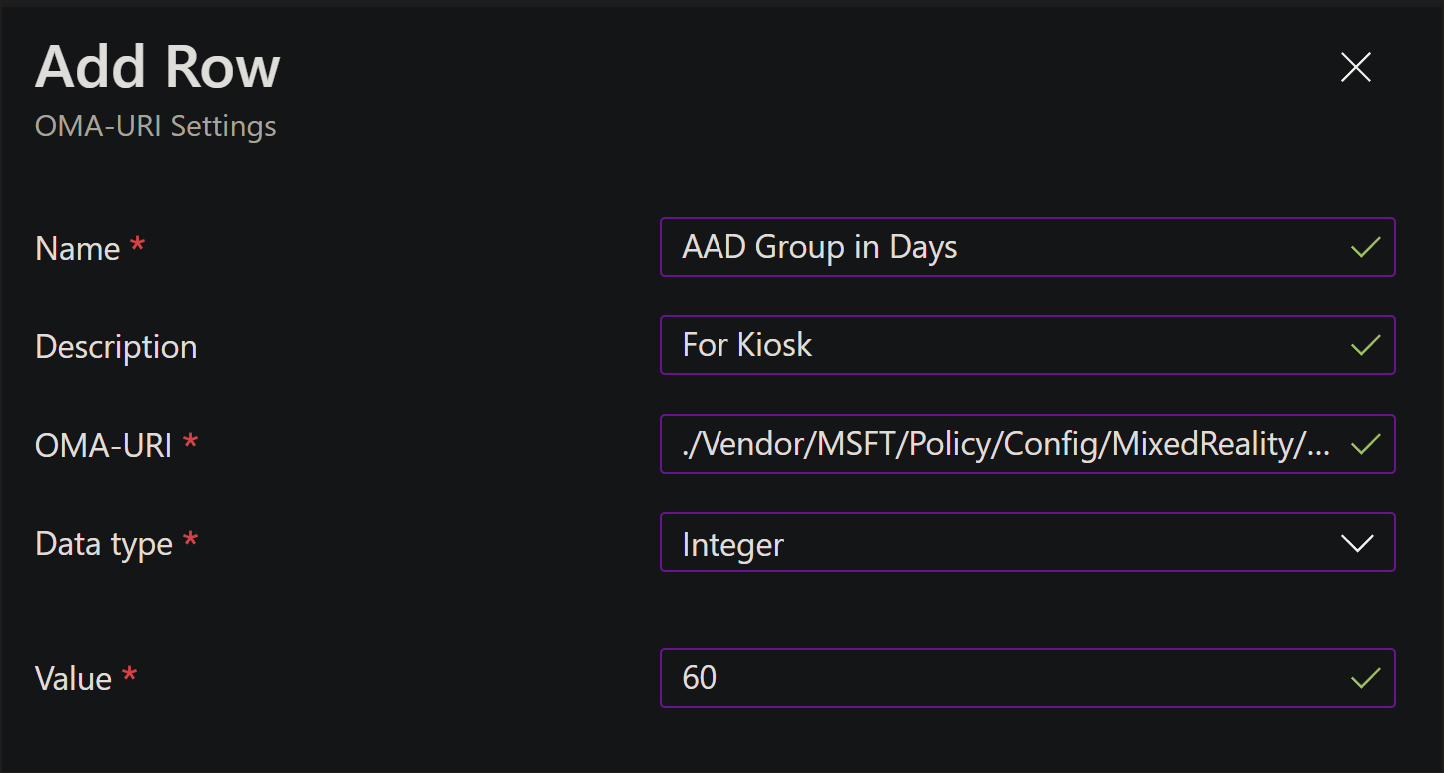

Você precisará preencher alguns campos.

- Nome, você pode nomeá-lo em qualquer coisa que precise relacionada à política. Esse pode ser um nome abreviado que você usa para reconhecê-lo.

- A descrição será mais detalhes que talvez seja necessário.

- O OMA-URI será a cadeia de caracteres de OMA-URI completa em que a política está. Exemplo:

./Vendor/MSFT/Policy/Config/MixedReality/AADGroupMembershipCacheValidityInDays - O tipo de dados é o tipo de valor que essa política aceita. Para este exemplo, é um número entre 0 e 60, portanto, Integer foi selecionado.

- Depois de selecionar o tipo de dados, você poderá gravar ou carregar o valor necessário no campo.

Uma vez concluída, sua política é adicionada à janela principal. Você pode continuar adicionando todas as suas políticas personalizadas à mesma configuração personalizada. Isso ajuda a reduzir o gerenciamento de várias configurações de dispositivo e facilita a atribuição.