Firewall de Aplicativo Web do Azure e Azure Policy

O WAF (Firewall de Aplicativo Web) do Azure combinado com o Azure Policy pode ajudar a reforçar os padrões organizacionais e a avaliar a conformidade em escala para recursos do WAF. O Azure Policy é uma ferramenta de governança que oferece uma exibição agregada para avaliar o estado geral do ambiente, com a capacidade de fazer busca detalhada para a granularidade por recurso, por política. O Azure Policy também ajuda a deixar seus recursos em conformidade por meio da correção em massa de recursos existentes e da correção automática para novos recursos.

Azure Policy para o Firewall de Aplicativo Web

Há várias definições do Azure Policy internas para gerenciar recursos do WAF. Um detalhamento das definições de política e as funcionalidades delas são as seguintes:

Habilitar o WAF (Firewall de Aplicativo Web)

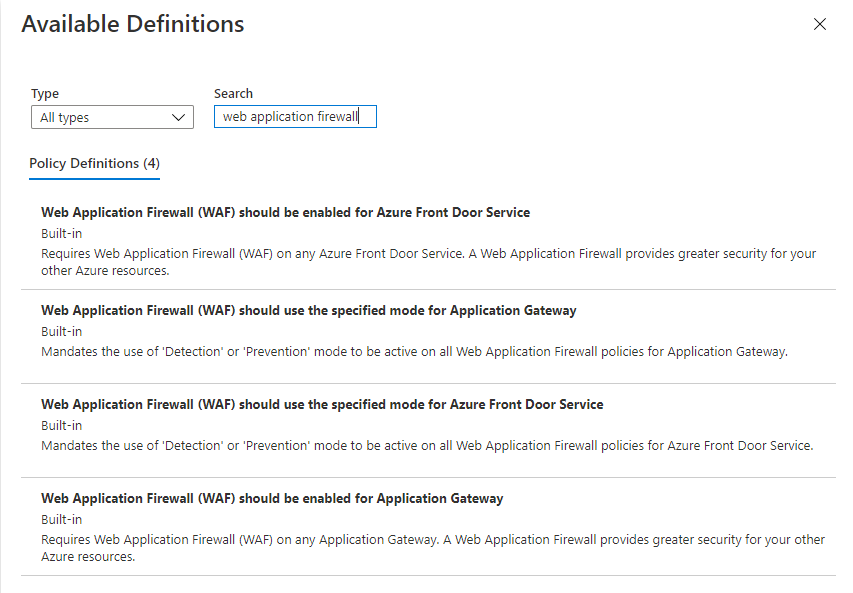

O Firewall de Aplicativo Web do Azure deve ser habilitado para pontos de entrada do Azure Front Door: o Azure Front Door Service será avaliado se houver um WAF presente na criação dos recursos. A definição de política tem três efeitos: auditar, negar e desabilitar. A auditoria controla quando um Azure Front Door Service não tem um WAF e permite que os usuários vejam com o que o Azure Front Door Service não está em conformidade. Negar impede que qualquer Azure Front Door Service seja criado se um WAF não estiver anexado. Desabilitado desativa a atribuição de política.

O WAF (Firewall de Aplicativo Web) deve estar habilitado para o Gateway de Aplicativo: os Gateways de Aplicativo serão avaliados se houver um WAF presente na criação de recursos. A definição de política tem três efeitos: auditar, negar e desabilitar. A auditoria controla quando um Gateway de Aplicativo não tem um WAF e permite que os usuários vejam com o que o Gateway de Aplicativo não está em conformidade. Negar impede que qualquer Gateway de Aplicativo seja criado se um WAF não estiver anexado. Desabilitado desativa a atribuição de política.

Modo de Detecção ou Prevenção de Mandato

O WAF (Firewall de Aplicativo Web) deve usar o modo especificado para o Azure Front Door Service: exige que o uso do modo 'Detecção' ou 'Prevenção' esteja ativo em todas as políticas do Firewall de Aplicativo Web para Azure Front Door Service. A definição de política tem três efeitos: auditar, negar e desabilitar. A auditoria controla quando um WAF não se ajusta ao modo especificado. Negar impede que qualquer WAF seja criado se não estiver no modo correto. Desabilitado desativa a atribuição de política.

O WAF (Firewall de Aplicativo Web) deve usar o modo especificado para o Gateway de Aplicativo: exige que o uso do modo 'Detecção' ou 'Prevenção' esteja ativo em todas as políticas do Firewall de Aplicativo Web para o Gateway de Aplicativo. A definição de política tem três efeitos: auditar, negar e desabilitar. A auditoria controla quando um WAF não se ajusta ao modo especificado. Negar impede que qualquer WAF seja criado se não estiver no modo correto. Desabilitado desativa a atribuição de política.

Exigir inspeção de solicitação

O Firewall de Aplicativo Web do Azure no Azure Front Door deve ter a inspeção do corpo da solicitação habilitada: verifique se os Firewalls de Aplicativo Web associados ao Azure Front Door têm a inspeção do corpo da solicitação habilitada. Essa funcionalidade permite que o WAF inspecione as propriedades no do corpo HTTP que podem não ser avaliadas nos cabeçalhos, cookies ou URI HTTP.

O Firewall de Aplicativo Web do Azure no Gateway de Aplicativo do Azure deve ter a inspeção do corpo da solicitação habilitada: verifique se os Firewalls de Aplicativo Web associados ao Azure Front Door têm a inspeção do corpo da solicitação habilitada. Essa funcionalidade permite que o WAF inspecione as propriedades no do corpo HTTP que podem não ser avaliadas nos cabeçalhos, cookies ou URI HTTP.

Exigir logs de recursos

O Azure Front Door deve ter logs de recursos habilitados: exige a habilitação de logs de recursos e métricas no Azure Front Door Service clássico, incluindo o WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists rastreia quando um serviço do Front Door não tem logs de recursos e métricas habilitadas e notifica o usuário de que o serviço não está em conformidade. Desabilitado desativa a atribuição de política.

O Azure Front Door Standard ou Premium (Plus WAF) deve ter logs de recursos habilitados: exige a habilitação de logs de recursos e métricas nos serviços standard e premium do Azure Front Door, incluindo WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists rastreia quando um serviço do Front Door não tem logs de recursos e métricas habilitadas e notifica o usuário de que o serviço não está em conformidade. Desabilitado desativa a atribuição de política.

O Gateway de Aplicativo do Azure deve ter logs de Recursos habilitados: exige a habilitação dos logs de Recursos e Métricas em todos os Gateways de Aplicativo, incluindo WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists rastreia quando um Gateway de Aplicativo não tem logs de recursos e métricas habilitadas e notifica o usuário de que o Gateway de Aplicativo não está em conformidade. Desabilitado desativa a atribuição de política.

Configurações recomendadas do WAF

Os perfis do Azure Front Door devem usar a camada Premium que dá suporte a regras de WAF gerenciadas e link privado: exige que todos os perfis do Azure Front Door estejam na camada premium em vez da camada standard. O Azure Front Door Premium é otimizado para segurança e fornece acesso aos conjuntos de regras e funcionalidades mais atualizados do WAF, como a proteção contra bots.

Habilitar a regra limite de taxa para proteger contra ataques de DDoS no WAF do Azure Front Door: a limitação de taxa pode ajudar a proteger seu aplicativo contra ataques de DDoS. A regra de limite de taxa do (WAF) Firewall de Aplicativo Web do Azure para o Azure Front Door ajuda a proteger contra DDoS, controlando o número de solicitações permitidas de um determinado endereço IP de cliente para o aplicativo durante um limite de taxa.

Migrar o WAF da Configuração do WAF para a Política do WAF no Gateway de Aplicativo: se você tiver a Configuração do WAF em vez da Política de WAF, talvez queira migrar para a nova Política do WAF. As políticas de WAF (Firewall de Aplicativo Web) oferecem um conjunto de recursos avançados sobre a configuração do WAF, fornecem uma escala mais alta, melhor desempenho e, ao contrário da configuração herdada do WAF, as políticas de WAF podem ser definidas uma vez e compartilhadas entre vários gateways, ouvintes e caminhos de URL. No futuro, os recursos mais recentes e os aprimoramentos futuros estarão disponíveis somente por meio das políticas do WAF.

Criar uma política do Azure

Na página inicial do Azure, digite Policy na barra de pesquisa e selecione o ícone Azure Policy.

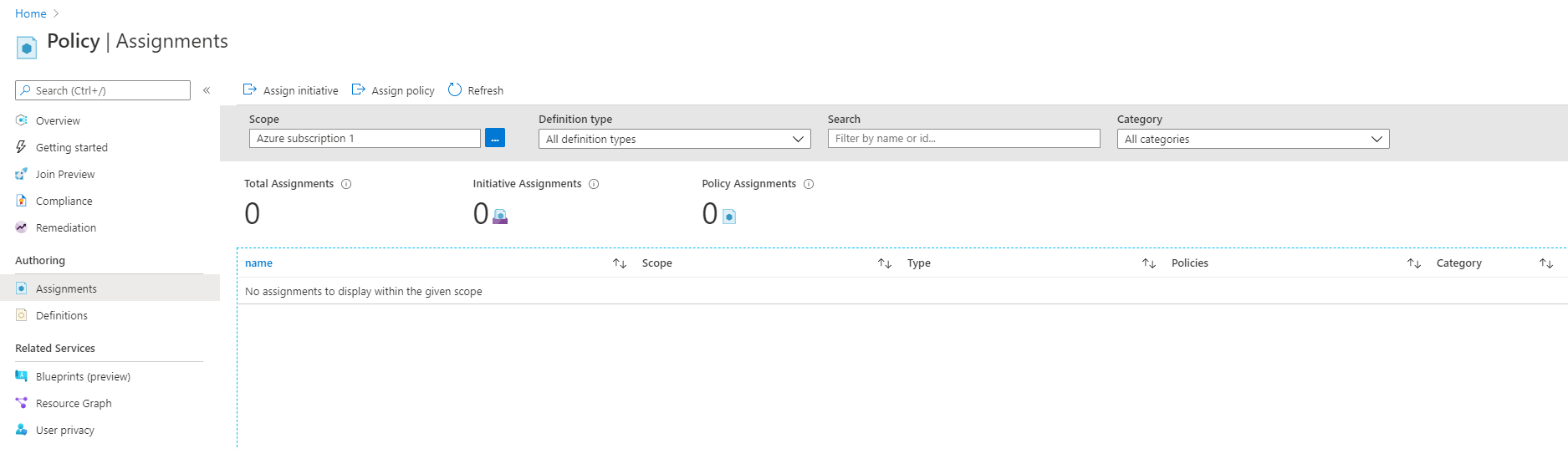

No serviço Azure Policy, em Criar, selecione Atribuições.

- Na página Atribuições, selecione o ícone Atribuir política na parte superior.

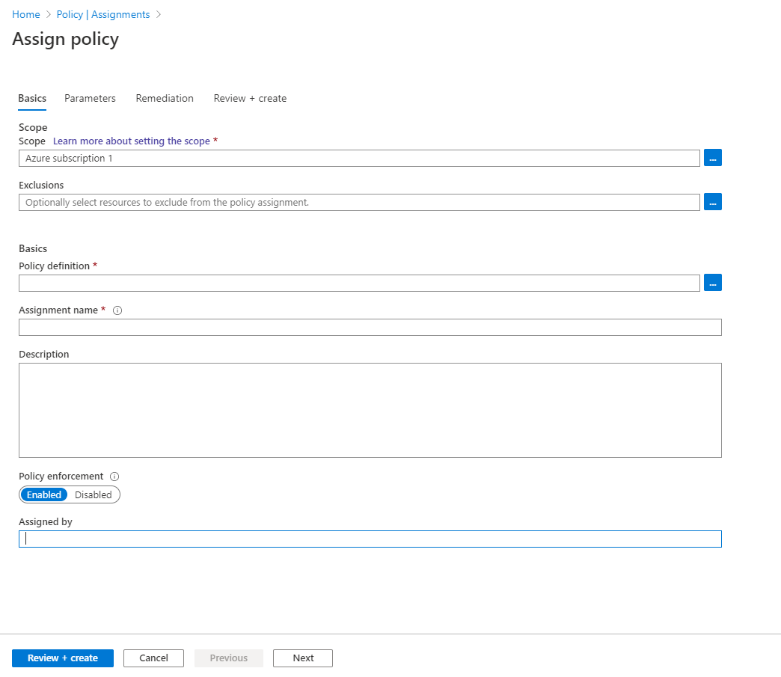

- Na guia Básico da página Atribuir Política, atualize os seguintes campos:

- Escopo: selecione a quais assinaturas e grupos de recursos do Azure as políticas se aplicam.

- Exclusões: selecione todos os recursos do escopo a ser excluídos da atribuição de política.

- Definição de Política: selecione a definição de política a ser aplicada ao escopo com exclusões. Digite "Firewall de Aplicativo Web" na barra de pesquisa para escolher o Azure Policy do Firewall de Aplicativo Web.

Selecione a guia Parâmetros e atualize os parâmetros de atribuição de política. Para esclarecer ainda mais o que o parâmetro faz, passe o mouse sobre o ícone de informações ao lado do nome do parâmetro para obter mais esclarecimentos.

Selecione Examinar + criar para finalizar sua atribuição de política. A atribuição da política leva aproximadamente 15 minutos até que esteja ativa para novos recursos.