Criar uma conexão de VPN site a site - CLI do Azure

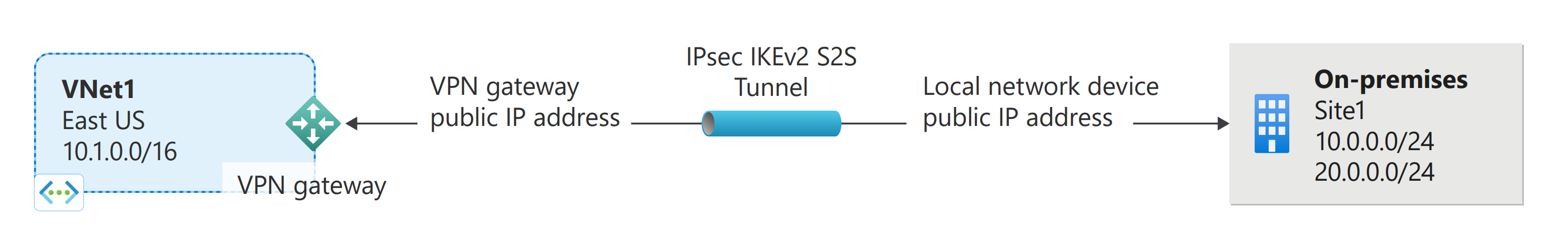

Este artigo mostra como usar a CLI do Azure para criar uma conexão de gateway de VPN site a site (S2S) da sua rede local para uma rede virtual (VNet).

Uma conexão de gateway de VPN site a site é usada para conectar a rede local a uma rede virtual do Azure por um túnel VPN IPsec/IKE (IKEv1 ou IKEv2). Esse tipo de conexão exige um dispositivo VPN localizado no local que tenha um endereço IP público voltado para o exterior atribuído a ele. As etapas incluídas neste artigo criam uma conexão entre o gateway de VPN e o dispositivo de VPN local usando uma chave compartilhada. Para saber mais sobre os gateways de VPN, veja Sobre o gateway de VPN.

Antes de começar

Verifique se o seu ambiente atende aos seguintes critérios antes de iniciar a configuração:

Verifique se você tem um gateway de VPN funcional baseado em rota. Para criar um gateway de VPN, confira Criar um gateway de VPN.

Se você não estiver familiarizado com os intervalos de endereço IP localizados na configuração de rede local, fale com alguém que possa lhe dar essa informação. Ao criar essa configuração, você precisa especificar os prefixos do intervalo de endereços IP que o Azure irá encaminhar para o seu local. Nenhuma das sub-redes da rede local podem se sobrepor às sub-redes de rede virtual às quais você deseja se conectar.

Dispositivos de VPN:

- Verifique se você tem um dispositivo VPN compatível e alguém que possa configurá-lo. Para obter mais informações sobre dispositivos VPN compatíveis e a configuração do dispositivo, confira Sobre dispositivos VPN.

- Verifique se o seu dispositivo de VPN dá suporte a gateways no modo ativo-ativo. Esse artigo cria um gateway de VPN no modo ativo-ativo, o que é recomendado para uma conectividade altamente disponível. O modo ativo-ativo especifica que ambas as instâncias de VM do gateway estão ativas. Esse modo requer dois endereços IP públicos, um para cada instância de VM do gateway. Você configura seu dispositivo de VPN para se conectar ao endereço IP de cada instância de VM do gateway.

Se o seu dispositivo de VPN não for compatível com esse modo, este não deve ser habilitado para o seu gateway. Para obter mais informações, confira Projetar uma conectividade altamente disponível para conexões multilocais e VNet a VNet e Sobre gateways de VPN no modo ativo-ativo.

Este artigo exige a versão 2.0 ou posterior da CLI do Azure.

Use o ambiente Bash no Azure Cloud Shell. Para obter mais informações, confira Início Rápido para Bash no Azure Cloud Shell.

Se preferir executar os comandos de referência da CLI localmente, instale a CLI do Azure. Para execuções no Windows ou no macOS, considere executar a CLI do Azure em um contêiner do Docker. Para obter mais informações, confira Como executar a CLI do Azure em um contêiner do Docker.

Se estiver usando uma instalação local, entre com a CLI do Azure usando o comando az login. Para concluir o processo de autenticação, siga as etapas exibidas no terminal. Para ver outras opções de entrada, confira Conectar-se com a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure no primeiro uso. Para obter mais informações sobre extensões, confira Usar extensões com a CLI do Azure.

Execute az version para localizar a versão e as bibliotecas dependentes que estão instaladas. Para fazer a atualização para a versão mais recente, execute az upgrade.

Criar o gateway de rede local

O gateway de rede local geralmente se refere ao seu local. Você atribui um nome ao site que o Azure usará para referenciá-lo e especifica o endereço IP do dispositivo VPN local com o qual criará uma conexão. Você também pode especificar os prefixos de endereço IP que serão roteados por meio do gateway de VPN para o dispositivo VPN. Os prefixos de endereço que você especifica são os prefixos localizados em sua rede local. Se sua rede local for alterada, você poderá atualizar facilmente os prefixos.

Use os seguintes valores:

- O --gateway-ip-address é o endereço IP do dispositivo VPN local.

- Os --local-address-prefixes são seus espaços de endereços locais.

Use o comando az network local-gateway create para adicionar um gateway de rede local. O exemplo a seguir mostra um gateway de rede local com vários prefixos de endereço. Substitua os valores pelos seus próprios.

az network local-gateway create --gateway-ip-address [IP address of your on-premises VPN device] --name Site1 --resource-group TestRG1 --local-address-prefixes 10.3.0.0/16 10.0.0.0/24

Configurar o dispositivo de VPN

As conexões site a site para uma rede local exigem um dispositivo VPN. Nesta etapa, você deve configurar seu dispositivo VPN. Ao configurar o dispositivo VPN, você precisará dos seguintes valores:

Chave compartilhada: essa chave compartilhada é a mesma que você especifica ao criar a conexão VPN site a site. Em nossos exemplos, usamos uma chave compartilhada simples. Recomendamos gerar uma chave mais complexa para uso.

Endereços IP públicos de suas instâncias de gateway de rede virtual: obtenha o endereço IP para cada instância de VM. Se o seu gateway estiver no modo ativo-ativo, você terá um endereço IP para cada instância de VM do gateway. Certifique-se de configurar seu dispositivo com ambos os dois endereços IP, um para cada VM ativa do gateway. Os gateways no modo ativo-em espera têm apenas um endereço IP.

Para localizar o endereço IP público do seu gateway de rede virtual, use o comando az network public-ip list. Para facilitar a leitura, a saída é formatada para exibir a lista de IPs públicos em formato de tabela. No exemplo, VNet1GWpip1 é o nome do recurso de endereço IP público.

az network public-ip list --resource-group TestRG1 --output table

Dependendo do dispositivo VPN que você tem, talvez seja possível fazer o download de um script de configuração do dispositivo VPN. Para saber mais, confira Fazer download dos scripts de configuração de dispositivo de VPN.

Os links a seguir fornecem mais informações de configuração:

Para obter informações sobre dispositivos de VPN compatíveis, veja Sobre dispositivos de VPN.

Antes de configurar seu dispositivo de VPN, verifique se há problemas conhecidos de compatibilidade de dispositivos.

Para obter links para as definições de configuração do dispositivo, confira Dispositivos VPN Validados. Fornecemos os links de configuração do dispositivo da melhor maneira possível, mas é sempre melhor verificar com o fabricante do dispositivo as informações de configuração mais recentes.

A lista mostra as versões que testamos. Se a versão do sistema operacional do seu dispositivo de VPN não estiver na lista, ele ainda poderá ser compatível. Verifique com o fabricante do seu dispositivo.

Para obter informações básicas sobre a configuração de dispositivos de VPN, veja Visão geral das configurações de dispositivos de VPN de parceiros.

Para obter informações sobre a edição dos exemplos de configuração do dispositivo, consulte Edição de exemplos.

Para requisitos de criptografia, veja Sobre os requisitos de criptografia e gateways de VPN do Azure.

Para obter informações sobre os parâmetros necessários para concluir sua configuração, veja Parâmetros IPsec/IKE padrão. As informações incluem versão do IKE, grupo DH (Diffie-Hellman), método de autenticação, algoritmos de criptografia e hash, vida útil da SA ( associação de segurança), PFS (sigilo de encaminhamento perfeito) e DPD (detecção de par morto).

Para obter as etapas de configuração da política IPsec/IKE, veja Configurar políticas de conexão IPsec/IKE personalizadas para VPN S2S e VNet-to-VNet.

Para conectar vários dispositivos de VPN baseados em políticas, veja Conectar um gateway da VPN a vários dispositivos de VPN locais baseados em políticas.

Criar a conexão VPN

Crie uma conexão VPN site a site entre o gateway de rede virtual e o dispositivo VPN local. Se você estiver usando um gateway em modo ativo-ativo (recomendado), cada instância de VM do gateway terá um endereço IP separado. Para configurar corretamente a conectividade altamente disponível, você deve estabelecer um túnel entre cada instância de VM e seu dispositivo VPN. Ambos os túneis fazem parte da mesma conexão.

Crie a conexão usando o comando az network vpn-connection create. A chave compartilhada deve corresponder ao valor usado para a configuração do dispositivo VPN.

az network vpn-connection create --name VNet1toSite1 --resource-group TestRG1 --vnet-gateway1 VNet1GW -l eastus --shared-key abc123 --local-gateway2 Site1

Após um instante, a conexão será estabelecida.

Verificar a conexão VPN

Você pode verificar se a conexão foi bem-sucedida usando o comando az network vpn-connection show. No exemplo, '--name' refere-se ao nome da conexão que deseja testar. Quando a conexão ainda está sendo estabelecida, seu status de conexão mostra "Conectando". Quando a conexão for estabelecida, o status será alterado para "Conectado". Modifique o exemplo a seguir com os valores do seu ambiente.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Se quiser usar outro método para verificar a conexão, confira Verificar uma conexão de gateway de VPN.

Tarefas comuns

Esta seção contém os comandos comuns que são úteis ao trabalhar com configurações de site a site. Para obter a lista completa dos comandos de rede da CLI, consulte CLI do Azure - Rede.

Para exibir os gateways de rede local

Para exibir uma lista de gateways de rede local, use o comando az network local-gateway list.

az network local-gateway list --resource-group TestRG1

Para modificar prefixos de endereço IP de gateway de rede local - sem conexão de gateway

Se você deseja adicionar ou remover prefixos de endereço IP e seu gateway ainda não tem uma conexão, você pode atualizar os prefixos usando az network local-gateway create. Para sobrescrever as configurações atuais, use o nome existente do seu gateway de rede local. Se você usar um nome diferente, um novo gateway de rede local será criado, em vez de substituir o existente. Você também pode usar esse comando para atualizar o endereço IP do gateway para o dispositivo VPN.

Sempre que você fizer uma alteração, toda a lista de prefixos deverá ser especificada, não apenas os prefixos que você deseja alterar. Especifique apenas os prefixos que você deseja manter. Nesse caso, 10.0.0.0/24 e 10.3.0.0/16

az network local-gateway create --gateway-ip-address 203.0.113.34 --name Site2 -g TestRG1 --local-address-prefixes 10.0.0.0/24 10.3.0.0/16

Para modificar prefixos de endereço IP de gateway de rede local - conexão de gateway existente

Se você tiver uma conexão de gateway e deseja adicionar ou remover os prefixos de endereço IP, você pode atualizar os prefixos usando az network local-gateway update. Isso resulta em algum tempo de inatividade para a conexão VPN.

Sempre que você fizer uma alteração, toda a lista de prefixos deverá ser especificada, não apenas os prefixos que você deseja alterar. Nesse exemplo, 10.0.0.0/24 e 10.3.0.0/16 já estão presentes. Adicionamos os prefixos 10.5.0.0/16 e 10.6.0.0/16 e especificamos todos os 4 prefixos ao atualizar.

az network local-gateway update --local-address-prefixes 10.0.0.0/24 10.3.0.0/16 10.5.0.0/16 10.6.0.0/16 --name VNet1toSite2 -g TestRG1

Para modificar o 'gatewayIpAddress' para um gateway de rede local

Se você alterar o endereço IP público do dispositivo VPN, será necessário modificar o gateway de rede local com o endereço IP atualizado. Ao modificar o gateway, especifique o nome existente do gateway de rede local. Se você usar um nome diferente, criará um novo gateway de rede local, em vez de substituir as informações do gateway existente.

Para modificar o endereço IP do gateway, substitua os valores 'Site2' e 'TestRG1' pelos seus próprios valores usando o comando az network local-gateway update.

az network local-gateway update --gateway-ip-address 203.0.113.170 --name Site2 --resource-group TestRG1

Verifique se o endereço IP está correto na saída:

"gatewayIpAddress": "203.0.113.170",

Para verificar os valores de chave compartilhados

Verifique se o valor de chave compartilhado é o mesmo valor usado para a configuração do dispositivo VPN. Se não, execute a conexão novamente usando o valor do dispositivo ou atualize o dispositivo com o valor do retorno. Os valores devem ser correspondentes. Para exibir a chave compartilhada, use az network vpn-connection-list.

az network vpn-connection shared-key show --connection-name VNet1toSite2 --resource-group TestRG1

Para exibir o endereço IP público do gateway de VPN

Para localizar o endereço IP público do seu gateway de rede virtual, use o comando az network public-ip list. Para facilitar a leitura, a saída para este exemplo é formatada para exibir a lista de IPs públicos em formato de tabela.

az network public-ip list --resource-group TestRG1 --output table

Próximas etapas

- Para obter informações sobre o BGP, consulte a Visão Geral do BGP e Como configurar o BGP.

- Para obter mais informações sobre túneis forçados, consulte Sobre o túnel forçado.

- Para obter informações sobre conexões altamente disponíveis ativo-ativo, confira Conectividade altamente disponível entre locais e rede virtual para rede virtual.

- Para obter uma lista de comandos da CLI do Azure de rede, confira CLI do Azure.

- Para saber mais sobre como criar uma conexão VPN site a site usando o modelo do Azure Resource Manager, confira Criar uma conexão VPN site a site.

- Para saber mais sobre como criar uma conexão VPN de rede virtual para rede virtual usando o modelo do Azure Resource Manager, confira Implantar a replicação geográfica do HBase.