Cenário de dispositivo virtual

Um cenário comum entre clientes maiores do Azure é a necessidade de fornecer um aplicativo de duas camadas que seja exposto à Internet e, ao mesmo tempo, permita acesso à camada posterior de um datacenter local. Esse artigo descreve um cenário que usa tabelas de rotas, um gateway VPN e dispositivos virtuais de rede para implantar um ambiente de duas camadas que atende aos seguintes requisitos:

- Um aplicativo web deve ser acessível somente pela internet pública.

- Um servidor web que hospeda o aplicativo deve ser capaz de acessar um servidor de aplicativo back-end.

- Todo o tráfego da Internet para o aplicativo web deve passar por um dispositivo virtual de firewall. Esse dispositivo virtual é usado somente para tráfego de internet.

- Todo o tráfego que vai para o servidor de aplicativos deve passar por um dispositivo virtual de firewall. Esse dispositivo virtual é usado para acesso ao servidor back-end e para acesso proveniente da rede local por meio de um gateway VPN.

- Os administradores devem ser capazes de gerenciar os dispositivos virtuais de firewall de seus computadores locais usando um terceiro dispositivo virtual de firewall usado exclusivamente para fins de gerenciamento.

Esse é um exemplo de um cenário de rede de perímetro padrão (também conhecido como DMZ) com um DMZ e uma rede protegida. Você pode construir esse cenário no Azure usando grupos de segurança de rede (NSGs), dispositivos virtuais de firewall ou uma combinação de ambos.

A tabela a seguir mostra alguns prós e contras de NSGs e dispositivos virtuais de firewall.

| Item | Vantagens | Desvantagens |

|---|---|---|

| NSG | Sem custo. Integrado ao acesso baseado em função do Azure. Capacidade de criar regras em modelos do Azure Resource Manager. |

A complexidade pode variar em ambientes maiores. |

| Firewall | Controle total sobre o plano de dados. Gerenciamento central por meio do console do firewall. |

Custo do dispositivo de firewall. Não integrado ao acesso baseado em função do Azure. |

A solução a seguir usa soluções de virtualização de firewall para implementar um cenário de rede de perímetro (DMZ) / rede protegida.

Considerações

Você pode implantar o ambiente anterior no Azure usando recursos que estão disponíveis hoje:

- Rede virtual: uma rede virtual do Azure atua de maneira semelhante a uma rede local. Você pode segmentá-lo em uma ou mais sub-redes para fornecer isolamento de tráfego e separação de preocupações.

- Dispositivo virtual: vários parceiros fornecem dispositivos virtuais no Azure Marketplace para uso nos três firewalls descritos anteriormente.

-

Tabelas de rotas: as tabelas de rotas são usadas pela rede do Azure para controlar o fluxo de pacotes dentro de uma rede virtual. Você pode aplicar essas tabelas de rotas a sub-redes. Você pode aplicar uma tabela de rotas a

GatewaySubnet, que encaminha todo o tráfego que entra na rede virtual do Azure de uma conexão híbrida para um dispositivo virtual. - Encaminhamento de IP: por padrão, o mecanismo de rede do Azure encaminha pacotes para placas de interface de rede virtual (NICs) somente se o endereço IP de destino do pacote corresponder ao endereço IP da NIC. Se uma tabela de rotas definir que um pacote deve ser enviado para um dispositivo virtual específico, o mecanismo de rede do Azure descarta esse pacote. Para garantir que o pacote seja entregue a uma VM (nesse caso, um dispositivo virtual) que não seja o destino real do pacote, habilite o encaminhamento de IP para o dispositivo virtual.

- Grupos de segurança de rede: O exemplo a seguir não faz uso de NSGs, mas você pode usar NSGs aplicados às sub-redes ou NICs nessa solução. Os NSGs filtram ainda mais o tráfego de entrada e saída dessas sub-redes e NICs.

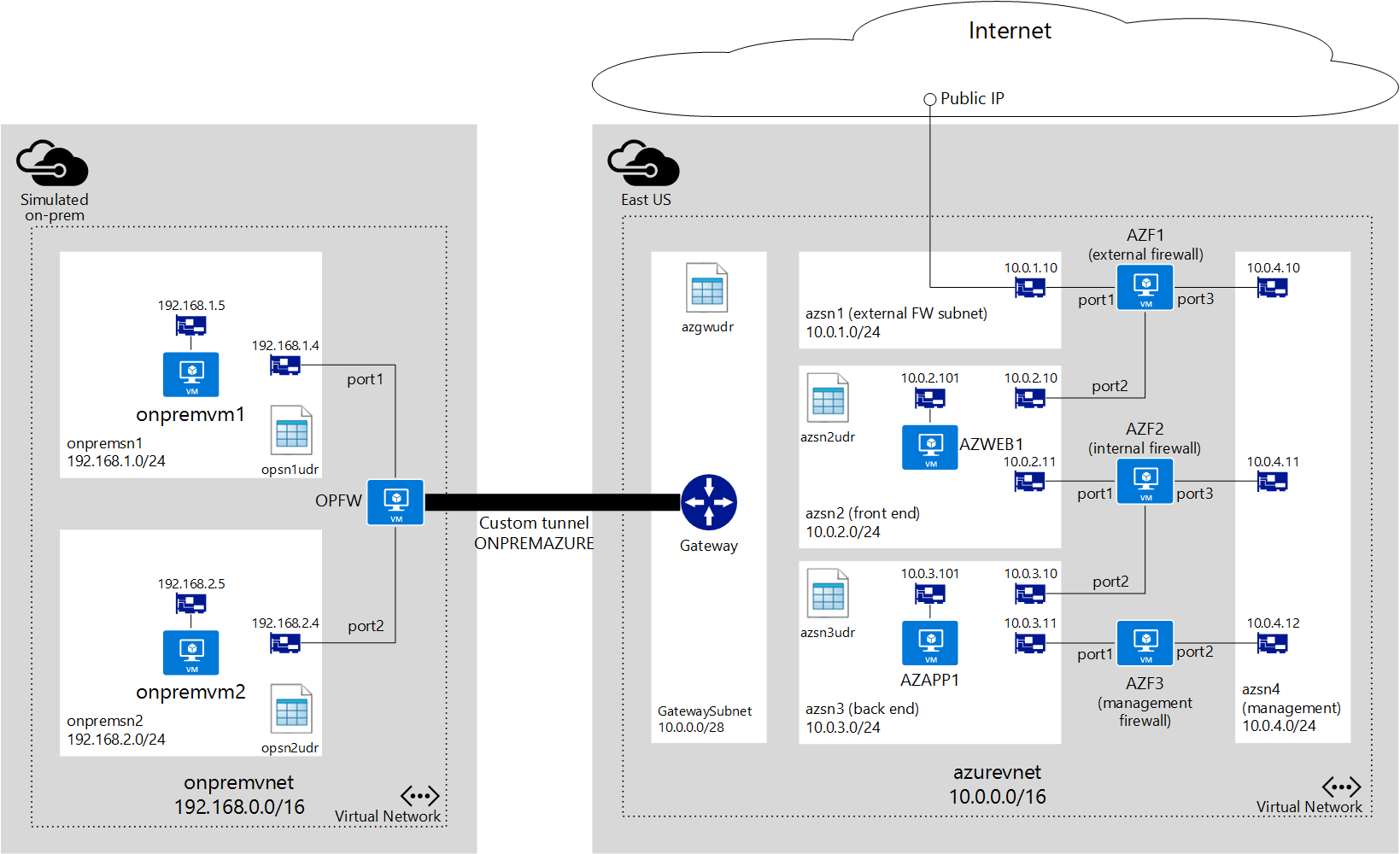

Nesse exemplo, uma assinatura contém os seguintes itens:

Dois grupos de recursos (não mostrados no diagrama):

-

ONPREMRG: Contém todos os recursos necessários para simular uma rede local. -

AZURERG: Contém todos os recursos necessários para o ambiente de rede virtual do Azure.

-

Uma rede virtual chamada

onpremvneté segmentada e usada para imitar um datacenter local:-

onpremsn1: Uma sub-rede que contém uma máquina virtual (VM) executando uma distribuição Linux para imitar um servidor local. -

onpremsn2: Uma sub-rede que contém uma VM executando uma distribuição Linux para imitar um computador local usado por um administrador.

-

Um dispositivo virtual de firewall é denominado

OPFWnoonpremvnet. É usado para manter um túnel paraazurevnet.Uma rede virtual chamada

azurevneté segmentada da seguinte forma:-

azsn1: Uma sub-rede de firewall externo usada exclusivamente para o firewall externo. Todo o tráfego da Internet passa por essa sub-rede. Essa sub-rede contém apenas uma NIC vinculada ao firewall externo. -

azsn2: Uma sub-rede front-end que hospeda uma VM em execução como um servidor web acessado pela Internet. -

azsn3: Uma sub-rede de back-end que hospeda uma VM executando um servidor de aplicativos de back-end acessado pelo servidor web de front-end. -

azsn4: Uma sub-rede de gerenciamento usada exclusivamente para fornecer acesso de gerenciamento a todos os dispositivos virtuais de firewall. Essa sub-rede contém apenas uma NIC para cada dispositivo virtual de firewall usado na solução. -

GatewaySubnet: Uma sub-rede de conexão híbrida do Azure necessária para que o Azure ExpressRoute e o Azure Gateway de VPN forneçam conectividade entre redes virtuais do Azure e outras redes.

-

Três dispositivos virtuais de firewall estão na

azurevnetrede:-

AZF1: Um firewall externo exposto à Internet pública usando um recurso de endereço IP público no Azure. Você precisa garantir que tem um modelo do Azure Marketplace ou diretamente do fornecedor do seu dispositivo que implanta um dispositivo virtual com três NIC. -

AZF2: Um firewall interno usado para controlar o tráfego entreazsn2eazsn3. Esse firewall também é um dispositivo virtual com três NIC. -

AZF3: Um firewall de gerenciamento acessível aos administradores do datacenter local e conectado a uma sub-rede de gerenciamento usada para gerenciar todos os dispositivos de firewall. Você pode encontrar modelos de dispositivos virtuais com duas NIC no Azure Marketplace. Você também pode solicitar um diretamente ao fornecedor do seu eletrodoméstico.

-

Tabelas de rotas

Vincule cada sub-rede no Azure a uma tabela de rotas para definir como o tráfego iniciado nessa sub-rede é roteado. Se nenhuma rota definida pelo usuário (UDR) for definida, o Azure usará rotas padrão para permitir que o tráfego flua de uma sub-rede para outra. Para entender melhor as tabelas de rotas e o roteamento de tráfego, confira Roteamento de tráfego da rede virtual do Azure.

Para garantir que a comunicação seja feita por meio do dispositivo de firewall adequado, com base no último requisito listado anteriormente, você deve criar a seguinte tabela de rotas em azurevnet.

azgwudr

Nesse cenário, o único tráfego que flui do local para o Azure é usado para gerenciar os firewalls conectando-se a AZF3, e esse tráfego deve passar pelo firewall interno, AZF2. Apenas uma rota é necessária em GatewaySubnet, conforme mostrado aqui:

| Destino | Próximo salto | Explicação |

|---|---|---|

| 10.0.4.0/24 | 10.0.3.11 | Permite que o tráfego local alcance o firewall de gerenciamento AZF3. |

azsn2udr

| Destino | Próximo salto | Explicação |

|---|---|---|

| 10.0.3.0/24 | 10.0.2.11 | Permite tráfego para a sub-rede de back-end que hospeda o servidor de aplicativos por meio de AZF2. |

| 0.0.0.0/0 | 10.0.2.10 | Permite que todo o outro tráfego seja roteado através AZF1. |

azsn3udr

| Destino | Próximo salto | Explicação |

|---|---|---|

| 10.0.2.0/24 | 10.0.3.10 | Permite que o tráfego para azsn2 flua de um servidor de aplicativo para o servidor da web por meio de AZF2. |

Você também precisa criar tabelas de rotas para as sub-redes em onpremvnet para imitar o datacenter local.

onpremsn1udr

| Destino | Próximo salto | Explicação |

|---|---|---|

| 192.168.2.0/24 | 192.168.1.4 | Permite tráfego para onpremsn2 através de OPFW. |

onpremsn2udr

| Destino | Próximo salto | Explicação |

|---|---|---|

| 10.0.3.0/24 | 192.168.2.4 | Permite tráfego para a sub-rede de back-end no Azure por meio de OPFW. |

| 192.168.1.0/24 | 192.168.2.4 | Permite tráfego para onpremsn1 através de OPFW. |

Encaminhamento IP

Tabelas de rotas e encaminhamento de IP são recursos que você pode usar em combinação para permitir que dispositivos virtuais controlem o fluxo de tráfego em uma rede virtual do Azure. Um dispositivo virtual nada mais é do que uma VM que executa um aplicativo usado para manipular o tráfego de rede de alguma forma, como um firewall ou um dispositivo de tradução de endereços de rede.

Essa VM de solução de virtualização deve ser capaz de receber o tráfego de entrada não endereçado a si mesma. Para permitir que uma VM receba tráfego endereçado a outros destinos, você deve habilitar o encaminhamento de IP para a VM. Essa é uma configuração do Azure, não uma configuração no sistema operacional convidado. Seu dispositivo virtual ainda precisa executar algum tipo de aplicativo para manipular o tráfego de entrada e roteá-lo adequadamente.

Para saber mais sobre o encaminhamento de IP, veja Roteamento de tráfego de rede virtual do Azure.

Como exemplo, imagine que você tenha a seguinte configuração em uma rede virtual do Azure:

- A sub-rede

onpremsn1contém uma VM chamadaonpremvm1. - A sub-rede

onpremsn2contém uma VM chamadaonpremvm2. - Um dispositivo virtual chamado

OPFWestá conectado aonpremsn1eonpremsn2. - Um UDR vinculado a

onpremsn1especifica que todo o tráfego paraonpremsn2deve ser enviado paraOPFW.

Nesse ponto, se onpremvm1 tentar estabelecer uma conexão com onpremvm2, o UDR será usado e o tráfego será enviado para OPFW como o próximo salto. O destino real do pacote não está sendo alterado. Ainda diz que onpremvm2 é o destino.

Sem o encaminhamento de IP habilitado para OPFW, a lógica de rede virtual do Azure descarta os pacotes porque permite que somente pacotes sejam enviados a uma VM se o endereço IP da VM for o destino do pacote.

Com o encaminhamento de IP, a lógica de rede virtual do Azure encaminha os pacotes para OPFW, sem alterar seu endereço de destino original.

OPFW deve manipular os pacotes e determinar o que fazer com eles.

Para que o cenário anterior funcione, você deve habilitar o encaminhamento de IP nas NICs para OPFW, AZF1, AZF2, e AZF3 que são usadas para roteamento (todas as NICs, exceto aquelas vinculadas à sub-rede de gerenciamento).

Regras de firewall

Conforme descrito anteriormente, o encaminhamento de IP apenas garante que os pacotes sejam enviados para os dispositivos virtuais. O dispositivo ainda precisa decidir o que fazer com esses pacotes. No cenário anterior, você precisa criar as seguintes regras em seus aparelhos.

OPFW

OPFW representa um dispositivo local que contém as seguintes regras:

-

Rota: Todo o tráfego para 10.0.0.0/16 (

azurevnet) deve ser enviado através do túnelONPREMAZURE. -

Política: Permitir todo o tráfego bidirecional entre

port2eONPREMAZURE.

AZF1

AZF1 representa um dispositivo virtual do Azure que contém a seguinte regra:

Política: Permitir todo o tráfego bidirecional entre port1 e port2.

AZF2

AZF2 representa um dispositivo virtual do Azure que contém a seguinte regra:

Política: Permitir todo o tráfego bidirecional entre port1 e port2.

AZF3

AZF3 representa um dispositivo virtual do Azure que contém a seguinte regra:

Rota: Todo o tráfego para 192.168.0.0/16 (onpremvnet) deve ser enviado para o endereço IP do gateway do Azure (ou seja, 10.0.0.1) por meio de port1.

Grupos de segurança de rede

Nesse cenário, os NSGs não são usados. No entanto, você pode aplicar NSGs a cada sub-rede para restringir o tráfego de entrada e saída. Por exemplo, você pode aplicar as seguintes regras NSG à sub-rede do firewall externo.

Entrada

- Permitir todo o tráfego TCP da Internet para a porta 80 em qualquer VM na sub-rede.

- Negue todo outro tráfego da internet.

Saída

Negue todo o tráfego para a internet.

Etapas de alto nível

Para implantar esse cenário, siga estas etapas:

Entre em sua assinatura do Azure.

Se você deseja implantar uma rede virtual para imitar a rede local, implante os recursos que fazem parte dela

ONPREMRG.Implantar os recursos que fazem parte de

AZURERG.Implante o túnel de

onpremvnetparaazurevnet.Depois que todos os recursos forem provisionados, faça login em

onpremvm2e execute ping em 10.0.3.101 para testar a conectividade entreonpremsn2eazsn3.