Habilitar detecções e proteção contra ameaças do SAP

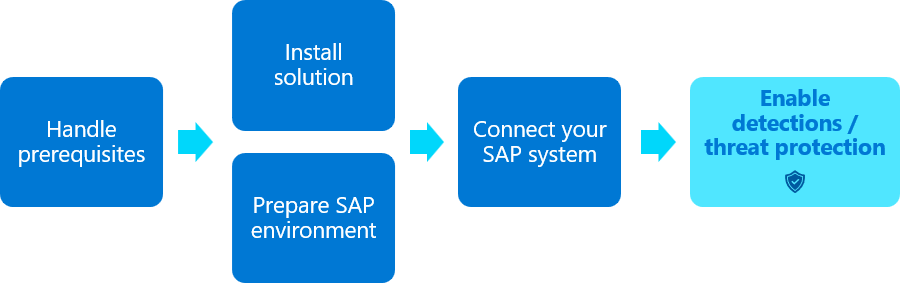

Embora implantar um coletor de dados do Microsoft Sentinel e uma solução para SAP forneça a capacidade de monitorar sistemas SAP em relação a atividades suspeitas e identificar ameaças, etapas de configuração extras são necessárias para garantir que a solução seja otimizada para a sua implantação do SAP. Este artigo fornece as práticas recomendadas para começar a usar o conteúdo de segurança fornecido com os aplicativos dos aplicativos da Solução do Microsoft Sentinel para SAP e é a última etapa na implantação da integração do SAP.

O conteúdo deste artigo é relevante para a sua equipe de segurança.

Importante

Alguns componentes dos aplicativos da Solução do Microsoft Sentinel para SAP estão atualmente em VERSÃO PRÉVIA. Os termos suplementares de versão prévia do Azure incluem termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Pré-requisitos

Antes de definir as configurações descritas neste artigo, você deve ter uma solução SAP do Microsoft Sentinel instalada e um conector de dados configurado.

Para obter mais informações, confira Implantar os aplicativos da Solução do Microsoft Sentinel para SAP no hub de conteúdo e Implantar os aplicativos da Solução do Microsoft Sentinel para SAP.

Comece a habilitar as regras de análise

Por padrão, todas as regras de análise nos aplicativos dos aplicativos da Solução do Microsoft Sentinel para SAP são fornecidas como modelos de regra de alerta. Recomendamos uma abordagem em etapas, na qual você usa os modelos para criar algumas regras de cada vez, permitindo tempo para ajustar cada cenário.

É recomendável começar com as seguintes regras de análise, que são consideradas mais simples de testar:

- Alteração no usuário com privilégios confidenciais

- Usuário com privilégios confidenciais conectado

- Usuário privilegiado confidencial faz uma alteração em outro usuário

- Alteração e logon de senha de usuários confidenciais

- Alteração de configuração do cliente

- Módulo de função testado

Para obter mais informações, confira as Regras de análise interna e a Detecção de ameaças no Microsoft Sentinel.

Configurar watchlists

Configure os seus aplicativos da Solução do Microsoft Sentinel para SAP fornecendo informações específicas ao cliente nas seguintes listas de observação:

| Nome da watchlist | Detalhes da configuração |

|---|---|

| SAP – Sistemas | A watchlist SAP – Sistemas define os sistemas SAP que estão presentes no ambiente monitorado. Para cada sistema, especifique: – O SID – Seja um sistema de produção ou um ambiente de desenvolvimento/teste. Definir isso em sua watchlist não afeta a cobrança e influencia apenas a sua regra de análise. Por exemplo, talvez você queira usar um sistema de teste como um sistema de produção durante o teste. – Uma descrição significativa Os dados configurados são usados por algumas regras de análise, que podem reagir de forma diferente se eventos relevantes aparecerem em um sistema de desenvolvimento ou produção. |

| SAP – Redes | A watchlist SAP – Redes descreve todas as redes usadas pela organização. Ela é usada principalmente para identificar se as entradas do usuário se originam ou não de dentro de segmentos conhecidos da rede ou se a origem da entrada de um usuário é alterada inesperadamente. Há muitas abordagens para documentar a topologia de rede. Você pode definir uma ampla gama de endereços, como 172.16.0.0/16, e nomeá-los Rede corporativa, o que é bom o suficiente para rastrear entradas de fora desse intervalo. No entanto, uma abordagem mais segmentada permite uma melhor visibilidade sobre a atividade potencialmente atípica. Por exemplo, você pode definir os seguintes segmentos e localizações geográficas: – 192.168.10.0/23: Europa Ocidental – 10.15.0.0/16: Austrália Nesses casos, o Microsoft Sentinel pode diferenciar uma entrada de 192.168.10.15 no primeiro segmento de uma entrada de 10.15.2.1 no segundo segmento. O Microsoft Sentinel alerta se esse comportamento for identificado como atípico. |

|

SAP – Módulos de função confidencial SAP – Tabelas confidenciais SAP – Programas ABAP confidenciais SAP – Transações confidenciais |

As watchlists de conteúdo confidencial identificam ações ou dados confidenciais que podem ser realizados ou acessados pelos usuários. Embora várias operações, tabelas e autorizações conhecidas estejam pré-configuradas nas watchlists, recomendamos que você consulte a equipe do SAP Basis para identificar as operações, as transações, as autorizações e as tabelas consideradas confidenciais em seu ambiente SAP e atualize as listas conforme necessário. |

|

SAP – Perfis Confidenciais SAP – Funções confidenciais SAP - Usuários privilegiados SAP – Autorizações críticas |

Os aplicativos da Solução do Microsoft Sentinel para SAP usam dados de usuário coletados em watchlists de dados do usuário de sistemas SAP para identificar quais usuários, perfis e funções devem ser considerados confidenciais. Embora os dados de exemplo estejam incluídos nas listas de observação por padrão, recomendamos que você consulte a sua equipe do SAP Basis para identificar usuários, funções e perfis confidenciais em sua organização e atualize as listas conforme necessário. |

Após a implantação da solução inicial, pode levar algum tempo até que as listas de observação sejam preenchidas com dados. Se você abrir uma watchlist para edição e descobrir que ela está vazia, aguarde alguns minutos e tente novamente.

Para obter mais informações, confira as watchlists disponíveis.

Usar uma pasta de trabalho para verificar a conformidade dos controles de segurança do SAP

Os aplicativos da Solução do Microsoft Sentinel para SAP incluem a pasta de trabalho SAP – Controles de Auditoria de Segurança, que ajuda você a verificar a conformidade dos controles de segurança do SAP. A pasta de trabalho fornece uma visão abrangente dos controles de segurança que estão em vigor e do status de conformidade de cada controle.

Para obter mais informações, confira Verificar a conformidade dos controles de segurança do SAP com a pasta de trabalho SAP – Controles de Auditoria de Segurança (versão prévia).

Próxima etapa

Há muito mais conteúdo a ser descoberto para SAP com o Microsoft Sentinel, incluindo funções, guias estratégicos, pastas de trabalho e muito mais. Este artigo destaca alguns pontos de partida úteis e você deve continuar implementando outros conteúdos para aproveitar ao máximo o monitoramento de segurança do SAP.

Para saber mais, veja:

- Aplicativos da Solução do Microsoft Sentinel para SAP – referência de funções

- Aplicativos da Solução do Microsoft Sentinel para SAP: referência de conteúdo de segurança.

Conteúdo relacionado

Para saber mais, veja: