Implantar a Solução do Microsoft Sentinel para SAP BTP

Este artigo descreve como implantar a Solução do Microsoft Sentinel para SAP Business Technology Platform (BTP). A Solução do Microsoft Sentinel para SAP BTP monitora e protege seu sistema SAP BTP. Ela coleta logs de auditoria e de atividades da infraestrutura BTP e aplicativos baseados em BTP, e, em seguida, detecta ameaças, atividades suspeitas, atividades ilegítimas e muito mais. Leia mais sobre a solução.

Pré-requisitos

Antes de começar, certifique-se de que:

- A solução do Microsoft Sentinel está habilitada.

- Você tem um workspace do Microsoft Sentinel definido e tem permissões de leitura e gravação no workspace.

- Sua organização usa o SAP BTP (em um ambiente do Cloud Foundry) para simplificar as interações com aplicativos SAP e outros aplicativos de negócios.

- Você tem uma conta do SAP BTP (que dá suporte a contas BTP no ambiente do Cloud Foundry). Você também pode usar uma conta de avaliação do SAP BTP.

- Você tem o serviço de gerenciamento de auditoria e a chave de serviço do SAP BTP (consulte Configurar a conta e a solução BTP).

- Você tem a função de Colaborador do Microsoft Sentinel no espaço de trabalho de destino do Microsoft Sentinel.

Configurar a conta e a solução BTP

Para configurar a conta e a solução BTP:

Depois de entrar em sua conta BTP (consulte os pré-requisitos), siga as etapas de recuperação de log de auditoria no sistema SAP BTP.

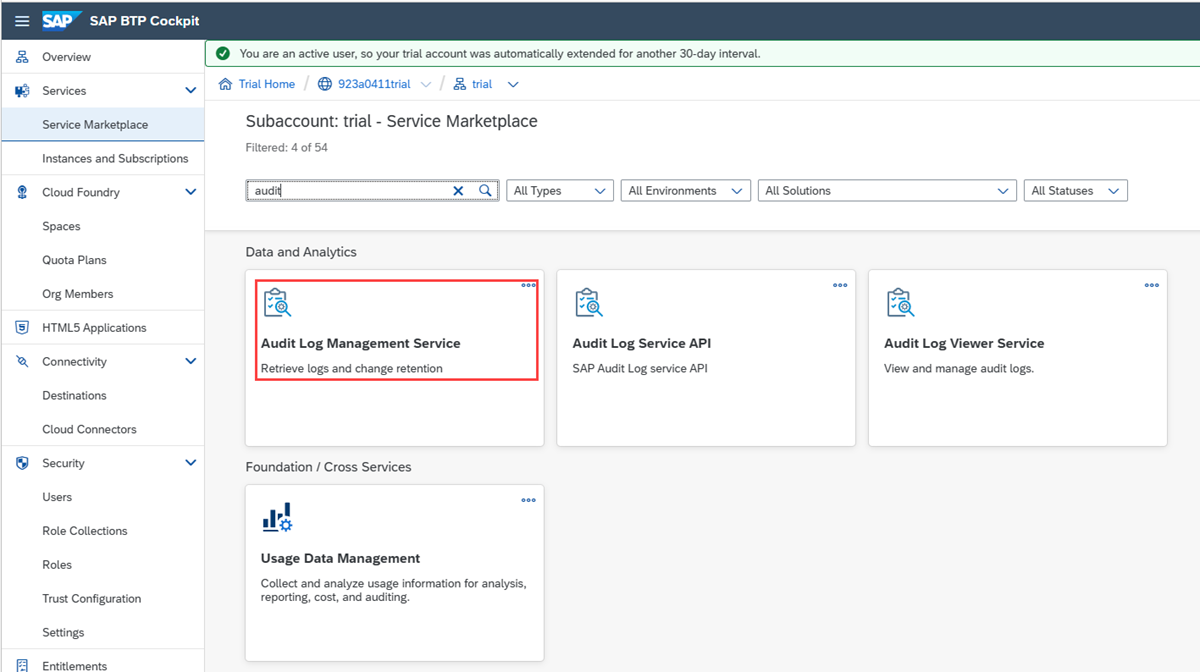

No cockpit do SAP BTP, selecione o Serviço de Gerenciamento de Logs de Auditoria.

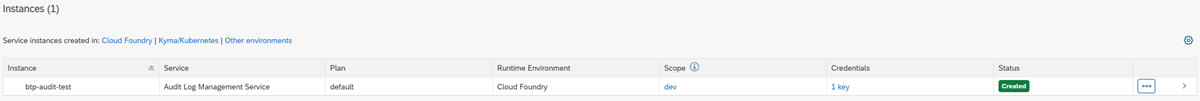

Crie uma instância do Serviço de Gerenciamento de Logs de Auditoria na sub-conta BTP.

Crie uma chave de serviço e registre os valores

url,uaa.clientid,uaa.clientecreteuaa.url. Esses valores são necessários para implantar o conector de dados.Aqui estão exemplos desses valores de campo:

- url:

https://auditlog-management.cfapps.us10.hana.ondemand.com - uaa.clientid:

00001111-aaaa-2222-bbbb-3333cccc4444|auditlog-management!b1237 - uaa.clientsecret:

aaaaaaaa-0b0b-1c1c-2d2d-333333333333 - uaa.url:

https://trial.authentication.us10.hana.ondemand.com

- url:

Entre no portal do Azure.

Acesse o serviço Microsoft Sentinel.

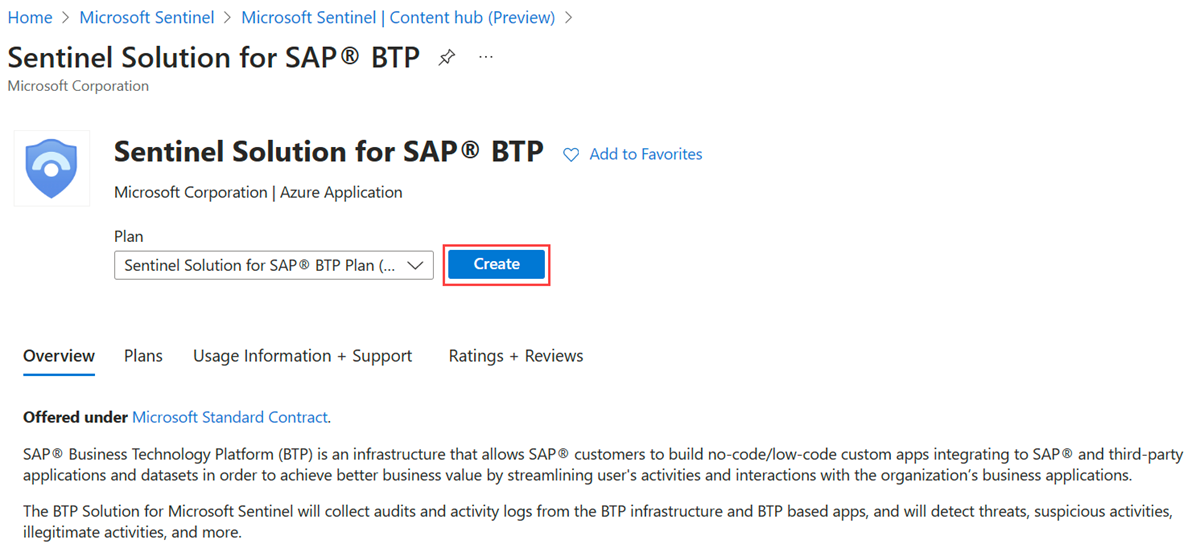

Selecione Hub de conteúdo e, na barra de pesquisa, pesquise BTP.

Selecione SAP BTP.

Selecione Instalar.

Para obter mais informações sobre como gerenciar os componentes da solução, veja Descobrir e implantar conteúdo pronto para uso.

Selecione Criar.

Selecione o grupo de recursos e o workspace do Microsoft Sentinel para implantação da solução.

Selecione Avançar até passar pela validação e, em seguida, selecione Criar.

Quando a implantação da solução for finalizada, retorne ao workspace do Microsoft Sentinel e selecione Conectores de dados.

Na barra de pesquisa, insira BTP e selecione SAP BTP.

Clique em Abrir página do conector.

Na página do conector, certifique-se de atender aos pré-requisitos necessários listados e conclua as etapas de configuração. Quando estiver pronto, selecione Adicionar conta.

Especifique os parâmetros definidos anteriormente durante a configuração. O nome da subconta especificado é projetado como uma coluna na

SAPBTPAuditLog_CLtabela e pode ser usado para filtrar os logs quando você tiver diversas subcontas.Observação

A recuperação de auditorias para a conta global não recupera automaticamente as auditorias para a subconta. Siga as etapas de configuração do conector para cada uma das subcontas que você deseja monitorar e siga estas etapas para a conta global. Examine essas considerações de configuração de auditoria de conta.

Verifique se os logs do BTP estão fluindo para o workspace do Microsoft Sentinel:

- Entre em sua subconta do BTP e execute algumas atividades que gerem logs, como entradas, adição de usuários, alteração de permissões e alteração de configurações.

- Permita de 20 a 30 minutos para que os logs comecem a fluir.

- Na página do conector do SAP BTP, confirme se o Microsoft Sentinel recebe os dados DO BTP ou consulte a tabela SAPBTPAuditLog_CL diretamente.

Habilite a pasta de trabalho e as regras de análise fornecidas como parte da solução seguindo essas diretrizes.

Considere as configurações de auditoria de conta

A etapa final no processo de implantação é considerar a conta global e as configurações de auditoria da subconta.

Configuração de auditoria de conta global

Quando você habilita a recuperação do log de auditoria no cockpit do BTP para a conta global: se a subconta para a qual você deseja dar direito ao Serviço de Gerenciamento de Logs de Auditoria estiver em um diretório, você deverá dar direito ao serviço no nível do diretório primeiro. Só então você pode dar ao serviço o direito no nível de subconta.

Configuração de auditoria de subconta

Para habilitar a auditoria de uma subconta, conclua as etapas na documentação da API de recuperação de auditoria de subcontas do SAP.

A documentação da API descreve como habilitar a recuperação de log de auditoria usando a CLI do Cloud Foundry.

Você também pode recuperar os logs por meio da interface do usuário:

- No SAP Service Marketplace da subconta, crie uma instância do Serviço de Gerenciamento de Logs de Auditoria.

- Na nova instância, crie uma chave de serviço.

- Exiba a chave de serviço e recupere os parâmetros necessários da etapa 4 das instruções de configuração na interface do usuário do conector de dados (url, uaa.url, uaa.clientid e uaa.clientsecret).

Gire o segredo do cliente BTP

Recomendamos que você alterne periodicamente os segredos do cliente da subconta do BPT. O script de exemplo a seguir demonstra o processo de atualização de um conector de dados existente com um novo segredo obtido do Azure Key Vault.

Antes de começar, colete os valores necessários para os parâmetros dos scripts, incluindo:

- A ID de assinatura, o grupo de recursos e o nome do espaço de trabalho do seu espaço de trabalho do Microsoft Sentinel.

- O cofre de chaves e o nome do segredo do cofre de chaves.

- O nome do conector de dados que você deseja atualizar com um novo segredo. Para identificar o nome do conector de dados, abra o conector de dados SAP BPT na página Conectores de dados do Microsoft Sentinel. O nome do conector de dados tem a seguinte sintaxe: BTP_{connector name}

param(

[Parameter(Mandatory = $true)] [string]$subscriptionId,

[Parameter(Mandatory = $true)] [string]$workspaceName,

[Parameter(Mandatory = $true)] [string]$resourceGroupName,

[Parameter(Mandatory = $true)] [string]$connectorName,

[Parameter(Mandatory = $true)] [string]$clientId,

[Parameter(Mandatory = $true)] [string]$keyVaultName,

[Parameter(Mandatory = $true)] [string]$secretName

)

# Import the required modules

Import-Module Az.Accounts

Import-Module Az.KeyVault

try {

# Login to Azure

Login-AzAccount

# Retrieve BTP client secret from Key Vault

$clientSecret = (Get-AzKeyVaultSecret -VaultName $keyVaultName -Name $secretName).SecretValue

if (!($clientSecret)) {

throw "Failed to retrieve the client secret from Azure Key Vault"

}

# Get the connector from data connectors API

$path = "/subscriptions/{0}/resourceGroups/{1}/providers/Microsoft.OperationalInsights/workspaces/{2}/providers/Microsoft.SecurityInsights/dataConnectors/{3}?api-version=2024-01-01-preview" -f $subscriptionId, $resourceGroupName, $workspaceName, $connectorName

$connector = (Invoke-AzRestMethod -Path $path -Method GET).Content | ConvertFrom-Json

if (!($connector)) {

throw "Failed to retrieve the connector"

}

# Add the updated client ID and client secret to the connector

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientId" -Value $clientId

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientSecret" -Value ($clientSecret | ConvertFrom-SecureString -AsPlainText)

# Update the connector with the new auth object

Invoke-AzRestMethod -Path $path -Method PUT -Payload ($connector | ConvertTo-Json -Depth 10)

}

catch {

Write-Error "An error occurred: $_"

}