Monitorar a integridade de suas regras de automação e guias estratégicos

Para garantir o funcionamento adequado e o desempenho de suas operações de orquestração, automação e resposta de segurança em seu serviço do Microsoft Sentinel, acompanhe a integridade de suas regras de automação e guias estratégicos monitorando os respectivos logs de execução.

Configure as notificações de eventos de integridade para stakeholders relevantes, que podem tomar medidas. Por exemplo, defina e envie e-mail ou mensagens do Microsoft Teams, crie novos tíquetes em seu sistema de emissão de tíquetes e assim por diante.

Este artigo descreve como usar os recursos de monitoramento de integridade do Microsoft Sentinel para acompanhar as regras de automação e a integridade dos guias estratégicos de dentro do Microsoft Sentinel. Para obter mais informações, confira Auditoria e monitoramento de integridade no Microsoft Sentinel.

Usar a tabela de dados do SentinelHealth (versão prévia pública)

Para obter dados de integridade da automação da tabela de dados SentinelHealth, primeiro ative o recurso de integridade do Microsoft Sentinel para o espaço de trabalho. Para obter mais informações, consulte Ativar o monitoramento de integridade do Microsoft Sentinel.

Depois que o recurso de integridade for ativado, a tabela de dados SentinelHealth será criada no primeiro evento de êxito ou falha gerado para os guias estratégicos e regras de automação.

Noções básicas sobre os eventos da tabela SentinelHealth

Os seguintes tipos de eventos de integridade da automação são registrados na tabela SentinelHealth:

Execução de regra de automação. Registrado sempre que as condições de uma regra de automação são atendidas, fazendo com que elas sejam executadas. Além dos campos na tabela SentinelHealth básica, esses eventos incluirão propriedades estendidas exclusivas à execução de regras de automação, incluindo uma lista dos guias estratégicos chamados pela regra. A seguinte consulta de exemplo exibirá estes eventos:

SentinelHealth | where OperationName == "Automation rule run"O guia estratégico foi disparado. Registrado sempre que um guia estratégico é disparado em um incidente manualmente no portal ou por meio da API. Além dos campos na tabela SentinelHealth básica, esses eventos incluirão propriedades estendidas exclusivas para o disparo manual de guias estratégicos. A seguinte consulta de exemplo exibirá estes eventos:

SentinelHealth | where OperationName == "Playbook was triggered"

Para obter mais informações, confira esquema de colunas da tabela SentinelHealth.

Status, erros e etapas sugeridas

Para o status de Execução da regra de automação, visualize os seguintes status:

Êxito: regra executada com êxito, disparando todas as ações.

Êxito parcial: a regra foi executada e disparou pelo menos uma ação, mas algumas ações falharam.

Falha: a regra de automação não executou nenhuma ação devido a um dos seguintes motivos:

- Falha na avaliação das condições.

- As condições foram atendidas, mas a primeira ação falhou.

Para o status do Guia estratégico foi disparado, visualize os seguintes status:

Êxito: o guia estratégico foi disparado com êxito.

Falha: não foi possível disparar o guia estratégico.

Observação

Êxito significa apenas que a regra de automação disparou com êxito um guia estratégico. Ele não informa quando o guia estratégico foi iniciado ou encerrado, os resultados das ações no guia estratégico nem o resultado final do guia estratégico.

Para encontrar essas informações, consulte os logs de diagnóstico dos Aplicativos Lógicos. Para obter mais informações, consulte Obter uma visão completa da automação.

Descrições de erro e ações sugeridas

| Descrição do erro | Ações sugeridas |

|---|---|

| Não foi possível adicionar a tarefa: <TaskName>. O incidente/alerta não foi encontrado. |

Verifique se o incidente/alerta existe e tente novamente. |

| Não foi possível adicionar a tarefa: <TaskName>. O incidente já contém o número máximo permitido de tarefas. |

Se essa tarefa for necessária, veja se há tarefas que podem ser removidas ou consolidadas e tente a operação novamente. |

| Não foi possível modificar a propriedade: <PropertyName>. O incidente/alerta não foi encontrado. |

Verifique se o incidente/alerta existe e tente novamente. |

| Não foi possível modificar a propriedade: <PropertyName>. Muitas solicitações, excedendo os limites da limitação. |

|

| Não foi possível disparar o guia estratégico: <PlaybookName>. O incidente/alerta não foi encontrado. |

Se o erro ocorreu ao tentar disparar um guia estratégico sob demanda, verifique se o incidente/alerta existe e tente novamente. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. O guia estratégico não foi encontrado ou o Microsoft Sentinel não tinha permissões para ele. |

Edite a regra de automação, localize e selecione o guia estratégico no novo local dele e salve. Verifique se o Microsoft Sentinel tem permissão para executar esse guia estratégico. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. Contém um tipo de gatilho sem suporte. |

Verifique se o guia estratégico começa com o gatilho correto dos Aplicativos Lógicos: Incidente do Microsoft Sentinel ou Alerta do Microsoft Sentinel. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. A assinatura está desabilitada e marcada como somente leitura. Os guias estratégicos nesta assinatura não podem ser executados até que a assinatura seja habilitada novamente. |

Habilite novamente a assinatura do Azure na qual o guia estratégico está localizado. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. O guia estratégico foi desabilitado. |

Habilite seu guia estratégico, no Microsoft Sentinel, na guia Guias Estratégicos Ativos em Automação ou na página de recursos dos Aplicativos Lógicos. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. Definição de modelo inválida. |

Há um erro na definição do guia estratégico. Acesse o designer dos Aplicativos Lógicos para corrigir os problemas e salvar o guia estratégico. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. A configuração de controle de acesso restringe o Microsoft Sentinel. |

As configurações dos Aplicativos Lógicos permitem restringir o acesso para disparar o guia estratégico. Essa restrição está em vigor para esse guia estratégico. Remova essa restrição para que o Microsoft Sentinel não seja bloqueado. Saiba mais |

| Não foi possível disparar o guia estratégico: <PlaybookName>. O Microsoft Sentinel não tem permissão para executar guias estratégicos. |

O Microsoft Sentinel exige permissões para executar guias estratégicos. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. O guia estratégico não foi migrado para o novo modelo de permissões. Conceda permissões do Microsoft Sentinel para executar este guia estratégico e salvar novamente a regra. |

Conceda permissões do Microsoft Sentinel para executar este guia estratégico e salvar novamente a regra. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. Muitas solicitações, excedendo os limites da limitação do fluxo de trabalho. |

O número de execuções de fluxo de trabalho em espera excedeu o limite máximo permitido. Tente aumentar o valor de 'maximumWaitingRuns' na configuração de simultaneidade do gatilho. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. Muitas solicitações, excedendo os limites da limitação. |

Saiba mais sobre limites de assinatura e de locatário. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. O acesso foi proibido. A identidade gerenciada está sem configuração ou a restrição de rede dos Aplicativos Lógicos foi definida. |

Se o guia estratégico usar a identidade gerenciada, verifique se a identidade gerenciada foi atribuída com permissões. O guia estratégico pode ter regras de restrição de rede impedindo que ele seja disparado à medida que bloqueiam o serviço do Microsoft Sentinel. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. O proprietário da assinatura ou do grupo de recursos estava bloqueado. |

Remova o bloqueio para permitir que o Microsoft Sentinel dispare guias estratégicos no escopo bloqueado. Saiba mais sobre recursos bloqueados. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. O chamador não tem as permissões necessárias para disparar o guia estratégico ou o Microsoft Sentinel não tem as permissões necessárias para ele. |

O usuário que está tentando disparar o guia estratégico sob demanda não tem a função de Colaborador dos Aplicativos Lógicos no guia estratégico ou a permissão para disparar o guia estratégico. Saiba mais |

| Não foi possível disparar o guia estratégico: <PlaybookName>. Credenciais inválidas na conexão. |

Verifique as credenciais que sua conexão está usando no serviço de conexões de API no portal do Azure. |

| Não foi possível disparar o guia estratégico: <PlaybookName>. ID do ARM do guia estratégico inválida. |

Obter uma visão completa da automação

A tabela de monitoramento de integridade do Microsoft Sentinel permite acompanhar quando os guias estratégicos são disparados, mas para monitorar o que acontece nos guias estratégicos e nos respectivos resultados quando eles são executados, ative também o diagnóstico dos Aplicativos Lógicos do Azure para ingerir os seguintes eventos na tabela AzureDiagnostics:

- {Nome da ação} iniciado

- {Nome da ação} encerrado

- Fluxo de trabalho (guia estratégico) iniciado

- Fluxo de trabalho (guia estratégico) encerrado

Esses eventos adicionados fornecem informações adicionais sobre as ações que estão sendo executadas nos guias estratégicos.

Ativar o diagnóstico dos Aplicativos Lógicos do Azure

Para cada guia estratégico que você esteja interessado em monitorar, habilite o Log Analytics para o aplicativo lógico. Selecione Enviar para o workspace do Log Analytics como seu destino de log e escolha seu workspace do Microsoft Sentinel.

Correlacionar logs do Microsoft Sentinel e dos Aplicativos Lógicos do Azure

Agora que você tem logs para suas regras de automação e guias estratégicos e logs para seus fluxos de trabalho individuais dos Aplicativos Lógicos em seu workspace, você pode correlacioná-los para obter uma visão completa. Considere o exemplo de consulta a seguir.

SentinelHealth

| where SentinelResourceType == "Automation rule"

| mv-expand TriggeredPlaybooks = ExtendedProperties.TriggeredPlaybooks

| extend runId = tostring(TriggeredPlaybooks.RunId)

| join (AzureDiagnostics

| where OperationName == "Microsoft.Logic/workflows/workflowRunCompleted"

| project

resource_runId_s,

playbookName = resource_workflowName_s,

playbookRunStatus = status_s)

on $left.runId == $right.resource_runId_s

| project

RecordId,

TimeGenerated,

AutomationRuleName= SentinelResourceName,

AutomationRuleStatus = Status,

Description,

workflowRunId = runId,

playbookName,

playbookRunStatus

Consulte mais informações sobre os seguintes itens usados nos exemplos anteriores, na documentação do Kusto:

Para mais informações sobre o KQL, confira a visão geral da Linguagem de Consulta Kusto (KQL).

Outros recursos:

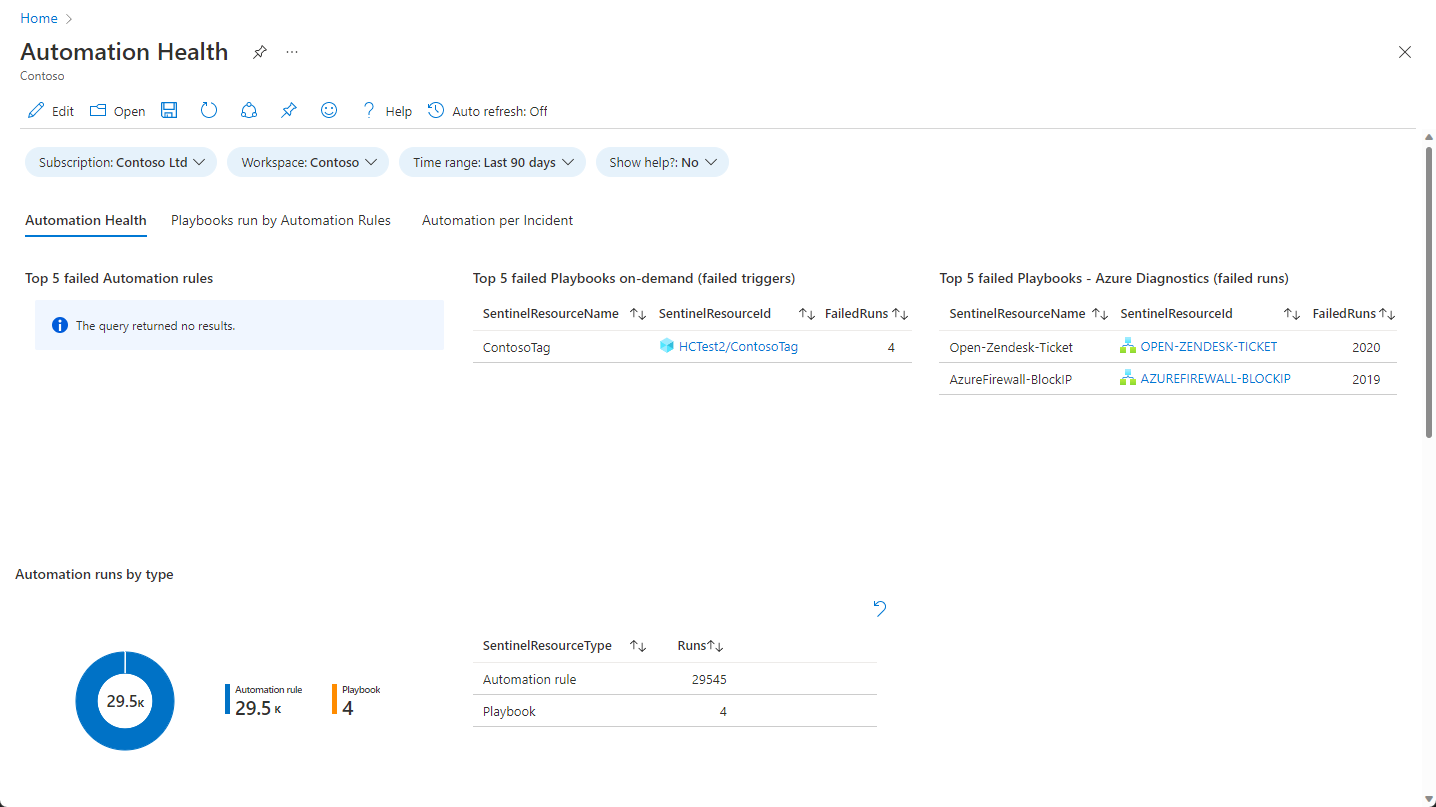

Usar a pasta de trabalho de monitoramento de integridade

A pasta de trabalho de integridade da Automação ajuda você a visualizar seus dados de integridade, bem como a correlação entre os dois tipos de logs que acabamos de mencionar. A pasta de trabalho inclui as seguintes exibições:

- Integridade e detalhes da regra de automação

- Integridade e detalhes do gatilho de guia estratégico

- O guia estratégico executa a integridade e os detalhes (exige o Diagnóstico do Azure habilitado no nível do Guia Estratégico)

- Detalhes de automação por incidente

Por exemplo:

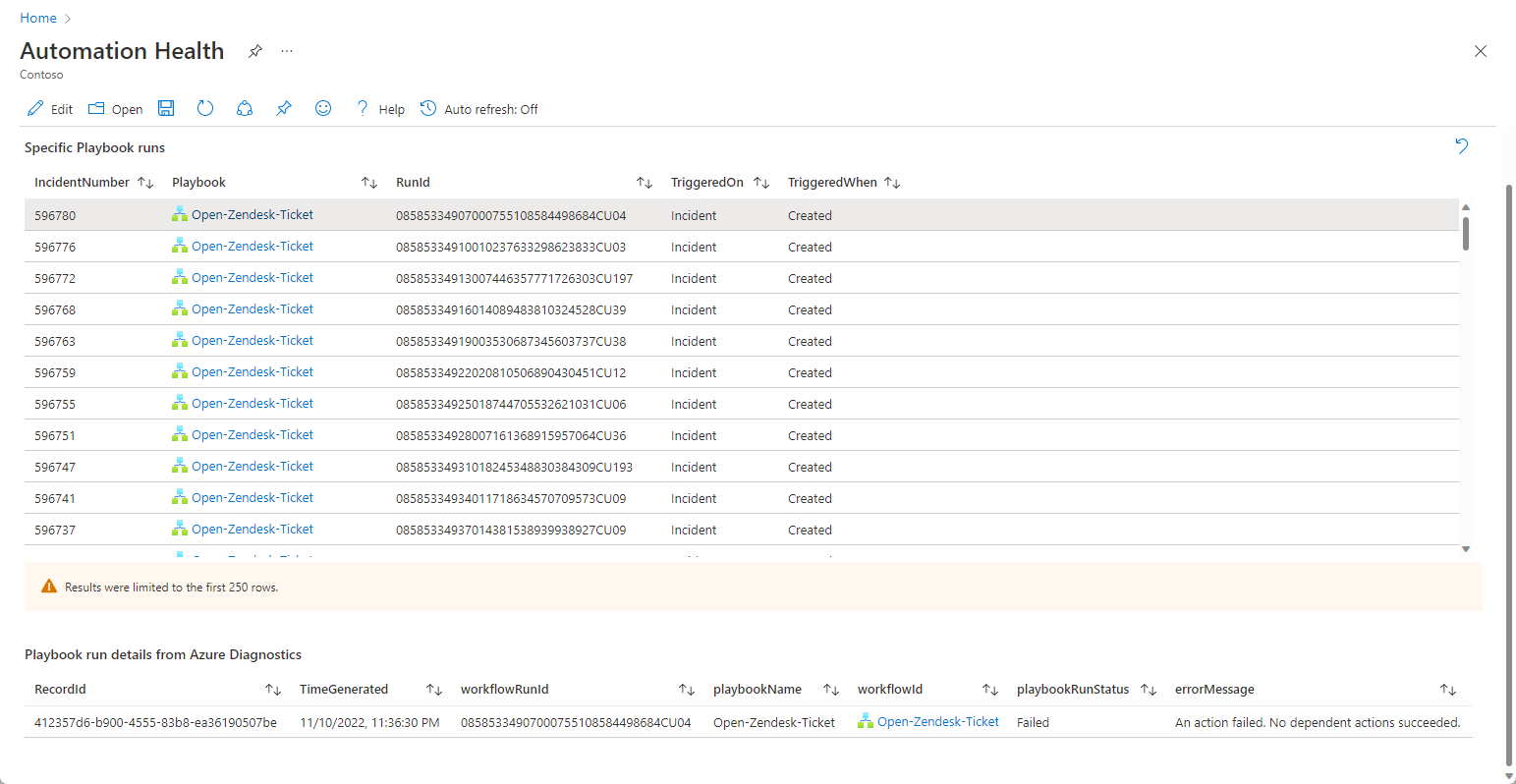

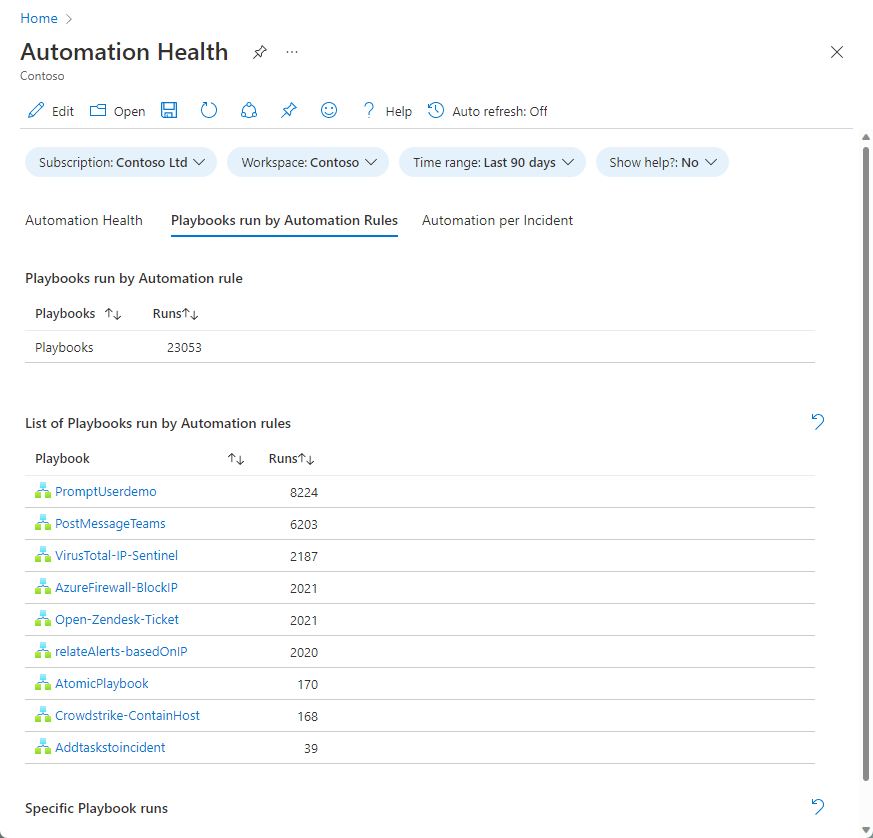

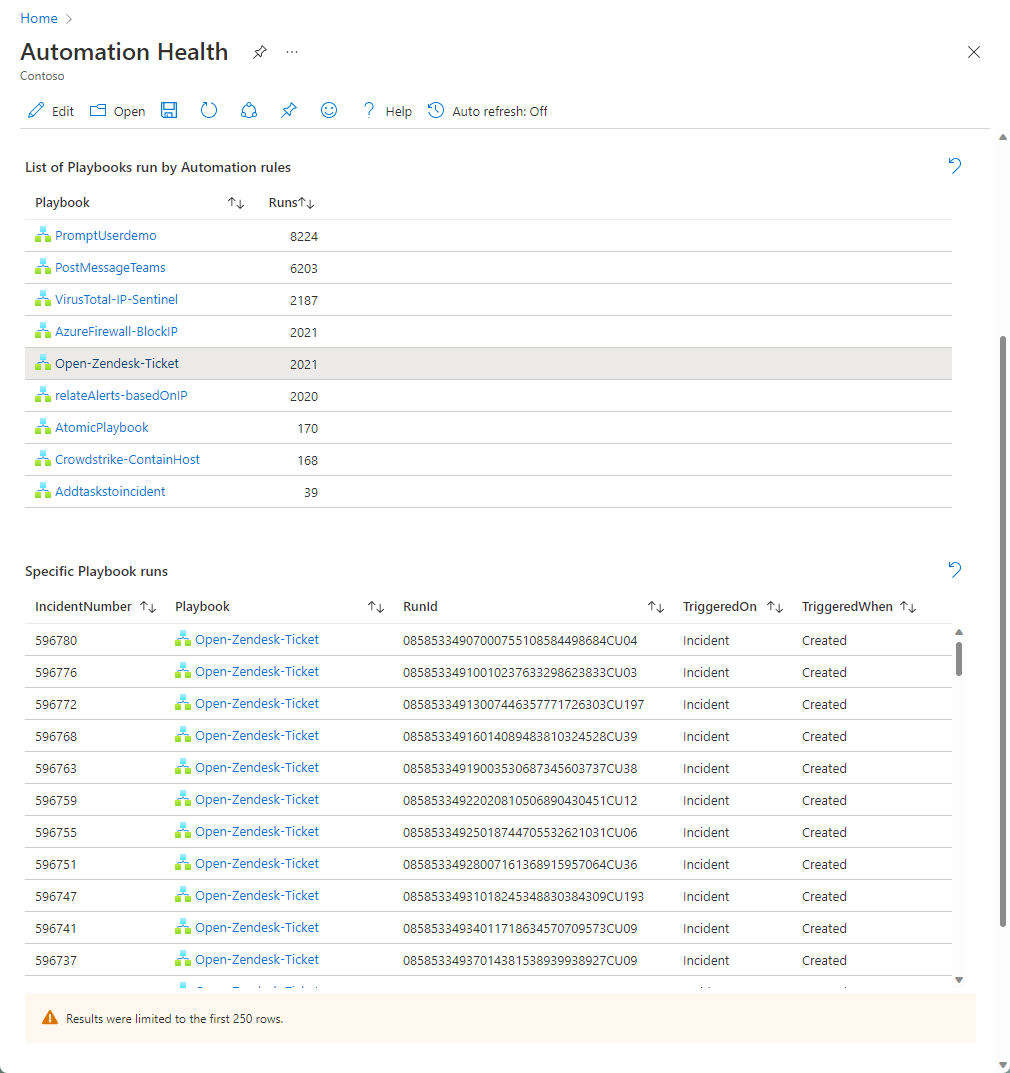

Selecione a guia Guias estratégicos executados por Regras de Automação para ver a atividade do guia estratégico.

Selecione um guia estratégico para ver a lista de execuções no gráfico de busca detalhada abaixo.

Selecione uma execução específica para ver os resultados das ações no guia estratégico.

Próximas etapas

- Saiba mais sobre a auditoria e o monitoramento de integridade no Microsoft Sentinel.

- Ative a auditoria e o monitoramento de integridade no Microsoft Sentinel.

- Monitore a integridade de seus conectores de dados.

- Monitore a integridade das suas regras de análise.

- Confira mais informações sobre os esquemas de tabela SentinelHealth e SentinelAudit.