Proteger sua origem com um link privado no Azure Front Door

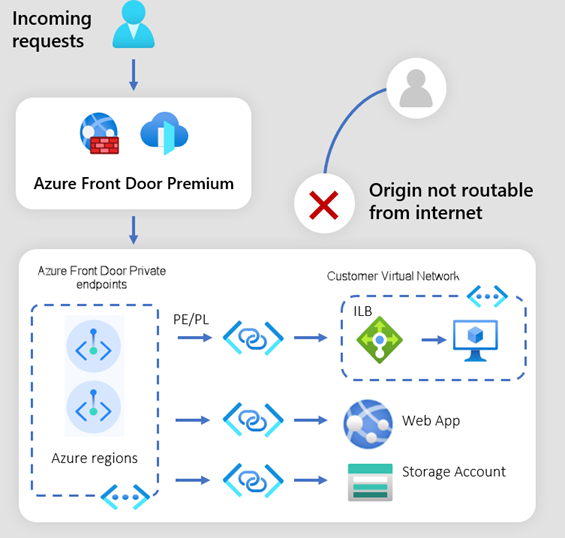

O Link Privado do Azure permite que você acesse os serviços de PaaS do Azure e os serviços hospedados no Azure em um ponto de extremidade privado na sua rede virtual. O tráfego entre a rede virtual e o serviço passa pela rede de backbone da Microsoft, eliminando a exposição à Internet pública.

O Azure Front Door Premium pode se conectar à sua origem por meio do Link Privado. Sua origem pode ser hospedada em uma rede virtual ou hospedada como um serviço PaaS, como o Aplicativo Web do Azure ou o Armazenamento do Microsoft Azure. O Link Privado remove a necessidade que a origem seja acessada publicamente.

Como funciona o Link Privado

Quando você habilita o Link Privado para sua origem na configuração do Azure Front Door Premium, o Front Door cria um ponto de extremidade privado em seu nome por meio da rede privada regional do Azure Front Door. Você recebe uma solicitação do ponto de extremidade privado do Azure Front Door na origem pendente da sua aprovação.

Importante

É preciso aprovar a conexão do ponto de extremidade privado antes que o tráfego passe para a origem de modo privado. Você pode aprovar conexões do ponto de extremidade privado usando o portal do Azure, a CLI do Azure ou o Azure PowerShell. Para obter mais informações, confira Gerenciar uma conexão do Ponto de Extremidade Privado.

Após você habilitar uma origem para o Link Privado e aprovar a conexão do ponto de extremidade privado, poderá levar alguns minutos para que a conexão seja estabelecida. Durante esse tempo, as solicitações para a origem recebem uma mensagem de erro do Azure Front Door. A mensagem de erro desaparece depois que a conexão for estabelecida.

Depois que a sua solicitação for aprovada, um endereço IP privado será atribuído da rede virtual gerenciada do Azure Front Door. O tráfego entre o Azure Front Door e a origem se comunica usando o link privado estabelecido pela rede de backbone da Microsoft. O tráfego de entrada para a origem já será protegido quando ele chegar no Azure Front Door.

Origens com suporte

O suporte de origem para conectividade direta do ponto de extremidade privado está limitado a:

- Armazenamento de Blobs

- Aplicativo Web

- Balanceadores de carga internos ou outros serviços que exponham balanceadores de carga internos, como o Serviço de Kubernetes do Azure, os Aplicativos de Contêiner do Azure ou o Red Hat OpenShift no Azure

- Site Estático de Armazenamento

- Gateway de Aplicativo (Versão prévia. Não use em ambientes de produção)

- Gerenciamento de API (visualização pública. Não use em ambientes de produção)

- Aplicativos de Contêiner do Azure (Visualização Pública). Não use em ambientes de produção)

Observação

- Esse recurso não tem suporte com Slots ou Funções do Serviço de Aplicativo do Azure.

Disponibilidade de região

O link privado do Azure Front Door está disponível nas seguintes regiões:

| Américas | Europa | África | Pacífico Asiático |

|---|---|---|---|

| Brazil South | França Central | Norte da África do Sul | Leste da Austrália |

| Canadá Central | Centro-Oeste da Alemanha | Índia Central | |

| Centro dos EUA | Norte da Europa | Leste do Japão | |

| Leste dos EUA | Leste da Noruega | Coreia Central | |

| Leste dos EUA 2 | Sul do Reino Unido | Leste da Ásia | |

| Centro-Sul dos Estados Unidos | Europa Ocidental | ||

| Oeste dos EUA 3 | Suécia Central | ||

| Governo dos EUA do Arizona | |||

| Governo dos EUA do Texas | |||

| Gov. dos EUA – Virgínia |

O recurso Link Privado do Azure Front Door é independente de região, mas para obter a melhor latência, você deve escolher uma região do Azure mais próxima da origem ao habilitar o ponto de extremidade do Link Privado do Azure Front Door. Se não houver suporte para a região de sua origem na lista de regiões compatíveis com o Link Privado do AFD, escolha a próxima região mais próxima. Você pode usar estatísticas de latência de ida e volta da rede do Azure para determinar a próxima região mais próxima em termos de latência.

Associação de um ponto de extremidade privado com um perfil do Azure Front Door

Criação do ponto de extremidade privado

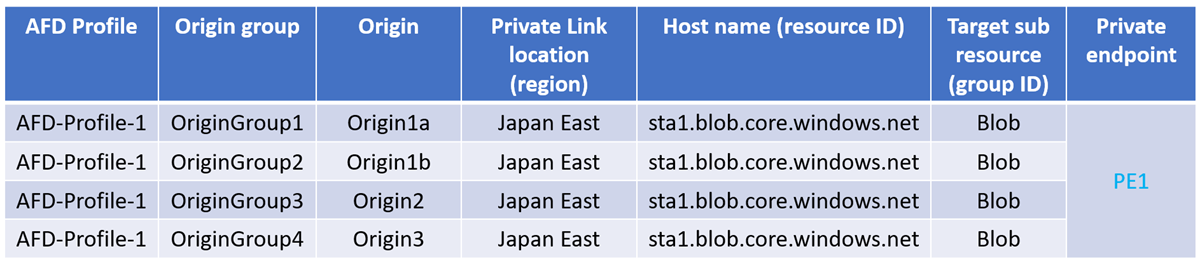

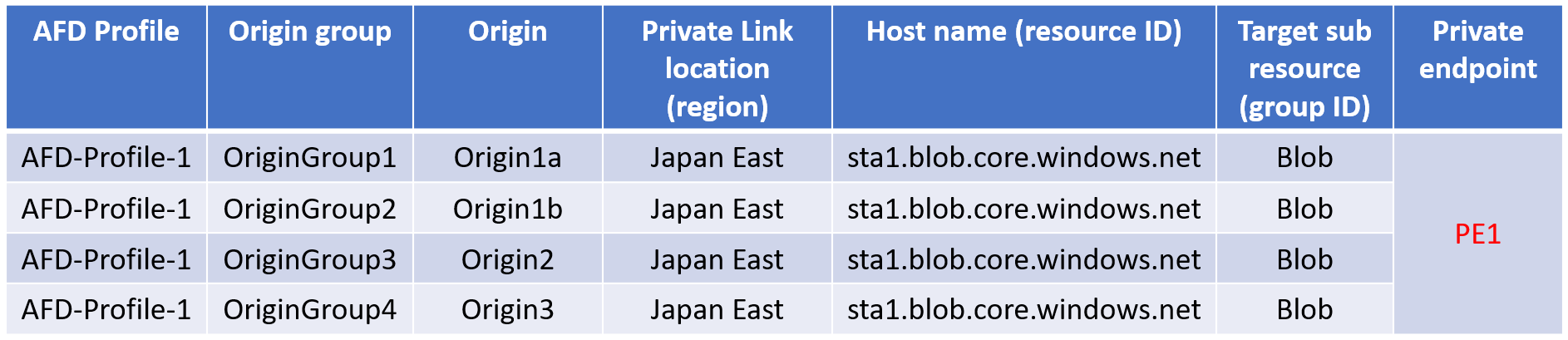

Em um único perfil do Azure Front Door, se duas ou mais origens habilitadas de Link Privado forem criadas com o mesmo conjunto de Link Privado, ID de recurso e ID de grupo, para todas essas origens, apenas um ponto de extremidade privado é criado. As conexões com o back-end podem ser habilitadas usando esse ponto de extremidade privado. Essa configuração significa que você só precisa aprovar o ponto de extremidade privado uma vez porque apenas um ponto de extremidade privado é criado. Se você criar mais origens habilitadas do Link Privado usando o mesmo conjunto local do Link Privado, ID do recurso e ID do grupo, não será necessário aprovar mais pontos de extremidade privados.

Ponto de extremidade privado único

Por exemplo, um ponto de extremidade privado único é criado para todas as diferentes origens em diferentes grupos de origem, mas no mesmo perfil do Azure Front Door, conforme mostrado na tabela a seguir:

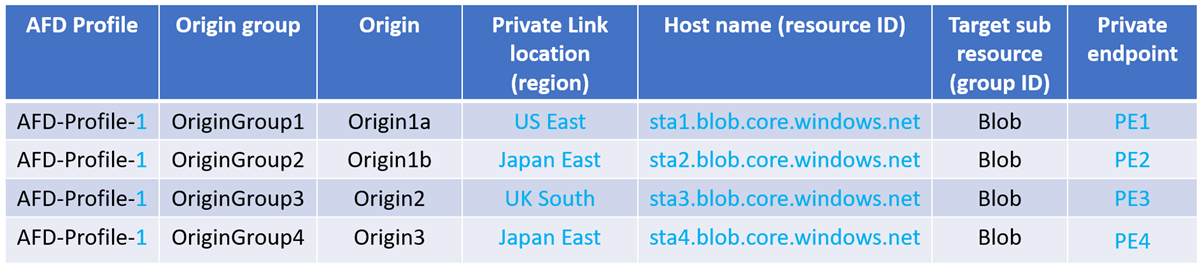

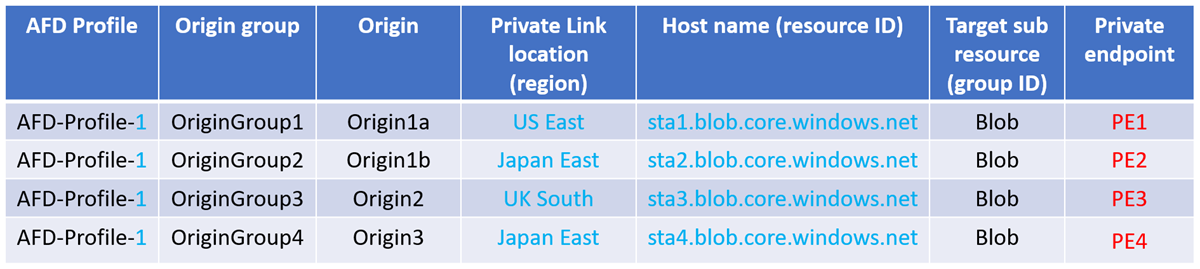

Pontos de extremidade privados múltiplos

Um novo ponto de extremidade privado é criado no seguinte cenário:

Se a região, ID do recurso ou ID do grupo forem alteradas:

Observação

O local do Link Privado e o nome do host foram alterados, resultando em pontos de extremidade privados extras criados e necessita de aprovação para cada um deles.

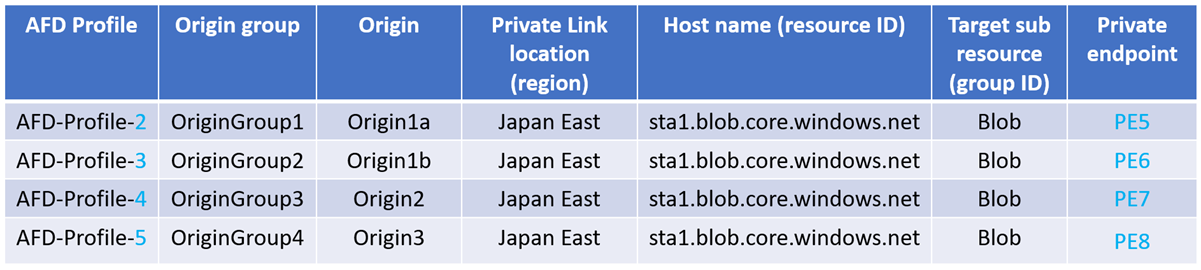

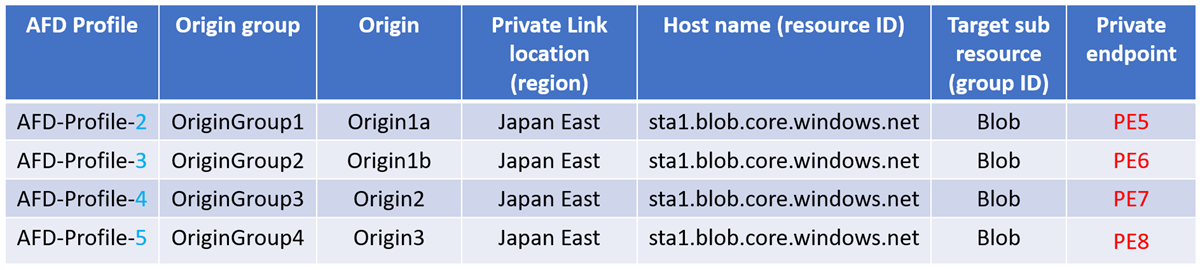

Quando o perfil do Azure Front Door é alterado:

Observação

Habilitar o Link Privado para origens em perfis do Front Door diferentes criará pontos de extremidade privados extras e necessitará de aprovação para cada um deles.

Remoção de ponto de extremidade privado

Quando um perfil do Azure Front Door for excluído, os pontos de extremidade privados associados ao perfil também são excluídos.

Ponto de extremidade privado único

Se AFD-Profile-1 for excluído, o ponto de extremidade privado PE1 em todas as origens também é excluído.

Pontos de extremidade privados múltiplos

Se AFD-Profile-1 for excluído, todos os pontos de extremidade privados de PE1 a PE4 serão excluídos.

A exclusão de um perfil do Azure Front Door não afeta os pontos de extremidade privados criados para um perfil diferente do Front Door.

Por exemplo:

- Se AFD-Profile-2 for excluído, somente PE5 será removido.

- Se AFD-Profile-3 for excluído, somente PE6 será removido.

- Se AFD-Profile-4 for excluído, somente PE7 será removido.

- Se AFD-Profile-5 for excluído, somente PE8 será removido.

Próximas etapas

- Saiba como conectar o Azure Front Door Premium a uma origem de aplicativo Web com o Link Privado.

- Saiba como conectar o Azure Front Door Premium a uma origem de conta de armazenamento com o Link Privado.

- Saiba como conectar o Azure Front Door Premium a uma origem de balanceador de carga interno com o Link Privado.

- Saiba como conectar o Azure Front Door Premium a uma origem de site estático de armazenamento com o Link Privado.

- Saiba como conectar o Azure Front Door Premium a uma origem do gateway de aplicativo com o Link Privado.

- Saiba como conectar o Azure Front Door Premium a uma origem do Gerenciamento de API com o Link Privado.

- Saiba como conectar o Azure Front Door Premium a uma origem dos Aplicativos de Contêiner do Azure com o Link Privado.