Implantar e configurar os certificados de AC corporativa para o Firewall do Azure

O Firewall do Azure Premium inclui um recurso de inspeção de TLS, que requer uma cadeia de autenticação de certificado. Para implantações de produção, você deve usar uma PKI corporativa para gerar os certificados que você usa com o Firewall do Azure Premium. Use este artigo para criar e gerenciar um Certificado de Autoridade de Certificação intermediário para o Firewall do Azure Premium.

Veja mais informações sobre os certificados usados pelo Firewall do Azure Premium em Certificados do Firewall do Azure Premium.

Pré-requisitos

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Para usar uma AC corporativa para gerar um certificado a ser usado com o Firewall do Azure Premium, você precisa ter os seguintes recursos:

- Uma floresta do Active Directory

- Uma autoridade de certificação raiz dos serviços de certificação do Active Directory com o registro na Web habilitado

- Um Firewall do Azure Premium com a política de firewall da camada Premium

- Um Azure Key Vault

- Uma identidade gerenciada com permissões de leitura para certificados e segredos definidos na política de acesso do Key Vault

Criar um novo modelo de certificado subordinado

Execute

certtmpl.mscpara abrir o console do Modelo de Certificado.Localize o modelo Autoridade de Certificação Subordinada no console.

Clique com o botão direito do mouse no modelo Autoridade de Certificação Subordinada e selecione Duplicar modelo.

Na janela Propriedades do Novo Modelo, vá para a guia Compatibilidade e defina as configurações de compatibilidade apropriadas ou deixe-as como padrão.

Vá para a guia Geral, defina o Nome de Exibição do Modelo (por exemplo:

My Subordinate CA) e ajuste o período de validade, se necessário. Opcionalmente, marque a caixa de seleção Publicar certificado no Active Directory.Na guia Configurações, verifique se os usuários e grupos necessários têm permissões de

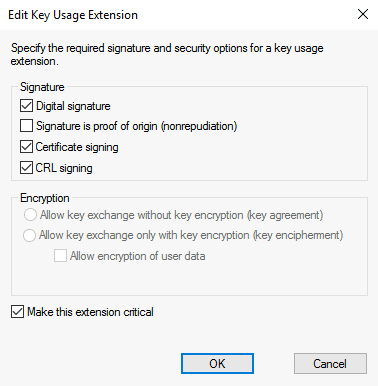

enrolle leitura.Navegue até a guia Extensões, selecione Uso da Chave e selecione Editar.

- Verifique se as caixas de seleção Assinatura digital, Assinatura de certificado e Assinatura de CRL estão marcadas.

- Marque a caixa de seleção Tornar essa extensão crítica e selecione OK.

Selecione OK para salvar o novo modelo de certificado.

Verifique se o novo modelo está habilitado para que ele possa ser usado para emitir certificados.

Solicitar e exportar um certificado

- Acesse o site de registro da Web na autoridade de certificação raiz, normalmente

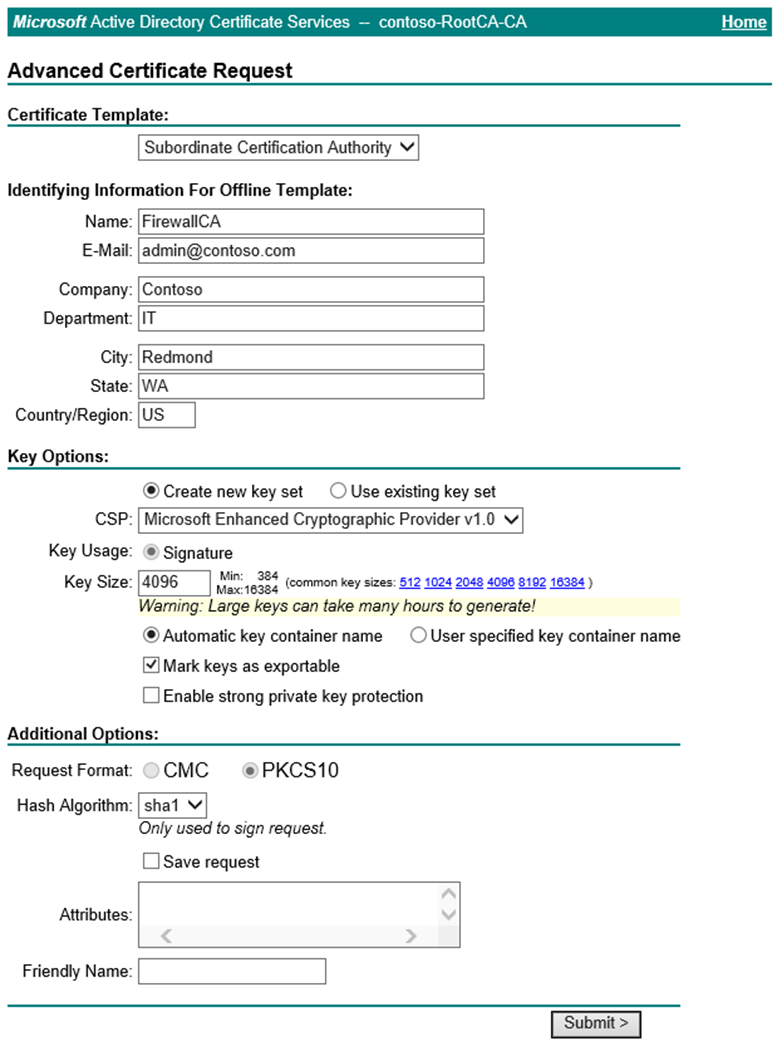

https://<servername>/certsrv, e selecione Solicitar um certificado. - Selecione Solicitação avançada de certificado.

- Selecione Criar e enviar uma solicitação para a autoridade de certificação.

- Preencha o formulário usando o modelo Autoridade de Certificação Subordinada criado na seção anterior.

- Envie a solicitação e instale o certificado.

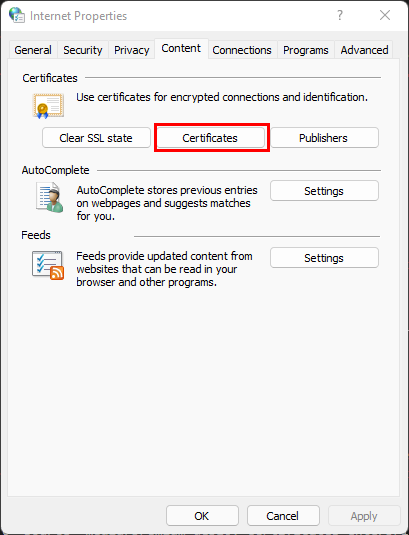

- Supondo que você está usando o Internet Explorer no Windows Server para fazer a solicitação, abra Opções da Internet.

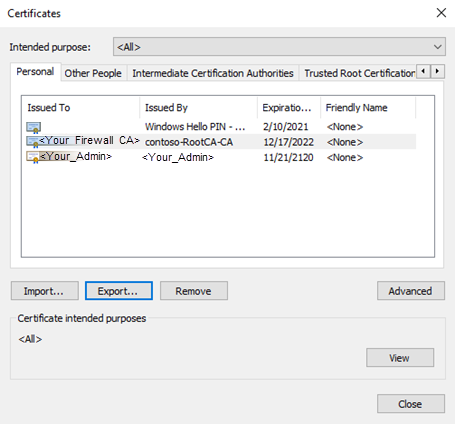

- Acesse a guia Conteúdo e selecione Certificados.

- Selecione o certificado que acabou de ser emitido e, em seguida, selecione Exportar.

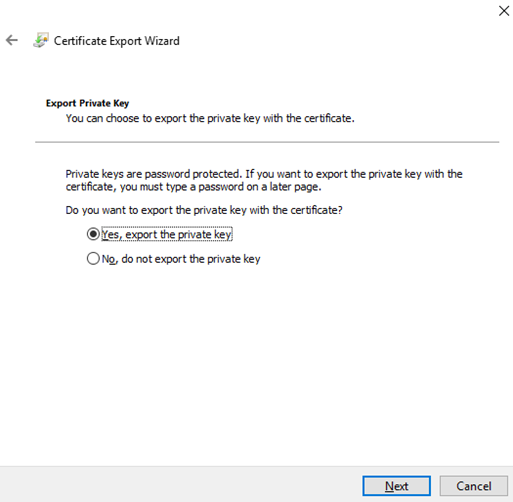

- Escolha Avançar para iniciar o assistente. Selecione Sim, exportar a chave privada e depois Avançar.

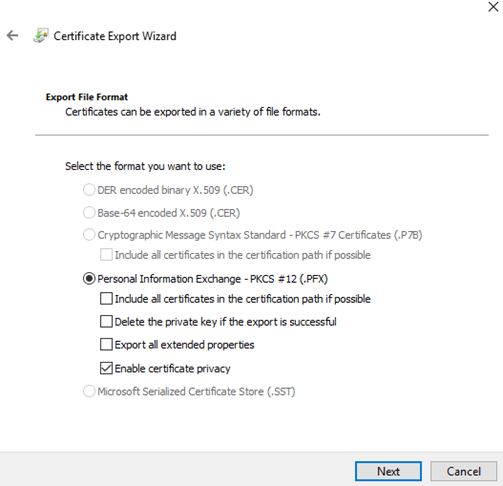

- O formato de arquivo. pfx é selecionado por padrão. Desmarque a opção Incluir todos os certificados no caminho de certificação, se possível. Se você exportar toda a cadeia de certificados, o processo de importação para o Firewall do Azure falhará.

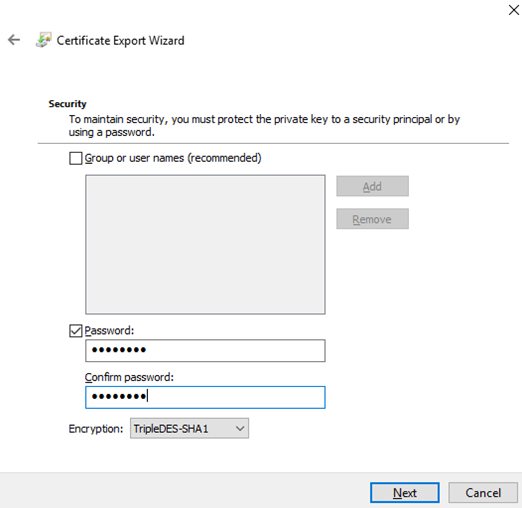

- Atribua e confirme uma senha para proteger a chave e, em seguida, selecione Avançar.

- Escolha um nome de arquivo e um local de exportação e selecione Avançar.

- Selecione Concluir e mova o certificado exportado para um local seguro.

Adicionar o certificado a uma política de firewall

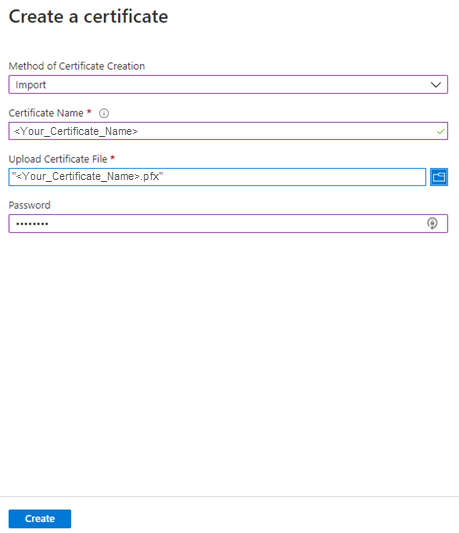

- Na portal do Azure, acesse a página Certificados do seu Key Vault e selecione Gerar/importar.

- Selecione Importar como o método de criação, dê um nome ao certificado, selecione o arquivo. pfx exportado, insira a senha e selecione Criar.

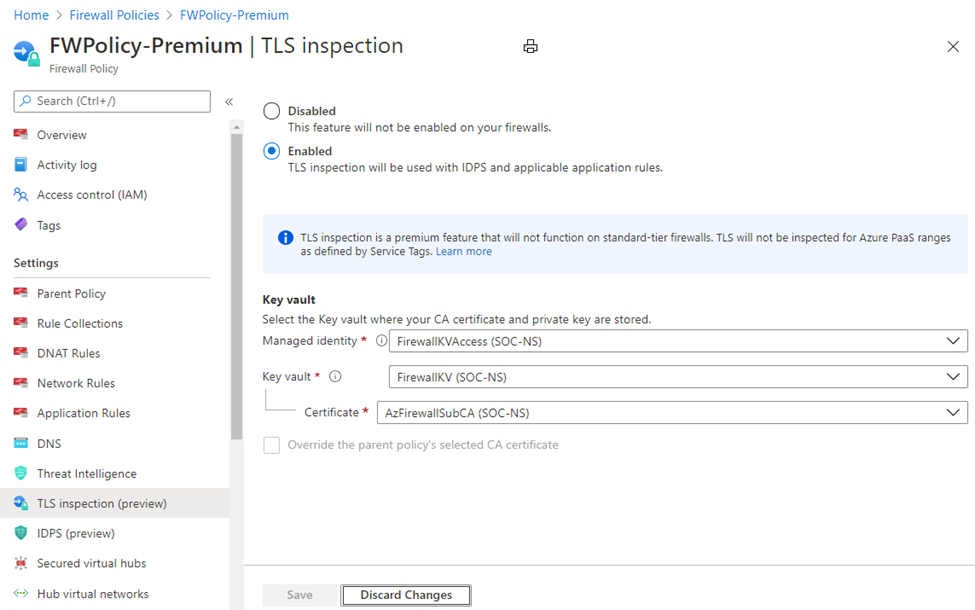

- Acesse a página Inspeção de TLS da política de firewall e selecione sua identidade gerenciada, o Key Vault e o certificado.

- Selecione Salvar.

Validar a inspeção de TLS

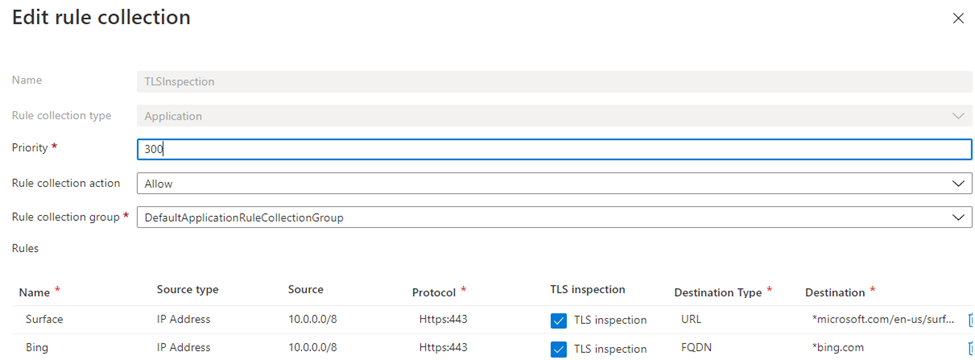

- Crie uma regra de aplicativo usando a inspeção TLS para a URL de destino ou FQDN de sua escolha. Por exemplo:

*bing.com.

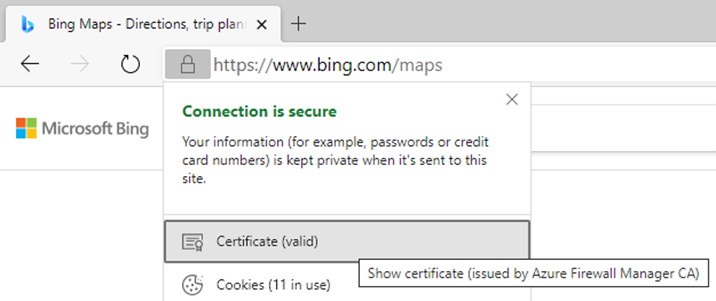

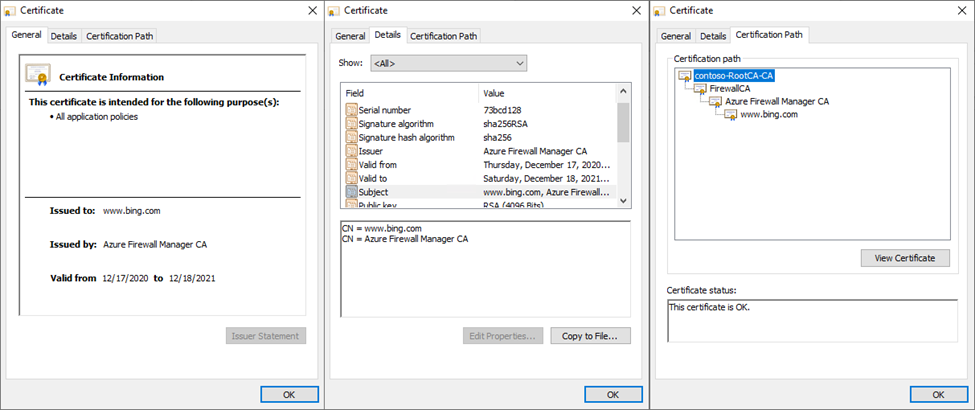

- Em um computador conectado ao domínio dentro do intervalo de origem da regra, acesse o destino e selecione o símbolo de bloqueio ao lado da barra de endereços do navegador. O certificado deve mostrar que foi emitido por sua autoridade de certificação corporativa em vez de uma autoridade pública.

- Mostre o certificado para ver mais detalhes, incluindo o caminho.

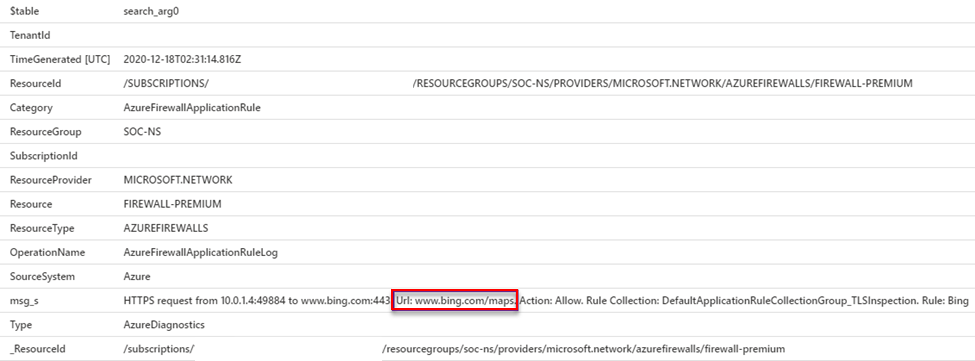

- No Log Analytics, execute a seguinte consulta KQL para ver todas as solicitações que foram sujeitas à inspeção TLS:

O resultado mostra a URL completa do tráfego inspecionado:AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc