Integrar o Fortinet ao Microsoft Defender para IoT

Este artigo ajuda você a aprender a integrar e usar o Fortinet com Microsoft Defender para IoT.

O Microsoft Defender para IoT atenua o risco de IIoT, ICS e SCADA com mecanismos de autoaprendizagem sensíveis a ICS que fornecem insights imediatos sobre dispositivos ICS, vulnerabilidades e ameaças. O Defender para IoT faz isso sem depender de agentes, regras, assinaturas, habilidades especializadas ou conhecimento prévio do ambiente.

O Defender para IoT e o Fortinet estabeleceram uma parceria tecnológica que detecta e interrompe ataques a redes IoT e ICS.

O Fortinet e Microsoft Defender para IoT impedem:

Alterações não autorizadas em PLC (controladores lógicos programáveis).

Malware que manipula dispositivos ICS e IoT por meio de seus protocolos nativos.

Ferramentas de reconhecimento da coleta de dados.

Violações de protocolo causadas por configurações incorretas ou invasores mal-intencionados.

O Defender para IoT detecta um comportamento anormal nas redes IoT e ICS e fornece essas informações para FortiGate e FortiSIEM, da seguinte maneira:

Visibilidade: As informações fornecidas pelo Defender para IoT proporcionam aos administradores do FortiSIEM visibilidade das redes IoT e ICS anteriormente invisíveis.

Bloqueando ataques mal-intencionados: os administradores do FortiGate podem usar as informações descobertas pelo Defender para IoT para criar regras para interromper o comportamento anormal, independentemente de esse comportamento ser causado por atores caóticos ou por dispositivos configurados incorretamente, antes de causar danos à produção, aos lucros ou às pessoas.

Incidentes de segurança de vários fornecedores do FortiSIEM e do Fortinet. A solução de gerenciamento de eventos reúne visibilidade, correlação, resposta automatizada e correção em uma solução única e escalonável.

Ao usar uma exibição de serviços comerciais, a complexidade do gerenciamento de operações de rede e segurança é reduzida, liberando recursos, melhorando a detecção de violações. O FortiSIEM fornece correlação cruzada ao aplicar aprendizado de máquina e UEBA para melhorar a resposta, a fim de interromper as violações antes que elas ocorram.

Neste artigo, você aprenderá como:

- Criar uma chave de API no Fortinet

- Definir uma regra de encaminhamento para bloquear alertas relacionados a malware

- Bloquear a origem de alertas suspeitos

- Enviar alertas do Defender para IoT ao FortiSIEM

- Bloquear uma fonte mal-intencionada usando o firewall do FortiGate

Pré-requisitos

Antes de iniciar, verifique se você cumpre os seguintes pré-requisitos:

Acesso a um sensor do Defender para IoT OT como um usuário administrador. Para obter mais informações, confira Usuários locais e funções para monitoramento de OT com o Defender para IoT.

Capacidade de criar chaves de API no Fortinet.

Criar uma chave de API no Fortinet

Uma chave de API (interface de programação de aplicativo) é um código gerado exclusivamente que permite que uma API identifique o aplicativo ou o usuário que está solicitando acesso a ele. Uma chave de API é necessária para que o Microsoft Defender para IoT e o Fortinet se comuniquem corretamente.

Para criar uma chave de API no Fortinet:

No FortiGate, selecione Sistema>Perfis de Administrador.

Crie um perfil com as seguintes permissões:

Parâmetro Seleção Malha de segurança Nenhum Fortiview Nenhum Usuário e Dispositivo Nenhum Firewall Personalizado Política Leitura/Gravação Endereço Leitura/Gravação Serviço Nenhum Agenda Nenhum Logs e Relatório Nenhum Rede Nenhum System Nenhum Perfil de Segurança Nenhum VPN Nenhum Otimizado para WAN e Cache Nenhum WiFi e Switch Nenhum Navegue até Sistema>Administradores e crie um Administrador da API REST com os seguintes campos:

Parâmetro Descrição Nome de usuário Insira o nome da regra de encaminhamento. Comentários Insira o incidente de nível de segurança mínimo a ser encaminhado. Por exemplo, se Menos grave estiver selecionado, os alertas menos graves e todos os alertas acima desse nível de severidade serão encaminhados. Perfil do administrador Na lista suspensa, selecione o nome do perfil que você definiu na etapa anterior. Grupo PKI Alterne a opção para Desabilitar. Permitir origem de CORS Alterne a opção para Habilitar. Restringir o logon a hosts confiáveis Adicione os endereços IP dos sensores que estarão conectados ao FortiGate.

Quando a chave de API for gerada, salve-a, pois ela não será fornecida novamente. O portador da chave de API gerada receberá todos os privilégios de acesso atribuídos à conta.

Definir uma regra de encaminhamento para bloquear alertas relacionados a malware

O firewall do FortiGate pode ser usado para bloquear o tráfego suspeito.

As regras de alerta de encaminhamento são executadas somente em alertas disparados após a criação da regra de encaminhamento. Os alertas já existentes no sistema anteriores à criação da regra de encaminhamento não são afetados pela regra.

Ao criar sua regra de encaminhamento:

Na área Ações, selecione FortiGate.

Defina o endereço IP do servidor para onde você deseja enviar os dados.

Insira uma chave de API criada no FortiGate.

Insira as portas de interface de firewall de entrada e saída.

Selecione para encaminhar detalhes específicos do alerta. É recomendável selecionar uma das seguintes opções:

- Bloquear códigos de função inválida: violações de protocolo – valor de campo inválido violando a especificação do protocolo ICS (exploração em potencial)

- Bloquear atualizações de firmware/programação de PLC não autorizadas: alterações de PLC não autorizadas

- Bloquear interrupção não autorizada de PLC: parada de PLC (tempo de inatividade)

- Bloquear alertas relacionados a malware: bloqueio de tentativas de malware industrial, como TRITON ou NotPetya

- Bloquear a verificação não autorizada: verificação não autorizada (reconhecimento em potencial)

Para obter mais informações, confira Encaminhar informações de alerta de OT local.

Bloquear a origem de alertas suspeitos

A fonte de alertas suspeitos pode ser bloqueada para evitar outras ocorrências.

Para bloquear a origem de alertas suspeitos:

Entre no sensor OT e selecione Alertas.

Selecione o alerta relacionado à integração do Fortinet.

Para bloquear automaticamente a origem suspeita, selecione Bloquear origem.

Na caixa de diálogo Confirmar, selecione OK.

Enviar alertas do Defender para IoT ao FortiSIEM

Os alertas do Defender para IoT fornecem informações sobre uma ampla gama de eventos de segurança, incluindo:

Desvios da atividade de rede de linha de base aprendida

Detecções de malware

Detecções com base em alterações operacionais suspeitas

Anomalias de rede

Desvios de protocolo das especificações de protocolo

Você pode configurar para que o Defender para IoT envie alertas ao servidor FortiSIEM no local em que as informações de alerta são exibidas na janela Analytics:

Cada alerta do Defender para IoT é analisado sem nenhuma outra configuração no lado do FortiSIEM e eles são apresentados no FortiSIEM como eventos de segurança. Os detalhes do evento a seguir são exibidos por padrão:

- Protocolo de Aplicativo

- Versão do aplicativo

- Tipo de Categoria

- ID do Coletor

- Contagem

- Hora do Dispositivo

- ID do evento

- Nome do Evento

- Status da Análise de Eventos

Em seguida, você poderá usar as Regras de Encaminhamento do Defender para IoT para enviar informações de alerta para o FortiSIEM.

As regras de alerta de encaminhamento são executadas somente em alertas disparados após a criação da regra de encaminhamento. Os alertas já existentes no sistema antes da criação da regra de encaminhamento não são afetados pela regra.

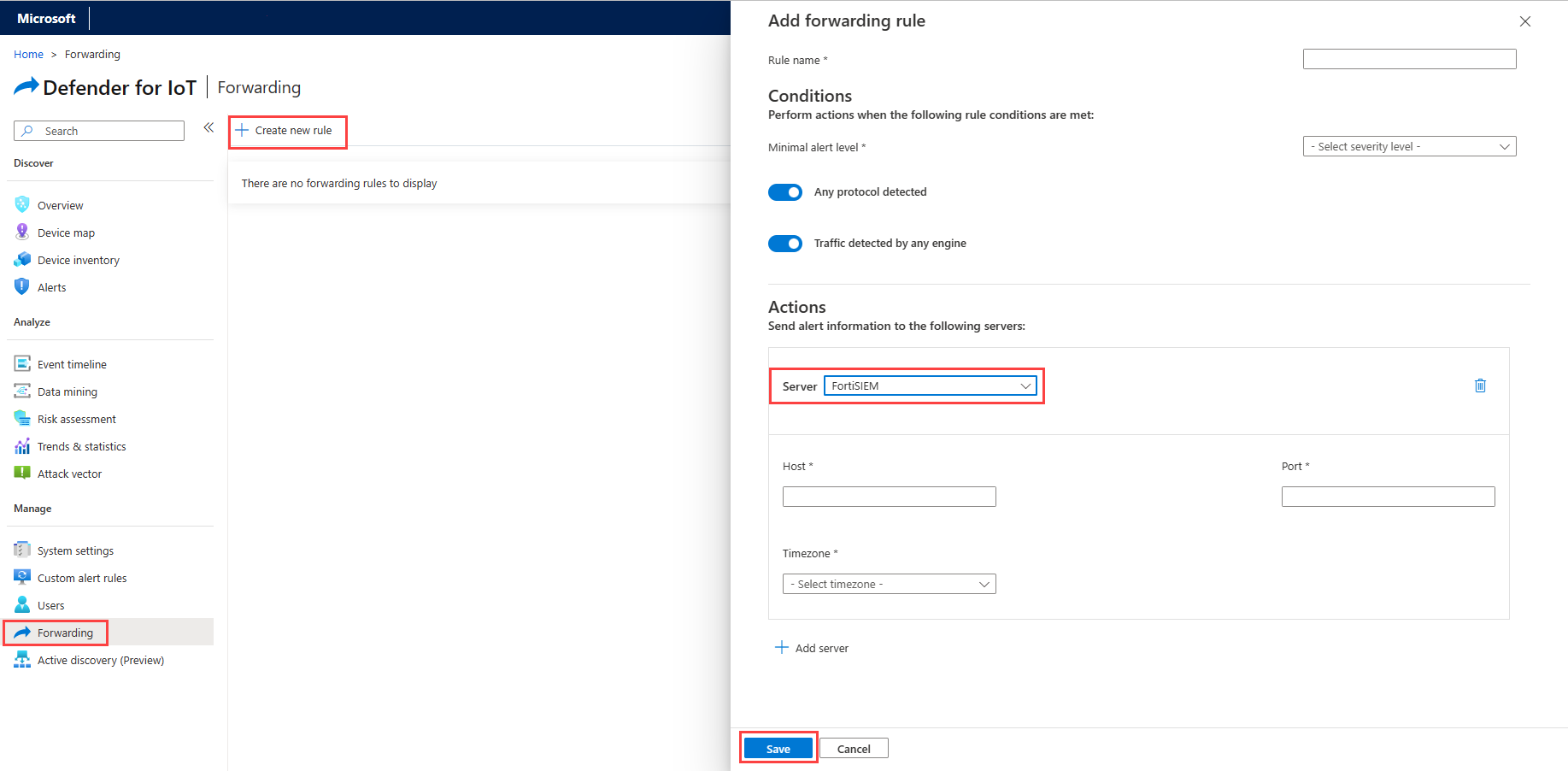

Com o intuito de usar as Regras de Encaminhamento do Defender para IoT para enviar informações de alerta para o FortiSIEM:

A partir do sensor do console, selecione Encaminhamento.

Selecione + Criar nova regra.

No painel Adicionar regra de encaminhamento , defina os parâmetros da regra:

Parâmetro Descrição Nome da regra O nome da regra de encaminhamento. Nível mínimo de alerta O incidente de nível de segurança mínimo a ser encaminhado. Por exemplo, se Secundário estiver selecionado, os alertas menos graves e todos os alertas acima desse nível de severidade serão encaminhados. Qualquer protocolo detectado Desative a opção para selecionar os protocolos que você quer incluir na regra. Tráfego detectado por qualquer mecanismo Desative a opção para selecionar o tráfego que você quer incluir na regra. Na área Ações, defina os seguintes valores:

Parâmetro Descrição Servidor Selecione FortiSIEM. Host Defina o IP do servidor ClearPass para enviar informações de alerta. Porta Defina a porta do ClearPass para enviar informações de alerta. TimeZone O carimbo de data/hora para a detecção de alerta. Selecione Save.

Bloquear uma fonte mal-intencionada usando o firewall do FortiGate

Você pode definir políticas para bloquear automaticamente fontes mal-intencionadas no firewall do FortiGate usando alertas no Defender para IoT.

Para definir uma regra de firewall do FortiGate que bloqueia uma fonte maliciosa:

No FortiGate, crie uma chave de API.

Entre no sensor do Defender para IoT e selecione Encaminhamento, defina uma regra de encaminhamento que bloqueie os alertas relacionados a malware.

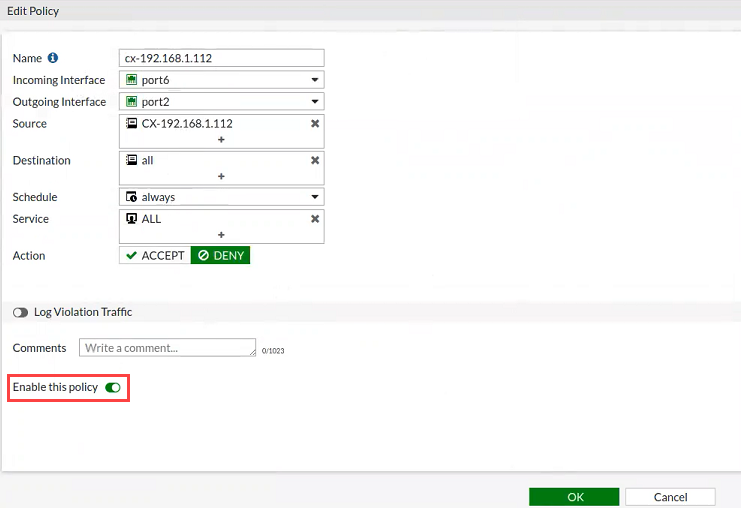

No sensor do Defender para IoT, selecione Alertas e bloqueie uma fonte mal-intencionada.

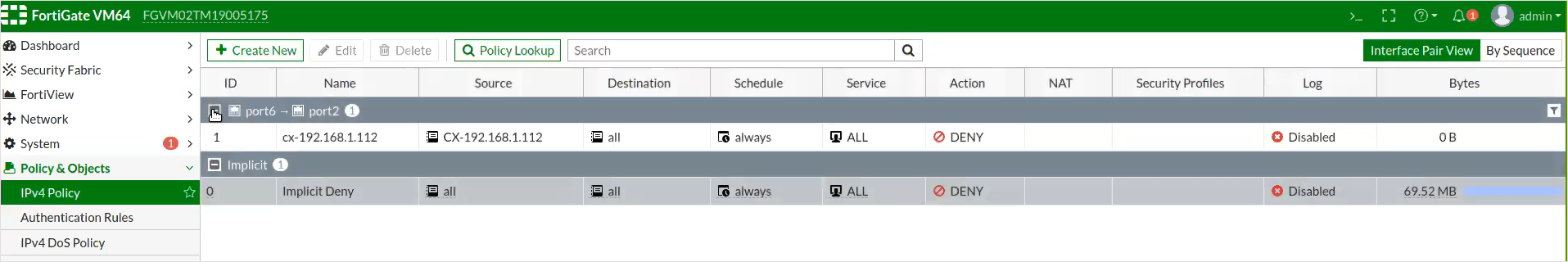

Navegue até a janela Administrador do FortiGage e localize o endereço de origem mal-intencionado que você bloqueou.

A política de bloqueio será criada automaticamente e aparece na janela Política IPv4 do FortiGate.

Selecione a política e verifique se a opção Habilitar esta política está ativada.

Parâmetro Descrição Nome O nome da política. Interface de entrada A interface de firewall de entrada para o tráfego. Interface de saída A interface de firewall de saída para o tráfego. Origem Os endereços de origem para o tráfego. Destino Os endereços de destino para o tráfego. Agenda A ocorrência da regra recém-definida. Por exemplo, always.Serviço O protocolo ou portas específicas para o tráfego. Ação A ação que o firewall executará.