Habilitar o link privado para o monitoramento do Kubernetes no Azure Monitor

O Link Privado do Azure permite que você acesse os recursos de PaaS (plataforma como serviço) do Azure à sua rede virtual usando pontos de extremidade privados. Um AMPLS (escopo de link privado do Azure Monitor) conecta um ponto de extremidade privado a um conjunto de recursos do Azure Monitor para definir os limites da sua rede de monitoramento. Este artigo descreve como configurar os Insights de contêiner e o Prometheus Gerenciado para usar o link privado para ingestão de dados do cluster do AKS (Serviço de Kubernetes do Azure).

Observação

- Confira Conectar-se a uma fonte de dados de modo privado para obter detalhes sobre como configurar o link privado para consultar dados do workspace do Azure Monitor usando o Grafana.

- Confira Usar pontos de extremidade privados para o Prometheus Gerenciado e o workspace do Azure Monitor para ver detalhes sobre como configurar o link privado para consultar dados por meio do workspace do Azure Monitor usando pastas de trabalho.

Pré-requisitos

- Este artigo descreve como conectar seu cluster a um AMPLS (escopo de link privado do Azure Monitor) existente. Crie um AMPLS seguindo as diretrizes descritas em Configurar seu link privado.

- CLI do Azure versão 2.61.0 ou posterior.

Prometheus Gerenciado (workspace do Azure Monitor)

Os dados do Prometheus Gerenciado são armazenados em um workspace do Azure Monitor. Portanto, você precisa tornar esse workspace acessível por meio de um link privado.

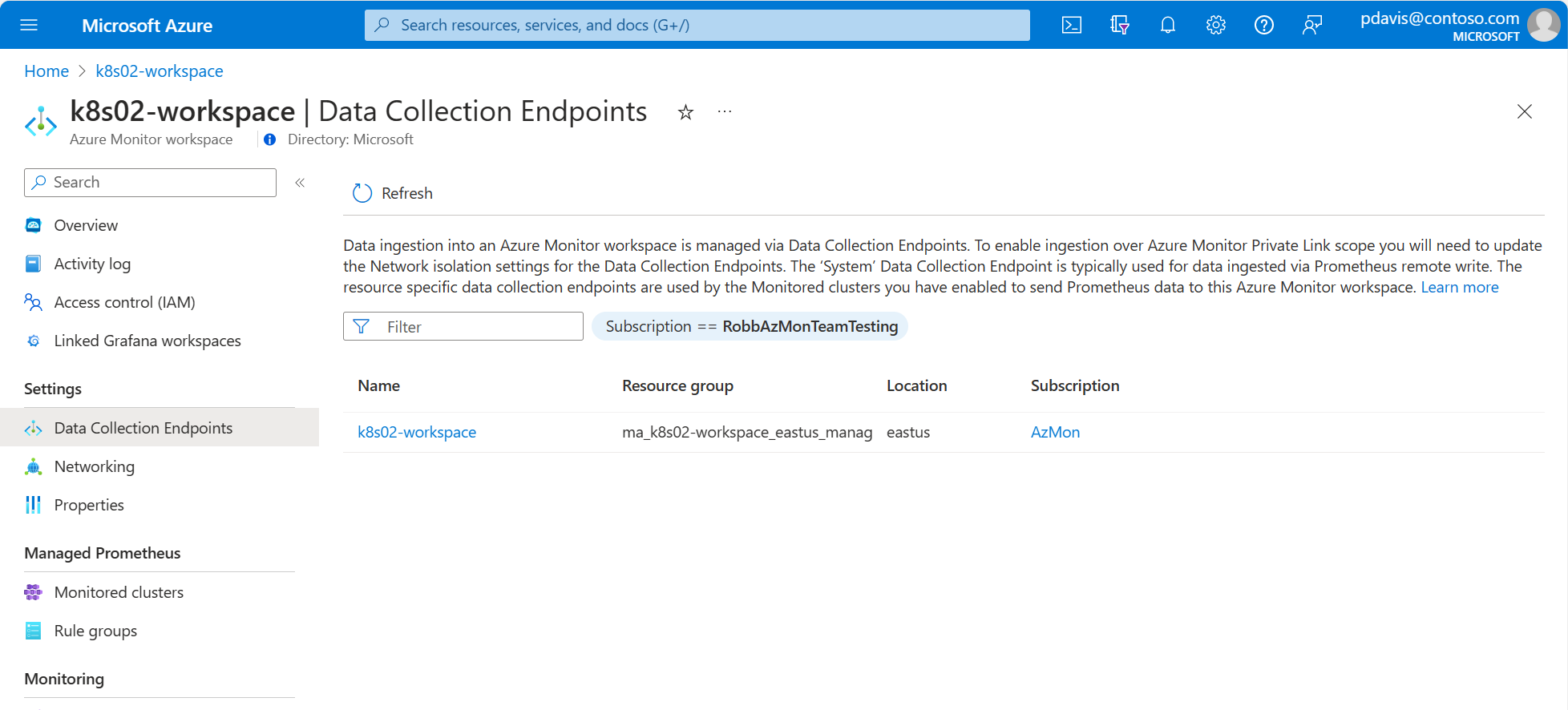

Configurar DCEs

Os links privados para ingestão de dados do Prometheus Gerenciado são configurados nos DCEs (pontos de extremidade de coleta de dados) do workspace do Azure Monitor que armazena os dados. Para identificar os DCEs associados ao workspace do Azure Monitor, selecione Pontos de Extremidade de Coleta de Dados no workspace do Azure Monitor no portal do Azure.

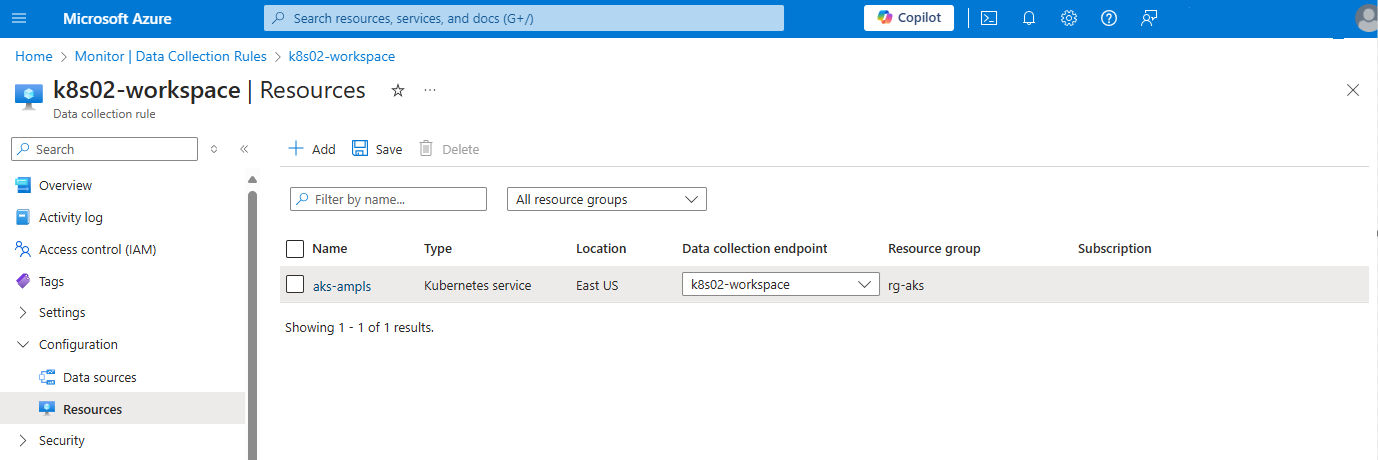

Nesse caso, abra a DCR (regra de coleta de dados) criada quando você habilitou o Prometheus Gerenciado. Esse DCR se chamará MSProm-<clusterName>-<clusterRegion>. O cluster será listado na página Recursos. Na lista suspensa Ponto de extremidade de coleta de dados, escolha o DCE na mesma região do cluster do AKS.

Observação

Se o cluster do AKS não estiver na mesma região do workspace do Azure Monitor, você precisará criar outro DCE na mesma região do cluster do AKS. Abra a DCR (regra de coleta de dados) criada ao criar o Workspace do Azure Monitor. Essa DCR tem o mesmo nome do Workspace do Azure Monitor. Na lista suspensa Ponto de extremidade de coleta de dados, escolha a DCE criada na mesma região do cluster do AKS.

Ingestão por meio de um cluster privado do AKS

Se você optar por usar um Firewall do Azure para limitar a saída do seu cluster, poderá implementar um dos seguintes:

- Abra um caminho para o ponto de extremidade de ingestão pública. Atualize a tabela de roteamento com os dois pontos de extremidade a seguir:

*.handler.control.monitor.azure.com*.ingest.monitor.azure.com

- Habilite o Firewall do Azure para acessar o escopo de Link Privado do Azure Monitor e o DCE que é usado para a ingestão de dados.

Ingestão de link privado para gravação remota

Use as etapas a seguir para configurar a gravação remota para um cluster do Kubernetes em uma rede virtual de link privado e um escopo de link privado do Azure Monitor.

- Crie sua rede virtual do Azure.

- Configure o cluster local para se conectar a uma VNET do Azure usando um gateway VPN ou o ExpressRoutes com emparelhamento privado.

- Criar um escopo de Link Privado do Azure Monitor.

- Conecte o escopo de Link Privado do Azure Monitor a um ponto de extremidade privado na rede virtual usada pelo cluster local. Esse ponto de extremidade privado é usado para acessar seus DCEs.

- No workspace do Azure Monitor no portal, selecione Pontos de Extremidade de Coleta de Dados no menu do workspace do Azure Monitor.

- Você terá, pelo menos, um DCE que terá o mesmo nome do seu workspace. Clique no DCE para abrir os detalhes dele.

- Selecione a página Isolamento de Rede do DCE.

- Clique em Adicionar e selecione o escopo de link privado do Azure Monitor. Leva alguns minutos para que as configurações se propaguem. Depois de concluídos, os dados do seu cluster do AKS privado são inseridos no workspace do Azure Monitor pelo link privado.

Insights de contêiner (workspace do Log Analytics)

Os dados dos Insights de contêiner são armazenados em um workspace do Log Analytics. Portanto, você precisa tornar esse workspace acessível por meio de um link privado.

Observação

Esta seção descreve como habilitar o link privado para os Insights de contêiner usando a CLI. Para obter detalhes sobre como usar um modelo do ARM, confira Habilitar os Insights de contêiner e anote os parâmetros useAzureMonitorPrivateLinkScope e azureMonitorPrivateLinkScopeResourceId.

Cluster que usa a autenticação de identidade gerenciada

Cluster do AKS existente com um workspace do Log Analytics padrão

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Exemplo:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Cluster do AKS existente com um workspace do Log Analytics existente

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Exemplo:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Novo cluster do AKS

az aks create --resource-group rgName --name clusterName --enable-addons monitoring --workspace-resource-id "workspaceResourceId" --ampls-resource-id "azure-monitor-private-link-scope-resource-id"

Exemplo:

az aks create --resource-group "my-resource-group" --name "my-cluster" --enable-addons monitoring --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Cluster que usa a autenticação herdada

Use os procedimentos abaixo para habilitar o isolamento de rede conectando seu cluster ao workspace do Log Analytics usando o Link Privado do Azure, se seu cluster não estiver usando a autenticação de identidade gerenciada. Requer um cluster privado do AKS.

Crie um cluster privado do AKS seguindo as diretrizes em Criar um cluster privado do Serviço de Kubernetes do Azure.

Desabilite a ingestão pública no workspace do Log Analytics.

Use o comando a seguir para desabilitar a ingestão pública em um workspace existente.

az monitor log-analytics workspace update --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledUse o comando a seguir para criar um workspace com a ingestão pública desabilitada.

az monitor log-analytics workspace create --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledConfigure o link privado seguindo as instruções em Configurar o link privado. Defina o acesso de ingestão como público e, em seguida, como privado depois da criação do ponto de extremidade privado, mas antes da habilitação do monitoramento. A região do recurso de link privado deve ser igual à região do cluster do AKS.

Habilite o monitoramento para o cluster do AKS.

az aks enable-addons -a monitoring --resource-group <AKSClusterResourceGorup> --name <AKSClusterName> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Próximas etapas

- Se enfrentar problemas ao tentar integrar a solução, examine o Guia de solução de problemas.

- Com o monitoramento habilitado para coletar a integridade e a utilização de recursos do seu cluster AKS e cargas de trabalho em execução neles, saiba como usar insights do Contêiner.