Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Program antywirusowy Microsoft Defender

Platformy

- System Windows

Aktualizowanie ochrony antywirusowej ma kluczowe znaczenie. Istnieją dwa składniki do zarządzania aktualizacjami ochrony programu antywirusowego Microsoft Defender:

- Skąd są pobierane aktualizacje; i

- Po pobraniu i zastosowaniu aktualizacji

W tym artykule opisano sposób określania miejsca pobierania aktualizacji (ta specyfikacja jest również znana jako kolejność rezerwowa). Zobacz artykuł Manage Microsoft Defender Antivirus updates and apply baselines (Zarządzanie aktualizacjami programu antywirusowego Microsoft Defender i stosowanie punktów odniesienia), aby zapoznać się z omówieniem sposobu działania aktualizacji oraz sposobem konfigurowania innych aspektów aktualizacji (takich jak planowanie aktualizacji).

Ważna

Microsoft Defender aktualizacje analizy zabezpieczeń antywirusowych i aktualizacje platformy są dostarczane za pośrednictwem Windows Update i od poniedziałku, 21 października 2019 r., wszystkie aktualizacje analizy zabezpieczeń są podpisane wyłącznie przez algorytm SHA-2. Aby zaktualizować analizę zabezpieczeń, urządzenia muszą zostać zaktualizowane w celu obsługi algorytmu SHA-2. Aby dowiedzieć się więcej, zobacz wymagania dotyczące obsługi podpisywania kodu SHA-2 2019 dla systemów Windows i WSUS.

Kolejność rezerwowa

Zazwyczaj punkty końcowe są konfigurowane w celu indywidualnego pobierania aktualizacji ze źródła podstawowego, a następnie innych źródeł w kolejności priorytetu na podstawie konfiguracji sieci. Aktualizacje są uzyskiwane ze źródeł w określonej kolejności. Jeśli aktualizacje z bieżącego źródła są nieaktualne, następne źródło na liście zostanie użyte natychmiast.

Gdy aktualizacje są publikowane, logika jest stosowana w celu zminimalizowania rozmiaru aktualizacji. W większości przypadków tylko różnice między najnowszą aktualizacją a aktualnie zainstalowaną aktualizacją są pobierane i stosowane do urządzenia. Zestaw różnic jest określany jako delta. Rozmiar różnicy zależy od dwóch głównych czynników:

- Wiek ostatniej aktualizacji na urządzeniu; i

- Źródło używane do pobierania i stosowania aktualizacji

Tym starsze aktualizacje w punkcie końcowym, tym większe jest pobieranie. Należy jednak również rozważyć częstotliwość pobierania. Częstsze aktualizowanie harmonogramu może spowodować większe użycie sieci, natomiast rzadziej spotykany harmonogram może spowodować większe rozmiary plików na pobranie.

Istnieje pięć lokalizacji, w których można określić, gdzie punkt końcowy powinien uzyskać aktualizacje:

- Microsoft Update

- Windows Server Update Service (patrz uwaga 1 poniżej)

- Microsoft Endpoint Configuration Manager

- Udział plików sieciowych

- Aktualizacje analizy zabezpieczeń dla programu antywirusowego Microsoft Defender i innych programów chroniących przed złośliwym oprogramowaniem firmy Microsoft (patrz uwaga 2 poniżej)

Uwaga

Intune wewnętrzny serwer aktualizacji definicji: jeśli używasz punktu aktualizacji oprogramowania (SUP) w Configuration Manager punktu końcowego firmy Microsoft, aby uzyskać aktualizacje definicji dla programu antywirusowego Microsoft Defender i musisz uzyskać dostęp do Windows Update Na zablokowanych urządzeniach klienckich można przejść do współzarządzania i odciążyć obciążenie ochrony punktów końcowych do Intune. W zasadach ochrony przed złośliwym kodem skonfigurowanych w Intune istnieje opcja "wewnętrzny serwer aktualizacji definicji", którą można ustawić do używania lokalnej usługi Windows Server Update Service (WSUS) jako źródła aktualizacji. Ta konfiguracja ułatwia kontrolowanie, które aktualizacje z oficjalnego serwera Windows Update (WU) są zatwierdzane dla organizacji przedsiębiorstw. Ułatwia również serwer proxy i zapisywanie ruchu sieciowego w oficjalnej sieci Aktualizacje systemu Windows. Zasady i rejestr mogą zawierać tę funkcję jako analizę zabezpieczeń Centrum firmy Microsoft ds. ochrony przed złośliwym oprogramowaniem (MMPC), jej poprzednią nazwę.

Aby zapewnić najlepszy poziom ochrony, usługa Microsoft Update umożliwia szybkie wersje, co oznacza częste pobieranie mniejszych plików. Usługi Windows Server Update Service, microsoft endpoint Configuration Manager, aktualizacje analizy zabezpieczeń firmy Microsoft i źródła aktualizacji platformy zapewniają rzadsze aktualizacje. W związku z tym delta może być większa, co powoduje większe pliki do pobrania.

Aktualizacje platformy i aktualizacje aparatu są wydawane co miesiąc. Aktualizacje analizy zabezpieczeń są dostarczane wiele razy dziennie, ale ten pakiet różnicowy nie zawiera aktualizacji aparatu. Zobacz Microsoft Defender Analiza zabezpieczeń oprogramowania antywirusowego i aktualizacje produktów.

Ważna

Jeśli aktualizacje strony analizy zabezpieczeń firmy Microsoft zostały ustawione jako źródło rezerwowe po Windows Server Update Service lub Microsoft Update, aktualizacje są pobierane z aktualizacji analizy zabezpieczeń i aktualizacji platformy tylko wtedy, gdy bieżąca aktualizacja zostanie uznana za nieaktualną. (Domyślnie jest to siedem kolejnych dni, w których nie można zastosować aktualizacji z usługi Windows Server Update Lub usług Microsoft Update). Można jednak ustawić liczbę dni, po których ochrona zostanie zgłoszona jako nieaktualna.

Od poniedziałku, 21 października 2019 r. aktualizacje analizy zabezpieczeń i aktualizacje platformy są podpisane wyłącznie przez algorytm SHA-2. Aby uzyskać najnowsze aktualizacje analizy zabezpieczeń i aktualizacje platformy, należy zaktualizować urządzenia w celu obsługi algorytmu SHA-2. Aby dowiedzieć się więcej, zobacz wymagania dotyczące obsługi podpisywania kodu SHA-2 2019 dla systemów Windows i WSUS.

Każde źródło ma typowe scenariusze, które zależą od sposobu konfigurowania sieci, oprócz tego, jak często publikują aktualizacje, zgodnie z opisem w poniższej tabeli:

| Lokalizacja | Przykładowy scenariusz |

|---|---|

| Windows Server Update Service | Do zarządzania aktualizacjami sieci używasz usługi Windows Server Update Service. |

| Microsoft Update | Punkty końcowe mają łączyć się bezpośrednio z usługą Microsoft Update. Ta opcja jest przydatna w przypadku punktów końcowych, które nieregularnie łączą się z siecią przedsiębiorstwa lub jeśli nie używasz usługi Windows Server Update Service do zarządzania aktualizacjami. |

| Udział plików | Masz urządzenia, które nie są połączone z Internetem (na przykład maszyny wirtualne lub maszyny wirtualne). Host maszyny wirtualnej połączonej z Internetem umożliwia pobranie aktualizacji do udziału sieciowego, z którego maszyny wirtualne mogą uzyskać aktualizacje. Zobacz przewodnik wdrażania interfejsu VDI , aby dowiedzieć się, jak udziały plików są używane w środowiskach infrastruktury pulpitu wirtualnego (VDI). |

| Microsoft Endpoint Configuration Manager | Do aktualizowania punktów końcowych używasz programu Microsoft Endpoint Configuration Manager. |

| Aktualizacje analizy zabezpieczeń i aktualizacje platformy dla programu antywirusowego Microsoft Defender i innych programów ochrony przed złośliwym oprogramowaniem firmy Microsoft (wcześniej określanych jako MMPC) |

Upewnij się, że urządzenia są aktualizowane w celu obsługi algorytmu SHA-2. Microsoft Defender analizy zabezpieczeń antywirusowych i aktualizacji platformy są dostarczane za pośrednictwem Windows Update. Od 21 października 2019 r. aktualizacje analizy zabezpieczeń i aktualizacje platformy są podpisane wyłącznie przez algorytm SHA-2. Pobierz najnowsze aktualizacje ochrony z powodu niedawnej infekcji lub aby ułatwić aprowizowanie silnego obrazu podstawowego dla wdrożenia interfejsu VDI. Ta opcja powinna być używana tylko jako ostateczne źródło rezerwowe, a nie źródło podstawowe. Jest ona używana tylko wtedy, gdy aktualizacje nie mogą być pobierane z usługi Windows Server Update Lub Microsoft Update przez określoną liczbę dni. |

Możesz zarządzać kolejnością, w jakiej źródła aktualizacji są używane z zasady grupy, Configuration Manager punktu końcowego firmy Microsoft, poleceniami cmdlet programu PowerShell i usługą WMI.

Ważna

Jeśli ustawisz Windows Server update service jako lokalizację pobierania, musisz zatwierdzić aktualizacje, niezależnie od narzędzia do zarządzania używanego do określania lokalizacji. Regułę automatycznego zatwierdzania można skonfigurować za pomocą usługi Windows Server Update Service, która może być przydatna w miarę pojawiania się aktualizacji co najmniej raz dziennie. Aby dowiedzieć się więcej, zobacz synchronizowanie aktualizacji programu Endpoint Protection w autonomicznej usłudze Windows Server Update Service.

Procedury opisane w tym artykule najpierw opisują sposób ustawiania kolejności, a następnie konfigurowanie opcji Windows File Server — Udział plików , jeśli jest włączona.

Zarządzanie lokalizacją aktualizacji przy użyciu zasady grupy

Na maszynie zarządzania zasady grupy otwórz konsolę zarządzania zasady grupy. Kliknij prawym przyciskiem myszy obiekt zasady grupy, który chcesz skonfigurować, a następnie wybierz pozycję Edytuj.

W Redaktor zarządzania zasady grupy przejdź do pozycji Konfiguracja komputera.

Wybierz pozycję Zasady , a następnie szablony administracyjne.

Rozwiń drzewo do składników> systemu WindowsAktualizacje sygnaturyusługi Windows Defender>.

Uwaga

- W przypadku Windows 10 w wersji 1703 do 1809 włącznie ścieżka zasad to Składniki > systemu Windows Microsoft Defender sygnatura antywirusowa > Aktualizacje

- W przypadku Windows 10 w wersji 1903 ścieżka zasad to Składniki > systemu Windows Microsoft Defender Aktualizacje analizy zabezpieczeń programu antywirusowego >

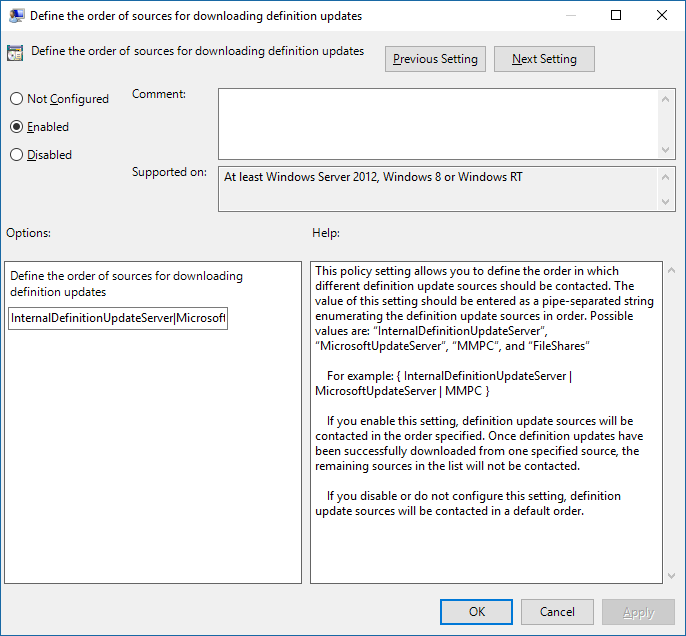

Edytuj ustawienie Zdefiniuj kolejność źródeł pobierania aktualizacji analizy zabezpieczeń. Ustaw opcję Włączone.

Określ kolejność źródeł rozdzielonych pojedynczym potokiem, na przykład:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC, jak pokazano na poniższym zrzucie ekranu.Wybierz przycisk OK. Ta akcja ustawia kolejność źródeł aktualizacji ochrony.

Edytuj ustawienie Zdefiniuj udziały plików do pobierania aktualizacji analizy zabezpieczeń, a następnie ustaw opcję Włączone.

Na Windows Server określ źródło udziału plików. Jeśli masz wiele źródeł, określ każde źródło w kolejności, w jakiej mają być używane, oddzielone pojedynczym potokiem. Użyj standardowej notacji UNC do oznaczania ścieżki. Przykład:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name.Jeśli nie wprowadzisz żadnych ścieżek, to źródło zostanie pominięte, gdy maszyna wirtualna pobierze aktualizacje.

Wybierz przycisk OK. Ta akcja ustawia kolejność udziałów plików, gdy do tego źródła odwołuje się ustawienie zasad Zdefiniuj kolejność źródeł... grupy.

Zarządzanie lokalizacją aktualizacji przy użyciu programu Microsoft Endpoint Configuration Manager

Zobacz Konfigurowanie Aktualizacje analizy zabezpieczeń dla programu Endpoint Protection, aby uzyskać szczegółowe informacje na temat konfigurowania Configuration Manager punktu końcowego firmy Microsoft (bieżąca gałąź).

Zarządzanie lokalizacją aktualizacji przy użyciu poleceń cmdlet programu PowerShell

Użyj następujących poleceń cmdlet programu PowerShell, aby ustawić kolejność aktualizacji.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Konfigurowanie i uruchamianie programu antywirusowego Microsoft Defender za pomocą poleceń cmdlet programu PowerShell

- polecenia cmdlet Program antywirusowy Defender

Zarządzanie lokalizacją aktualizacji za pomocą instrukcji zarządzania systemem Windows (WMI)

Użyj metody Set klasy MSFT_MpPreference dla następujących właściwości:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Aby uzyskać więcej informacji, zobacz następujące artykuły:

Zarządzanie lokalizacją aktualizacji przy użyciu usługi Mobile Zarządzanie urządzeniami (MDM)

Aby uzyskać szczegółowe informacje na temat konfigurowania zarządzania urządzeniami przenośnymi , zobacz Zasady CSP — Defender/SignatureUpdateFallbackOrder .

Co zrobić, jeśli używamy dostawcy spoza firmy Microsoft?

W tym artykule opisano sposób konfigurowania aktualizacji programu antywirusowego Microsoft Defender i zarządzania nimi. Można jednak zatrudnić dostawców spoza firmy Microsoft do wykonywania tych zadań.

Załóżmy na przykład, że firma Contoso zatrudniła firmę Fabrikam do zarządzania swoim rozwiązaniem zabezpieczeń, które obejmuje oprogramowanie antywirusowe Microsoft Defender. Firma Fabrikam zwykle używa instrumentacji zarządzania windows, poleceń cmdlet programu PowerShell lub wiersza polecenia systemu Windows do wdrażania poprawek i aktualizacji.

Uwaga

Firma Microsoft nie testuje rozwiązań innych firm do zarządzania programem antywirusowym Microsoft Defender.

Tworzenie udziału UNC na potrzeby analizy zabezpieczeń

Na serwerze plików systemu Windows skonfiguruj udział plików sieciowych (dysk UNC/mapowany), aby pobrać analizę zabezpieczeń z lokacji PROGRAMU MMPC przy użyciu zaplanowanego zadania.

W systemie, dla którego chcesz aprowizować udział i pobrać aktualizacje, utwórz folder dla skryptu.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Utwórz folder aktualizacji podpisu.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Pobierz skrypt programu PowerShell z www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

Wybierz pozycję Pobierz ręcznie.

Wybierz pozycję Pobierz nieprzetworzony plik nupkg.

Wyodrębnij plik.

Skopiuj plik

SignatureDownloadCustomTask.ps1do utworzonegoC:\Tool\PS-Scripts\wcześniej folderu .Użyj wiersza polecenia, aby skonfigurować zaplanowane zadanie.

Uwaga

Istnieją dwa typy aktualizacji: pełne i różnicowe.

W przypadku różnicy x64:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Dla x64 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"W przypadku różnicy x86:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Dla x86 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Uwaga

Po utworzeniu zaplanowanych zadań można je znaleźć w harmonogramie zadań w obszarze

Microsoft\Windows\Windows Defender.Uruchom każde zadanie ręcznie i sprawdź, czy masz dane (

mpam-d.exe,mpam-fe.exeinis_full.exe) w następujących folderach (możesz użyć różnych lokalizacji):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Jeśli zaplanowane zadanie zakończy się niepowodzeniem, uruchom następujące polecenia:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Utwórz udział wskazujący na

C:\Temp\TempSigs(na przykład\\server\updates).Uwaga

Co najmniej uwierzytelnieni użytkownicy muszą mieć dostęp do odczytu. To wymaganie dotyczy również komputerów domeny, udziału i systemu plików NTFS (zabezpieczenia).

Ustaw lokalizację udziału w zasadach na udział.

Uwaga

Nie należy dodawać folderu x64 (lub x86) w ścieżce. Proces

mpcmdrun.exedodaje go automatycznie.

Artykuły pokrewne

- Wdrażanie programu antywirusowego Microsoft Defender

- Zarządzanie aktualizacjami programu antywirusowego Microsoft Defender i stosowanie planów bazowych

- Zarządzanie aktualizacjami dla punktów końcowych, które są nieaktualne

- Zarządzaj wymuszonymi aktualizacjami opartymi na zdarzeniach

- Zarządzanie aktualizacjami dla urządzeń przenośnych i maszyn wirtualnych

- program antywirusowy Microsoft Defender w Windows 10

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.