SMB over QUIC

Protokół SMB over QUIC wprowadza alternatywę dla transportu sieciowego TCP, zapewniając bezpieczną, niezawodną łączność z serwerami plików brzegowych za pośrednictwem niezaufanych sieci, takich jak Internet. QUIC to standardowy protokół IETF z wieloma korzyściami w porównaniu z protokołem TCP:

- Wszystkie pakiety są zawsze szyfrowane, a uzgadnianie jest uwierzytelniane przy użyciu protokołu TLS 1.3

- Równoległe strumienie wiarygodnych i niewiarygodnych danych dotyczących aplikacji

- Wymienia dane aplikacji podczas pierwszego cyklu transmisji (0-RTT)

- Ulepszona kontrola ruchu i odzyskiwanie strat

- Przetrwa zmianę adresu IP lub portu klienta

Protokół SMB over QUIC oferuje "sieć VPN SMB" dla pracowników zdalnych, użytkowników urządzeń mobilnych i organizacji o wysokim poziomie zabezpieczeń. Certyfikat serwera tworzy tunel szyfrowany protokołem TLS 1.3 za pośrednictwem przyjaznego dla Internetu portu UDP 443 zamiast starszego portu TCP 445. Cały ruch SMB, w tym uwierzytelnianie i autoryzacja w tunelu, nigdy nie jest narażony na podstawową sieć. Protokół SMB działa normalnie w tunelu QUIC, co oznacza, że środowisko użytkownika nie zmienia się. Funkcje protokołu SMB, takie jak multichannel, podpisywanie, kompresja, ciągła dostępność, dzierżawa katalogów itd., działają normalnie.

Administrator serwera plików musi zdecydować się na włączenie protokołu SMB przez QUIC. Nie jest on domyślnie włączony i klient nie może wymusić na serwerze plików włączenia protokołu SMB za pośrednictwem quiC. Klienci SMB systemu Windows nadal używają protokołu TCP domyślnie i będą próbować protokołu SMB za pośrednictwem QUIC tylko wtedy, gdy próba TCP najpierw zakończy się niepowodzeniem lub gdy celowo wymagane jest użycie QUIC przy pomocy NET USE /TRANSPORT:QUIC lub New-SmbMapping -TransportType QUIC.

Notatka

Nie zaleca się definiowania określonych nazw przestrzeni nazw systemu plików DFS w scenariuszach obejmujących połączenia SMB i QUIC z zewnętrznymi punktami końcowymi. Dzieje się tak, ponieważ będą odwoływane wewnętrzne nazwy przestrzeni nazw DFS, a te odwołania są zwykle nieosiągalne dla klienta zewnętrznego w bieżących wersjach systemu Windows.

Warunki wstępne

Aby użyć protokołu SMB za pośrednictwem usługi QUIC, potrzebne są następujące elementy:

Serwer SMB uruchomiony w jednym z następujących systemów operacyjnych.

Windows Server 2022 Datacenter: Azure Edition (Microsoft Server Operating Systems) lub nowszy

Dowolna wersja systemu Windows Server 2025 lub nowszego

Urządzenie z systemem Windows 11 (Windows for Business)

Serwer SMB i klient muszą być przyłączone do domeny usługi Active Directory lub klient musi mieć konto użytkownika lokalnego na serwerze SMB. Serwer SMB musi mieć dostęp do co najmniej jednego kontrolera domeny do uwierzytelniania, ale żaden kontroler domeny nie wymaga dostępu do Internetu. Zalecamy używanie protokołu SMB przez QUIC z domenami Active Directory, jednak nie jest to wymagane. Można również użyć protokołu SMB over QUIC na serwerze przyłączonym do grupy roboczej z poświadczeniami użytkownika lokalnego i NTLM.

Serwer musi być dostępny dla klientów poprzez jego publiczny interfejs, co można osiągnąć poprzez dodanie reguły do zapory sieciowej zezwalającej na użycie protokołu SMB przez QUIC. Domyślnie SMB przez QUIC używa UDP/443 w kierunku przychodzącego. Nie zezwalać na ruch przychodzący TCP/445 do serwera plików. Aby dowiedzieć się, jak zmienić port domyślny, zobacz Konfigurowanie alternatywnych portów SMB.

Serwer plików musi mieć dostęp do co najmniej jednego kontrolera domeny do uwierzytelniania, ale żaden kontroler domeny nie wymaga dostępu do Internetu.

Windows Admin Center (WAC) (Strona główna)

Infrastruktura kluczy publicznych (PKI) do wystawiania certyfikatów, takich jak serwer certyfikatów usługi Active Directory lub dostęp do zaufanego wystawcy certyfikatów innej firmy, takiego jak Verisign, Digicert, Let's Encrypt itp.

Uprawnienia administracyjne lub równoważne dla konfigurowanych serwerów SMB.

Wdrażanie SMB przez protokół QUIC

Krok 1. Instalowanie certyfikatu serwera

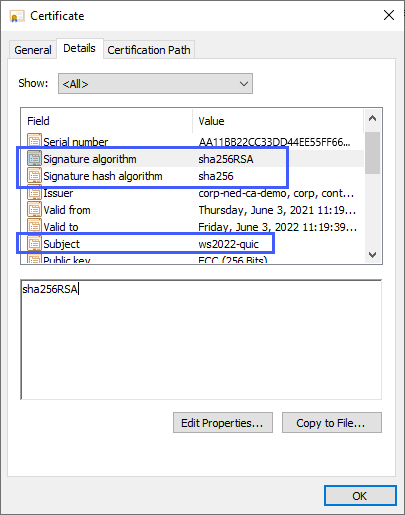

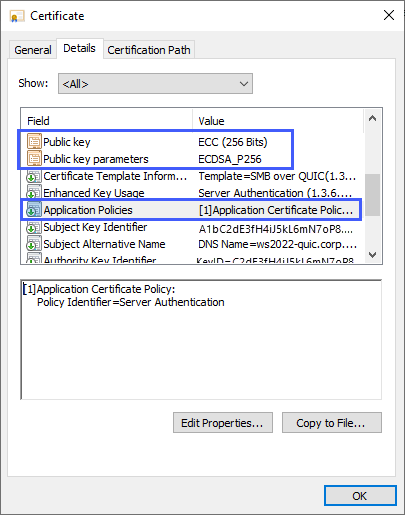

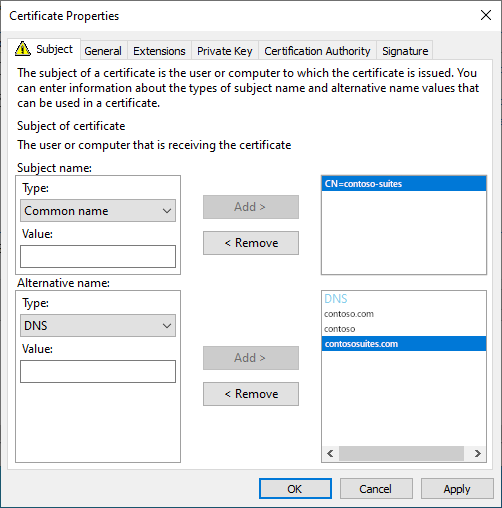

Utwórz certyfikat wystawiony przez urząd certyfikacji z następującymi właściwościami:

- Użycie klucza: podpis cyfrowy

- Cel: Uwierzytelnianie serwera (EKU 1.3.6.1.5.5.7.3.1)

- Algorytm podpisu: SHA256RSA (lub nowszy)

- Skrót podpisu: SHA256 (lub większy)

- Algorytm klucza publicznego: ECDSA_P256 (lub nowszy). Może również używać rsA o długości co najmniej 2048)

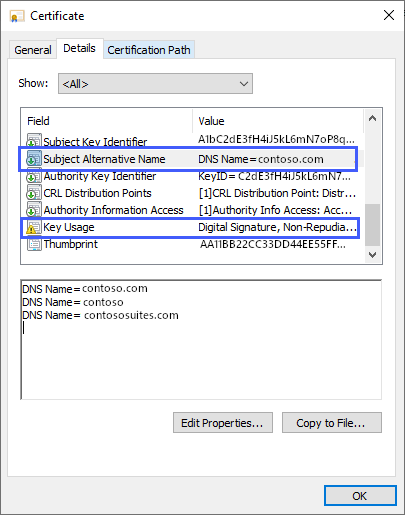

- Alternatywna nazwa podmiotu (SAN): (wpis nazwy DNS dla każdej w pełni kwalifikowanej nazwy DNS używanej do nawiązania połączenia z serwerem SMB)

- Temat: (CN = wszystko, ale musi istnieć)

- Klucz prywatny zawarty: tak

Jeśli używasz urzędu certyfikacji przedsiębiorstwa firmy Microsoft, możesz utworzyć szablon certyfikatu i zezwolić administratorowi serwera plików na podanie nazw DNS podczas żądania. Aby uzyskać więcej informacji na temat tworzenia szablonu certyfikatu, zobacz Projektowanie i implementowanie infrastruktury kluczy publicznych: szablony certyfikatów części III. Aby obejrzeć demonstrację tworzenia certyfikatu dla protokołu SMB przy użyciu QUIC z wykorzystaniem urzędu certyfikacji przedsiębiorstwa firmy Microsoft, obejrzyj to wideo:

Aby zażądać certyfikatu innej firmy, zapoznaj się z dokumentacją dostawcy.

W przypadku korzystania z urzędu certyfikacji przedsiębiorstwa firmy Microsoft:

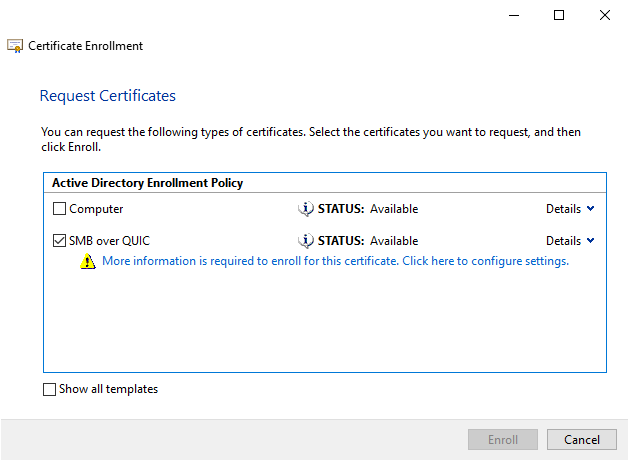

- Uruchom MMC.EXE na serwerze plików.

- Dodaj przystawkę certyfikatów , a następnie wybierz konto komputera .

- Rozwiń Certyfikaty (Komputer Lokalny), Osobiste, a następnie kliknij prawym przyciskiem myszy Certyfikaty i wybierz pozycję Poproś o nowy certyfikat.

- Wybierz Dalej

- Wybierz zasad rejestracji usługi Active Directory

- Wybierz Dalej

- Wybierz szablon certyfikatu dla SMB przez QUIC, który jest opublikowany w usłudze Active Directory.

- Wybierz pozycję Aby zarejestrować ten certyfikat, wymagane jest więcej informacji. Kliknij tutaj, aby skonfigurować ustawienia.

- Dzięki temu użytkownicy mogą zlokalizować serwer plików, ustawić wartość Podmiot jako nazwę ogólną i Alternatywna nazwa podmiotu z jedną lub kilkoma nazwami DNS.

- Wybierz OK, a następnie wybierz Enroll.

Notatka

Nie używaj adresów IP dla protokołu SMB za pośrednictwem alternatywnych nazw podmiotów serwera QUIC.

- Adresy IP będą wymagać użycia protokołu NTLM, nawet jeśli protokół Kerberos jest dostępny z kontrolera domeny lub za pośrednictwem serwera proxy KDC.

- Maszyny wirtualne IaaS platformy Azure korzystające z SMB przez protokół QUIC używają NAT-u do przejścia z interfejsu publicznego na prywatny. Protokół SMB over QUIC nie obsługuje używania adresu IP dla nazwy serwera za pośrednictwem translatora adresów sieciowych. W tym przypadku należy użyć w pełni kwalifikowanej nazwy DNS rozpoznawanej jako adres IP interfejsu publicznego.

Notatka

Jeśli używasz pliku certyfikatu wystawionego przez urząd certyfikacji innej firmy, możesz użyć przystawki Certyfikaty lub WAC, aby go zaimportować.

Krok 2. Konfigurowanie protokołu SMB za pośrednictwem usługi QUIC

Aby skonfigurować protokół SMB za pośrednictwem quiC, wybierz preferowaną metodę i wykonaj kroki.

Ważny

Jeśli używasz systemu Windows Server 2025, musisz użyć metody programu PowerShell, aby skonfigurować protokół SMB za pośrednictwem quiC. Metoda Windows Admin Center nie jest obecnie obsługiwana w systemie Windows Server 2025.

Aby uzyskać pokaz konfigurowania i używania protokołu SMB za pośrednictwem quiC, obejrzyj ten film wideo:

- Windows Admin Center

- PowerShell

Zaloguj się na serwerze plików jako administrator.

Zainstaluj najnowszą wersję programu WAC na komputerze zarządzania lub serwerze plików. Potrzebujesz najnowszej wersji rozszerzenia Files & File Sharing. Jest instalowany automatycznie przez WAC, jeśli automatycznie aktualizuj rozszerzenia jest włączone w ustawieniach Rozszerzenia >.

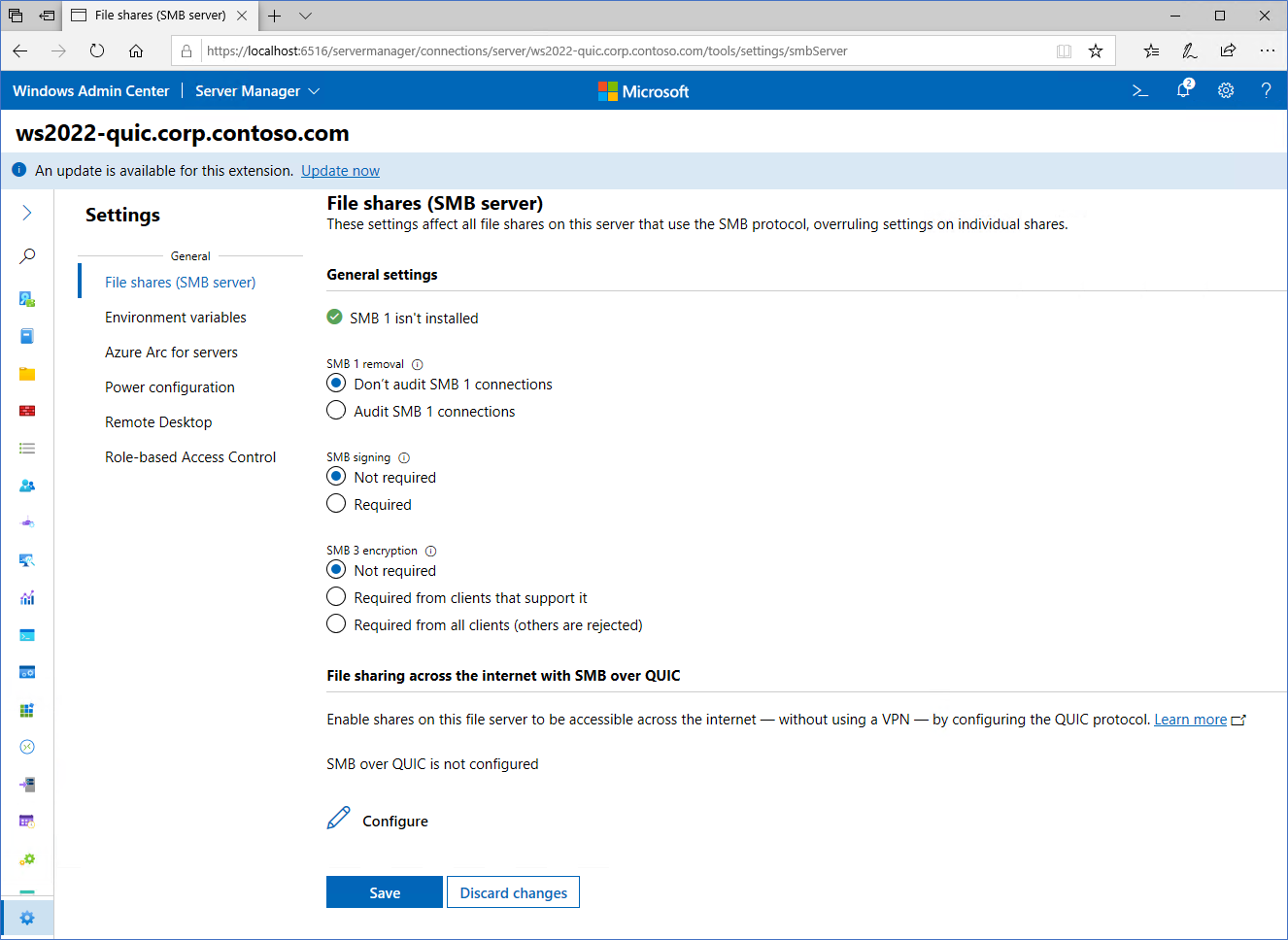

Nawiąż połączenie z serwerem za pomocą funkcji WAC i wybierz ikonę ustawienia w lewym dolnym rogu. W sekcji Udziały plików (serwer SMB), pod Udostępnianie plików przez internet za pomocą SMB przez QUIC, wybierz pozycję Konfiguruj.

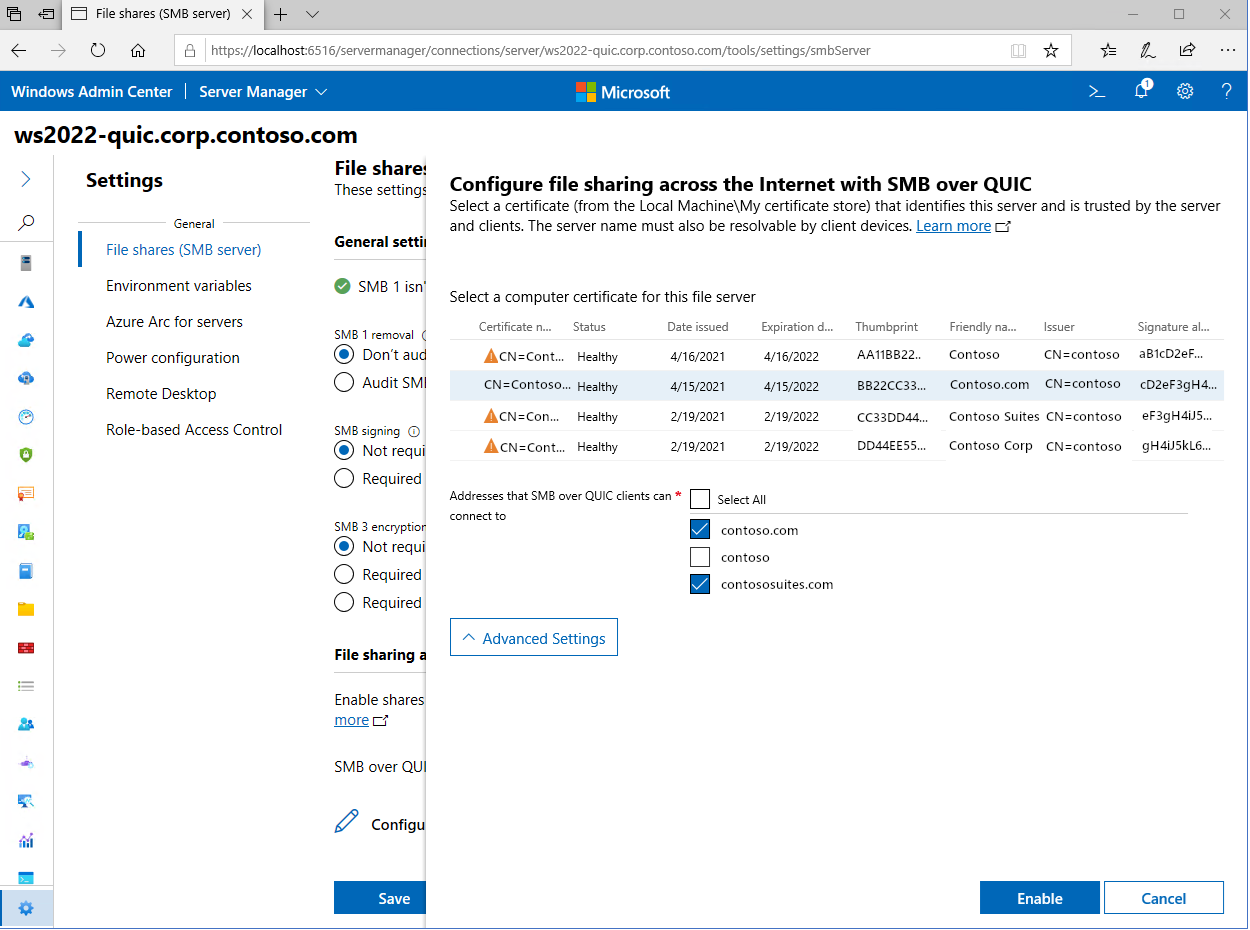

Wybierz certyfikat w obszarze Wybierz certyfikat komputera dla tego serwera plików, wybierz adresy serwerów, z którymi mogą się łączyć klienci, lub wybierz pozycję Wybierz wszystkie, a następnie wybierz pozycję Włącz.

Upewnij się, że certyfikat i raport SMB over QUIC są w dobrej kondycji.

Wybierz opcję menu Pliki i Udostępnianie plików. Zanotuj istniejące udziały SMB lub utwórz nowe.

Jeśli chcesz zastosować kontrolę do protokołu SMB za pośrednictwem klienta, możesz użyć kontroli dostępu klienta. Aby dowiedzieć się więcej na temat ograniczania, którzy klienci mogą uzyskiwać dostęp do protokołu SMB za pośrednictwem serwerów QUIC, zobacz Configure SMB over QUIC client access control.

Krok 3. Nawiązywanie połączenia z udziałami SMB

Dołącz urządzenie klienckie z systemem Windows do domeny. Upewnij się, że nazwy alternatywne podmiotu certyfikatu serwera plików SMB przez QUIC są publikowane w systemie DNS oraz są w pełni kwalifikowane, a lub są dodane do plików HOST dla klienta systemu Windows. Upewnij się, że alternatywne nazwy podmiotu certyfikatu serwera są publikowane w systemie DNS lub dodane do plików HOSTS dla klienta systemu Windows.

Przenieś urządzenie klienckie z systemem Windows do sieci zewnętrznej, w której nie ma już dostępu sieciowego do kontrolerów domeny lub wewnętrznych adresów IP serwera plików.

W Eksploratorze plików Windows, na pasku adresu wpisz ścieżkę UNC do udziału na serwerze plików i potwierdź, że masz dostęp do danych udostępnianych w udziale. Alternatywnie można użyć

NET USE /TRANSPORT:QUIClubNew-SmbMapping -TransportType QUICze ścieżką UNC. Przykłady:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

Zarządzanie SMB przez QUIC

Administratorzy mogą wyłączyć SMB przez QUIC dla serwera, uruchamiając następujące polecenie:

Set-SmbServerConfiguration -EnableSMBQUIC $false

Aby wyłączyć protokół SMB za pośrednictwem funkcji QUIC dla urządzenia klienckiego, uruchom następujące polecenie:

Set-SmbClientConfiguration -EnableSMBQUIC $false

Protokół SMB over QUIC można włączyć na serwerze lub kliencie, ustawiając $false na $true.

Notatka

Jeśli klient próbuje połączyć się z serwerem przez protokół QUIC, a SMB przez QUIC jest wyłączony, klient próbuje połączyć się z serwerem przez TCP. Zakłada się, że serwer nie znajduje się na liście wyjątków.

Administratorzy mogą teraz określić listę wyjątków serwera QUIC za pośrednictwem protokołu SMB na kliencie. Klient może nawiązać połączenie z serwerem, gdy protokół SMB za pośrednictwem quiC jest wyłączony na kliencie, o ile adres IP serwera, nazwa NetBIOS lub nazwa FQDN znajdują się na liście wyjątków. Aby dowiedzieć się więcej, zobacz Włącz wyjątki dla blokowania NTLM. Listę wyjątków serwera można utworzyć, uruchamiając następujące polecenie:

Set-SmbClientConfiguration -DisabledSMBQUICServerExceptionList "<Server01>, <Server02>, <Server03>"

Audyt klienta SMB przez QUIC

Audyt służy do śledzenia połączeń klientów dla protokołu SMB za pośrednictwem QUIC ze zdarzeniami zapisywanymi w dzienniku zdarzeń. Podgląd zdarzeń przechwytuje te informacje dla protokołu transportowego QUIC. Ta funkcja jest dostępna dla klienta SMB począwszy od systemu Windows 11 w wersji 24H2 Aby wyświetlić te dzienniki, wykonaj następujące kroki:

- Otwórz podgląd zdarzeń .

- Przejdź do Dzienniki aplikacji i usług\Microsoft\Windows\SMBClient\Connectivity.

- Monitoruj identyfikator zdarzenia 30832.

Konfigurowanie serwera proxy usługi KDC (opcjonalne, ale zalecane)

Domyślnie urządzenie klienckie z systemem Windows nie będzie miało dostępu do kontrolera domeny usługi Active Directory podczas nawiązywania połączenia z serwerem plików SMB za pośrednictwem serwera plików QUIC. Oznacza to, że uwierzytelnianie używa protokołu NTLMv2, gdzie serwer plików uwierzytelnia się w imieniu klienta. Nie ma uwierzytelniania ani autoryzacji NTLMv2 poza tunelem QUIC szyfrowanym za pomocą protokołu TLS 1.3. Jednak nadal zalecamy używanie protokołu Kerberos jako ogólnego rozwiązania w zakresie zabezpieczeń i nie zaleca się tworzenia nowych zależności NTLMv2 we wdrożeniach. Aby to umożliwić, możesz skonfigurować proxy KDC do przekazywania żądań biletów dostępu w imieniu użytkownika, używając jednocześnie szyfrowanego połączenia HTTPS. Serwer proxy KDC jest obsługiwany przez protokół SMB over QUIC i jest zdecydowanie zalecany.

Notatka

Nie można skonfigurować funkcji WAC w trybie bramy z użyciem portu TCP 443 na serwerze plików, na którym konfigurujesz serwer proxy KDC. Podczas konfigurowania funkcji WAC na serwerze plików zmień port na port, który nie jest używany i nie jest 443. Jeśli skonfigurowano już usługę WAC na porcie 443, uruchom ponownie instalatora usługi WAC MSI i wybierz inny port po wyświetleniu monitu.

- Windows Admin Center

- programu PowerShell

- zasady grupy

Upewnij się, że używasz programu WAC w wersji 2110 lub nowszej.

Skonfiguruj protokół SMB za pośrednictwem platformy QUIC zgodnie z normalnymi procedurami. Począwszy od programu WAC 2110, opcja konfigurowania serwera proxy usługi KDC w protokole SMB za pośrednictwem quiC jest automatycznie włączona i nie trzeba wykonywać dodatkowych kroków na serwerach plików. Domyślny port serwera proxy KDC to 443 i jest automatycznie przypisany przez usługę WAC.

Notatka

Nie można skonfigurować protokołu SMB za pośrednictwem serwera QUIC przyłączonego do grupy roboczej przy użyciu funkcji WAC. Musisz dołączyć serwer do domeny usługi Active Directory lub wykonać kroki konfigurowania serwera proxy usługi KDC w programie PowerShell lub zasadach grupy.

Notatka

Automatyczna konfiguracja KDC Proxy pojawi się później w przypadku SMB przez QUIC, a te kroki serwera nie będą potrzebne.

Wygaśnięcie i odnawianie certyfikatu

Wygasły certyfikat SMB over QUIC, który zastąpisz nowym certyfikatem od wystawcy, będzie zawierał nowy odcisk palca. Chociaż można automatycznie odnawiać certyfikaty SMB przez QUIC po wygaśnięciu przy użyciu usług certyfikatów Active Directory, odnawiany certyfikat otrzymuje również nowy odcisk palca. Oznacza to, że protokół SMB over QUIC musi zostać ponownie skonfigurowany po wygaśnięciu certyfikatu, ponieważ należy zamapować nowy odcisk palca. Wybierz nowy certyfikat w usłudze WAC dla istniejącej konfiguracji SMB przez QUIC lub użyj polecenia Set-SMBServerCertificateMapping programu PowerShell, aby zaktualizować mapowanie dla nowego certyfikatu. Usługa Azure Automanage dla systemu Windows Server umożliwia wykrywanie zbliżającego się wygaśnięcia certyfikatu i zapobieganie awarii. Aby uzyskać więcej informacji, zobacz Azure Automanage for Windows Server.

Notatki

- W przypadku klientów, którzy nie korzystają z chmury publicznej platformy Azure, system Windows Server 2022 Datacenter: wersja Azure Edition jest dostępna na platformie Azure lokalnie, począwszy od wersji 22H2.

- Zalecamy używanie protokołu SMB przez QUIC z domenami usługi Active Directory, ale nie jest to konieczność. Można również użyć protokołu SMB over QUIC na serwerze przyłączonym do grupy roboczej z poświadczeniami użytkownika lokalnego i NTLM lub usługi Azure IaaS z Windows Serverami połączonymi z Microsoft Entra. Serwery z systemem Windows dołączone do Microsoft Entra dla maszyn opartych na IaaS, które nie są związane z Azure, nie są wspierane. Serwery z systemem Windows dołączone do Microsoft Entra nie obsługują poświadczeń dla zdalnych operacji zabezpieczeń Windows, ponieważ Microsoft Entra ID nie zawiera identyfikatorów SID użytkowników ani grup. Serwery z systemem Windows dołączone do Microsoft Entra muszą używać konta użytkownika opartego na domenie lub lokalnego, aby uzyskać dostęp do zasobu SMB przez QUIC.

- Nie można skonfigurować protokołu SMB w usłudze QUIC przy użyciu WAC, gdy serwer SMB znajduje się w grupie roboczej (czyli nie jest przyłączony do domeny AD). W tym scenariuszu należy skorzystać z polecenia cmdlet New-SMBServerCertificateMapping.

- Zalecamy, aby kontrolery domeny tylko do odczytu skonfigurowane tylko z hasłami użytkowników mobilnych zostały udostępnione serwerowi plików.

- Użytkownicy powinni mieć silne hasła lub, najlepiej, skonfigurować przy użyciu strategii bez hasła z usługą Windows Hello dla firm usługi MFA lub kart inteligentnych . Skonfiguruj zasady blokady konta dla użytkowników mobilnych za pomocą szczegółowych zasad haseł i wdroż oprogramowanie ochrony przed włamaniami, aby wykrywać ataki typu brute force lub ataki prób wielokrotnego logowania.