Co to jest serwer Secure-core?

Secured-core to zbiór funkcji, które oferują wbudowane funkcje zabezpieczeń sprzętu, oprogramowania układowego, sterownika i systemu operacyjnego. Ochrona zapewniana przez systemy zabezpieczonego rdzenia rozpoczyna się przed uruchomieniem systemu operacyjnego i jest kontynuowana podczas uruchamiania. Bezpieczny serwer podstawowy został zaprojektowany w celu zapewnienia bezpiecznej platformy dla krytycznych danych i aplikacji.

Zabezpieczony serwer podstawowy jest oparty na trzech kluczowych filarach zabezpieczeń:

Tworzenie sprzętowego korzenia zaufania.

Ochrona przed atakami na poziomie oprogramowania układowego.

Ochrona systemu operacyjnego przed wykonaniem niezweryfikowanego kodu.

Co sprawia, że serwer z zabezpieczonym rdzeniem

Inicjatywa Bezpiecznego rdzenia rozpoczęła się od komputerów z systemem Windows poprzez głęboką współpracę między partnerami produkcyjnymi firmy Microsoft i komputerami w celu zapewnienia najbardziej podwyższonego poziomu bezpieczeństwa systemu Windows w historii. Firma Microsoft rozszerzyła współpracę z partnerami produkcyjnymi serwerów, aby zapewnić, że system Windows Server zapewnia bezpieczne środowisko systemu operacyjnego.

System Windows Server ściśle integruje się ze sprzętem w celu zapewnienia rosnących poziomów zabezpieczeń:

Zalecany plan bazowy: zalecane minimum dla wszystkich systemów, aby zapewnić podstawową integralność systemu przy użyciu modułu TPM 2.0 dla sprzętowego korzenia zaufania oraz bezpiecznego rozruchu. Moduł TPM2.0 i bezpieczny rozruch są wymagane do certyfikacji sprzętu systemu Windows Server. Aby dowiedzieć się więcej, zobacz Microsoft podnosi standard zabezpieczeń dla następnej głównej wersji systemu Windows Server

Serwer z zabezpieczonym rdzeniem: zalecane w przypadku systemów i branż wymagających wyższych poziomów zapewniania. Zabezpieczony serwer podstawowy opiera się na poprzednich funkcjach i wykorzystuje zaawansowane możliwości procesora w celu zapewnienia ochrony przed atakami oprogramowania układowego.

W poniższej tabeli przedstawiono, jak każda koncepcja zabezpieczeń i funkcja są używane do utworzenia serwera z zabezpieczonym rdzeniem.

| Pojęcie | Funkcja | Wymaganie | Zalecana linia bazowa | serwer Secured-Core |

|---|---|---|---|---|

| Stworzyć korzeń zaufania oparty na sprzęcie | ||||

| Bezpieczny rozruch | Secure Boot jest domyślnie włączony w BIOS UEFI. | ✓ | ✓ | |

| Moduł TPM (Trusted Platform Module) 2.0 | Spełnij najnowsze wymagania firmy Microsoft dotyczące specyfikacji Trusted Computing Group (TCG). | ✓ | ✓ | |

| Certyfikowane dla systemu Windows Server | Pokazuje, że system serwerowy spełnia najwyższy poziom techniczny firmy Microsoft pod kątem bezpieczeństwa, niezawodności i możliwości zarządzania. | ✓ | ✓ | |

| Ochrona rozruchu DMA | Obsługa na urządzeniach z jednostką zarządzania pamięcią wejściową/wyjściową (IOMMU). Na przykład intel VT-D lub AMD-Vi. | ✓ | ||

| Bronić przed atakami na poziomie oprogramowania układowego | ||||

| Bezpieczne uruchamianie funkcji System Guard | Włączone w systemie operacyjnym z dynamicznym systemem zaufania dla pomiaru (DRTM) zgodnym ze sprzętem Intel i AMD. | ✓ | ||

| ochrona systemu operacyjnego przed wykonaniem niezweryfikowanego kodu | ||||

| Zabezpieczenia oparte na wirtualizacji (VBS) | Wymaga funkcji hypervisor systemu Windows, która jest obsługiwana tylko na 64-bitowych procesorach z rozszerzeniami wirtualizacji, w tym Intel VT-X i AMD-v. | ✓ | ✓ | |

| Hypervisorowa Ulepszona Integralność Kodu (HVCI) | Sterowniki zgodne z funkcją Hypervisor Code Integrity (HVCI) oraz wymagania dotyczące VBS. | ✓ | ✓ |

Tworzenie sprzętowego korzenia zaufania

Bezpieczny rozruch UEFI to standard zabezpieczeń, który chroni serwery przed złośliwymi rootkitami, weryfikując składniki rozruchu systemów. Bezpieczny rozruch sprawdza, czy zaufany autor podpisał cyfrowo sterowniki i aplikacje oprogramowania układowego UEFI. Po uruchomieniu serwera oprogramowanie układowe sprawdza podpis każdego składnika rozruchu, w tym sterowniki oprogramowania układowego i system operacyjny. Jeśli podpisy są prawidłowe, serwer jest uruchamiany, a oprogramowanie układowe daje kontrolę nad systemem operacyjnym.

Aby dowiedzieć się więcej na temat procesu rozruchu, zobacz Zabezpieczanie procesu rozruchu systemu Windows.

Moduł TPM 2.0 zapewnia bezpieczną, sprzętowo wspomaganą pamięć dla poufnych kluczy i danych. Każdy składnik ładowany podczas procesu rozruchu jest mierzony i pomiary przechowywane w module TPM. Weryfikując sprzętowy korzeń zaufania, podnosi ochronę zapewnianą przez funkcje, takie jak BitLocker, który używa modułu TPM 2.0 i ułatwia tworzenie przepływów pracy opartych na poświadczeniach. Te przepływy pracy oparte na zaświadczaniach można włączyć do strategii zabezpieczeń o zerowym zaufaniu.

Dowiedz się więcej o modułach

Oprócz bezpiecznego rozruchu i modułu TPM 2.0, Windows Server Secured-core używają ochrony DMA rozruchu na zgodnych procesorach z jednostką zarządzania pamięcią wejściową/wyjściową (IOMMU). Na przykład intel VT-D lub AMD-Vi. Dzięki ochronie DMA podczas rozruchu, systemy są chronione przed atakami bezpośredniego dostępu do pamięci (DMA) podczas rozruchu i podczas działania systemu operacyjnego.

Obrona przed atakami na poziomie oprogramowania układowego

Rozwiązania do ochrony punktu końcowego i wykrywania zwykle mają ograniczoną widoczność oprogramowania układowego, ponieważ oprogramowanie układowe działa poniżej systemu operacyjnego. Oprogramowanie układowe ma wyższy poziom dostępu i uprawnień niż system operacyjny i jądro hypervisora, co czyni go atrakcyjnym celem dla atakujących. Ataki ukierunkowane na oprogramowanie układowe podważają inne środki bezpieczeństwa wdrożone przez system operacyjny, co utrudnia ustalenie, kiedy system lub użytkownik został naruszony.

Począwszy od systemu Windows Server 2022, system Guard Secure Launch chroni proces rozruchu przed atakami oprogramowania układowego przy użyciu funkcji sprzętowych firmy AMD i Intel. Dzięki obsłudze procesora dla technologii Dynamic Root of Trust for Measurement (DRTM)serwery zabezpieczonego rdzenia umieszczają oprogramowanie układowe w piaskownicy opartej na sprzęcie, co pomaga ograniczyć skutki luk w zabezpieczeniach w wysoce uprzywilejowanym kodzie oprogramowania układowego. Funkcja System Guard używa funkcji DRTM wbudowanych w zgodne procesory do uruchamiania systemu operacyjnego, zapewniając, że system uruchamia się w zaufanym stanie przy użyciu zweryfikowanego kodu.

Ochrona systemu operacyjnego przed wykonaniem niezweryfikowanego kodu

Zabezpieczony serwer podstawowy używa zabezpieczeń opartych na wirtualizacji (VBS) i integralności kodu chronionego przez funkcję hypervisor (HVCI) do tworzenia i izolowania bezpiecznego regionu pamięci z normalnego systemu operacyjnego. VBS używa hypervisora systemu Windows do utworzenia wirtualnego trybu bezpiecznego (VSM) w celu oferowania granic ochrony w systemie operacyjnym, które mogą być używane w innych rozwiązaniach zabezpieczających.

HVCI, powszechnie nazywane ochroną integralności pamięci, to rozwiązanie zabezpieczeń, które pomaga zapewnić, że w jądrze może być wykonywany tylko podpisany i zaufany kod. Użycie tylko podpisanego i zaufanego kodu zapobiega atakom, które próbują zmodyfikować kod trybu jądra. Na przykład ataki modyfikujące sterowniki lub wykorzystujące luki w zabezpieczeniach, takie jak WannaCry, które próbują wstrzyknąć złośliwy kod do jądra.

Aby dowiedzieć się więcej o Zabezpieczeniach opartych na wirtualizacji (VBS) i wymaganiach sprzętowych, zobacz .

Uproszczone zarządzanie

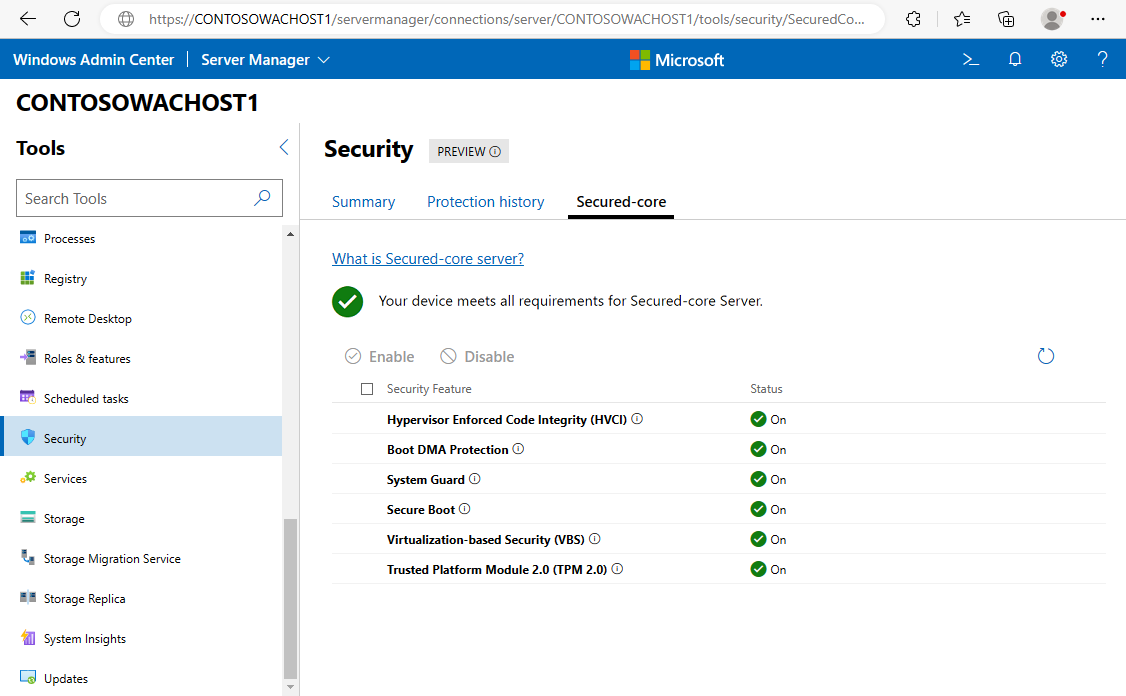

Funkcje zabezpieczeń systemów z zabezpieczeniem rdzenia można wyświetlać i konfigurować przy użyciu programu Windows PowerShell lub rozszerzenia zabezpieczeń w Centrum administracyjnym systemu Windows. Dzięki lokalnym systemom zintegrowanym platformy Azure partnerzy produkcyjni jeszcze bardziej uprościli środowisko konfiguracji dla klientów, dzięki czemu najlepsze zabezpieczenia serwera firmy Microsoft są dostępne bezpośrednio w pudełku.

Dowiedz się więcej o programie Windows Admin Center.

Ochrona zapobiegawcza

Możesz aktywnie bronić się przed i zakłócać wiele ścieżek, które osoby atakujące wykorzystują do naruszania systemów, poprzez włączenie funkcji Zabezpieczonego jądra. Zabezpieczony serwer podstawowy umożliwia zaawansowane funkcje zabezpieczeń w dolnej warstwie stosu technologii, chroniąc najbardziej uprzywilejowane obszary systemu, zanim wiele narzędzi zabezpieczeń będzie świadomych luk w zabezpieczeniach. Występuje również bez konieczności wykonywania dodatkowych zadań ani monitorowania przez zespoły IT i SecOps.

Rozpocznij podróż z zabezpieczonym rdzeniem

Sprzęt certyfikowany dla serwera z zabezpieczonym rdzeniem można znaleźć w katalogu Windows Serveroraz serwery lokalne Azure w katalogu lokalnym Azure. Te certyfikowane serwery są w pełni wyposażone w wiodące w branży środki zaradcze zabezpieczeń wbudowane w sprzęt, oprogramowanie układowe i system operacyjny, aby pomóc udaremnić niektóre z najbardziej zaawansowanych wektorów ataków.

Następne kroki

Teraz już wiesz, czym jest serwer zabezpieczony, oto kilka zasobów, które ułatwiają rozpoczęcie pracy. Dowiedz się więcej o tym, jak:

- Skonfigurujserwer z zabezpieczonym rdzeniem.

- firma Microsoft oferuje zaawansowane zabezpieczenia sprzętowe na serwerze i brzegu z zabezpieczonymi rdzeniami w blogu zabezpieczeń firmy Microsoft.

- Nowe serwery z zabezpieczeniem chroniącym jądro są już dostępne w ekosystemie firmy Microsoft, aby pomóc zabezpieczyć Twoją infrastrukturę na Blogu dotyczącym bezpieczeństwa firmy Microsoft.

- Tworzenie urządzeń, systemów i sterowników filtrów zgodnych z Windows na wszystkich platformach systemu Windows w ramach Specyfikacji i zasad zgodności sprzętu programu Windows Hardware Compatibility .